En una era de amenazas cibernéticas cada vez más sofisticadas, las organizaciones deben operar bajo la premisa de que ningún usuario o dispositivo debe ser de confianza por defecto. Cada intento de inicio de sesión debe validarse rigurosamente, incluido el estado seguro del dispositivo que solicita el acceso.

Una de las piedras angulares de Zero Trust es comprender el contexto de los dispositivos y examinar sus atributos y comportamientos para tomar decisiones de acceso informadas. El contexto del dispositivo puede incluir muchos factores. Por ejemplo:

- Tipo de dispositivo: ¿es un teléfono móvil? ¿El dispositivo está administrado o no administrado?

- Cumplimiento del dispositivo: ¿El dispositivo está ejecutando los parches de seguridad más recientes? ¿Cumple con las políticas de la organización?

Al incorporar el contexto del dispositivo en su modelo de seguridad de identidad, puede evaluar mejor el riesgo y aumentar la seguridad contra el acceso no autorizado y posibles infracciones. Okta puede ayudarte con tu enfoque de Zero Trust para la seguridad validando los atributos del dispositivo con Device Assurance.

Administración de la postura de seguridad del dispositivo con Device Assurance

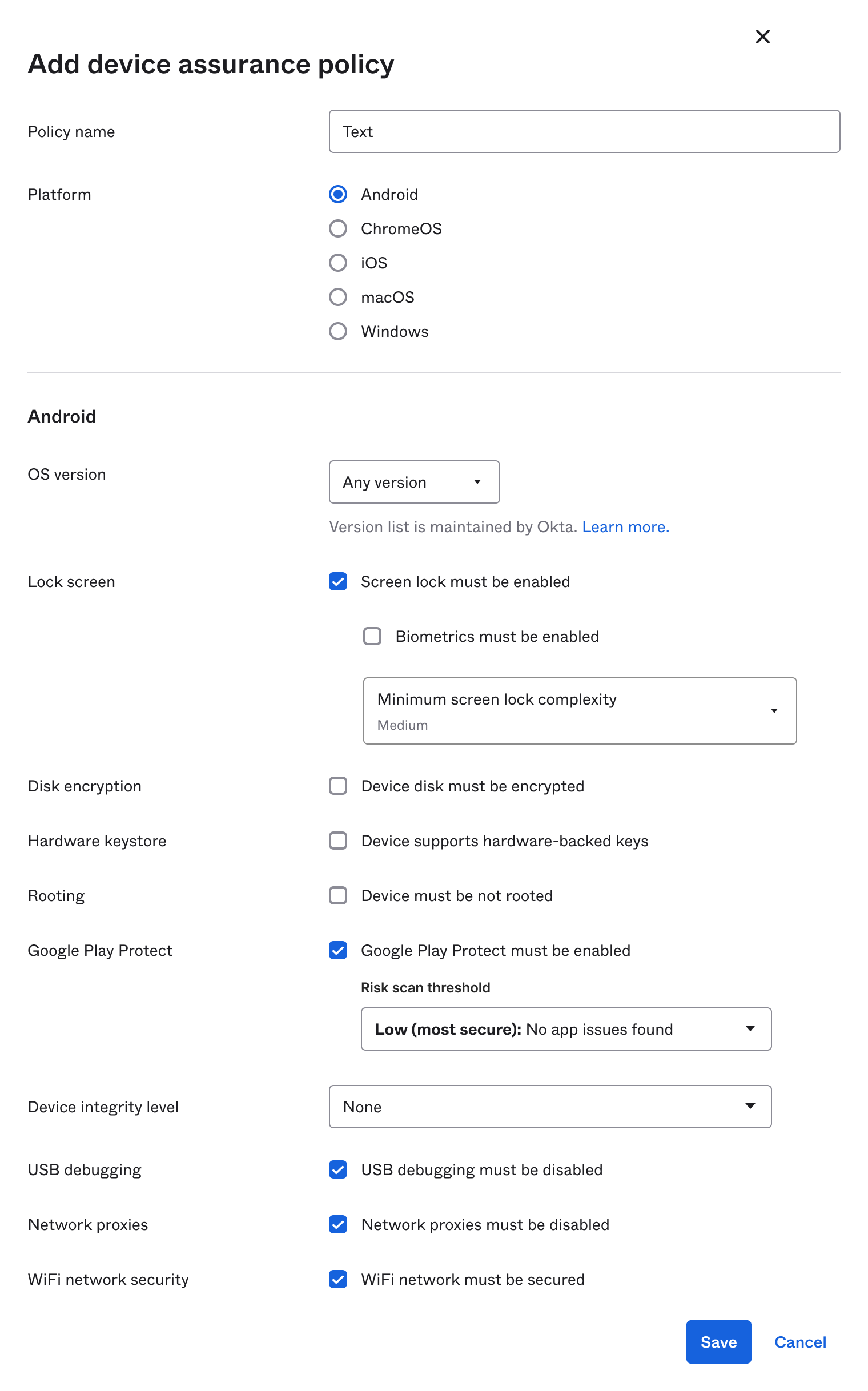

Diseñamos Device Assurance para mejorar la seguridad asegurando que los dispositivos que acceden a tus recursos cumplan con las condiciones de seguridad y cumplimiento que configures. Los administradores pueden escribir reglas específicas de cumplimiento de dispositivos e integrarlas en una política de aplicación para garantizar un estado seguro del dispositivo antes de que se permita el acceso.

Al aprovechar Okta FastPass, Okta recopila el sistema operativo (SO) y las señales de terceros, como las de integraciones de seguridad de endpoints, para la evaluación como parte de una política de Device Assurance. Por ejemplo, una política de Device Assurance puede garantizar que se instale una versión específica del SO o un parche de seguridad antes de que ese dispositivo pueda acceder a los recursos protegidos por Okta.

Dichas comprobaciones de dispositivos establecen requisitos mínimos para los dispositivos con acceso a sistemas y aplicaciones confidenciales. Si un usuario no cumple con un atributo de dispositivo requerido, el Okta Sign-in Widget proporciona instrucciones de remediación.

Las señales del dispositivo se extraen y evalúan cuando un usuario establece por primera vez una sesión de inicio de sesión único (SSO). Luego, según las configuraciones de tu servicio, se vuelven a evaluar cada vez que un usuario abre una nueva aplicación o se requiere una reautenticación. Estas comprobaciones de contexto silenciosas pueden ayudar a facilitar la seguridad continua de los dispositivos en uso y ayudar a mitigar el riesgo de secuestro de sesión al detectar un posible ataque y bloquear el acceso a las aplicaciones posteriores.

¿Qué hay de nuevo para Device Assurance?

Okta busca constantemente enriquecer Device Assurance con nuevas señales y mayor flexibilidad para que los administradores de Okta configuren la función para satisfacer las necesidades únicas de su organización. Con ese fin, Okta está introduciendo varias mejoras nuevas.

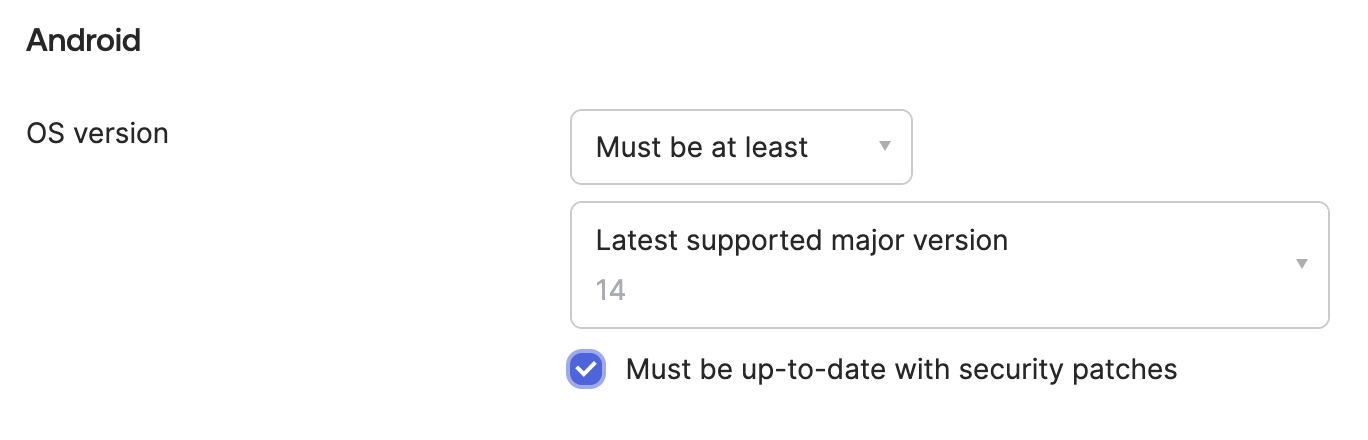

Opción de política de versión de SO dinámica

Si tu organización necesita crear una comprobación de dispositivo basada en la versión del sistema operativo, los administradores pueden configurar políticas de Device Assurance que pueden controlar dinámicamente el acceso en función de las últimas versiones principales del sistema operativo. De esta manera, los administradores no necesitarán editar las políticas cada vez que haya una nueva versión principal.

Cuando activas esta función, puedes crear una regla de acceso que requiera que el dispositivo en el que se solicita el acceso tenga una versión del sistema operativo que sea al menos la última versión principal compatible. Okta añade nuevas versiones principales del sistema operativo y parches de seguridad cuando los proveedores del sistema operativo los publican.

Esta función se encuentra actualmente en acceso anticipado y estará disponible de forma general a finales de este año. Será compatible con dispositivos Android, iOS, macOS y Windows, y próximamente con ChromeOS. Para obtener más información sobre cómo configurar este ajuste, consulte la documentación del producto.

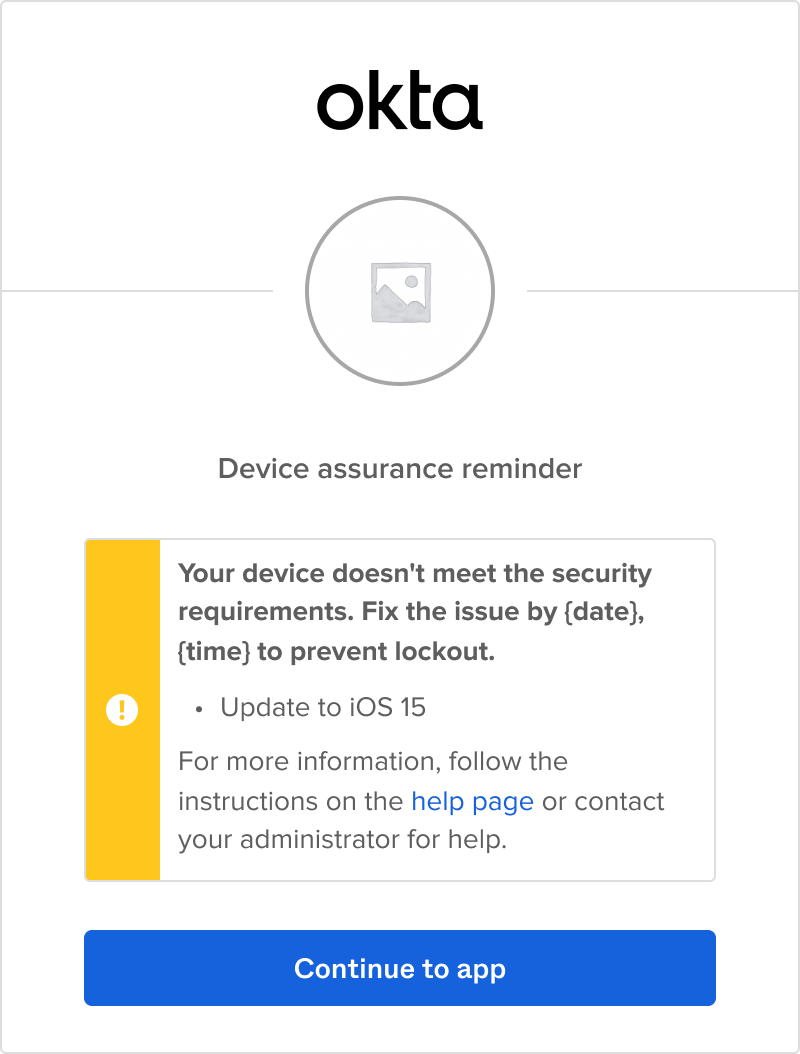

Período de gracia para el cumplimiento de la política

Si se restringe el acceso a un recurso protegido por Okta con Device Assurance, se denegará el acceso a los usuarios finales si no se cumplen las condiciones. Una consecuencia es que los usuarios finales pueden perder el acceso a aplicaciones de misión crítica en momentos inoportunos. Por ejemplo, las actualizaciones del sistema operativo pueden tardar semanas o incluso meses en propagarse a todos los dispositivos, y una regla de política basada en la versión del sistema operativo bloquearía el acceso a cualquier dispositivo protegido por esta regla si no está actualizado. En escenarios como este, es posible que los usuarios finales necesiten la oportunidad de recibir y luego instalar esa actualización.

Ahora, en acceso anticipado, los administradores pueden habilitar un período de gracia configurable que permite el acceso temporal a los recursos protegidos por Okta mientras los usuarios autocorrigen cualquier atributo de dispositivo no conforme. Esta función estará disponible de forma generalizada a finales de este año.

Esta función de período de gracia proporciona a los usuarios finales acceso a recursos esenciales durante plazos configurables para apoyar la auto-remediación de problemas de cumplimiento de dispositivos, al tiempo que evita bloqueos debido a factores externos como lanzamientos retrasados de parches de seguridad. Como resultado, los administradores pueden dedicar menos tiempo a desbloquear a los usuarios finales.

Integración de Android Zero Trust para Device Assurance

Android es uno de los principales sistemas operativos compatibles con Device Assurance. Para ampliar el rango de señales de postura de seguridad disponibles para los clientes, Okta se ha asociado con Android para integrar la configuración de postura de seguridad altamente solicitada en las políticas de Device Assurance para Android. Esto permite evaluaciones de dispositivos más completas y garantiza que los dispositivos Android cumplan con los estrictos estándares de seguridad durante la autenticación. Estas señales adicionales de Android estarán disponibles para Acceso Anticipado a finales de este otoño.

Comienza con Device Assurance

Comprender el contexto del dispositivo y controlar el acceso al dispositivo son componentes esenciales de una estrategia de seguridad sólida. A través de Device Assurance, puede equilibrar la seguridad con la experiencia del usuario al habilitar las comprobaciones de cumplimiento y admitir la remediación de autoservicio para ayudar a minimizar cualquier impacto en la productividad. Device Assurance y estas nuevas mejoras están disponibles para todos los clientes en Okta Identity Engine a través de la Autenticación Multifactor Adaptativa (MFA Adaptativa) o el Inicio de Sesión Único Adaptativo (SSO Adaptativo).

La recopilación de señales del dispositivo se facilita con FastPass, que se puede habilitar para que sea un autenticador resistente al phishing, sin contraseña y proveedor de la postura del dispositivo. Para obtener más información sobre cómo FastPass y Device Assurance funcionan juntos, consulte este informe técnico.

Device Assurance de Okta tiene como objetivo reforzar la seguridad. Con ese fin, Okta tiene una sólida hoja de ruta de mejoras para ayudar a garantizar que solo los dispositivos que cumplan con los estándares de seguridad específicos puedan acceder a sistemas y datos críticos. Así que estad atentos para más.

Aviso legal: Es posible que los productos, características, funcionalidades, certificaciones, autorizaciones o certificaciones a los que se hace referencia en este material que no están disponibles de forma generalizada en este momento, que aún no se han obtenido o que no se mantienen actualmente no se entreguen u obtengan a tiempo o no se entreguen en absoluto. Las hojas de ruta de productos no representan un compromiso, obligación ni promesa de entregar ningún producto, función, funcionalidad, certificación o verificación, y no se deben considerar como base para tomar decisiones de compra.