Estado de emergencia

El 7 de mayo de 2021, DarkSide, un grupo de hackers probablemente con sede en Europa del Este, instaló ransomware en las computadoras de Colonial Pipeline, el oleoducto más grande de petróleo refinado en los Estados Unidos. Temiendo un ataque a sus sistemas de control, Colonial suspendió las operaciones, privando así al sureste de los Estados Unidos de su principal suministro de combustible. Las estaciones de servicio comenzaron a quedarse sin gasolina. Una semana después de que comenzara el ataque, cerca del 90% de las estaciones en la capital del país estaban vacías. El presidente Joe Biden declaró el estado de emergencia.

En respuesta a esta crisis, el presidente Biden emitió la Orden Ejecutiva 14028 para “Mejorar la Ciberseguridad de la Nación”. La orden destaca específicamente la importancia de la autenticación multifactor (MFA). Uno de los principales culpables en el ataque de ransomware fue la falta de MFA en la infraestructura de TI de Colonial. La orden del Presidente requirió la implementación de MFA por parte de las organizaciones que trabajan con el gobierno federal.

Okta lanza Desktop MFA

El gobierno no ha sido la única voz que exige MFA. Cada vez más compañías de seguros exigen MFA para todo acceso a la red y acceso a las estaciones de trabajo. Del mismo modo, los administradores de TI reconocen cada vez más que las laptops robadas pueden representar un riesgo de seguridad importante. En el caso del ataque a Colonial, una contraseña reutilizada, obtenida de una brecha de seguridad completamente diferente, permitió a los atacantes acceder a una VPN de Colonial. La misma contraseña reutilizada en una laptop robada podría ser devastadora.

Para ayudar a los clientes a abordar estos casos de uso urgentes de seguridad y cumplimiento, Okta ha lanzado Desktop MFA como parte de su oferta Okta Device Access. Desktop MFA requiere que un usuario presente un segundo factor de autenticación al iniciar sesión en su equipo de escritorio. El software se implementa fácilmente y proporciona un proceso de inscripción de usuario amigable. Lo más significativo es que la humilde contraseña ya no es la única línea de defensa para los dispositivos corporativos.

Implementación por parte del administrador

Consola de administración de Okta

Un administrador puede implementar Desktop MFA en cuestión de minutos. En la consola de administración de Okta, eligen la aplicación Desktop MFA del Catálogo de aplicaciones y la configuran como lo harían con cualquier otra aplicación OpenID Connect (OIDC).

La Autenticación Multifactor (MFA) de escritorio solo está disponible para dispositivos administrados. Los administradores deben implementar el software en el dispositivo de un usuario final a través de una Administración de Dispositivos Móviles (MDM) junto con un perfil MDM.

Políticas

Okta le brinda al administrador controles precisos sobre el comportamiento de Desktop MFA a través del perfil MDM implementado en el dispositivo del usuario. Los administradores pueden acceder a varias políticas de configuración, incluidas las siguientes:

- Periodo de gracia durante el cual el usuario puede omitir el registro después de la implementación de MDM

- Periodo durante el cual el usuario puede confiar únicamente en factores offline (por ejemplo, un usuario podría pasar 48 horas sin una autenticación en línea)

- Factores que permiten la autenticación (más sobre esto a continuación)

- ¿Cómo restringir el acceso a los factores en línea?

La lista completa de políticas disponibles se puede encontrar en nuestra documentación para Windows y macOS.

experiencia de usuario

Requisito previo: factor en línea inscrito en Okta Verify

Para utilizar Desktop MFA, el usuario debe tener una cuenta de Okta dentro del inquilino de Okta de su organización. Antes de la inscripción en su escritorio, deben inscribir un segundo factor (como Okta Verify push). Después de que el usuario haya hecho esto, está listo para la inscripción.

Inscripción para Desktop MFA

Después de que Desktop MFA se haya implementado en el dispositivo de un usuario, se le pedirá al usuario que se registre. En macOS, por ejemplo, el usuario verá la siguiente pantalla.

En ambas plataformas, el usuario puede optar por omitir el registro por un período de tiempo limitado. Sin embargo, una vez que finaliza ese período de gracia, ya no tendrá acceso a su máquina hasta que se registre.

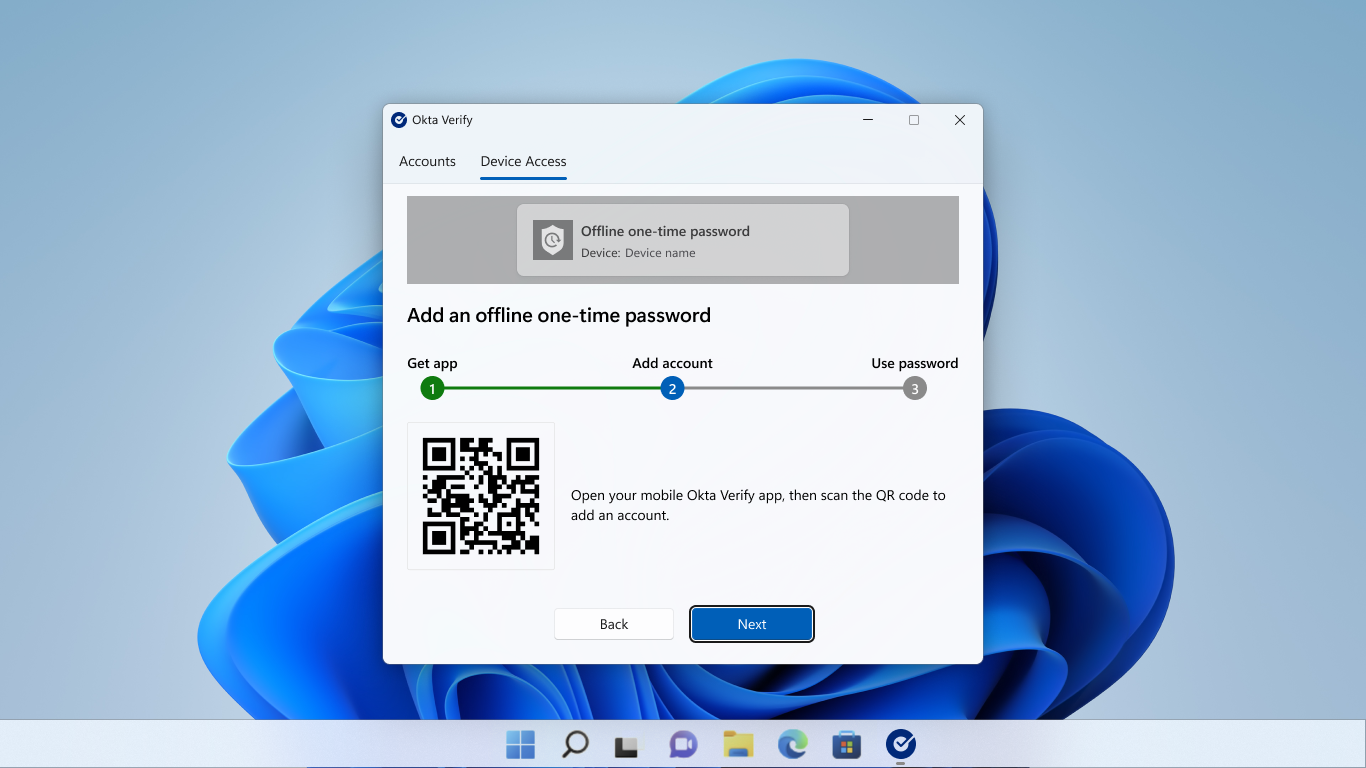

El proceso de inscripción es sencillo. El usuario comienza creando un factor “sin conexión” utilizando la aplicación Okta Verify. Luego, usa Okta Verify para escanear un código QR que se le presenta durante el proceso de inscripción.

En Windows, por ejemplo, se le pediría al usuario que escanee el código como se muestra:

Escaneando el código, se configura una nueva cuenta en la aplicación Okta Verify en su teléfono. Esa cuenta muestra un código de acceso al dispositivo (una contraseña temporal de un solo uso) que pueden usar como segundo factor sin estar conectados a Internet (de ahí el término factor "offline").

Inicio de sesión del usuario

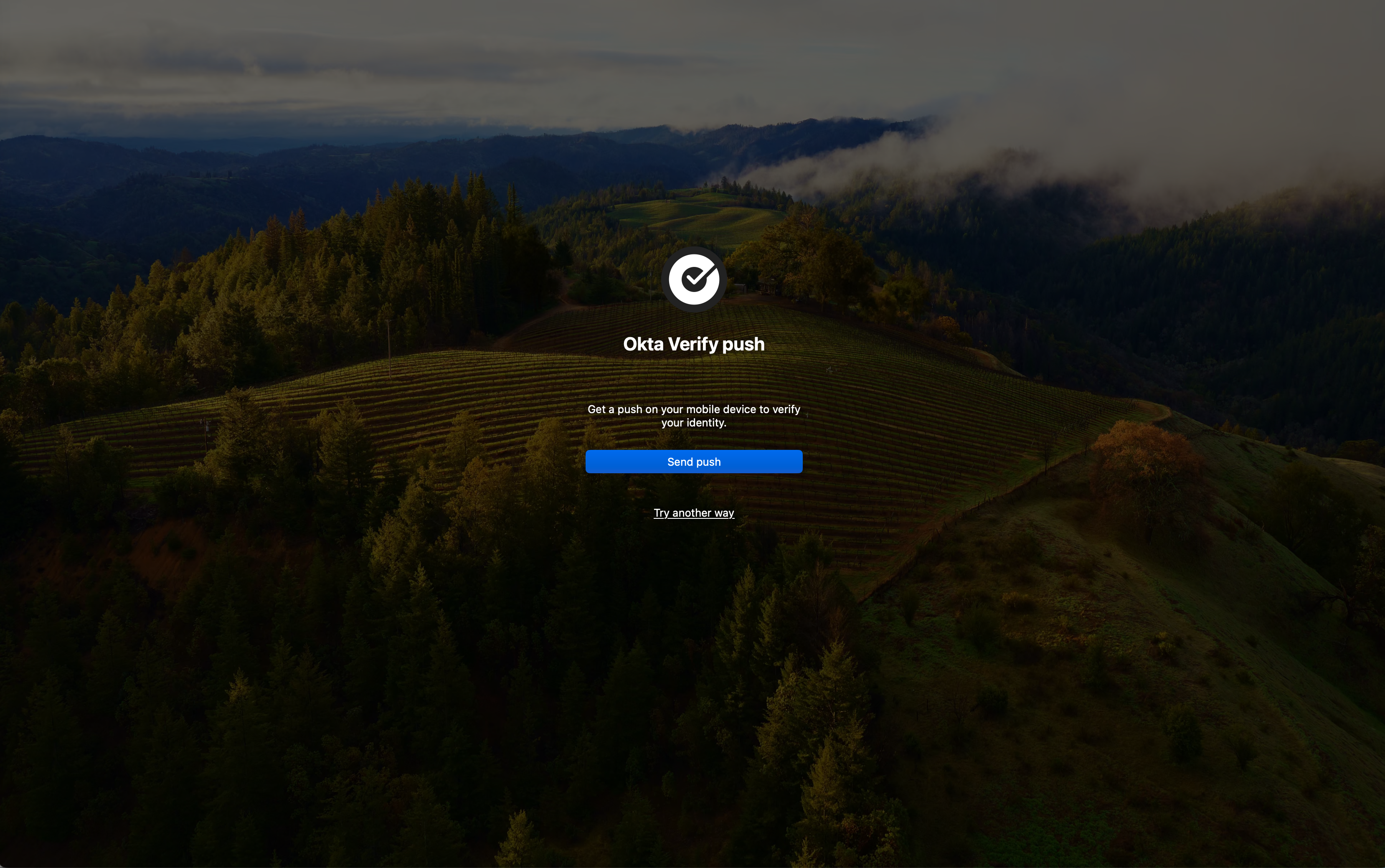

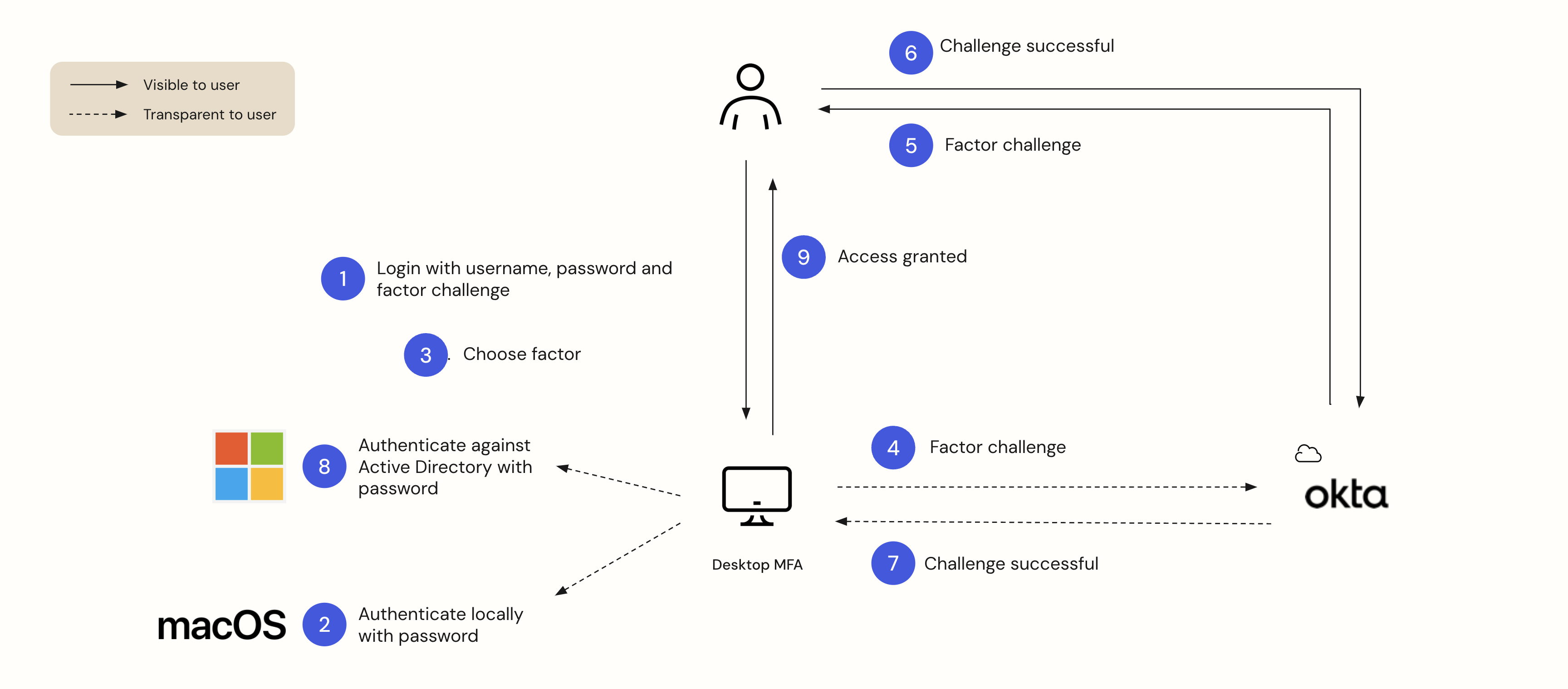

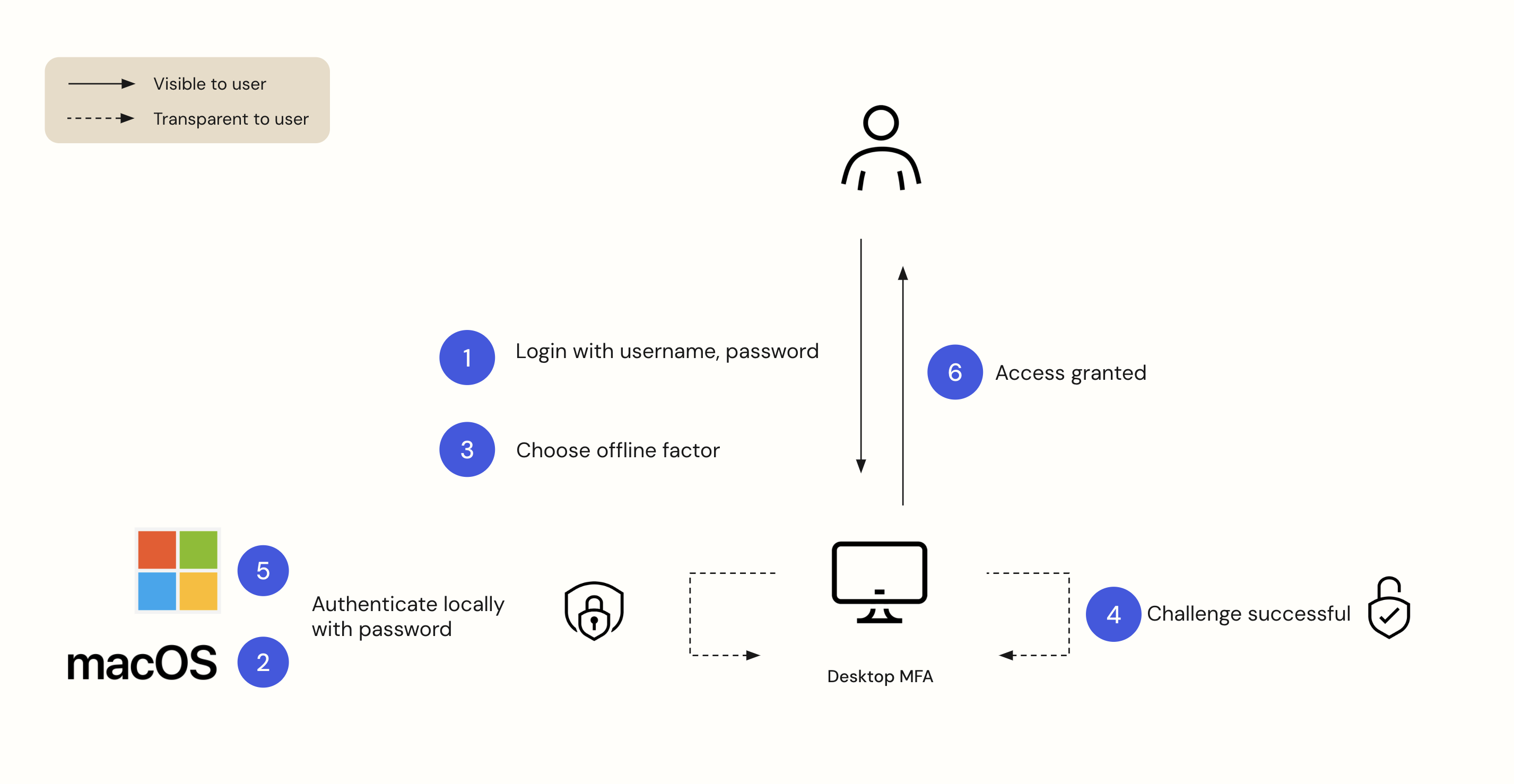

Los usuarios inician sesión en sus máquinas como lo hacen normalmente presentando su nombre de usuario y contraseña. En el caso de macOS, el sistema operativo comprueba inmediatamente las credenciales. A continuación, se le pide al usuario que introduzca un segundo factor de su elección.

Si eligen Okta Verify push, se les pedirá que envíen una notificación push a su teléfono.

Una vez que confirmen la notificación push, Okta le indicará rápidamente a su máquina que el segundo factor ha sido verificado. En el caso de macOS, ambos factores serán confirmados y al usuario se le concederá el acceso. Para los usuarios de Windows, su nombre de usuario y contraseña introducidos anteriormente serán verificados por Active Directory antes de que se conceda el acceso.

Factores

Como se mencionó anteriormente, Desktop MFA admite dos clases amplias de factores: factores en línea, que requieren una conexión a Internet, y factores fuera de línea, que no. Ambas plataformas admiten contraseñas temporales de un solo uso (TOTP) como factor fuera de línea y Windows además admite una clave de seguridad fuera de línea (como Yubikey). Para los factores en línea, ambas plataformas admiten Okta Verify push y TOTP y macOS también es compatible con FIDO2 Yubikey.

Un usuario puede autenticarse con un factor sin conexión, incluso si no tiene una conexión a Internet. Esto es crucial para todos los usuarios porque, incluso en nuestro mundo altamente conectado, la conectividad a Internet no está garantizada en todas partes. No queremos que un viajero de negocios, por ejemplo, no pueda usar su computadora simplemente porque está en un avión sin acceso a Internet.

Dicho esto, sí requerimos que los usuarios se autentiquen periódicamente con un factor en línea. Requerir factores en línea agrega esa capa adicional de seguridad que es valiosa para los administradores del sistema. Los factores en línea ponen un límite de tiempo al acceso a una computadora portátil corporativa. Una vez que se anula el aprovisionamiento del usuario, el acceso a su computadora portátil cesará tan pronto como se le solicite que se vuelva a autenticar (lo que puede ser un período tan corto como lo desee el administrador). Una computadora portátil que no se devuelve se convierte en una vulnerabilidad mucho menor.

Los administradores también tienen la capacidad de restringir qué factores están disponibles. Por ejemplo, pueden requerir solo factores en línea. O bien, pueden limitar qué factores se pueden usar (p. ej. solo se permite FIDO2 Yubikey como factor en línea). La especificación de qué factores están permitidos está disponible actualmente en macOS y estará disponible en Windows en un futuro próximo.

Flujos de inicio de sesión

El siguiente diagrama captura el flujo para la autenticación usando un factor en línea.

El proceso es similar, aunque algo más sencillo, para la autenticación mediante un factor sin conexión.

Sin contraseña en Windows

Los usuarios de Windows también tienen una opción sin contraseña.

Bajo el capó

En Windows, Desktop MFA se construye utilizando el marco Credential Provider. La arquitectura Credential Provider nos permite definir elementos de la interfaz de usuario que el proceso LogonUI.exe muestra al usuario. Nuestro Credential Provider personalizado recibe la entrada del factor del usuario y luego comunica esa información a otro proceso de Okta en la máquina. Ese proceso en segundo plano valida la entrada localmente o con el back-end de Okta.

macOS autentica a los usuarios con un modelo de canalización y permite que se inyecte código personalizado en esa canalización mediante el marco Authorization Plugin de Apple. Escribimos nuestros propios mecanismos de complementos de autorización y colocamos nuestro código personalizado para que se ejecute después de que el sistema operativo solicite el nombre de usuario y la contraseña. La colocación de código personalizado dentro de la canalización de autorización se realiza actualizando la base de datos de seguridad de Apple.

Conclusión

Para Colonial Pipeline, todo lo que se necesitó fue una cuenta huérfana con una contraseña comprometida para que comenzara una pesadilla de seguridad. El ataque a Colonial demuestra vívidamente la necesidad de una seguridad en capas. Okta Device Access es una forma poderosa y configurable de añadir esa capa adicional. Los administradores pueden usar Desktop MFA para reforzar una higiene de seguridad sólida entre sus usuarios; esa laptop robada detiene al ladrón con un segundo factor. Además, las organizaciones que están preocupadas por el cumplimiento de las regulaciones federales o la renovación de sus pólizas de seguro de ciberseguridad pueden considerar Desktop MFA.

Desktop MFA es una plataforma en la que Okta está innovando continuamente. En un futuro cercano, esperamos lanzar herramientas más innovadoras. Esto proporcionará un verdadero inicio de sesión único desde el momento en que el usuario inicie sesión en su dispositivo. Obtenga más información sobre Okta Device Access.

Este blog y cualquier recomendación dentro del mismo no constituyen asesoramiento legal, de privacidad, de seguridad, de cumplimiento normativo o de negocios. Este blog tiene fines informativos generales únicamente y podría no reflejar los aspectos de seguridad, privacidad y legalidad más actuales, ni todos los problemas relevantes. Usted es responsable de obtener asesoramiento legal, de seguridad, de privacidad, de cumplimiento o empresarial de su propio abogado u otro asesor profesional, y no debe confiar en las recomendaciones en estos materiales. Okta no se hace responsable ante usted de ninguna pérdida o daño que pueda resultar de la implementación de las recomendaciones de estos materiales. Okta no hace declaraciones ni ofrece garantías u otras seguridades con respecto al contenido de estos materiales.