Organizations considèrent souvent les identités humaines et non humaines (NHIs) comme des demandes d'authentification distinctes. Cette approche cloisonnée avait du sens dans les data centers traditionnels. Cependant, l'adoption rapide des services cloud et des applications SaaS a fondamentalement changé la manière dont les identités interagissent et comment elles sont sécurisées. La gestion séparée des identités humaines et des identités de machines crée des angles morts en matière de sécurité, car elles deviennent de plus en plus interconnectées via les services cloud.

De l'humain à la machine : l'évolution du paysage de l'identité

Il suffit de regarder deux des principaux risques identifiés dans le Top 10 des identités non humaines de l'OWASP pour 2025: l'offboarding incorrect des comptes de service et les identités de machine surprivilegiées. Lorsqu'un employé humain quitte l'entreprise, son compte d'entreprise peut être désactivé, mais qu'en est-il de tous les comptes de service, des clés API et des scripts d'automatisation qu'il a créés ? Et ces identités de machine accumulent souvent plus de privilèges qu'elles n'en ont besoin — un problème qui s'aggrave lorsque vous ne pouvez pas les relier à leurs propriétaires humains.

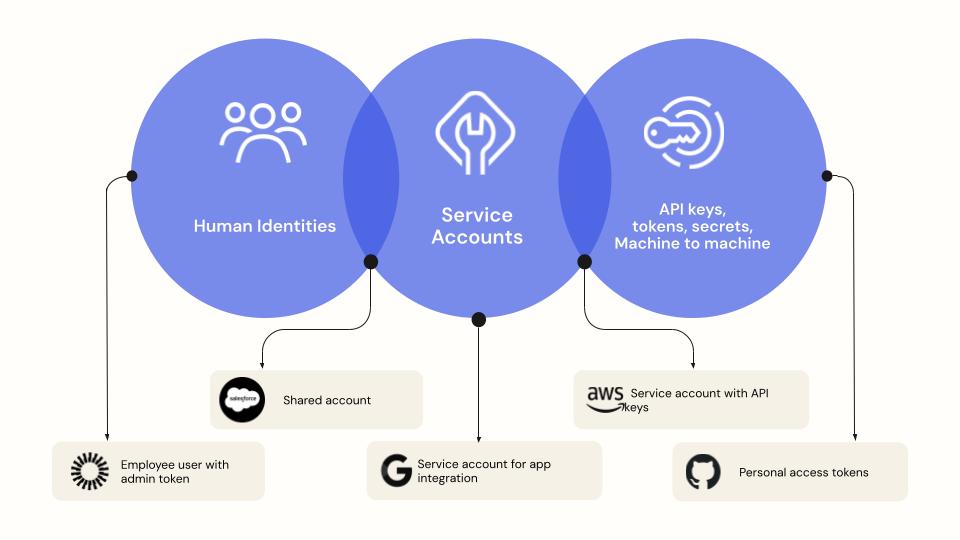

Voici comment les identités humaines et non humaines sont devenues profondément imbriquées :

- Les identités d'utilisateur SaaS et IaaS, initialement conçues pour un usage humain, sont maintenant réutilisées comme comptes de service pour les intégrations et l'automatisation.

- Les tokens et clés générés par des machines héritent des autorisations de leurs propriétaires humains tout en maintenant des modèles d'accès distincts.

- Les comptes de service et leurs secrets, créés et gérés par des employés humains, brouillent les frontières traditionnelles de l'identité.

- Les employés humains et les ressources cloud accèdent de plus en plus aux données sensibles par le biais d’identités de rôle partagées.

Cette demande d'authentification découle de la manière dont le paysage moderne des identités Enterprise a évolué pour devenir un web complexe d'identités interconnectées. Ce qui rend cette relation unique, c'est la manière dont les identités humaines et machines sont devenues indissociables. Les identités humaines servent de fondation et de point de contrôle pour les identités non humaines, tandis que les INH étendent et amplifient les capacités humaines sur les plateformes cloud.

Cette interdépendance ne concerne pas seulement le volume ; elle concerne aussi la complexité. Un employé technique unique aujourd'hui peut être à l'origine de dizaines d'identités non humaines ou avoir accès à celles-ci, chacune ayant ses propres identifiants, privilèges, modèles d'accès et implications en matière de sécurité sur plusieurs plateformes cloud et applications SaaS.

Chacune de ces identités a ses propres autorisations, modèles d'accès et risques de sécurité, ce qui nous amène à notre prochaine demande d'authentification.

Comprendre la relation de sécurité humain-identité non humaine

Considérez ce scénario courant : un ingénieur principal en développement et opérations qui gère plusieurs comptes de service critiques soumet sa démission. Au-delà du défi immédiat de la suppression d'accès, les Organizations font face à des risques significatifs dans l'identification et la correction des comptes de service sur-autorisés.

Ces risques se manifestent de diverses manières dans toute l'Enterprise : les comptes de service orphelins restent actifs longtemps après le départ des employés, les clés API non suivies continuent de circuler dans les scripts de déploiement, et les identités de machine initialement créées pour des projets temporaires deviennent des éléments permanents de l'infrastructure. Pour compliquer davantage la situation, il y a les identifiants de type « bris de glace » qui ne sont jamais renouvelés et les comptes et boîtes aux lettres partagés des départements qui manquent de désignation claire de propriété.

Ce demande d'authentification n'est pas seulement technique — il est organisationnel. Les employés humains sont les créateurs, les propriétaires et les responsables des identités non humaines. Lorsqu'ils quittent ou changent de rôle, le web complexe d'identités qu'ils ont créé ne se démêle pas comme par magie, et des risques de sécurité critiques peuvent passer inaperçus sans une attribution claire de la responsabilité pour la correction.

C'est ici que la segmentation devient cruciale. Bien que les identités humaines et non humaines nécessitent une protection, elles requièrent des approches de sécurité différentes :

- Authentification multifacteur (MFA)

- Un compte humain sans authentification multifacteur représente un risque de sécurité immédiat qui doit être traité. Toutes les identités humaines devraient avoir une authentification multifacteur (MFA) avec des facteurs forts résistants au phishing, tels que Okta FastPass.

- Les comptes de service utilisés pour l'automatisation ne nécessitent souvent pas d'authentification multifacteur, car l'authentification multifacteur est conçue pour l'interaction humaine. S'attendre à l'authentification multifacteur (MFA) peut être un risque non exploitable pour les équipes sécurité ; des solutions alternatives comme Okta Privileged Access peuvent aider à sécuriser l'accès à ces comptes.

- Authentification unique (SSO)

- Un compte utilisateur avec un compte local doit être fédéré dans pour permettre l'authentification unique via Okta.

- Les comptes de service et de secours peuvent être configurés pour une conception de connexion directe, mais leurs identifiants peuvent être sécurisés et gérés via Okta Privileged Access pour appliquer la politique de sécurité.

- Comptes inutilisés

- Un compte utilisateur inutilisé doit probablement être déprovisionné.

- Un compte de service inutilisé pourrait être destiné à des processus de sauvegarde critiques mais peu fréquents.

- Principe du moindre privilège

- Les collaborateurs peuvent se loguer depuis divers endroits, tels que l'étranger, le bureau ou leur domicile, selon leurs besoins professionnels.

- Les comptes de service utilisés pour l'automatisation et les intégrations doivent fonctionner dans une plage d'adresses IP prédéfinie afin de réduire les risques de sécurité. Tout écart dans le comportement d'un compte de service, tel que l'accès à des ressources depuis une adresse IP inattendue, doit déclencher une alerte immédiate en raison du risque élevé de compromission.

- Anomalies d'utilisation :

- Les employés humains peuvent se connecter depuis divers endroits : à l'étranger, au bureau ou à domicile, selon leurs besoins professionnels.

- Les comptes communications machine to machine pour l'automatisation doivent rester dans une plage d'adresses IP prédéfinie. Tout écart dans le comportement d'identité doit déclencher une alerte immédiate en raison du risque élevé de compromission.

Un chemin unifié vers l'avenir

Alors que les Organizations poursuivent leur parcours de transformation vers le cloud, la frontière entre les identités humaines et non humaines devient de plus en plus floue. La solution n'est pas de les traiter comme des problèmes distincts, mais de mettre en œuvre une stratégie de sécurité d'identité complète qui :

- Comprend les relations entre les différents types d'identités.

- Applique des contrôles de sécurité appropriés en fonction du contexte

- Assure une propriété claire et une gestion du cycle de vie des utilisateurs

- Assure une visibilité sur tous les types d'identités et leurs interactions

Nous avons développé gestion du niveau de sécurité des identités Okta en gardant à l'esprit cette approche holistique. Sécuriser les identités humaines tout en laissant les identités non humaines (INH) non gérées (ou vice versa) revient à verrouiller votre porte d'entrée tout en laissant toutes vos fenêtres ouvertes.

L'avenir de la sécurité des identités réside dans des solutions capables de gérer la complexité des relations d'identités modernes tout en restant gérables pour les équipes sécurité. Il est temps de cesser de traiter les identités humaines et non humaines comme des demandes d'authentification distinctes et de commencer à les considérer pour ce qu'elles sont — les deux faces d'une même pièce de sécurité.

Êtes-vous prêt à En savoir plus sur la manière dont votre Organizations peut mieux gérer la convergence des identités humaines et non humaines ? Contactez Okta pour découvrir comment Okta Identity Security Posture Management peut vous aider à relever ces demandes d'authentification.