À une époque où les cybermenaces sont de plus en plus sophistiquées, les organisations doivent partir du principe qu'aucun utilisateur ou appareil ne doit être fiable par défaut. Chaque tentative de connexion doit être rigoureusement validée, y compris l'état de sécurité de l'appareil qui demande l'accès.

L'une des pierres angulaires de Zero Trust est de comprendre le contexte des appareils et d'examiner attentivement leurs attributs et leurs comportements afin de prendre des décisions d'accès éclairées. Le contexte de l'appareil peut inclure de nombreux facteurs. Par exemple :

- Type d’appareil : est-ce un téléphone mobile ? L’appareil est-il géré ou non géré ?

- Conformité de l'appareil - L'appareil utilise-t-il les derniers correctifs de sécurité ? Est-il conforme aux politiques de l'organisation ?

En intégrant le contexte de l’appareil dans votre modèle de sécurité d’identité, vous pouvez mieux évaluer les risques et renforcer la sécurité contre les accès non autorisés et les violations potentielles. Okta peut vous aider dans votre approche Zero Trust (confiance zéro) de la sécurité en validant les attributs de l’appareil avec Device Assurance.

Gestion de la posture de sécurité des appareils avec Device Assurance

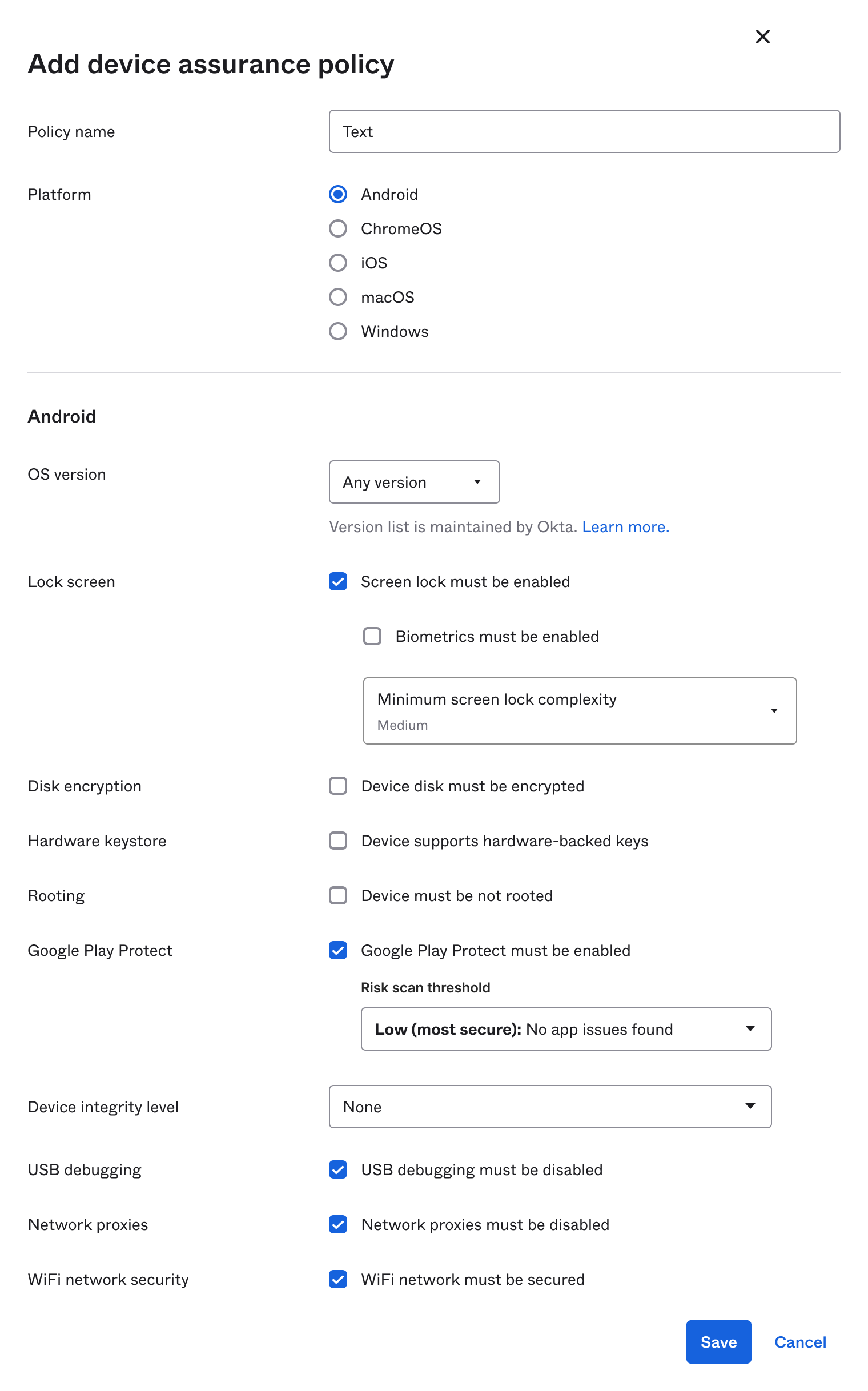

Nous avons conçu Device Assurance pour améliorer la sécurité en garantissant que les appareils accédant à vos ressources respectent les conditions de sécurité et de conformité que vous configurez. Les administrateurs peuvent rédiger des règles de conformité des appareils spécifiques et les intégrer dans une politique d'application afin de garantir un état sécurisé de l'appareil avant que l'accès ne soit autorisé.

En tirant parti d’ Okta FastPass, Okta recueille des signaux du système d’exploitation (SE) et de tiers, tels que ceux provenant des intégrations de sécurité des terminaux, pour les évaluer dans le cadre d’une politique Device Assurance. Par exemple, une politique Device Assurance peut garantir qu’une version de SE ou un correctif de sécurité spécifique est installé avant que cet appareil puisse accéder aux ressources protégées par Okta.

Ces vérifications d'appareils établissent des exigences minimales pour les appareils ayant accès à des systèmes et applications sensibles. Si un utilisateur n'est pas conforme à un attribut d'appareil requis, le widget de connexion Okta fournit des instructions de correction.

Les signaux de l’appareil sont extraits et évalués lorsqu’un utilisateur établit pour la première fois une session Single Sign-On (SSO). Ensuite, en fonction des configurations de votre service, ils sont réévalués chaque fois qu’un utilisateur ouvre une nouvelle application ou qu’une réauthentification est requise. Ces vérifications de contexte silencieuses peuvent aider à faciliter la sécurité continue des appareils utilisés et à atténuer le risque de détournement de session en détectant une attaque potentielle et en bloquant l’accès aux applications en aval.

Nouveautés de Device Assurance

Okta cherche constamment à enrichir Device Assurance avec de nouveaux signaux et une plus grande flexibilité pour les administrateurs Okta afin de configurer la fonctionnalité pour répondre aux besoins uniques de leur organisation. À cette fin, Okta introduit plusieurs nouvelles améliorations.

Option de politique de version de système d'exploitation dynamique

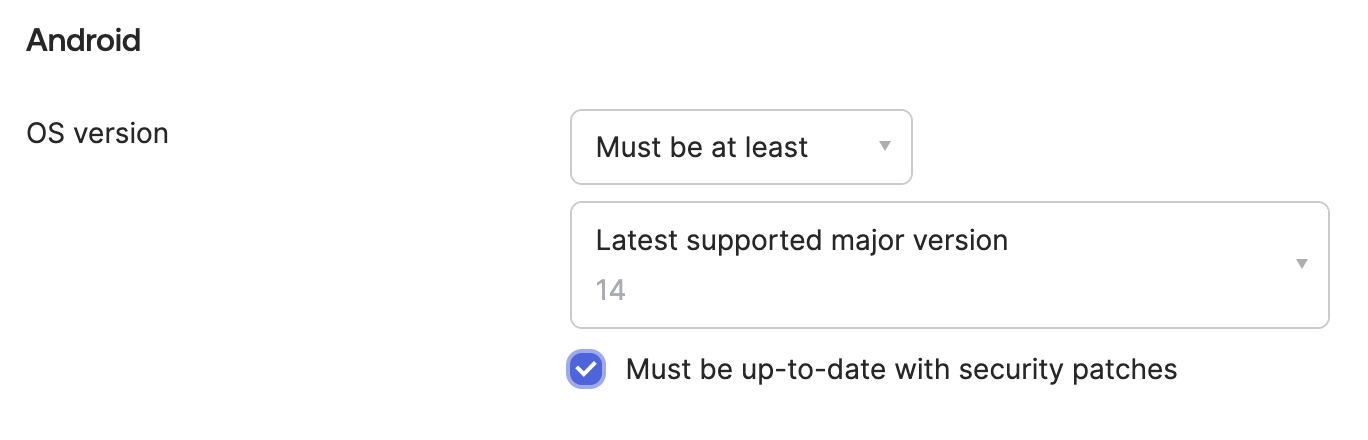

Si votre organisation doit créer une vérification d’appareil basée sur la version du système d’exploitation, les administrateurs peuvent configurer des stratégies Device Assurance qui peuvent dynamiquement contrôler l’accès en fonction des dernières versions majeures du système d’exploitation. De cette façon, les administrateurs n’auront pas besoin de modifier les stratégies chaque fois qu’il y a une nouvelle version majeure.

Lorsque vous activez cette fonctionnalité, vous pouvez créer une règle d’accès exigeant que l’appareil sur lequel l’accès est demandé ait une version de système d’exploitation qui soit au moins la dernière version majeure prise en charge. Okta ajoute de nouvelles versions majeures de système d’exploitation et des correctifs de sécurité lorsque les fournisseurs de systèmes d’exploitation les publient.

Cette fonctionnalité est actuellement en accès anticipé et sera généralement disponible plus tard cette année. Elle sera prise en charge sur les appareils Android, iOS, macOS et Windows, et la prise en charge de ChromeOS sera bientôt disponible. Pour plus d'informations sur la configuration de ce paramètre, veuillez consulter la documentation du produit.

Période de grâce pour la conformité aux politiques

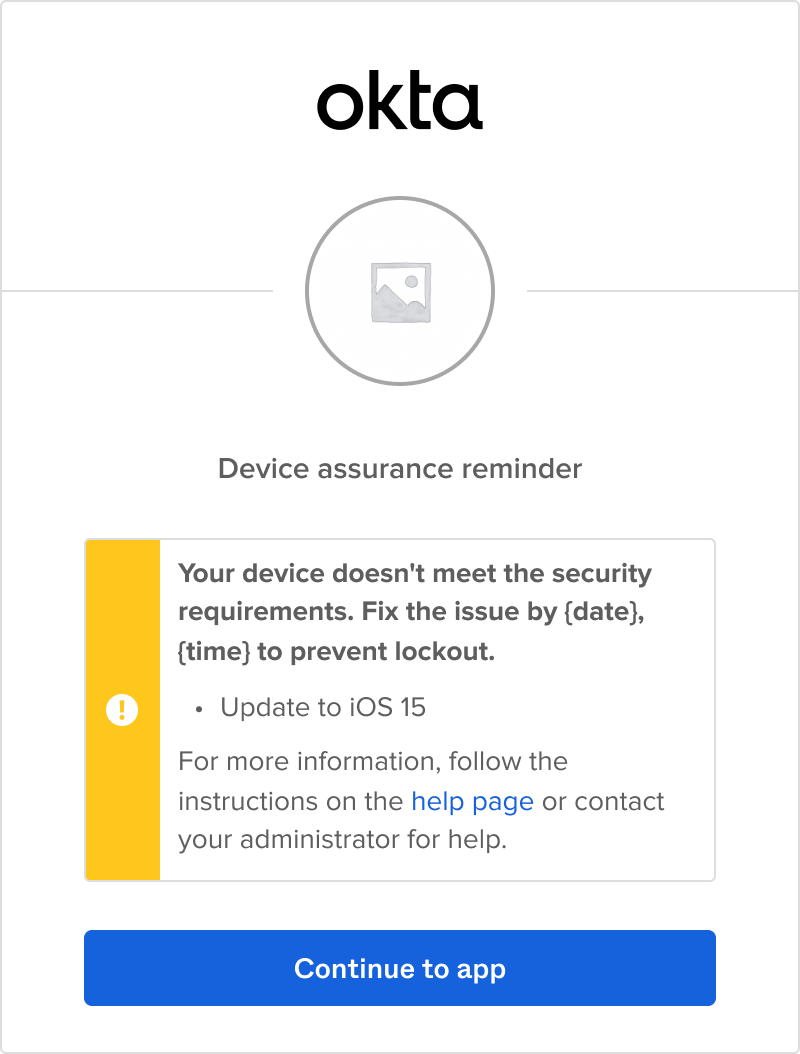

Si vous limitez l'accès à une ressource protégée par Okta avec Device Assurance, l'accès sera refusé aux utilisateurs finaux si les conditions ne sont pas remplies. Une des conséquences est que les utilisateurs finaux peuvent perdre l'accès à des applications essentielles à des moments inopportuns. Par exemple, les mises à jour du système d'exploitation peuvent prendre des semaines, voire des mois, avant d'être diffusées sur tous les appareils, et une règle de politique basée sur la version du système d'exploitation bloquerait l'accès à tous les appareils protégés par cette règle s'ils ne sont pas à jour. Dans des scénarios comme celui-ci, les utilisateurs finaux peuvent avoir besoin d'une chance de recevoir, puis d'installer cette mise à jour.

Actuellement en accès anticipé, les administrateurs peuvent activer une période de grâce configurable qui permet un accès temporaire aux ressources protégées par Okta pendant que les utilisateurs corrigent eux-mêmes les attributs d'appareil non conformes. Cette fonctionnalité sera généralement disponible plus tard cette année.

Cette fonctionnalité de période de grâce offre aux utilisateurs finaux un accès aux ressources essentielles pendant des périodes configurables afin de prendre en charge l'auto-correction des problèmes de conformité des appareils tout en empêchant les verrouillages dus à des facteurs externes tels que les versions de correctifs de sécurité retardées. Par conséquent, les administrateurs peuvent consacrer moins de temps au déblocage des utilisateurs finaux.

Intégration Android Zero Trust pour Device Assurance

Android est l'un des principaux systèmes d'exploitation pris en charge par Device Assurance. Pour étendre la gamme de signaux de posture de sécurité disponibles pour les clients, Okta s'est associé à Android pour intégrer les paramètres de posture de sécurité les plus demandés dans les politiques Device Assurance pour Android. Cela permet des évaluations d'appareils plus complètes et garantit que les appareils Android répondent à des normes de sécurité strictes lors de l'authentification. Ces signaux Android supplémentaires seront disponibles en accès anticipé plus tard cet automne.

Commencez à utiliser Device Assurance

Comprendre le contexte de l'appareil et contrôler son accès sont des éléments essentiels d'une stratégie de sécurité solide. Grâce à Device Assurance, vous pouvez équilibrer la sécurité et l'expérience de l'utilisateur en activant des contrôles de conformité et en prenant en charge la remédiation en libre-service afin de minimiser l'impact sur la productivité. Device Assurance et ces nouvelles améliorations sont disponibles pour tous les clients sur Okta Identity Engine via Adaptive MFA ou Adaptive SSO.

La collecte des signaux de l'appareil est facilitée par FastPass, qui peut être activé pour être un authentificateur sans mot de passe, résistant au phishing, et un fournisseur de posture de l'appareil. Pour en savoir plus sur la manière dont FastPass et Device Assurance fonctionnent ensemble, consultez ce livre blanc technique.

L’assurance des appareils d’Okta vise à renforcer la sécurité. À cette fin, Okta a une feuille de route robuste d’améliorations pour aider à garantir que seuls les appareils répondant à des normes de sécurité spécifiques peuvent accéder aux systèmes et aux données critiques. Alors, restez à l’écoute pour en savoir plus.

Avis de non-responsabilité juridique : Tous les produits, fonctionnalités, certifications, autorisations ou attestations mentionnés dans ce document qui ne sont pas actuellement disponibles de manière générale, qui n'ont pas encore été obtenus, ou qui ne sont pas actuellement maintenus, peuvent ne pas être livrés ou obtenus à temps, voire pas du tout. Les feuilles de route des produits ne représentent pas un engagement, une obligation ou une promesse de livrer un produit, une fonctionnalité, une certification ou une attestation, et vous ne devez pas vous y fier pour prendre vos décisions d'achat.