Produits

Nos plateformes sécurisent tous les types d’identités – des agents d’IA à vos clients, collaborateurs et partenaires.

Nos plateformes sécurisent tous les types d’identités – des agents d’IA à vos clients, collaborateurs et partenaires.

Okta vous offre une plateforme neutre, puissante et extensible qui place l’identité au cœur de votre pile technologique.

Okta et Auth0 offrent un accès flexible et sécurisé. Accélérez le développement grâce à nos plateformes extensibles pour les clients, les collaborateurs et les identités non humaines.

Nos plateformes sécurisent tous les types d’identités, des agents d’IA à vos clients, collaborateurs et partenaires.

Nos plateformes sécurisent tous les types d’identités – des agents d’IA à vos clients, collaborateurs et partenaires.

Okta vous offre une plateforme neutre, puissante et extensible qui place l’identité au cœur de votre pile technologique.

Okta et Auth0 offrent un accès flexible et sécurisé. Accélérez le développement grâce à nos plateformes extensibles pour les clients, les collaborateurs et les identités non humaines.

Nos plateformes sécurisent tous les types d’identités, des agents d’IA à vos clients, collaborateurs et partenaires.

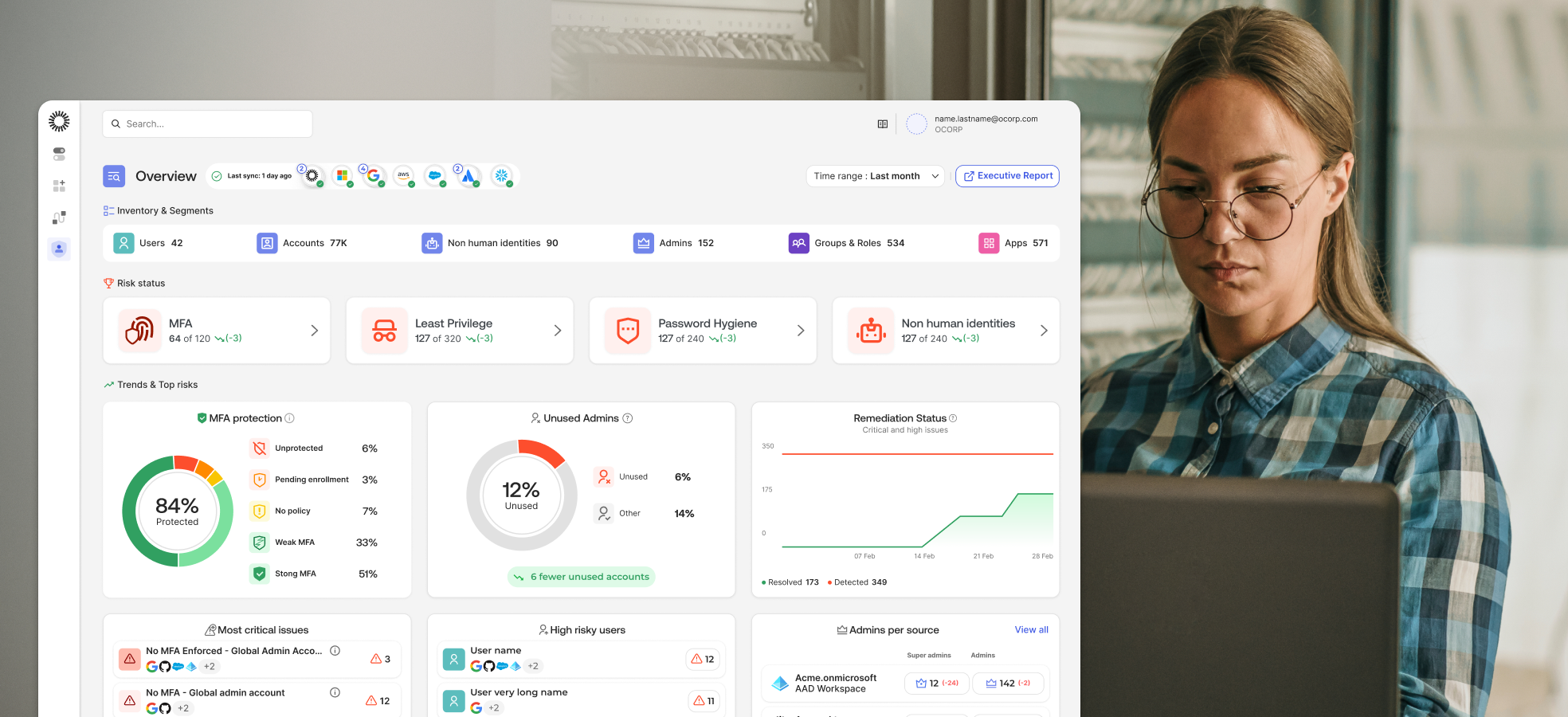

Abandonnez la défense réactive au profit d'une prévention proactive des brèches. Sécurisez toutes les identités, humaines et non humaines, au sein de votre écosystème.

Analysez en continu les risques posés par les identités humaines et non humaines. Ensuite, priorisez les vulnérabilités en fonction de leur impact et simplifiez la correction.

Oubliez les listes. Des utilisateurs humains aux agents d'IA, visualisez les relations complexes entre toutes vos identités et les autorisations qui leur sont associées.

Identifiez et résolvez rapidement les problèmes de sécurité des identités les plus pressants, en vous aidant des bonnes pratiques connues et en les priorisant selon leur contexte et les chaînes d'attaque associées.

Déployez la solution en quelques minutes et bénéficiez d'une sécurité renforcée directement opérationnelle. Dès le déploiement vous bénéficierez d'une analyse continue de votre exposition aux risques de sécurité des identités.

Oubliez les listes. Des utilisateurs humains aux agents d'IA, visualisez les relations complexes entre toutes vos identités et les autorisations qui leur sont associées.

Identifiez et résolvez rapidement les problèmes de sécurité des identités les plus pressants, en vous aidant des bonnes pratiques connues et en les priorisant selon leur contexte et les chaînes d'attaque associées.

Déployez la solution en quelques minutes et bénéficiez d'une sécurité renforcée directement opérationnelle. Dès le déploiement vous bénéficierez d'une analyse continue de votre exposition aux risques de sécurité des identités.

Identifiez les comptes administrateurs « fantômes » et leurs autorisations, et appliquez-leur le principe du moindre privilège.

Analysez en continu l'infrastructure d'identités de votre entreprise afin de détecter les points d'accès sans MFA et d'identifier les comptes locaux.

Identifiez facilement les utilisateurs ayant quitté l'entreprise mais disposant toujours d'un accès actif, et réduisez le délai nécessaire à l'offboarding tout en garantissant la conformité.

Identifiez les comptes administrateurs « fantômes » et leurs autorisations, et appliquez-leur le principe du moindre privilège.

Analysez en continu l'infrastructure d'identités de votre entreprise afin de détecter les points d'accès sans MFA et d'identifier les comptes locaux.

Identifiez facilement les utilisateurs ayant quitté l'entreprise mais disposant toujours d'un accès actif, et réduisez le délai nécessaire à l'offboarding tout en garantissant la conformité.

Unifiez la sécurité et le contrôle de toutes les identités, humaines et non humaines, sur l'ensemble de votre pile technologique à l'aide d'un seul moteur de politiques, sans ralentir l'innovation.

Maîtrisez plus facilement les configurations complexes telles que les groupes imbriqués, les identités non concordantes et les politiques d'accès conditionnel complexes.

Appréhendez correctement et validez le contournement du MFA et l'application du principe du moindre privilège aux accès aux machines virtuelles, aux bases de données et aux compartiments S3 par identités et clés d'API.

Surveillez les accès dépouvus du MFA, les comptes locaux, les collaborateurs qui ont fait l'objet d'un offboarding et les prestataires disposant d'un accès.

« L'identité joue un rôle essentiel dans la sécurité moderne. Contrôler la prolifération des identités tout en contribuant au développement de l'activité est un enjeu que les solutions héritées ne pouvaient pas relever. Okta Identity Security Posture Management nous offre une visibilité continue et réduit les risques liés aux identités avec un délai de rentabilisation rapide et une approche axée sur les données. »

Matt Sharp

CISO

Lire le témoignage« Okta Identity Security Posture Management nous permet de visualiser les données réelles et de réduire immédiatement les risques de sécurité des identités au sein des entités sans avoir à analyser des milliers de feuilles de calcul. La solution est rapidement rentabilisée grâce à la suppression des comptes inutilisés, ce qui permet de renforcer la sécurité et de réduire les frais de licence. La solution Okta Identity Security Posture Management a comblé des failles comme aucune autre n'a pu le faire auparavant. »

Drew Robertson

CISO

« Okta Identity Security Posture Management assure l'efficacité de nos contrôles, réduisant ainsi la surface d'attaque de nos applications. La correction des risques liés à l'identité devient plus fluide et collaborative, et nous donne l'assurance que les équipes sont à la hauteur des attentes et respectent les politiques définies. »

Douglas Graham

CISO

Commencez un essai gratuit ou échangez avec nous : la décision vous appartient.