Cet article a été traduit automatiquement.

Une zone démilitarisée ou DMZ (Demilitarized Zone) est un sous-réseau qui offre un niveau de protection supplémentaire contre les attaques externes.

Les administrateurs réseau doivent trouver le juste équilibre entre accès et sécurité. Les collaborateurs ont besoin d’accéder à des informations externes à l’organisation et certains visiteurs doivent avoir accès aux données hébergées sur vos serveurs. Mais certains éléments doivent rester protégés en permanence.

Un réseau DMZ peut être la solution idéale. Il autorise dans certaines limites la libre circulation de données de différents types, mais il permet aussi d’implémenter des mesures de sécurité robustes pour sécuriser vos ressources les plus sensibles de façon rigoureuse.

Qu’est-ce qu’un réseau DMZ ?

Internet est un champ de bataille. Certains veulent la paix et d’autres cherchent à semer le chaos. Les deux groupes doivent se retrouver en zone neutre et parvenir à un accord. Lorsque les développeurs ont réfléchi au problème, ils se sont tournés vers la terminologie militaire pour expliquer leurs objectifs.

En langage militaire, une zone démilitarisée est un espace où les deux factions adverses conviennent d’éviter les conflits dans un but précis. Par exemple, la Corée du Nord et la Corée du Sud sont séparées par une zone tampon où toute activité militaire belliqueuse est interdite.

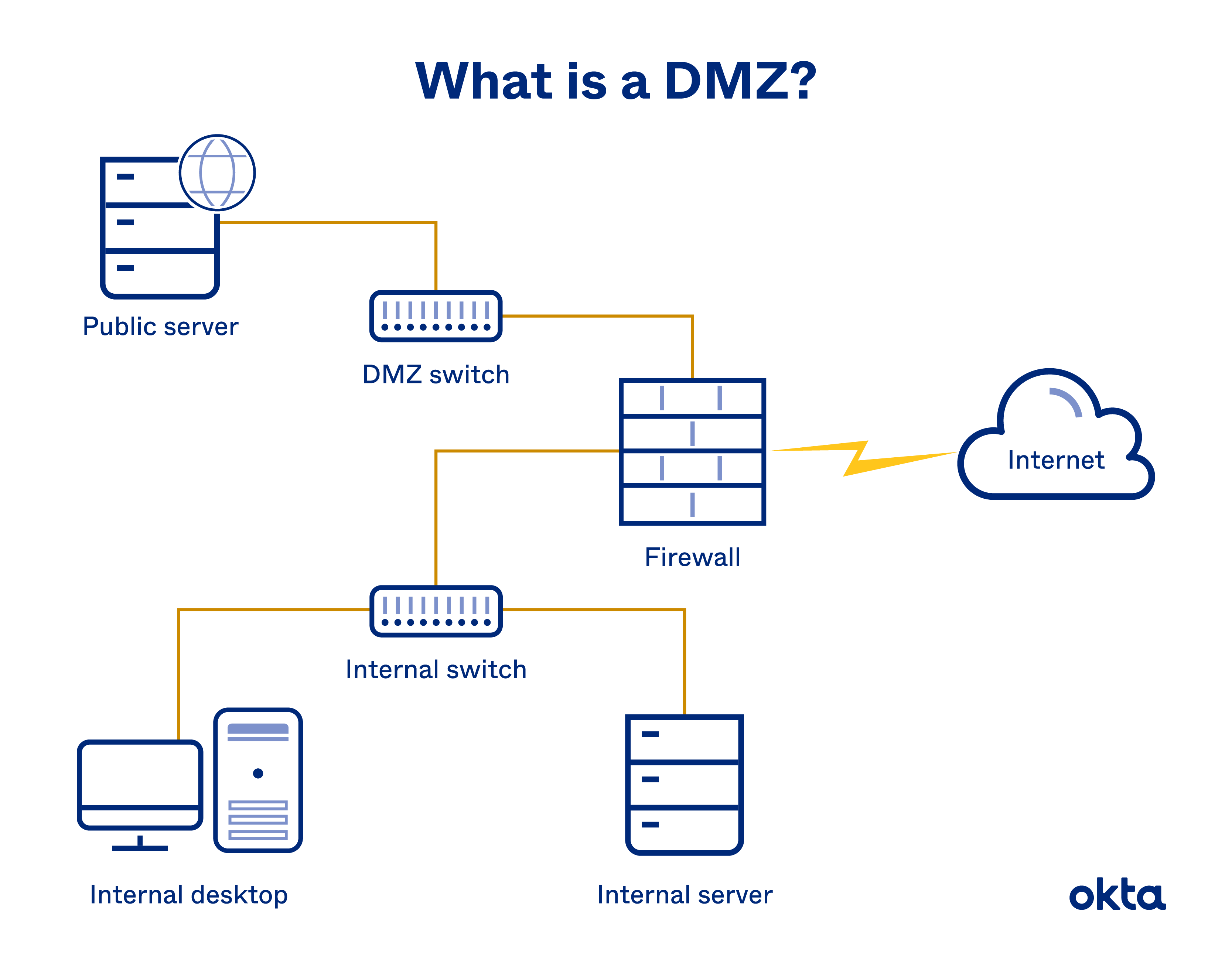

D’un point de vue informatique, un réseau DMZ est un sous-réseau qui isole les services « publics » des services « privés ». Lorsqu’il est correctement implémenté, un réseau DMZ doit réduire le risque d’une brèche de données catastrophique. Les serveurs accessibles au public sont situés dans la zone démilitarisée, mais ils communiquent avec des bases de données protégées par des pare-feux.

Pour la seule année 2019, les États-Unis ont connu près de 1 500 brèches de données. Des dossiers sensibles ont été divulgués et des sociétés vulnérables ont perdu des milliers de dollars à tenter de réparer les dégâts.

Si un réseau DMZ ne peut éliminer tout risque de piratage, il contribue à renforcer la sécurité de documents extrêmement sensibles dont la divulgation serait préjudiciable.

Exemples de réseaux DMZ

N’importe quel réseau configuré avec une zone démilitarisée a besoin d’un pare-feu pour séparer les fonctions accessibles au public des fichiers confidentiels. Pour ce faire, les développeurs ont le choix entre deux configurations principales.

Réseau DMZ avec un seul pare-feu

Cette configuration comporte trois composants essentiels :

- Pare-feu : tout le trafic externe doit d’abord passer par un pare-feu.

- Commutateurs : un commutateur DMZ redirige le trafic vers un serveur public. Un commutateur interne redirige le trafic vers un serveur interne.

- Serveurs : vous avez besoin d’une version publique et privée.

Avec une telle configuration réseau, votre pare-feu est le seul élément qui protège votre réseau. Les commutateurs font en sorte de diriger le trafic au bon endroit.

Un seul pare-feu équipé de trois interfaces réseau suffit pour créer ce type de zone démilitarisée. Mais vous devez créer une série de règles afin de pouvoir surveiller et diriger le trafic au sein du réseau et à l’extérieur de ce dernier.

Réseau DMZ avec deux pare-feux

Votre société peut-elle se contenter d’une seule couche de protection ? Si ce n’est pas le cas, un double système peut être un meilleur choix. Il se compose des éléments suivants :

- Pare-feux : le trafic public passe par une seule couche de sécurité. Mais pour accéder aux fichiers sensibles, les utilisateurs doivent passer par un second pare-feu.

- DMZ : les ressources publiques résident dans la zone démilitarisée et sont accessibles derrière le premier pare-feu.

- LAN : les ressources privées hébergées sur le LAN, ou réseau local, ne sont accessibles qu’après avoir franchi le second pare-feu.

Configurez votre pare-feu frontend ou périmétrique afin qu’il gère le trafic de la zone démilitarisée. Configurez votre pare-feu interne de telle sorte que les utilisateurs puissent passer de la zone démilitarisée jusqu’aux fichiers de la société.

Autres options de configuration

Les sociétés encore plus soucieuses de la sécurité peuvent utiliser une zone CMZ (Classified Militarized Zone) pour héberger les informations concernant l’accès au réseau local (LAN). Si vous choisissez cette option, la CMZ sera la zone qui hébergera la plupart de vos serveurs web.

Qui utilise une zone démilitarisée ?

Un pare-feu n’offre pas une protection infaillible. Les pirates informatiques discutent souvent du temps qu’il leur faut pour passer outre les systèmes de sécurité d’une société, et leurs réponses sont étonnantes. Mais une zone démilitarisée offre une couche de protection de nature à protéger des ressources très importantes.

Les sociétés placent souvent les services suivants dans une zone démilitarisée :

- Serveurs e-mail : les utilisateurs ont besoin d’un accès Internet pour envoyer et recevoir des e-mails. Mais les documents envoyés peuvent être extrêmement sensibles ; si les pirates s’en emparent, ils peuvent vendre les données sur le Dark Web ou exiger une rançon.

Un fournisseur de services e-mail l’a découvert à ses dépens en 2020 lorsque des cybercriminels ont subtilisé et vendu les données de 600 000 utilisateurs. Placez votre serveur dans la zone démilitarisée pour accéder à ses fonctionnalités, mais conservez la base de données derrière un pare-feu.

- Serveurs FTP : déplacer et héberger du contenu sur votre site web est plus simple avec un FTP. Mais cette fonctionnalité vous expose à des risques de sécurité extrêmes. Autorisez l’accès et l’utilisation des ressources au sein de la zone démilitarisée, mais conservez vos serveurs derrière votre pare-feu.

- Serveurs web : pour accéder à Internet, il est évidemment nécessaire d’autoriser le trafic en entrée et en sortie

. Placez le serveur dans la zone démilitarisée, mais renforcez la protection de la base de données en la plaçant derrière un pare-feu. La compromission d’un site web est parfois difficile à détecter.Par exemple, une société n’a découvert la brèche dont elle a été victime que près de deux ans après, soit au moment où l’espace disque d’un serveur est venu à manquer. Un réseau DMZ contribue à réduire ce risque.

En général, une entreprise qui possède des informations sensibles hébergées sur l’un de ses serveurs et qui doit offrir un accès public à Internet, peut utiliser une zone démilitarisée. En fait, certaines sociétés sont légalement tenues d’en avoir une.

Par exemple, certaines sociétés du secteur de la santé doivent démontrer leur conformité à la loi HIPAA (Health Insurance Portability and Accountability Act) aux États-Unis. Elles doivent implémenter des mesures ou mécanismes de sécurité pour protéger les données sensibles et ont l’obligation de signaler une brèche. La création d’une zone démilitarisée leur permet de limiter les risques tout en démontrant leur engagement en matière de confidentialité.

Avantages et vulnérabilités des serveurs DMZ

Les administrateurs réseau disposent d’une multitude d’options de configuration, et se renseigner sur chacune d’elles peut prendre du temps. La connaissance des risques et des avantages d’une zone démilitarisée peut faciliter votre décision quant à son adoption.

Un serveur DMZ offre les avantages suivants :

- Économies potentielles. En moyenne, il faut 280 jours pour identifier et résoudre une brèche de données. Pendant cette période, les pertes peuvent être catastrophiques. Configurez votre serveur DMZ afin qu’il génère des alertes pour vous avertir d’une tentative de compromission.

Vous pouvez aussi prendre une série de mesures pour barrer la route aux cybercriminels. Vous pouvez bloquer, ou au moins ralentir, l’accès du cyberattaquant.

- Accès continu. Le trafic doit pouvoir entrer et sortir de votre société. Un système totalement verrouillé ne permettra pas un tel mouvement. Un réseau DMZ offre aux collaborateurs la possibilité de réaliser leurs tâches tout en restant protégés.

- Simplicité relative. Une configuration avec un seul pare-feu nécessite peu d’outils et de savoir-faire technologique. La solution est rapide à implémenter.

Parmi les inconvénients d’un serveur DMZ, citons les suivants :

- Aucune protection interne. Vos collaborateurs et utilisateurs autorisés peuvent toujours accéder aux données sensibles de votre société.

- Illusion de sécurité. Chaque jour, les cyberpirates mettent au point de nouveaux stratagèmes pour échapper à la détection des systèmes de sécurité. Même les serveurs d’un réseau DMZ ne sont pas toujours à l’abri des menaces. Vous devez continuer à surveiller votre environnement, même après l’implémentation d'une zone démilitarisée.

- Perte de temps. Certains experts prétendent que le cloud a rendu le réseau DMZ obsolète. En effet, si vous ne possédez pas de serveurs réseau, il n’est sans doute pas nécessaire.

Vous êtes le seul à pouvoir décider si une telle option est adaptée à votre société. Sachez toutefois que de nombreuses personnes décident d’implémenter une telle solution pour assurer la protection de leurs fichiers sensibles.

Protégez-vous avec Okta

Si vous éprouvez des difficultés à trouver le juste équilibre entre accès et sécurité, la création d’un réseau DMZ peut être la solution idéale. En installant des serveurs accessibles au public au sein d’un espace protégé par des pare-feux, vous permettez à votre personnel de continuer à travailler tout en renforçant la protection des fichiers et workflows sensibles.

Si vous avez besoin d’une protection supplémentaire pour les ressources sur site, découvrez comment Okta Access Gateway peut vous aider.

Références

Cyber Crime : Number of Breaches and Records Exposed 2005-2020. Octobre 2020. Statista.

As a Hacker, How Long Would It Take to Hack a Firewall ? Quora.

Company Discovered It Was Hacked After a Server Ran Out of Free Space. Novembre 2019. ZD Net.

Email Provider Got Hacked, Data of 600,000 Users Now Sold on the Dark Web. Avril 2020. ZD Net.

FTP Remains a Security Breach in the Making. Juillet 2014. TechRepublic.

Cost of a Data Breach Report 2020. IBM Security.