Un système de détection des intrusions (IDS, Intrusion Detection System) surveille le trafic réseau, analyse ce trafic pour identifier des signatures correspondant à des attaques connues et vous avertit en cas d’événement suspect. Dans l’intervalle, le trafic est maintenu.

Un système de prévention des intrusions (IPS, Intrusion Prevention System) surveille également le trafic, mais en cas d’événement inhabituel, le trafic est interrompu jusqu’à ce que vous examiniez l’incident et décidiez de rétablir le trafic.

Entre une solution IDS ou IPS, que faut-il choisir ? Si vous travaillez dans l’IT, c’est une question qui vous sera probablement posée. Si vous ne savez pas vraiment quelle réponse donner, rassurez-vous, vous n’êtes pas le seul.

Chaque système a ses avantages et inconvénients. C’est pourquoi certains experts estiment que la meilleure solution pour protéger un serveur consiste à utiliser les deux.

Qu’est-ce qu’un IDS ?

Vous voulez protéger les ressources de votre serveur, mais vous ne souhaitez pas ralentir le trafic, même en cas de problème. Dans ce cas, il peut être intéressant de privilégier l’option IDS.

Il existe cinq principaux types d’IDS.

- Réseau : choisissez un point sur votre réseau et examinez le trafic sur tous les terminaux à partir de ce point.

- Hôte : examinez le trafic en provenance ou à destination de terminaux indépendants au sein de votre réseau et ignorez tous les autres terminaux.

- Basé sur un protocole : placez un dispositif de protection entre un terminal et le serveur, et surveillez tout le trafic entre eux.

- Basé sur un protocole d’application : placez un dispositif de protection au sein d’un groupe de serveurs et observez comment ils communiquent entre eux.

- Hybride : combinez certaines des approches mentionnées ci-dessus pour implémenter un système parfaitement adapté à vos besoins.

Quel que soit le type d’IDS choisi, la fonction sous-jacente est similaire. Vous utiliserez une technologie passive pour détecter une intrusion. Si un événement ou incident est détecté, vous en serez averti.

Votre système peut détecter des problèmes de plusieurs types :

- Modèles - La technologie signale les requêtes inhabituelles, les paquets de très grande taille ou tout élément qui diverge de la normale pour votre système à un moment précis.

- Attaques antérieures - L’IDS signale tout élément détecté sur votre serveur qui a été utilisé dans une attaque connue et aboutie sur un autre serveur.

- Machine learning - Le système collecte des informations sur tous les événements survenus sur votre serveur au cours d’une journée normale et les utilise pour optimiser les protections en place.

Un tel système offre de nombreux avantages. Très rapide à déployer, il est par ailleurs difficile à repérer par les cybercriminels. Mais au moment où vous êtes averti d’une attaque en cours, vous risquez d’avoir perdu un temps précieux que vous auriez pu consacrer à la protection de vos ressources.

Qu’est-ce qu’un IPS ?

Vous souhaitez bloquer toute attaque dès qu’elle est identifiée, même si cela signifie interrompre le trafic légitime pour des raisons de sécurité. Un système IPS peut être la solution dont vous avez besoin.

Le but d’un IPS est d’éviter les dommages. Au moment où vous êtes informé de l’attaque, le système est déjà en train de prendre des mesures pour protéger votre environnement.

Un IPS peut offrir une protection contre les attaquants externes, mais des personnes internes à votre organisation peuvent également mettre à mal votre sécurité. Un IPS peut aussi vous protéger contre les menaces internes, et vous aider à sensibiliser les collaborateurs sur les pratiques à suivre et à éviter.

Il existe quatre principaux types d’IPS :

- Réseau : il analyse et protège le trafic au sein de votre réseau.

- Sans fil : il observe tous les événements survenant sur le réseau sans fil et offre une protection contre une attaque lancée depuis celui-ci.

- Comportement réseau : il détecte les attaques produisant un trafic inhabituel sur votre réseau.

- Basé sur l’hôte : il analyse les événements survenant sur un hôte précis.

La plupart des administrateurs installent un IPS juste derrière le pare-feu. Mais vous pouvez évidemment déployer des configurations plus personnalisées pour protéger les ressources de votre société.

Quel que soit le type d’IPS choisi, la solution met en œuvre une série d’étapes ou de mesures prévisibles.

Un IPS surveille votre réseau pour détecter les activités suspectes ou les attaques en cours. En cas d’anomalie, vous êtes averti, mais, entre-temps, le système déclenche les actions programmées. Il peut prendre plusieurs mesures :

- Fermer les sessions - Il peut identifier le point d’entrée de l’activité suspecte et empêcher celle-ci de progresser. Pour ce faire, il peut être contraint de fermer la session TCP, de bloquer une adresse IP ou d’appliquer une autre mesure similaire.

- Renforcer les pare-feux - Le système peut parfois identifier, dans le pare-feu la faille qui a permis à l’attaquant de s’infiltrer. Une modification de la configuration peut empêcher qu’un tel incident se reproduise à l’avenir.

- Nettoyer - Le système peut analyser le serveur pour identifier du contenu compromis ou malveillant et le supprimer.

Fonctionnant en temps réel, l’IPS inspecte chaque paquet circulant au sein de l’espace protégé. Il peut appliquer des actions rapides et efficaces en cas d’attaque. Par contre, même si un tel système peut vous protéger, il peut aussi générer des faux positifs. Lorsque c’est le cas, le trafic peut ralentir sans que cela soit justifié.

À la fin d’une attaque et de son élimination, vous recevez un rapport de l’incident et des mesures prises pour le résoudre. Vous pouvez utiliser ces données pour renforcer votre système afin de vous prémunir contre de nouvelles attaques. Par ailleurs, vous pouvez passer en revue les mesures de protection appliquées par le système et les annuler si vous estimez qu’elles ne sont pas adéquates.

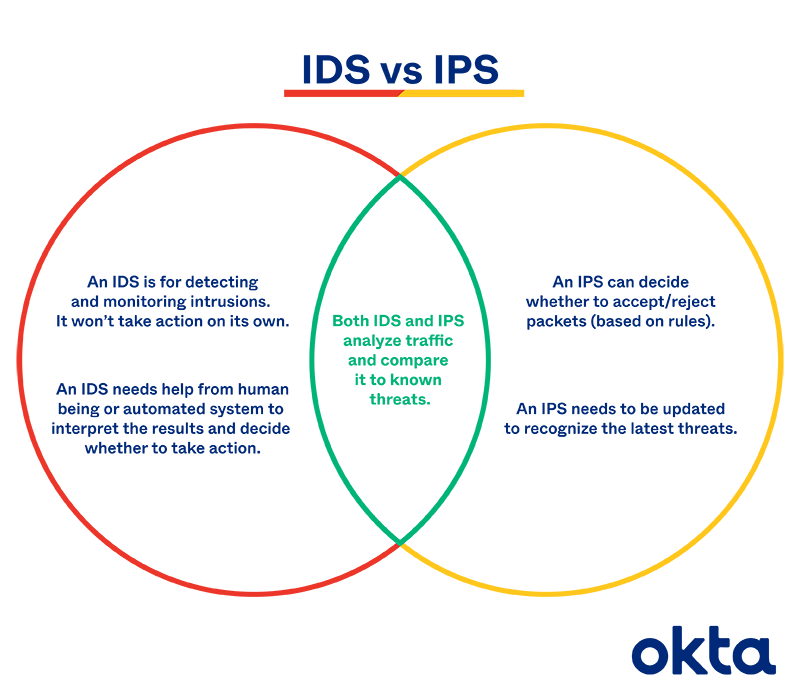

IDS et IPS : points communs et différences

Faut-il opter pour un IDS ou un IPS ? Découvrons ensemble ce qui les rapproche et les distingue.

Les deux systèmes présente plusieurs points communs :

- Surveillance - Après la configuration, ces solutions peuvent examiner le trafic en fonction des paramètres spécifiés, et le surveiller aussi longtemps que vous ne les désactivez pas.

- Alertes - Les deux programmes envoient une notification aux utilisateurs désignés en cas de détection d’un problème.

- Apprentissage - Ils utilisent tous deux le machine learning pour comprendre les tendances et les menaces émergentes.

- Journalisation - Ils consignent les attaques et les réponses afin que vous puissiez modifier vos mesures de protection en conséquence.

Toutefois, ils présentent trois différences majeures :

- Réponse - Un IDS offre une protection passive, tandis que l’IPS est un système de contrôle actif. Vous devez prendre les mesures requises après qu’un IDS vous avertit, car rien n’a été fait pour bloquer l’attaque.

- Protection - On pourrait avancer l’argument qu’un IDS a une utilité moindre lorsqu’il s’agit de contrecarrer une attaque. C’est à vous de déterminer les mesures à prendre, où et quand il faut les appliquer, et comment réparer les dégâts. Un IPS, en revanche, le fait pour vous.

- Faux positifs - Si un IDS génère une alerte qui se révèle injustifiée, vous êtes le seul à en subir les conséquences. Si un IPS interrompt le trafic, de nombreuses personnes risquent d’être affectées.

La lecture de ces listes vous permettra peut-être d’identifier le système qui répondra le mieux à vos besoins. Si votre entreprise ne peut se permettre une interruption des activités causée par une erreur technique, une solution IDS est sans doute préférable. A contrario, si la moindre attaque risque d’entraîner la perte de secrets commerciaux ou de nuire à votre réputation, un IPS vous sera sans doute plus utile.

IDS et IPS ensemble

De nombreuses sociétés évitent ce choix cornélien en déployant les deux solutions pour protéger leurs ressources et leurs serveurs.

Si vous optez pour un déploiement conjoint, vous pouvez utiliser l’IPS pour bénéficier d’une sécurité réseau active et l’IDS pour mieux comprendre toutes les caractéristiques du trafic au sein de votre réseau.

Un tel dispositif vous offre les informations nécessaires pour améliorer la protection de l’ensemble de votre environnement. D’autre part, aucune attaque ne passera inaperçue.

Okta utilise le contexte de l’identité pour proposer des fonctionnalités légères combinées d'IDS/IPS afin de renforcer la sécurité et la confidentialité de ses clients. L’association IDS/IPS offre à vos clients le meilleur des deux mondes : la protection des ressources et l’élimination de la plupart des faux positifs.

Nous sommes à votre disposition pour aborder le sujet plus en détail avec vous. Contactez-nous pour en savoir plus.

Références

Intrusion Detection System (IDS). Janvier 2020. Geeks for Geeks.

What Is an Intrusion Detection System? How an IDS Spots Threats. Février 2018. CSO.

How Do Intrusion Detection Systems (IDS) Work? May 2020. EC-Council.

Intrusion Detection and Prevention Systems. Septembre 2014. The InfoSec Handbook.

Intrusion Prevention System. Septembre 2019. Geeks for Geeks.

7 Ways to Get the Most from Your IDS/IPS. Avril 2019. DarkReading.