Cet article a été traduit automatiquement.

Le chiffrement « brouille » votre mot de passe afin de le rendre illisible et/ou inutilisable par les hackers. Cette simple étape protège votre mot de passe lorsqu’il réside sur un serveur et renforce la protection lorsqu’il est utilisé sur Internet.

Supposons que vous ayez créé un mot de passe particulièrement fort. Imaginons à présent qu’il soit stocké en texte clair sur le serveur de votre entreprise. Si un cybercriminel parvient à accéder au serveur, que risque-t-il de se passer ? Vous perdez tout le bénéfice de vos efforts, et votre nom d’utilisateur et mot de passe sont vendus en place publique au plus offrant.

Les incidents de ce type sont légion. En 2020, des chercheurs en sécurité ont découvert, par exemple, que des noms d’utilisateur et des mots de passe non protégés étaient envoyés à des serveurs en Chine via des visiophones connectés à Internet.

Comment fonctionne le chiffrement des mots de passe ?

Les experts utilisent des termes tels que salage, SHA-1, et clé privée pour expliquer ce qu’est le chiffrement et comment il fonctionne. La terminologie peut en dérouter plus d’un, surtout en l’absence de connaissances en informatique.

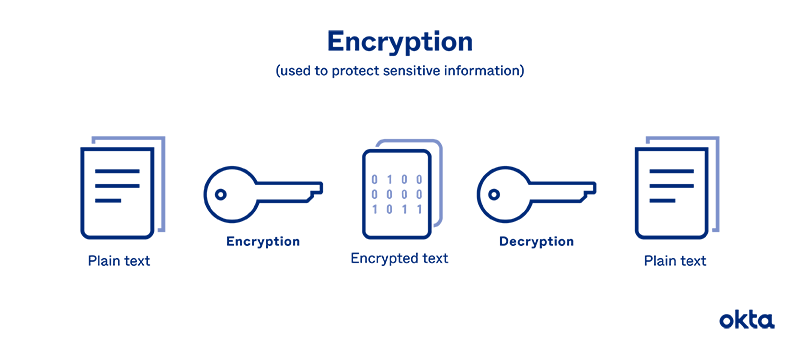

Pour faire simple, le chiffrement des mots de passe consiste à faire passer le mot d’origine par une série d’étapes de « brouillage ».

Il existe quatre principaux types de chiffrement.

- Clé symétrique : votre système utilise une clé pour le chiffrement / déchiffrement. La clé est utilisée dans un premier temps pour chiffrer le mot de passe et dans un deuxième temps pour le déchiffrer. Un cybercriminel doit voler la clé pour s’emparer de votre mot de passe.

- Clé publique : deux clés interviennent dans ce chiffrement asymétrique de votre mot de passe. La clé publique peut être utilisée par tous. La clé privée, en revanche, est réservée à certains utilisateurs seulement. La clé publique sert à coder un message et le destinataire a besoin de la clé privée pour l’interpréter.

- Hachage : un algorithme transforme votre mot de passe en une série aléatoire de chiffres et de lettres. Un hacker doit connaître l’algorithme utilisé pour chiffrer le mot de passe

- Salage : quelques chiffres et/ou lettres aléatoires (valeurs salt) sont ajoutés au début ou à la fin de votre mot de passe avant de le faire passer par le processus de hachage. Un hacker doit connaître le hash ainsi que l’algorithme de hachage pour décoder le message. Votre administrateur peut utiliser une valeur salt fixe, identique pour chaque mot de passe, ou une valeur salt variable, différente pour chaque mot de passe.

Quelle que soit la méthode de chiffrement utilisée par votre entreprise, le résultat est le même. Le mot de passe — connu et mémorisé par l’utilisateur — est transformé en une chaîne en apparence complètement aléatoire.

Formats courants de chiffrement des mots de passe

La sécurisation des mots de passe est assez similaire à l’apprentissage d’une nouvelle langue. Plusieurs méthodes, ou outils, peuvent être utilisés pour transformer vos mots de passe et elles fonctionnent toutes de manière légèrement différente.

Imaginons que votre mot de passe est R@nT4g*Ne! (« rent forgone »). Nous allons utiliser plusieurs outils de chiffrement différents pour transformer ce mot de passe :

- SHA-1 : le mot de passe est constitué de 40 caractères, sans méthode de déchiffrement apparente. Le mot de passe sécurisé est 12bf203295c014c580302f4fae101817ec085949.

- SHA-1 avec valeur salt : le mot de passe comporte toujours 40 caractères, mais nous lui avons ajouté le mot « Free ». Le mot de passe sécurisé est bc6b79c7716722cb383321e40f31734bce0c3598.

- MD5 : le mot de passe est codé en une chaîne de 128 bits. Le mot de passe sécurisé est 4e84f7e8ce5ba8cdfe99d4ff41dc2d41.

- AES : cet algorithme de chiffrement symétrique permet de sélectionner la longueur de bits. Il est quasi impossible de modéliser ce à quoi notre mot de passe chiffré ressemblera compte tenu du nombre élevé de variables possibles, qui donneront toutes un résultat différent.

Un cybercriminel déterminé peut réussir à contourner vos défenses et à accéder à vos fichiers. Mais l’emploi du chiffrement peut le ralentir considérablement. Les hackers finissent par perdre patience. Ils peuvent alors décider de s’en prendre à une autre cible.

Le seul chiffrement des mots de passe ne suffit pas

Si vous utilisez des algorithmes de hachage et le salage, vous pouvez protéger vos mots de passe au repos et en transit. Mais vous ne bénéficierez pas pour autant d’une sécurité à toute épreuve. En fait, certains experts pensent qu’une politique de chiffrement fort peut aussi créer des angles morts de sécurité : vous pensez être en sécurité, mais ce n’est pas le cas.

Sensibilisez vos collaborateurs à l’importance des politiques de mots de passe forts.Assurez-vous qu’ils utilisent des mots de passe :

- Uniques. Ne les recyclez pas d'un système à un autre. Si un hacker parvient à accéder à une base de données, la ressource utilisant le même mot de passe est également vulnérable.

- Forts.Les experts recommandent de créer une liste de mots aléatoires correspondant à des chiffres. Choisissez votre nouveau mot de passe au hasard dans cette liste

- Faciles à mémoriser. Investissez dans une solution qui les stockera pour vous.

Si vous êtes averti d’une brèche, prenez immédiatement les mesures qui s’imposent. Plus vous attendez, plus vous laissez au hacker le temps de voler vos données, de prendre le contrôle de votre système, ou les deux.

Bénéficiez de l’assistance d’experts avec Okta

Nous concevons des systèmes d’authentification sécurisée pour toutes les entreprises, des plus petites aux plus grandes. Nous pouvons protéger vos informations et vos données, et préserver leur confidentialité grâce à des solutions avancées de gestion des mots de passe et d’authentification multifacteur (MFA) qui dameront le pion aux cybercriminels. Nous sommes à votre disposition pour vous expliquer le fonctionnement de ces technologies et leurs avantages possibles pour votre entreprise. Contactez-nous pour en savoir plus.

Références

IoT Stupidity Strikes Again—Victure VD300. (Novembre 2020). Electropages.

SHA-1. dCode.

MD5 Hash Generator. Dan's Tools.

AES Encryption and Decryption Online Tool (Calculator). Devglan.

Best Way to Know the Algorithm Used for a Password Encryption. Stack Exchange.

Major Cybersecurity Challenges in the Healthcare Sector. (Décembre 2020). Healthcare Tech Outlook.

Creating Strong Passwords. (Octobre 2018). Surveillance Self-Defense.