このブログはこちらの英語ブログの機械翻訳です。

マシンが危険な権限を継承するとき

午前3時、AIエージェントがあなたのSalesforceインスタンス、AWSインフラストラクチャ、ServiceNowワークフローの間で交渉しています。エージェントはたゆまぬ努力で稼働し、1分間に何千もの判断を下します。

しかし、ここで恐ろしいのは、このAIエージェントが独自の認証情報を使用していないことです。アプリケーションのアイデンティティを借用しており、そのアイデンティティが組織全体を危険にさらす可能性のある許可を持っている可能性があります。

ワークロードアプリケーションアイデンティティの世界へようこそ。そこでは、自律的なビジネス運営の約束と、ほとんどの組織が準備できていないセキュリティの現実が衝突します。

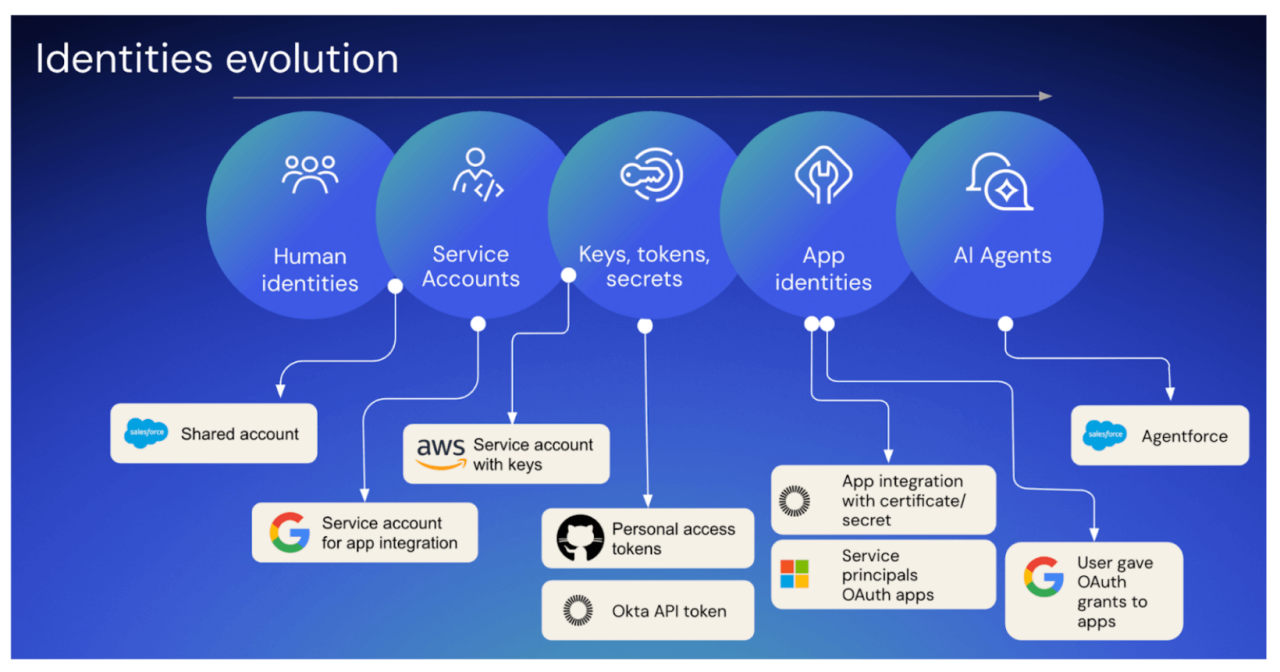

新しいアイデンティティの展望

最近のブログ「人と非人ID(NHI)の融合」で探求したように、組織は従来のサービスアカウントとAPIキーへの対応を開始しています。ワークロードIDは、この課題における次の進化を表しています。

静的なパスワードを持つ人間が作成した従来のサービスアカウントとは異なり、ワークロードアプリケーションのアイデンティティは、最新のトークンベースの認証(通常はOAuthまたは証明書)を使用し、人間のユーザーのライフサイクルに関連付けられていないきめ細かい権限を使用し、自動化のために特別に構築されています。理論的には、それらはAIを活用した未来に最適です。実際には?それらは、環境内で最も見過ごされている攻撃対象領域になっています。

現代のエンタープライズは、ワークロードアイデンティティ、つまりアプリケーションが安全に接続できるようにする重要な認証メカニズム上で稼働しています。例:

- Entra IDのサービスプリンシパルと登録済みアプリ

- Salesforce に接続された外部アプリ

- Google カスタムアプリと GCP サービスアカウント

- AWS IAMロール

- Okta Integration Networkアプリとカスタムアプリの統合

- GitHub OAuthアプリ

- Snowflake OAuthインテグレーション

AI エージェントの継承問題

AIエージェントとMCPサーバーがアプリケーションとやり取りするとき、そのアプリケーションのワークロードID権限を継承します。アプリのIDは、AIエージェントが自律的に実行できることの最大範囲を決定します。

これにより、前例のないリスクが生じます。

1. 非常に特権的なアイデンティティ:「とりあえず動かす」段階で付与された管理者レベルのアクセス権が、攻撃者にとって永続的なバックドアとなり、人間の侵害よりもはるかに可視性が低くなります。

2. 未使用の権限: 6か月前のPOCからのOAuthアプリは、まだアクティブで、特権的な本番環境アクセス権を持っており、侵害されたシステムが通過できるドアとなっています。

3. 有害な権限の組み合わせと職務の分離:

個別に合理的な権限は、マシン速度で動作する自律システムによって継承されると、危険な組み合わせになります。セキュリティチームを眠らせない現実のシナリオ:

- プライベートリポジトリへの読み取りアクセスと、本番環境への書き込みアクセスを持つGitHubアプリ。単一のアイデンティティが、貴重な知的財産を盗み、顧客向けのライブ製品を直接攻撃して侵害する力を持っています。

- 開発環境と本番環境に対する書き込み/削除権限を持つAWSロール。セキュリティの低い開発環境での侵害が、重要な本番環境に直接影響を与える可能性があります。

- 顧客データにアクセスし、セキュリティ設定を変更するSalesforce接続アプリケーション。この1つのアイデンティティを侵害した攻撃者は、王国への鍵を手に入れることになります。監査ログやその他のセキュリティ機能を無効にすることで、データを盗み、足跡を隠すことができます。

4. ローテーションされていないシークレット: 自動ローテーションがないと、認証情報が永続化します。AI エージェントは、数か月前に期限切れになっているはずのトークンを使用して、数千もの API 呼び出しを行う可能性があります。

5. ネットワーク制御の欠如:ワークロードアイデンティティにはIP制限がなく、システムがどこからでもアクセスできるようになり、悪意のある行為者が容易になり、決して知ることができません。

6. 誤った設定の信頼:広すぎる信頼関係は、人間が検知するよりも速くマシンが利用できる攻撃経路を作り出します。

Okta Identity Security Posture Managementの利点

Okta ISPMは、ヒューマン、ノンヒューマン、およびエージェントのアイデンティティを含む、アイデンティティ境界全体を保護するための基盤を提供します。これらのアイデンティティは、テクノロジースタック全体でより普及してきています。パスワード付きのSalesforce管理者サービスアカウント、GitHub OAuthアプリ、APIキー付きのAWS IAMユーザー、またはトークン付きのOkta管理者など、Identity Security Posture Managementを使用すると、これらの強力な権限が悪用される前に管理するための可視性と制御が可能になります。

IdP、SaaS、クラウドインフラストラクチャなど、最も重要なアプリケーションを保護します。インフラストラクチャや個々のアプリケーションに焦点を当てたツールとは異なり、Okta Identity Security Posture Management は、アイデンティティランドスケープ全体にわたる包括的な検出と管理を提供します。

最も重要な NHI タイプをカバーします。Okta Identity Security Posture Management は、レガシーサービスアカウントから、API キーとトークン、最新の OAuth アプリケーション、Salesforce AI Agent まで、幅広い NHI をサポートします。

大規模な作業:Okta Identity Security Posture Managementは、環境全体でNHIを自動的に検出および分類します。

今後の展望:AIエージェントとNHIに対応

すべてのワークロードアイデンティティは、AIエージェントと自動化システムにとって潜在的なスーパーパワー、または脆弱性となります。問題は、包括的なアイデンティティセキュリティ戦略が必要かどうかではありません。最初のAIエージェントによるインシデントが発生する前に実装するかどうかの問題です。

AIエージェントが継承されたアイデンティティを通じて自律的な意思決定を行う世界では、アイデンティティセキュリティは単なる保護ではなく、ビジネスのAIを活用した未来を実現することです。Okta Identity Security Posture Managementは、環境全体の包括的なアイデンティティの発見と管理から始まり、AIエージェントを自信を持って受け入れるための可視性と制御を提供します。

ワークロードアイデンティティの危機を解決する組織は、AI革命を生き残るだけでなく、それを定義することになるでしょう。

ワークロードアイデンティティを保護する準備はできましたか?Okta Identity Security Posture Managementが、主要な組織が自律的な未来を保護するのにどのように役立つかをご覧ください