このブログはこちらの英語ブログの機械翻訳です。

アイデンティティは、もはや単なるログイン管理システムではありません。インフラストラクチャの中で最も狙われやすく、しかも他のセキュリティ機能と連携されていないことも少なくありません。ユーザーがデータにアクセスする手段であり、サービス同士が連携する経路であり、そして近年では攻撃者の侵入経路にもなっています。かつては管理業務の一部と見なされていたこの領域が、今や組織全体のセキュリティ態勢を支える基盤となっているのです。

当社のeBook、Secure Identity. Secure Everything.では、組織がパッチワーク的な制御から、統一されたスケーラブルなセキュリティに移行するのに役立つ、最新のアイデンティティへのアプローチを概説しています。これは、アーキテクチャの中核にアイデンティティを組み込むためのフレームワークを紹介するもので、可視性を高め、リスクを軽減し、クラウドファースト環境の現実に適応します。

以下のセクションでは、そうしたアプローチが実際にどのように機能するのかを見ていきます。最新のアイデンティティ戦略の基本原則や、それがどのように可視性のギャップを埋め、リスクの低減に貢献するのか、そしてなぜ先進的なチームがアイデンティティをエンタープライズセキュリティモデルの中核に据えているのかについて掘り下げていきます。

アイデンティティがエンタープライズセキュリティの中心になった理由

従来のセキュリティモデルのほとんどは、強固な境界が前提となって構築されていました。しかし今日の環境は、分散型インフラやクラウドベースのアプリケーション、そして管理されていないデバイスやネットワークからアクセスするユーザーによって構成されています。境界は今も存在していますが、もはやアクセスやリスクの境界線を表すものではなくなりました。

このス無秩序に広がった環境の中でも、一貫しているのはアイデンティティです。ポリシーの適用、アクセスの許可、アクティビティのログ取得といった制御を担う主要なコントロールプレーンとなっています。SaaSプラットフォームにアクセスする外部委託先の担当者、CI/CDパイプラインを運用する開発者、クラウドのダッシュボードに認証する社内ユーザーなど、どのようなケースであっても、すべての接点を結びつけているのがアイデンティティです。その一貫性により、価値の高いターゲットになります。

認証情報の窃取や悪用は、依然として極めて効果的な攻撃手法のひとつです。攻撃者はもはや侵入する必要すらありません。多くの場合、脆弱な認証手段や誤ったアクセス権の設定、アイデンティティシステム全体における可視性の欠如といった隙を突いて、ログインしてきます。たとえ多要素認証(MFA)やシングルサインオン(SSO)といった高度なセキュリティ対策を導入していても、環境全体に一貫して適用されていなければ、その効果は十分に発揮されません。

攻撃対象領域は変化しており、アイデンティティセキュリティは、もはや単独で機能する仕組みや管理業務の一部として扱うべきものではありません。セキュリティアーキテクチャの重要なレイヤーである以上、その前提に立って運用する必要があります。リアルタイムで制御を適用し、あらゆるレベルで他のツールと連携し、人とマシンの両方を含むあらゆる種類のアイデンティティを可視化できなければなりません。こうした基盤がなければ、断片的な制御、手動での監視、時代遅れの前提に頼らざるを得なくなります。

そして、それはまさに攻撃者が期待していることなのです。

IDが機能しているときのIDの様子

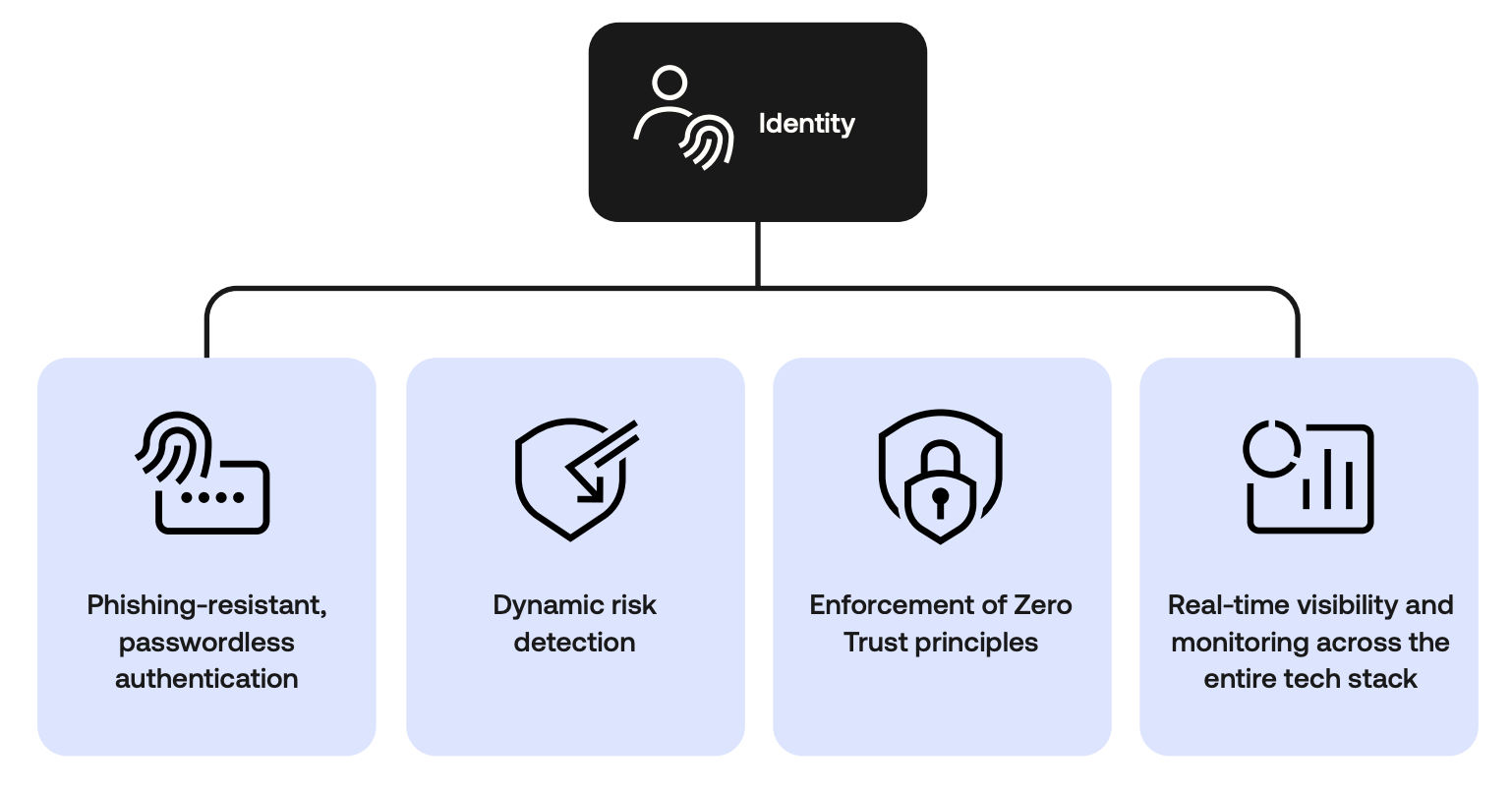

IDがコアセキュリティアーキテクチャの一部になると、ユーザーの認証以上の機能が必要になります。システムを接続し、一貫したポリシーを適用し、チームが迅速かつ情報に基づいた意思決定を行うためのツールを提供する必要があります。

それが、アイデンティティファブリックの目的です。

ツールを互いに重ねるのではなく、アイデンティティファブリックは、アイデンティティ、アクセス、およびコンテキストを単一のフレームワークに織り込みます。これにより、セキュリティチームは統合された制御、よりスマートな統合、およびより適応性のあるアクセスアプローチを得ることができます。その仕組みは次のとおりです。

統合されたアクセスと集中管理

IDが切断されたシステム全体に分散している場合、セキュリティのギャップが拡大します。 静的なアクセスは見過ごされ、ポリシーがずれ、非ヒューマンアカウントが見落とされることがよくあります。 集中型のアプローチにより、これらのギャップが解消されます。

Identity Fabricを使用すると、人間であろうとマシンであろうと、すべてのユーザーは単一の制御システムを通じて管理されます。アクセスポリシーは施行しやすく、監査証跡はそのまま残り、アクセス許可は遅滞なく更新または取り消すことができます。

スタック全体の統合

IDシステムはサイロで動作するべきではありません。シグナルを共有し、ポリシーを適応させ、より迅速な対応を可能にするために、セキュリティエコシステムの他の部分と通信する必要があります。従来のIAMシステムは、表面的な接続が多く、シグナルの共有が限られており、ツール間の実際の連携はありません。IDファブリックは、IDサービス、セキュリティツール、クラウドプラットフォーム、およびデータソース間の深い統合を可能にすることで、それを変えます。

その統合は双方向です。アイデンティティシステムは、スタックの残りの部分から行動およびコンテキストシグナルを取り込み、次に、よりスマートなポリシー決定、アラート、および自動応答を強化するために、強化された洞察を返します。

コンテキスト認識型セキュリティ

アクセスに関する決定は、リアルタイムでリスクを反映する必要があります。午前9時に安全に見えるログイン管理されていないデバイスからでは、午前3時には非常に異なって見える可能性があります。静的なポリシーは、行動の変化、異常なログイン、または侵害の兆候を考慮していません。

Identityファブリックは、場所、デバイスポスチャ、行動分析などのシグナルを使用してコンテキストを評価し、それに応じてアクセスを調整します。信頼できるデバイスのユーザーは、摩擦なく通過する可能性があります。認識されていない場所からログインすると、ステップアップチャレンジがトリガーされる可能性があります。目標は、ビジネスを減速させることなく、制御のレベルをリスクのレベルに自動的に一致させることです。

組み込みのガバナンスとスケール

アクセスレビュー、認証、およびロギングがIdentityアーキテクチャに組み込まれているため、監査の準備は日常業務の一部になります。Identityファブリックは、ガバナンスを制御レイヤーに埋め込むことで、これをサポートします。チームは、ポリシーを均一に適用し、強制を自動化し、複雑さを増すことなく拡張できます。新しいシステム、新しいユーザー、新しいサービスは、内部および外部の要件を満たしながら、迅速に導入できます。

統合されたアイデンティティ戦略で実現できること

アクセス、リスク、コンテキストがシステム全体で統合されると、アイデンティティがボトルネックになることはなくなります。アイデンティティは、セキュリティスタック全体のコントロールプレーンになります。

セキュリティチームは、脅威をより迅速かつ状況に応じて検知し、それに対応できるようになります。アクセス決定は、静的なポリシーのみに基づいて行われるわけではありません。代わりに、それらは環境全体から取得されたリアルタイムの認証データ、デバイスポスチャ、および行動パターンを反映しています。不審なセッションは即座にブロックでき、セッション中にユーザーのリスクプロファイルが変化した場合も、その場で再評価できます。

こうした文脈認識型の仕組みは、ユーザーにもメリットがあります。フィッシング耐性のある認証や、リスクに応じたアクセス制御が導入されていれば、リスクの低いログインは迅速に処理され、リスクの高い操作には追加のチェックが行われます。すべてのアクセスに一律の負担をかけるのではなく、必要なときにだけ対処する仕組みです。

クラウドやハイブリッド環境では、ワークロードが常に変動し、インフラストラクチャも分散しています。そのため、こうした柔軟性は欠かせません。統合型のアイデンティティプラットフォームでは、アクセス制御ポリシーがデバイスや場所ではなく、「アイデンティティ」に基づいて機能します。すべての認証方式・システム・セッションが、一元管理された整合性のあるセキュリティ態勢に沿って動作するようになります。

アイデンティティは、社内チームから外部ベンダー、人間のアイデンティティからマシンアイデンティティに至るまで、スタック全体の制御をつなぐ糸となります。その結果、セキュリティの強化、よりクリーンなアーキテクチャ、新たな盲点を生むことなく拡張できるシステムが実現します。

IDが最大のインパクトを与えるユースケース

ID戦略における最大の効果は、レガシーツールでは不十分な分野で現れます。例:

過剰なアクセス権を持つ非ヒューマンIdentity

サービスアカウント、自動化ツール、およびAIエージェントは、多くの場合、広い権限を持ち、監視がほとんどない状態でバックグラウンドで動作します。適切なガバナンスがなければ、それらは盲点になります。最新のアイデンティティ戦略は、これらのアカウントを可視化し、ライフサイクルのすべての段階でアクセスを検出、監視、および管理できるようにします。

リアルタイムの意思決定におけるコンテキストの欠如

静的なログとバッチレポートでは、チームは推測に頼ることになります。リスクの高いログインまたは権限昇格が発生した場合、検出の遅延により、攻撃者に移動する時間が与えられます。IDシステムからのリアルタイムのコンテキストにより、チームは異常を早期に検出し、損害が拡大する前に自動化された対応をトリガーできます。

常に後手に回るコンプライアンス

監査、認証、およびアクセス レビューには、スクランブルは必要ありません。最新のプラットフォームは、継続的なポリシーの適用からリアルタイム レポートまで、ガバナンス プロセスを自動化するのに役立ちます。これは、予期せぬ事態が少なくなり、進化する規制との連携が強化されることを意味します。

最新のアイデンティティ戦略への移行を始めるには

多くのチームにとって、最新のアイデンティティへの移行は同時に起こるわけではありません。ほとんどの組織には、クラウドサービス、レガシーシステム、手作業のプロセスが混在しており、もともと連携を前提として設計されていない環境で運用されています。また、時間、人材、または予算が限られているため、すべてを一夜にして再構築することは現実的ではありません。

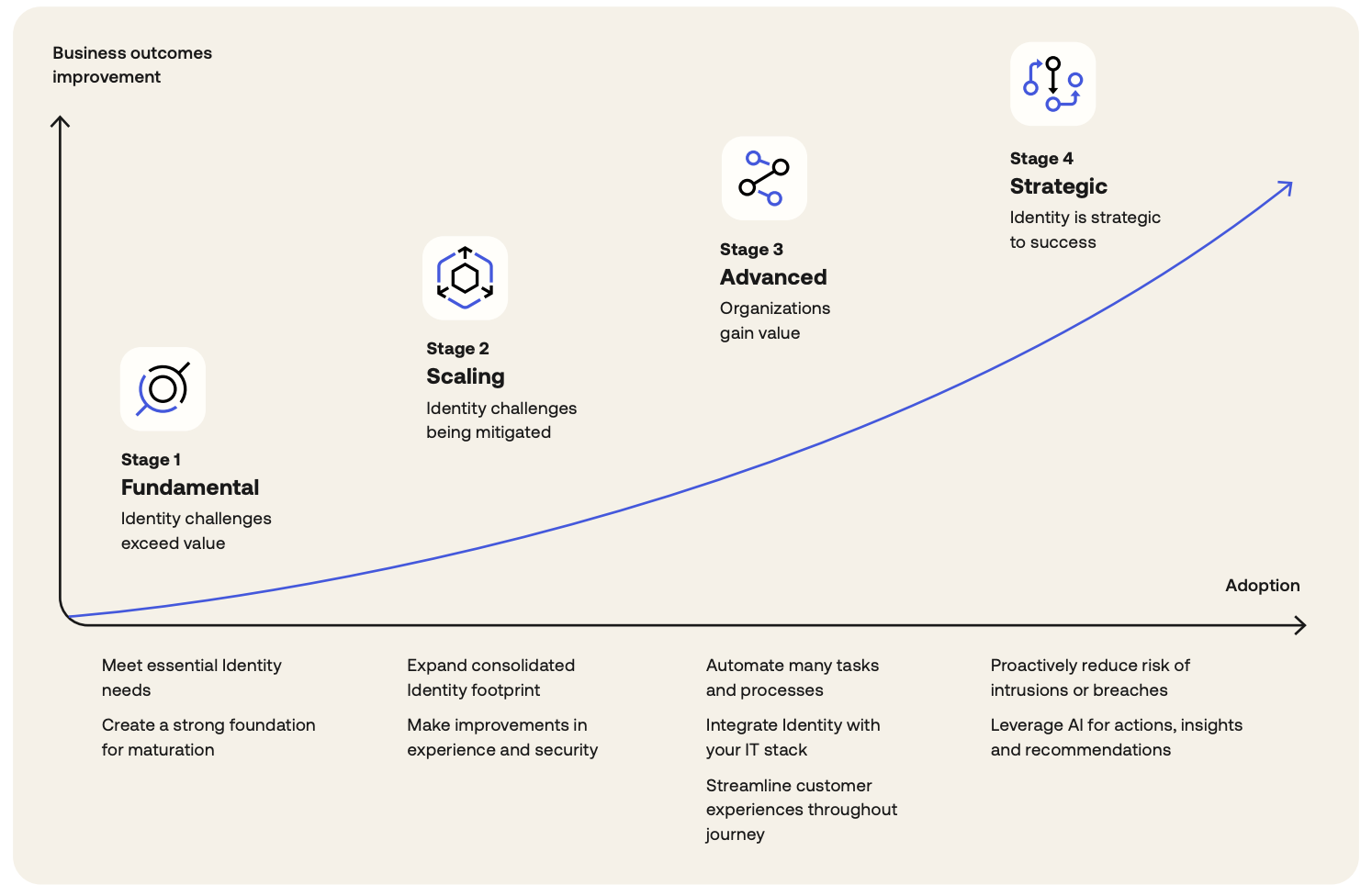

しかし、進歩には完全な再構築は必要ありません。最も効果的なアイデンティティ戦略は、単一の段階ではなく、段階的に進化します。

最初のステップは可視性の確保です。リスクを軽減したり、ポリシーを一貫して適用したりする前に、環境内のすべてのアイデンティティを明確に把握する必要があります。これには、従業員、契約社員、外部委託先、サービスアカウント、マシンアイデンティティが含まれます。誰がアクセスでき、何にアクセスできるか、どのように認証されているかを把握することで、より的確な判断と迅速な対応の基盤が構築されます。

その基盤が整ったら、次に取り組むべきは自動化です。手動によるプロビジョニングや1 回限りの承認、静的ルールは管理が難しく、スケーリングはさらに困難です。オンボーディング、オフボーディング、アクセスレビューなどの影響の大きいワークフローを自動化することで、セキュリティチームは人為的ミスを減らし、他の戦略的な取り組みに集中する時間を取り戻すことができます。

3つ目の柱は統合です。最新のアイデンティティ戦略を実現するには、アイデンティティプラットフォームと周辺システムとの連携が欠かせません。これには、人事プラットフォーム、エンドポイント管理ツール、クラウドサービス、セキュリティツールなどが含まれます。ポリシー、認証方法、およびリスクシグナルがスタック全体に流れる場合、アイデンティティはログイン時だけでなく、リアルタイムでの強制をサポートできます。

これらはすべて推測ではないことに注意することが重要です。当社のSecure Identity. Secure Everything.に概説されているIdentity成熟度モデルは、現在地を評価し、次に優先する手順を決定するための構造化された方法を提供します。初期段階にいるか、アーキテクチャを進化させる準備ができているかどうかにかかわらず、このモデルはギャップを特定し、進捗状況を把握し、Identity戦略をより広範なビジネス目標と整合させるのに役立ちます。

アイデンティティセキュリティはここから始まる

要するに、セキュリティの状況は変化しており、IDはもはや孤立したシステムではありません。これは、環境全体でユーザー、サービス、インフラストラクチャを接続するレイヤーです。今後、どう管理するかによって、防御力・適応力・拡張性に大きな違いが生まれます。

断片化されたツールから、より統合された、回復力のあるアプローチに移行する準備はできましたか?Secure Identity。Secure Everything. から始めるのが良いでしょう。これには、最新のアイデンティティ戦略の中核となる原則が示されており、現在地を評価する方法や、次に取るべき手順などが含まれています。

今すぐIDセキュリティeBookをダウンロードして、セキュリティ体制を強化するIDへの第一歩を踏み出しましょう。

実際に動作する様子をご覧になりたいですか?当社のオンデマンドウェビナーでは、現実世界のアイデンティティの脅威について説明し、可視性の向上、よりスマートな強制、および迅速な修復によってそれらを阻止する方法を紹介します。