エグゼクティブサマリー

Oktaの脅威インテリジェンスは、2025年3月以降活発であることがその後の調査で判明した、大量の攻撃キャンペーンを特定しました。このキャンペーンでは、EvilProxy phishing-as-a-service(PhaaS)ツールキットを活用して、ユーザーの認証情報とアクティブなセッションクッキーを盗むように設計されたリアルタイムのフィッシング攻撃を実行しています。このキャンペーンはO-UNC-035として追跡しています。

この作戦は、金融、政府、ヘルスケア、テクノロジーなど、多数のセクターの組織を標的としており、主にSAP Concurなどの一般的なビジネスツールや、AdobeやDocuSignなどのドキュメント署名サービスを装った、非常に説得力のあるおとりを使用しています。

脅威分析

EvilProxyサービスとしてのフィッシング

EvilProxy(O-TA-041)は、リバースプロキシ/中間者(AitM)アーキテクチャを利用して、被害者のログインとセッションクッキーをリアルタイムで傍受し、攻撃者が多要素認証(MFA)をバイパスしてアカウントを乗っ取ることができるPaaSツールキットです。

2022年に初めて確認され、ダークWebのマーケットプレイスで急速に製品化されたEvilProxyは、正規のサイトをプロキシするため、標的型アカウント乗っ取りやビジネスE メール詐欺(BEC)キャンペーンで広く使用されています。これは、ユーザーが本物のMFAプロンプトを目にし、攻撃者がトークンとCookieをキャプチャしてリプレイできることを意味します。EvilProxyはサービスとして販売および維持されているため、攻撃を拡大し、犯罪者のスキル障壁を下げることができます。オペレーターは、大量の調整されたフィッシングキャンペーンを起動できます。

誘い込むメカニズム

信頼できるエンタープライズソフトウェアおよびサービスが、リンクをクリックして認証情報を入力するようにユーザーを騙すために偽装されていることを確認しました。

- 文書署名サービス(Docusign、Adobe Acrobat、Adobe Sign、EchoSignなど):このキャンペーンで一貫して見られたテーマは、文書管理および電子署名プロバイダーのなりすましでした。攻撃者は、共有ドキュメントまたは署名リクエストを装い、被害者を誘い込みます。

- 経費および調達プラットフォーム (SAP Concur、Coupa など): これは、このキャンペーンで最も頻繁に確認された手口でした。一般的な経費および出張管理システムを装い、レポートの承認または経費の確認を促すことで従業員を標的にします。より一般的な手口として、expense、expensereport、または expensesolutions などの用語が使用されます。

- Microsoft SharePoint: このキャンペーンは、共有ドキュメントまたはコラボレーションサイトへのリンクを偽装して、Microsoft 365エコシステムのユーザーも標的にしています。

- オンラインミーティング:攻撃者は、ミーティングプラットフォームへの招待を装うために、meetingのような単語を含む一般的なドメインを登録しました。

- KnowBe4: 攻撃者は、セキュリティ意識トレーニング会社になりすまし、標的のユーザーをだまして、フィッシングの誘いが公式のフィッシングテストの一部であると思い込ませようとしました。

コード分析

この手口におけるリダイレクトチェーンは、URL パス内に被害者の E メールアドレスが難読化された短いリンクから始まります。その後、ユーザーは、サブドメインにターゲット企業の名前が付けられたリダイレクターを経由して、認証情報を盗む説得力のある Microsoft ブランドのフィッシングページに誘導されます。リダイレクター上の JavaScript は、パスから E メールを抽出し、再エンコードして、すべてのホップでそのアイデンティティを伝達するパーソナライズされたリダイレクト URL を構築します。

HTTPチェーンの例1

最初のリンク:

hxxps[://]expensereport[.]ch/[coded_string]

リダイレクター:

hxxps[://][company][.]sapconcur[.]sa[.]com/expense/?uid=[uid]&hid=[hid]&document=[document]&token=[token]&t=[t]

最終URL(認証情報を収集するためのサインインWebサイトを表示):

hxxps[://][32_characters_string][.]laurimarierefling[.]com/?uid=[uid]&hid=[hid] &document=[document]&token=[token]&t=[token]&[string_7_characters]=[string_32_characters]

HTTPチェーンの例2

最初のリンク:

hxxps[://]sapconcursolutions[.]pl/[coded_string]

リダイレクター:

hxxps[://][company][.]sapconcur[.]sa[.]com/expense/?uid=[uid]&hid=[hid]&document=[document]&token=[token]&t=[t]

最終URL(認証情報を収集するためのサインインウェブサイトを表示):

hxxps[://][32_characters_string][.]concurmgt[.]pl//?uid=[uid]&hid=[hid]&document=[document]&token=[トークン]&t=[トークン]&[string_7_characters]=[string_32_characters]

リダイレクタがどのようにして被害者をデコードしてパーソナライズするか

フィッシングページは最後のパスセグメントを受け入れ、結果に「@」が含まれるまで、一連のデコーダー(カスタムトークンマッピング、16進数、Base32、およびBase64)の使用を試みます。その値は、この初期のおとりページのコード例に見られるように、ダウンストリームで使用するための被害者のE メールになります。

let encodedValue = window.location.pathname.split('/').pop();...

E メール = decodeEmail(encodedValue); // カスタム tri-gram map

...

if (!decodingSuccessful && isHexadecimal(encodedValue)) E メール = hexToString(encodedValue);

if (!decodingSuccessful && isBase32(encodedValue)) E メール = base32ToString(encodedValue);

if (!decodingSuccessful && isBase64(encodedValue)) E メール = base64ToString(encodedValue);

カスタムデコーダーは、次のようなマッピングを使用して、3文字のトークンを文字に戻します。

const encodingMap = {

"@":"MN3",".":"OP4","a":"QR5","e":"ST6","i":"UV7",

"o":"WX8","u":"YZ9","s":"ABO","n":"CD1","r":"EF2",

"d":"GH3","I":"JK4"

};

不正解析対策ゲート

リダイレクトする前に、スクリプトはクローラーとサンドボックスを回避しようとします。

function isBot() {

const botPatterns = ['ボット','spider','crawl','slurp','baidu','yandex',

'wget','curl','lighthouse','pagespeed','prerender','screaming frog',

'semrush','ahrefs','duckduckgo'];

if (navigator.webdriver || navigator.プラグイン.length === 0 ||

navigator.languages === "" || navigator.languages === undefined)

return true;

...

}

ボット/ヘッドレス信号が見つかった場合、またはオペレーターの「ブロックされた」組織が表示された場合、ページは正当なMicrosoftログインにハードリダイレクトされ、トリアージチームにクリーンなページを提供し、実際のユーザーはフィッシングに進みます。API.ipify.組織サービスは、被害者のパブリックIPアドレスを返し、IP/範囲ブロックリストと比較するために使用されます。

ブロックリストに登録されたドメイン

このコードには、2つのブロックされたドメインも含まれています。被害者のE メールアドレスにこれらのドメインが含まれている場合、フィッシングフローは終了し、代わりに本物のMicrosoftログインページに移動します。

const blockedDomains = ['belfius', 'baringa'];

const E メールDomain = E メール.split('@')[1].toLowerCase();for (const blocked of blockedDomains) {

if (emailDomain.startsWith(blocked)){

window.location.href = "https://login.microsoftonline.com/common/login";return;

}

}

これら2つのドメインのブロックの出所は不明です。「belfius」ドメインはベルギーの銀行を指していると思われ、「baringa」は英国の経営コンサルタント会社に関連付けられているようです。

クエリパラメータ

観測されたサンプル全体で、リダイレクターは同じパラメータ化されたURLを構築し、ドメインファミリーのみが異なります。2つのパラメータは、異なるラッパーの被害者のE メールです。残りはノンスとタイムスタンプです。

- uid → Base64(E メール)

- CyberChefのレシピを使用してデコードできます

- hid → hex(Base64(E メール))

- CyberChefのレシピを使用してデコードできます

- document, トークン → ランダムID(ナンスのようなもの)

- t → Unix タイムスタンプ (ms)

- CyberChefのレシピを使用して、人間が読める日付に変換できます。

認証フロー

認証フローでは、なりすまされた会社の名前が、リダイレクタと最終URLの両方の特定のフィールドに表示されます。さらに、フィッシングフレームワークは、被害者のE メールアドレスをフィッシングページのユーザー名フィールドに自動的に入力します。

最初のリンク:

hxxps[://]expensereport[.]ch/616c6578616e6465722e652e6261754073662e6672622e6f7267

リダイレクタ:

hxxps[://]sf[.]sapconcur[.]sa[.]com/expense/?uid=...&hid=...&document=...&token=...&t=...

最終URL

hxxps[://]299afcb76fac4238a0facad80c326230[.]concursolutions[.]asia/?uid=...&hid=... &document=...&token=...&t=...&u9pPUdqL=...

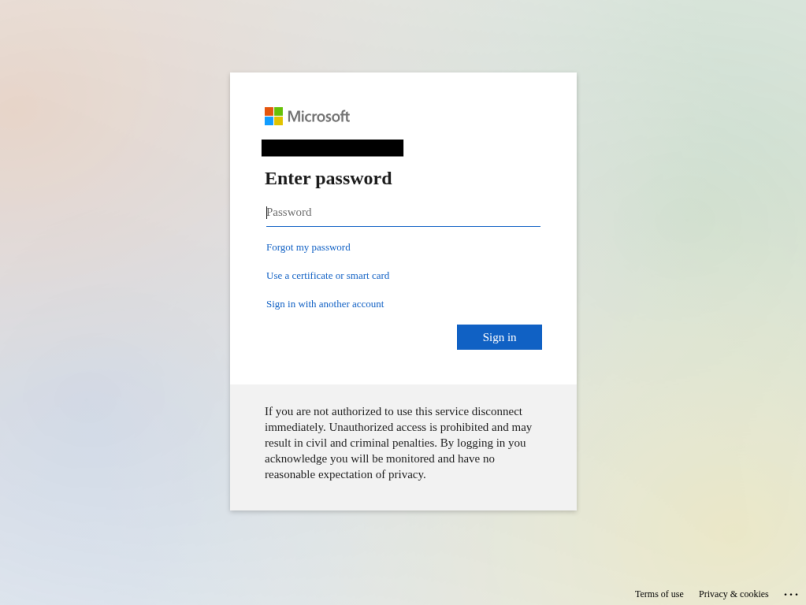

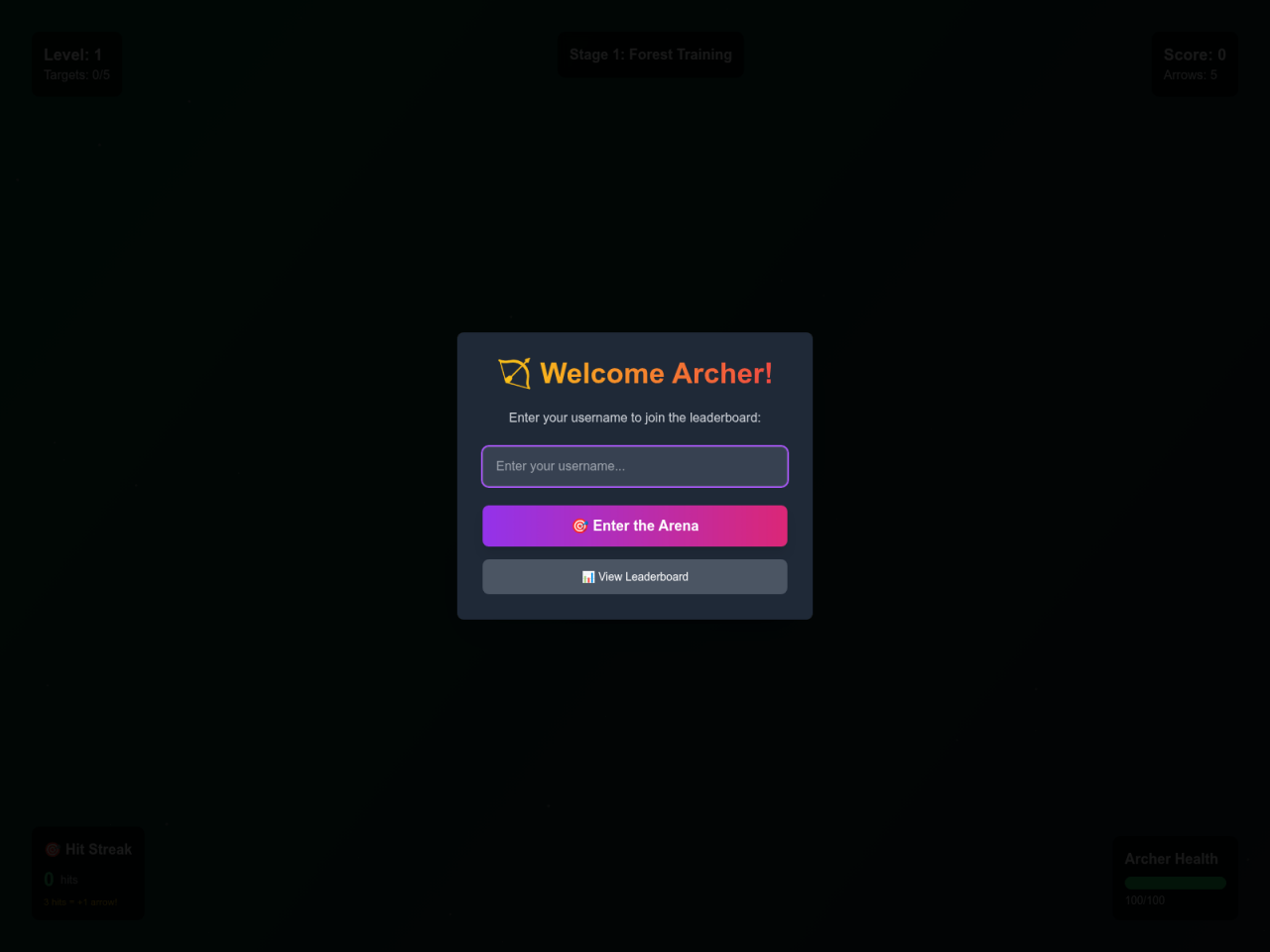

図1:標的のユーザーに提示される最終的なURLのスクリーンショット。悪意のあるサインインページが含まれています

図1:標的のユーザーに提示される最終的なURLのスクリーンショット。悪意のあるサインインページが含まれています

最初のリンク:

hxxps[://]concursecure[.]pl/AB0ST6QR5CD1OP4kUV7CD1CD1MN3cST6CD1AB0YZ9AB0OP4gWX8v

リダイレクタ:

{"en-US":"hxxps[://]census[.]concursystem[.]cv/auth/?uid=...&hid=...&document=...\r\n&token=...&t=...","ja-JP":"hxxps[://]census[.]concursystem[.]cv/auth/?uid=...&hid=...&document=...\r\n&token=...&t=..."}

最終URL

{"en-US":"hxxps[://]6b81e59848ba4a9d8cc3b4570b303a24[.]reports[.]sa[.]com/adfs/ls/?login_hint=","ja-JP":"hxxps[://]6b81e59848ba4a9d8cc3b4570b303a24[.]reports[.]sa[.]com/adfs/ls/?login_hint="}{"en-US":"...&wa=wsignin1[.]0&wtrealm=...&wctx=...","ja-JP":"...&wa=wsignin1[.]0&wtrealm=...&wctx=..."}

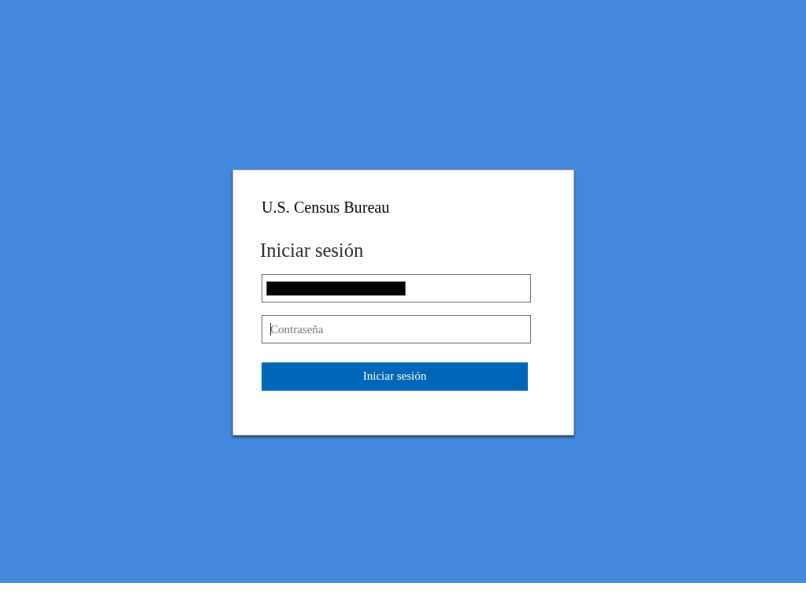

図2:悪意のあるサインインページを含む、ユーザーに提示された最終URLのスクリーンショット。ターゲット企業のカスタムフロントエンド付き

図2:悪意のあるサインインページを含む、ユーザーに提示された最終URLのスクリーンショット。ターゲット企業のカスタムフロントエンド付き

最初のリンク:

hxxps[://]expensereport[.]ch/phUV7JK4UV7ppQR5mQR5CD1CD1UV7xMN3tfJK4OP4gWX8vOP4YZ9k

リダイレクタ:

hxxps[://]tfl[.]sapconcur[.]sa[.]com/expense/uid=...&hid=...&document=...&token=...&t=...

最終URL

hxxps[://]b4f1341373f341d98f11caea1052d878[.]laurimarierefling[.]com/?uid=...&hid= ...&document=...&token=...&t=...&...

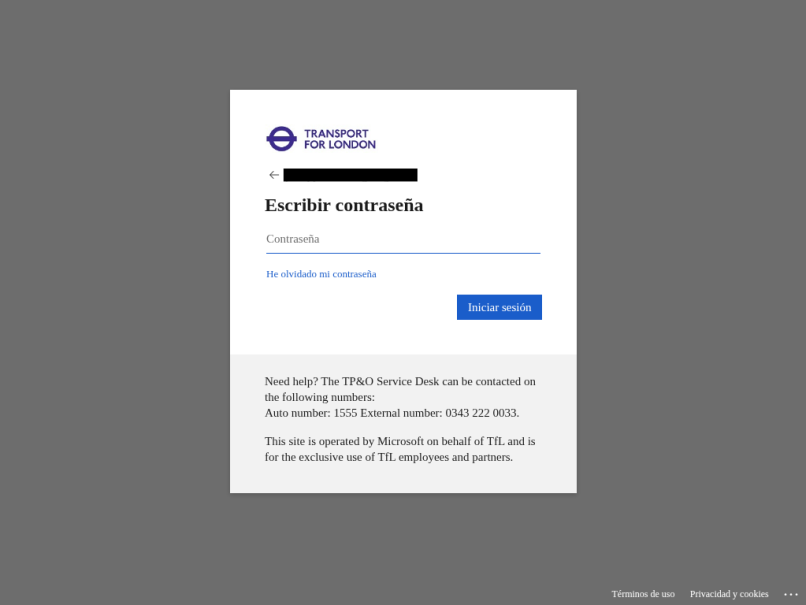

図3: Transport for Londonを標的とした悪意のあるサインインページを含む最終URLのスクリーンショット

図3: Transport for Londonを標的とした悪意のあるサインインページを含む最終URLのスクリーンショット

最初のリンク:

hxxps[://]concursolution[.]de/UV7JK4QR5CD1_CD1ST6tzST6EF2MN3mcQR5fST6ST6OP4cWX8m

リダイレクタ:

hxxps[://]mcafee[.]concursystem[.]cv/auth/?uid=...&hid=...&document=...&token=...&t=...

最終URL

hxxps[://]3b2c66787c6349369fc9f90ecf789899[.]echosign[.]uk[.]com/app/office365/.../wsfed/passive?login_hint=...&wa=wsignin1[.]0&...

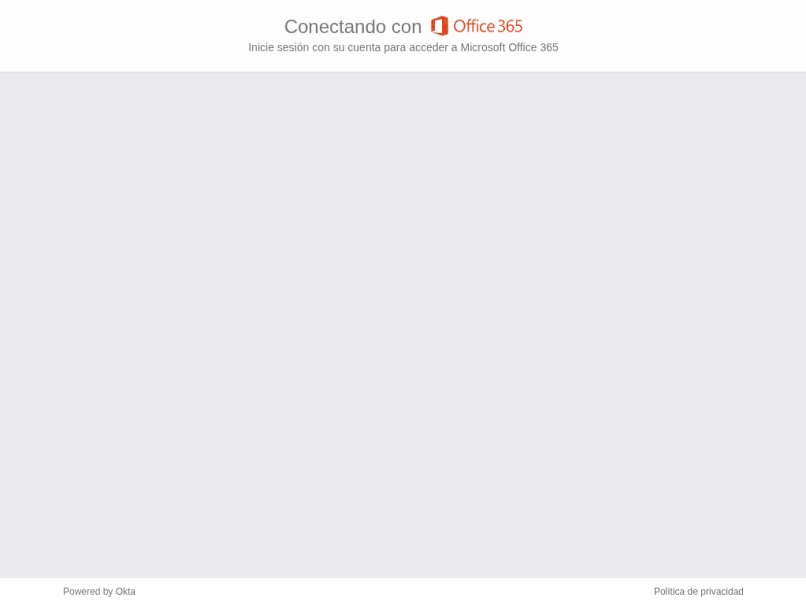

図4:ターゲットユーザーに提示される最終URLのスクリーンショット。この場合、OktaにアイデンティティプロバイダーとしてフェデレーションされたOffice365ユーザーのサインインページ。

図4:ターゲットユーザーに提示される最終URLのスクリーンショット。この場合、OktaにアイデンティティプロバイダーとしてフェデレーションされたOffice365ユーザーのサインインページ。

効果的ななりすまし

ユーザーの視点から見ると、すべては見慣れた Microsoft の背景、ファビコン、そしてサインイン前の短い「しばらくお待ちください」アニメーションのように見えます。その間、キットは被害者のE メールを難読化解除し、その後の誘導ページを標的組織の名前で動的にブランド化し、キャプチャされた認証情報が特定のキャンペーンに紐付けられるように、識別子 (uid/hid/document/トークン/t) をチェーン全体に伝えます。再現性のある URL パターン(パーソナライズされたサブドメインと安定したパラメータセット)は、軽量なアンチボットスニペットと Office スタイルのローダーとともに、このファミリー全体で信頼性の高い検出とクラスタリングを提供します。

キャンペーンの目的と運用方法

このキャンペーンの主な目的は、認証情報の収集です。具体的には、ユーザーの認証情報とアクティブなセッションクッキーのキャプチャに焦点を当てています。観測されたアクティビティは、多要素認証(MFA)コードをバイパスまたはキャプチャする明確な意図を示しており、単純な静的認証情報の盗難を超える高度な機能を示しています。

ターゲットとなる業種

- 金融、保険、銀行:これは最も集中的にターゲットにされている業種です。攻撃者は、大手銀行、投資会社、保険会社の従業員を標的にしています。

- テクノロジー&ITサービス: 大手テクノロジー、ソフトウェア、およびITコンサルティング会社は、貴重な知的財産および重要なインフラストラクチャへのアクセスがあるため、主要なターゲットです。

- ヘルスケア、製薬、バイオテクノロジー: このセクターは、機密性の高いデータと重要な研究を目的として標的にされています。

- 航空、旅行、ロジスティクス: このセクターをターゲットにすると、旅行ロジスティクス、企業予約情報、および機密性の高い従業員データにアクセスできる可能性があります。

- 製造および自動車:グローバルな製造および自動車の大手企業もリストに載っています。

- 小売および消費財:有名な小売チェーンおよび消費財企業が含まれます。

- 政府機関および公共部門: いくつかの政府機関および公共サービス組織が標的にされています。

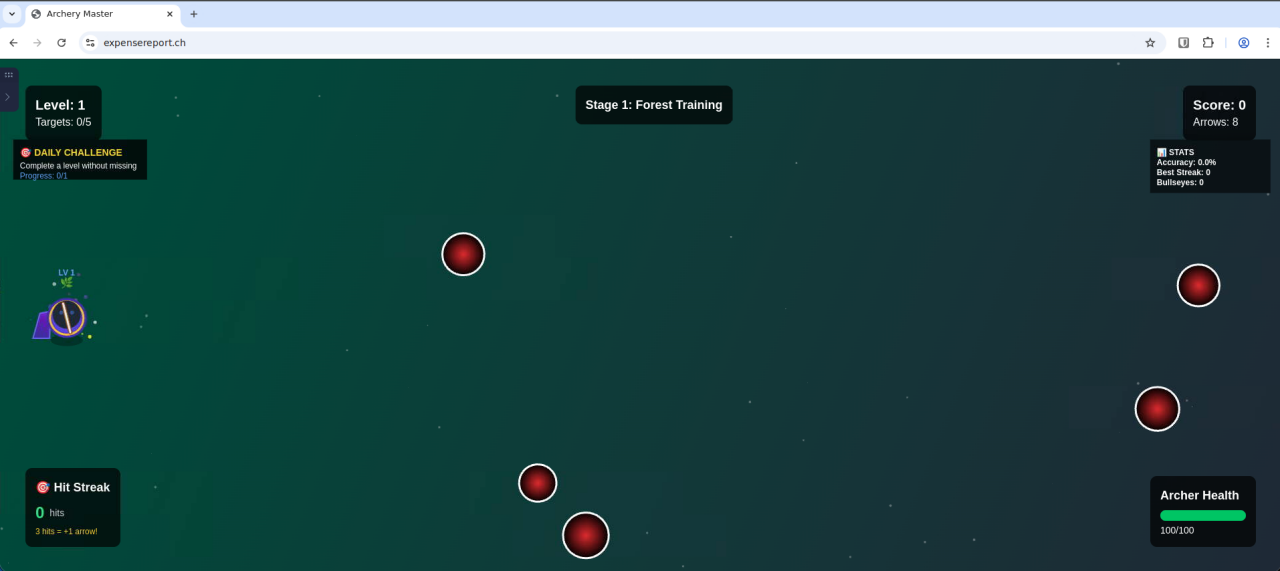

デコイページ

このキャンペーンで使用されているドメインのルートページは、インフラストラクチャの目的を曖昧にするために、「Artistic One Page」または「Archery Master」という無害な1ページのゲームであるように見えます。これらのタイトルがあるため、たとえば、このキャンペーンでurlscan.ioに追加のインフラストラクチャを見つけるために使用できる検索クエリに注意してください。

page.title:("ArtisticOne Page" OR "Archery Master")

このおとりページは、訪問者に再生する前にユーザー名を入力するように求めます。クライアントは、特定のユーザー名(たとえば、管理者、test、および短い卑猥なフィルター)をブロックします。他のユーザー名の場合、サイトはすぐに組み込みのアーチェリーゲームとリーダーボード体験を起動します。

図5:おとりのページ(偽のアーチェリーゲーム)のスクリーンショット

図5:おとりのページ(偽のアーチェリーゲーム)のスクリーンショット

図6:有効なユーザー名が入力されたアーチェリーゲームのスクリーンショット

図6:有効なユーザー名が入力されたアーチェリーゲームのスクリーンショット

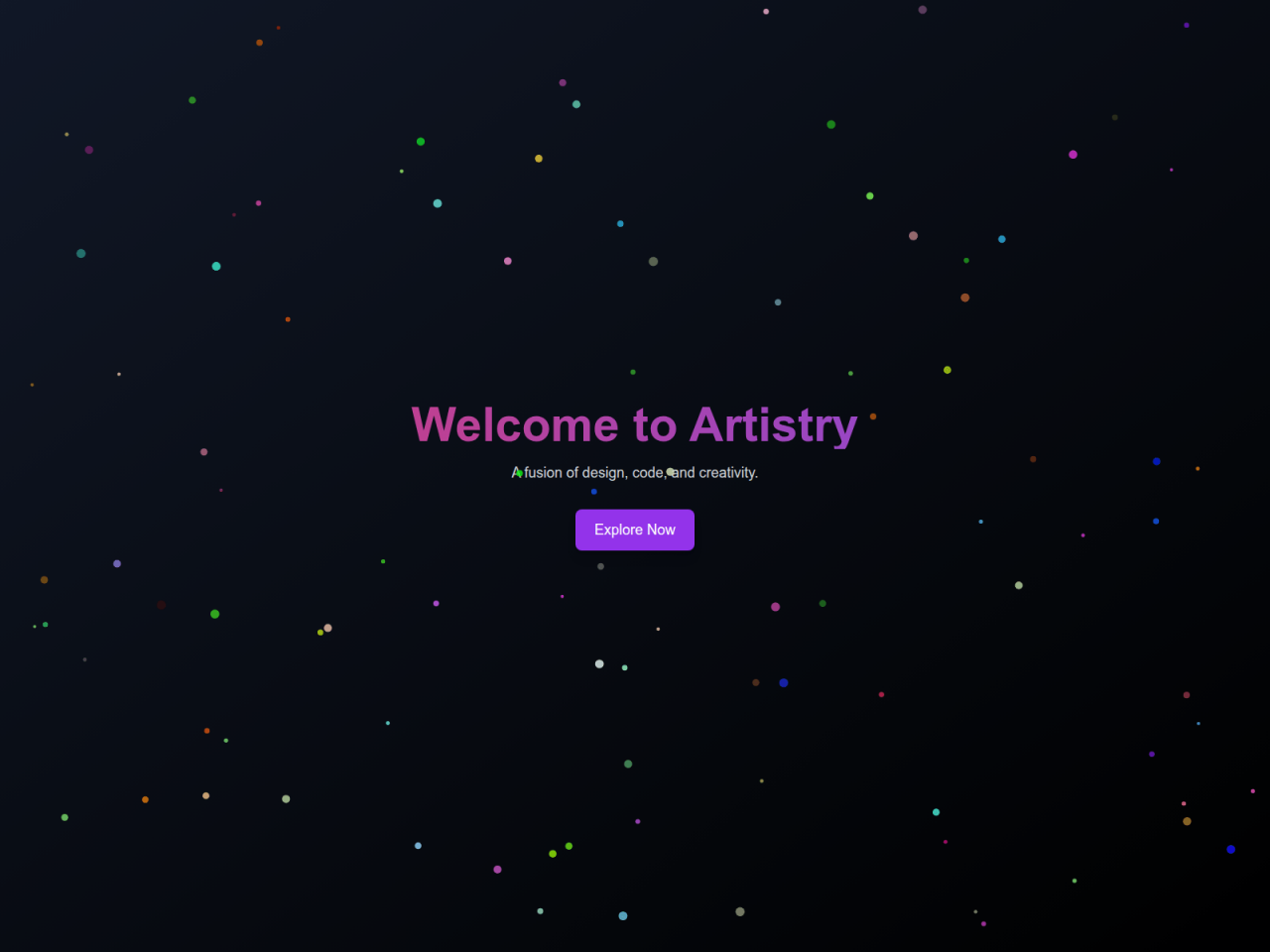

図7:"Artistic One Page"デコイのスクリーンショット

図7:"Artistic One Page"デコイのスクリーンショット

脅威対策

私たちがやっていること:

この脅威を軽減するために、当社は以下の活動に積極的に取り組んでいます。

- このキャンペーンに関連する新しく登録されたフィッシングドメインとインフラストラクチャを継続的に監視します。

- 特定された悪意のあるサイトのテイクダウンリクエストを開始するために、関連するレジストラおよびホスティングプロバイダーに虐待レポートを積極的に提出します。

- 組織がOkta環境のセキュリティを強化し、侵害された可能性のあるアカウントに関連する疑わしいアクティビティを調査するのを支援するためのガイダンスと支援を提供します。

保護制御

お客様への推奨事項

- Okta FastPass、FIDO2 webauthn、スマートカードなどの強力な認証者にユーザーを登録させ、ポリシーでフィッシング耐性を実施します。

- Oktaアプリのサインオンポリシー(以前は「認証ポリシー」)を使用して、顧客が構成可能なさまざまな前提条件に基づいてユーザーアカウントへのアクセスを制限することもできます。管理者は、Endpoint Managementツールによって管理され、エンドポイントセキュリティツールによって保護されているデバイスへの機密性の高いApplication (アプリケーション)へのアクセスを制限することをお勧めします。機密性の低いアプリケーションへのアクセスには、基本的な衛生状態の指標を示す登録済みデバイス(Okta FastPassを使用)を要求します。

- まれにしか使用されないネットワークからのリクエストを拒否するか、より保証レベルが高いを要求します。Okta Network Zonesを使用すると、アクセスは場所、ASN(自律システム番号)、IP、およびIPタイプ(既知の匿名化プロキシを識別できる)によって制御できます。

- Okta Behavior and Risk evaluationsを使用して、以前に確立されたユーザーアクティビティのパターンから逸脱したアプリケーションへのアクセス要求を特定できます。このコンテキストを使用して、要求をステップアップまたは拒否するようにポリシーを設定できます。

- 疑わしいE メール、フィッシングサイト、および攻撃者が使用する一般的なソーシャルエンジニアリングの手法を特定するようにユーザーをトレーニングします。エンドユーザー通知と疑わしいアクティビティのレポート機能を構成して、ユーザーが潜在的な問題を簡単に報告できるようにします。

- ITサポート担当者に連絡するリモートユーザーのアイデンティティを検証するための標準化されたプロセスを文書化、普及、および遵守します(逆も同様)。

- 管理者アクセスに対して「ゼロ・スタンディング・プリビレッジ(Zero Standing Privileges)」のアプローチを取ってください。管理者に、日常業務に必要な最小限の権限を持つカスタム管理者ロールを割り当て、より特権付きのロールへのJIT(ジャストインタイム)アクセスには二重認証を要求します。

- 盗まれた管理セッションのリプレイを防ぐために、すべての管理アプリにIPセッションバインディングを適用します。

- 管理ユーザーが機密性の高い操作を実行しようとするたびに再認証を強制するために、Protected Actionsを有効にします。

フィッシングインフラストラクチャの監視と対応:

- アプリケーション・ログ(Oktaログ、Webプロキシ、E メール・システム、DNSサーバー、ファイアウォール)で、そのような疑わしいドメインとの通信の証拠がないか確認する。

- ドメインを定期的に監視して、コンテンツが変更されているかどうか確認してください。

ドメインでホストされているコンテンツが著作権または法的マークに違反している場合は、証拠を提供し、ドメインレジストラやWebホスティングプロバイダーに削除リクエストを発行することを検討してください。

付録A:侵害指標

これは現在も進行中の調査であり、キャンペーンの展開に伴い、追加のIOCが特定される可能性があります。組織は、警戒を怠らず、推奨される軽減戦略を実装することをお勧めします。以下は観測されたIOCです。

| タイプ | 指標 | コメント |

|---|---|---|

| ドメイン | acrobatsign[.]es | 不審なランディングページ |

| ドメイン | adobeacrobat[.]sa[.]com | 不審なランディングページ |

| ドメイン | adobesign[.]ceelegal[.]com | 不審なランディングページ |

| ドメイン | adobesign[.]pl | 不審なランディングページ |

| ドメイン | adobesign[.]us[.]com | 不審なランディングページ |

| ドメイン | asir[.]co[.]com | 不審なランディングページ |

| ドメイン | blue-styles[.]cz | 不審なランディングページ |

| ドメイン | ceelegal[.]com | 不審なランディングページ |

| ドメイン | codemonkey[.]cc | 不審なランディングページ |

| ドメイン | comcursolutions[.]de | 不審なランディングページ |

| ドメイン | comcursolutions[.]eu | 不審なランディングページ |

| ドメイン | comcursolutions[.]pl | 不審なランディングページ |

| ドメイン | comcursolutions[.]us | 不審なランディングページ |

| ドメイン | concur[.]cv | 不審なランディングページ |

| ドメイン | concur[.]pages[.]dev | 不審なランディングページ |

| ドメイン | concurexpense[.]pl | 不審なランディングページ |

| ドメイン | concurmgt[.]pl | 不審なランディングページ |

| ドメイン | concursap[.]netlify[.]アプリ | 不審なランディングページ |

| ドメイン | concursecure[.]pl | 不審なランディングページ |

| ドメイン | concursolution[.]de | 不審なランディングページ |

| ドメイン | concursolution[.]pl | 不審なランディングページ |

| ドメイン | concursolutions[.]asia | 不審なランディングページ |

| ドメイン | concursolutions[.]at | 不審なランディングページ |

| ドメイン | concursolutions[.]ceelegal[.]com | 不審なランディングページ |

| ドメイン | concursolutions[.]ch | 不審なランディングページ |

| ドメイン | concursolutions[.]com | 不審なランディングページ |

| ドメイン | concursolutions[.]com[.]tr | 不審なランディングページ |

| ドメイン | concursolutions[.]cv | 不審なランディングページ |

| ドメイン | concursolutions[.]cz | 不審なランディングページ |

| ドメイン | concursolutions[.]de[.]com | 不審なランディングページ |

| ドメイン | concursolutions[.]es | 不審なランディングページ |

| ドメイン | concursolutions[.]in | 不審なランディングページ |

| ドメイン | concursolutions[.]mex[.]com | 不審なランディングページ |

| ドメイン | concursolutions[.]my | 不審なランディングページ |

| ドメイン | concursolutions[.]nl | 不審なランディングページ |

| ドメイン | concursolutions[.]pl | 不審なランディングページ |

| ドメイン | concursolutions[.]pt | 不審なランディングページ |

| ドメイン | concursolutions[.]re | 不審なランディングページ |

| ドメイン | concursystem[.]cv | 不審なランディングページ |

| ドメイン | concursystem[.]netlify[.]アプリ | 不審なランディングページ |

| ドメイン | coupahost[.]pl | 不審なランディングページ |

| ドメイン | crsign[.]com | 不審なランディングページ |

| ドメイン | cruisesaudi[.]sa[.]com | 不審なランディングページ |

| ドメイン | dfwcom[.]com | 不審なランディングページ |

| ドメイン | dnglobal[.]ca | 不審なランディングページ |

| ドメイン | echosign[.]cv | 不審なランディングページ |

| ドメイン | echosign[.]de[.]com | 不審なランディングページ |

| ドメイン | echosign[.]eu02-safelink[.]com | 不審なランディングページ |

| ドメイン | echosign[.]nl | 不審なランディングページ |

| ドメイン | echosign[.]pl | 不審なランディングページ |

| ドメイン | echosign[.]ru[.]com | 不審なランディングページ |

| ドメイン | echosign[.]uk | 不審なランディングページ |

| ドメイン | echosign[.]za[.]com | 不審なランディングページ |

| ドメイン | esign[.]sa[.]com | 不審なランディングページ |

| ドメイン | {"en-US":"eu02-safelink[.]com","ja-JP":"eu02-safelink[.]com"} | 不審なランディングページ |

| ドメイン | eumai1-docusign[.]com | 不審なランディングページ |

| ドメイン | excelpediatric[.]us[.]com | 不審なランディングページ |

| ドメイン | expense[.]pl | 不審なランディングページ |

| ドメイン | expense[.]sa[.]com | 不審なランディングページ |

| ドメイン | expensereport[.]ch | 不審なランディングページ |

| ドメイン | expensereports[.]pages[.]dev | 不審なランディングページ |

| ドメイン | expensereports[.]pl | 不審なランディングページ |

| ドメイン | expensereports[.]pl | 不審なランディングページ |

| ドメイン | getadobesign[.]eu02-safelink[.]com | 不審なランディングページ |

| ドメイン | getconcur[.]pl | 不審なランディングページ |

| ドメイン | khs[.]co[.]com | 不審なランディングページ |

| ドメイン | knowbe4[.]es | 不審なランディングページ |

| ドメイン | meeting[.]sa[.]com | 不審なランディングページ |

| ドメイン | myapps[.]sa[.]com | 不審なランディングページ |

| ドメイン | na4-6l9[.]pages[.]dev | 不審なランディングページ |

| ドメイン | na4[.]it[.]com | 不審なランディングページ |

| ドメイン | saferedirect[.]pages[.]dev | 不審なランディングページ |

| ドメイン | sapconcur[.]cv | 不審なランディングページ |

| ドメイン | sapconcur[.]pages[.]dev | 不審なランディングページ |

| ドメイン | sapconcur[.]sa[.]com | 不審なランディングページ |

| ドメイン | sapconcursolutions[.]pl | 不審なランディングページ |

| ドメイン | scality[.]us[.]com | 不審なランディングページ |

| ドメイン | secure[.]za[.]com | 不審なランディングページ |

| ドメイン | sharepoint[.]za[.]com | 不審なランディングページ |

| ドメイン | supancasign[.]netlify[.]app | 不審なランディングページ |

| ドメイン | {"en-US":"sutheha[.]za[.]com","ja-JP":"sutheha[.]za[.]com"} | 不審なランディングページ |

| ドメイン | team[.]sa[.]com | 不審なランディングページ |

| ドメイン | ug4t5w[.]cfd | 不審なランディングページ |

| ドメイン | wepp[.]website | 不審なランディングページ |

見積もりに関する注記

Okta Threat Intelligenceチームは、米国家情報長官室、インテリジェンスコミュニティ指令203 - 分析基準に概説されているように、可能性または確率を表すために次の用語を使用します。

| 可能性 | ほぼ 不可能 | 非常に ありそうにない | ありそうにない | おおよそ 五分五分の確率 | 可能性が高い | 可能性は非常に高い | ほぼ 確実(に) |

|---|---|---|---|---|---|---|---|

| 確率 | リモート | 非常に ありそうにない | ありそうもない | ほぼ 互角 | 可能性が高い | 可能性が非常に高い | ほぼ 確実 |

| Percentage | 1~5% | 5~20% | 20~45% | 45-55% | 55~80% | 80〜95% | 95~99% |