ますます高度化するサイバー脅威の時代において、組織はデフォルトでどのユーザーやデバイスも信頼すべきではないという前提で運用しなければなりません。すべてのログイン試行は、アクセスを要求するデバイスの安全な状態を含め、厳密に検証する必要があります。

Zero Trustの基本の1つは、デバイスのコンテキストを理解し、その属性と動作を精査して、情報に基づいたアクセス決定を行うことです。デバイスのコンテキストには、多くの要素が含まれる可能性があります。以下に例を示します。

- デバイスの種類―これは携帯電話ですか?デバイスは管理下か、非管理下か?

- デバイスのコンプライアンス—デバイスは最新のセキュリティパッチを実行していますか?組織のポリシーに準拠していますか?

デバイスコンテキストをIDセキュリティモデルに組み込むことで、リスクをより適切に評価し、不正アクセスや潜在的な侵害に対するセキュリティを強化できます。Oktaは、Device Assuranceでデバイス属性を検証することにより、セキュリティに対するZero Trustアプローチを支援できます。

デバイス アシュアランスによるデバイスのセキュリティ ポスチャの管理

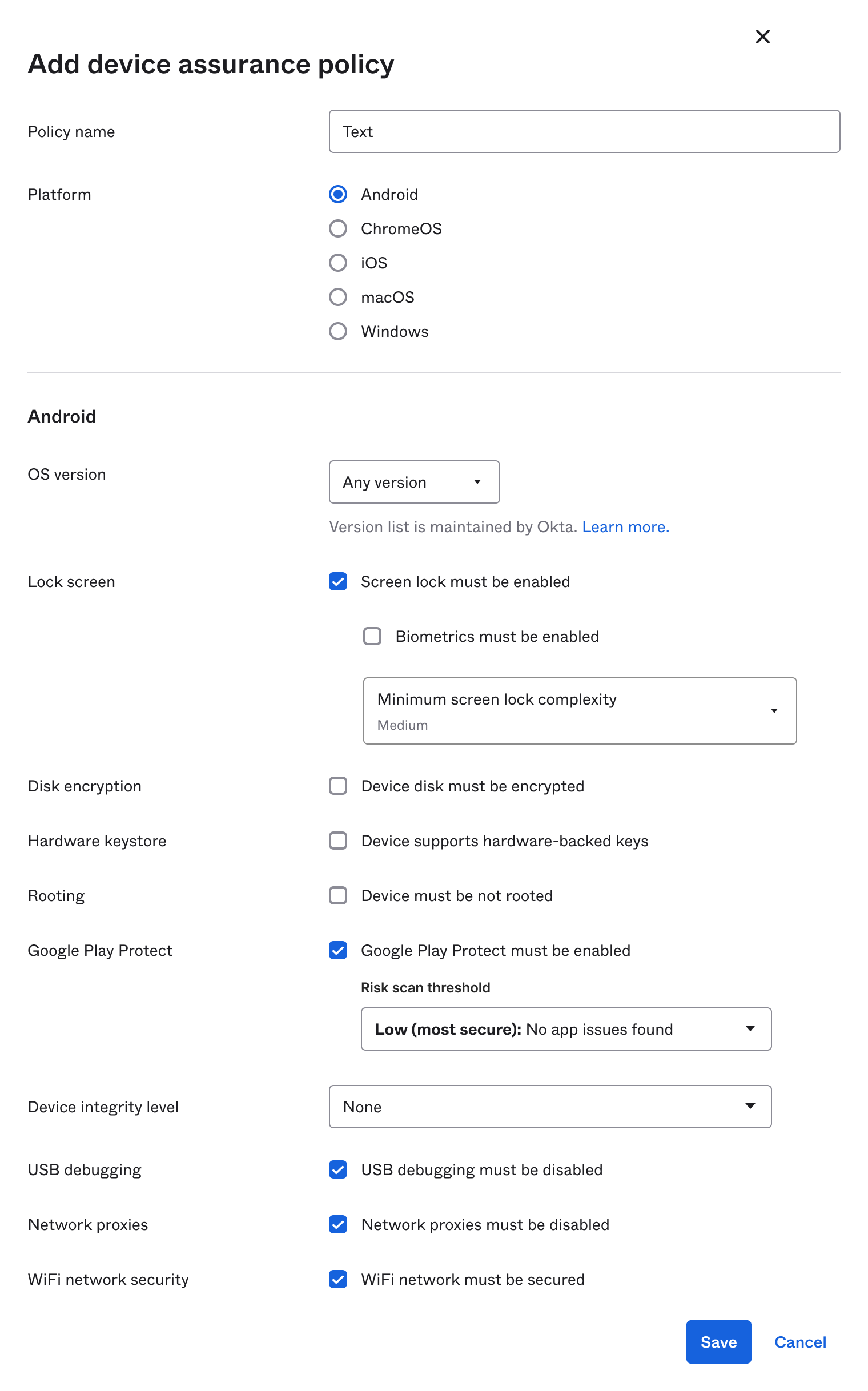

私たちは、リソースにアクセスするデバイスが、構成したセキュリティおよびコンプライアンス条件を満たしていることを保証することにより、セキュリティを強化するためにDevice Assuranceを設計しました。管理者は、特定のデバイスコンプライアンスルールを作成し、それらをアプリケーションポリシーに統合して、アクセスが許可される前に安全なデバイス状態を確保できます。

Oktaは、Okta FastPassを活用することで、デバイス保証ポリシーの一部として評価するために、オペレーティングシステム(OS)およびサードパーティのシグナル(エンドポイントセキュリティ統合など)を収集します。たとえば、デバイス保証ポリシーでは、特定のOSバージョンまたはセキュリティパッチがインストールされていることを確認してから、そのデバイスがOktaで保護されたリソースにアクセスできるようにすることができます。

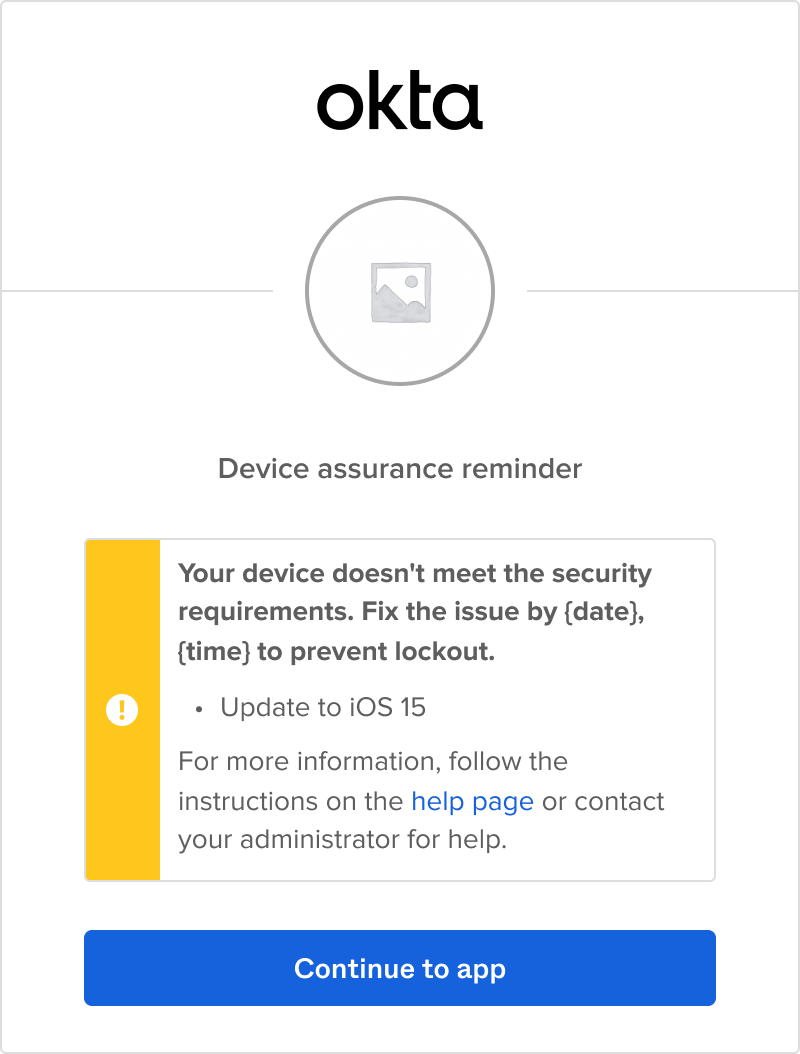

このようなデバイスチェックは、機密性の高いシステムやアプリケーションへのアクセスを持つデバイスの最小要件を確立します。ユーザーが必要なデバイス属性に準拠していない場合、Okta Sign-in Widgetは修復手順を提供します。

デバイスシグナルは、ユーザーが最初にシングルサインオン(SSO)セッションを確立するときにプルされ、評価されます。次に、サービス構成に基づいて、ユーザーが新しいアプリケーションを開くか、再認証が必要になるたびに再評価されます。これらのサイレントコンテキストチェックは、使用中のデバイスの継続的なセキュリティを促進し、潜在的な攻撃を検出してダウンストリームアプリへのアクセスをブロックすることで、セッションハイジャックのリスクを軽減するのに役立ちます。

デバイス保証の新機能

Oktaは、Okta管理者が独自の組織のニーズに合わせて機能を構成できるように、新しいシグナルとより高い柔軟性でDevice Assuranceを常に強化しようとしています。そのために、Oktaはいくつかの新しい機能強化を導入しています。

動的なOSバージョンポリシーオプション

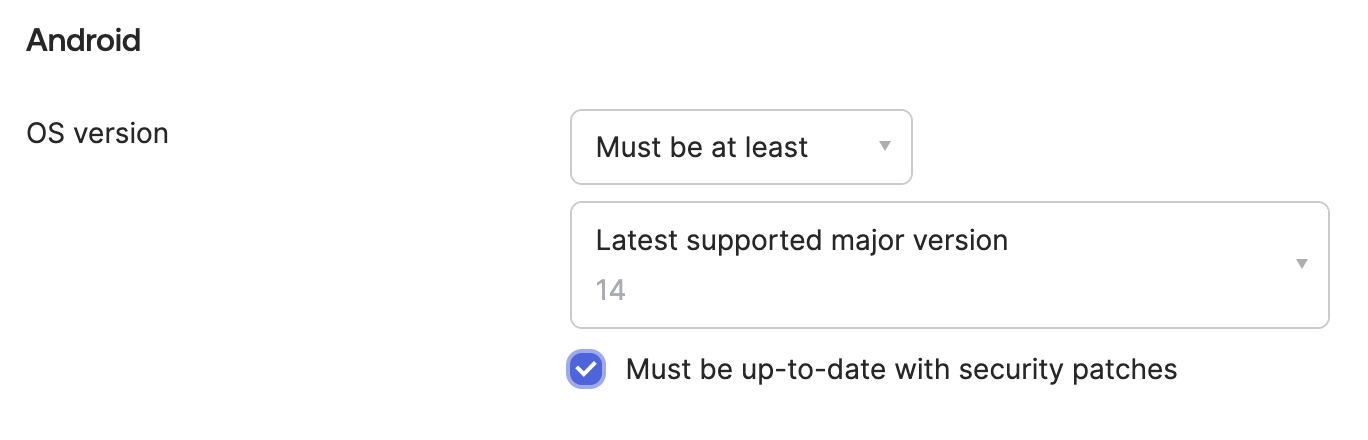

組織がOSバージョンに基づいてデバイスチェックを作成する必要がある場合、管理者は、最新のメジャーOSバージョンに基づいてアクセスを動的にゲートできるDevice Assuranceポリシーを構成できます。これにより、管理者は新しいメジャーリリースがあるたびにポリシーを編集する必要がなくなります。

この機能を有効にすると、アクセスが要求されたデバイスに、少なくともサポートされている最新のメジャーバージョンであるOSバージョンを要求するアクセスルールを作成できます。Oktaは、OSベンダーが新しいメジャーOSバージョンとセキュリティパッチをリリースすると、それらを追加します。

この機能は現在Early Accessで提供されており、今年の後半に一般提供される予定です。Android、iOS、macOS、Windowsデバイスでサポートされ、ChromeOSのサポートも近日中に予定されています。この設定の構成の詳細については、製品ドキュメントを参照してください。

ポリシー遵守のための猶予期間

Device Assurance で Okta で保護されたリソースへのアクセスをゲートする場合、条件が満たされない場合、エンドユーザーへのアクセスは拒否されます。その結果、エンドユーザーは都合の悪いときにミッションクリティカルなアプリケーションへのアクセスを失う可能性があります。たとえば、OS のアップデートがすべてのデバイスに伝播するには数週間から数か月かかる場合があり、OS のバージョンに基づくポリシールールは、最新の状態でない場合、このルールによって保護されているデバイスへのアクセスをブロックします。このようなシナリオでは、エンドユーザーはそのアップデートを受信してインストールする機会が必要になる場合があります。

アーリーアクセス版では、管理者は、ユーザーが非準拠のデバイス属性を自己修復している間、Oktaで保護されたリソースへの一時的なアクセスを許可する、構成可能な猶予期間を有効にできます。この機能は、今年後半に一般提供される予定です。

この猶予期間機能は、構成可能な期間中、エンドユーザーが重要なリソースにアクセスできるようにすることで、セキュリティパッチのリリース遅延などの外部要因によるロックアウトを防ぎながら、デバイスのコンプライアンス問題の自己修復をサポートします。その結果、管理者はエンドユーザーのブロック解除にかかる時間を削減できます。

Device Assurance 向けの Android Zero Trust Integration

Androidは、Device Assuranceでサポートされている主要なOSの1つです。顧客が利用できるセキュリティ体制シグナルの範囲を拡大するために、OktaはAndroidと提携して、AndroidのDevice Assuranceポリシーに高度に要求されたセキュリティ体制設定を統合しました。これにより、より包括的なデバイス評価が可能になり、認証中にAndroidデバイスが厳格なセキュリティ標準を満たすことが保証されます。これらの追加のAndroidシグナルは、今年の秋後半にEarly Accessで利用可能になる予定です。

Device Assurance を始める

デバイスのコンテキストを理解し、デバイスのアクセスを制御することは、堅牢なセキュリティ戦略に不可欠な要素です。Device Assuranceを通じて、コンプライアンスチェックを有効にし、セルフサービスによる修復をサポートすることで、セキュリティとユーザーエクスペリエンスのバランスを取り、生産性への影響を最小限に抑えることができます。Device Assuranceとこれらの新機能は、Adaptive MFAまたはAdaptive SSOを介してOkta Identity Engineを使用するすべてのお客様が利用できます。

<span><span><span><span><span><span>デバイスシグナルの収集は、フィッシングに強く、パスワードレスの認証機能とデバイスポスチャプロバイダーとして有効にできる</span></span></span></span></span></span><a href=「 」rel=「 」target=「 」><span><span><span><span><span> <span>FastPass</span></u></span></span></span></span></span></a><span><span><span><span><span><span>によって促進されます。FastPass と Device Assurance が連携してどのように機能するかについて詳しくは、こちらの</span></span></span></span></span></span><a href=「 」rel=「 」target=「 」><span><span><span><span><span> <span>テクニカルホワイトペーパー</span></u></span></span></span></span></span></a><span><span><span><span><span><span>をご覧ください。</span></span></span></span></span></span>

OktaのDevice Assuranceは、セキュリティの強化を目的としています。そのため、Oktaは、特定のセキュリティ標準を満たすデバイスのみが重要なシステムやデータにアクセスできるようにするための機能強化の堅牢なロードマップを用意しています。乞うご期待。

法的免責事項:本資料に記載されている製品、機能、認証、許可、または証明のうち、現在一般的に入手できないもの、まだ取得されていないもの、または現在維持されていないものは、予定どおりに、またはまったく提供または取得されない可能性があります。製品ロードマップは、製品、機能、性能、認証、または証明を提供するという誓約、義務、または約束を示すものではなく、お客様はそれに基づいて購入の決定を行うべきではありません。