防御的ドメイン登録は無益な努力

このブログはこちらの英語ブログ(2024年4月4日公開)の翻訳、豊嶋 依里によるレビューです。

要約:防御的なドメイン登録に時間と労力を費やすよりも、フィッシング耐性のある認証ポリシーの作成に投資する方が賢明です。

フィッシング攻撃から身を守ることだけを目的としてドメインを登録することは、フィッシング問題に間違った角度から取り組んでいるということについてお話ししたいと思います。イギリス風の慣用句でいうなら、これは「mug’s game」、つまり、あまり勝算のない無益な努力ということになります。ほとんどの組織では、プライマリ本番ドメインのさまざまな組み合わせに基づいて、追加ドメインを登録しています。ドメインは潜在的な競合企業を抑止するために登録することもあり、商標権侵害から自社ブランドを守ることを目的に登録することもあります。最近では、攻撃者にソーシャルエンジニアリングキャンペーンに使用するドメインを登録させないよう、組織がドメインを取得するケースも増えています。

後者を考えた場合、当然の質問として、ドメインにどれだけ組み合わせを生成することができるかということになります。どこで止めますか??

重要なドメインを登録することで、メールの誤送信(不可避の「fat finger」エラー、いわゆるタイプ時のミス)による問題をできるということは正当であると言えます。俯瞰的にみれば、ドメインは安価なものです。

しかし、いったん防御的なドメイン登録を検討し始めると、それ以降の登録ごとに登録による価値は減少します。dnstwistのようなツールを使えば、このモグラたたきゲームがいかにがすぐにわかります。4文字のドメイン名で、dnstwistは1000以上のドメインを生成します。これをさらにブランドや一般的なフィッシングキーワード(サポート、ログイン、ヘルプデスクなど)と掛け合わせると、問題の範囲はあっという間に桁違いに膨らみます。

控えめに言っても、これらのドメインをすべて登録するには、年間10万ドル以上の費用がかかります。このような労力を費やした後でも、攻撃者は、常に、考えたこともないドメイン(またはユーザーがよく知っているサービス)の組み合わせをさらに見つけることができるでしょう。結局のところ、これらのドメインを登録したところで、セキュリティへの効果は少しもなく、攻撃者が回避できてしまうハードルにわずかな予算を費やしたにすぎません。

フィッシング問題をなくしていきませんか?

このブログを執筆しながら、同僚と私は、Oktaのお客様に、Okta FastPassやFIDO2 WebAuthnのようなフィッシング耐性のある要素を取り入れるよう切実にお願いしてきました。

予防的な対策は、ほとんどの場合補償的な対策よりもはるかに望ましいものです。FastPassやWebAuthnは、ユーザー認証を狙うフィッシング攻撃を基本的に排除することができます。同じことが、防御的ドメイン登録には当てはまりません。要するに、フィッシング耐性のある認証方法は、パスワードのようなレガシーな要素や基本的なMFA(OTP、SMSなど)と同様にフィッシングされることはないということです。なぜなら、認証は暗号的に結び付けられているため、範囲が限定されているからです。言い換えれば、フィッシング耐性のある要素は、たとえユーザーがだまされて悪意のあるサイトを訪れたとしても、登録されていないドメインに対して認証を行うことはありません。

これは効果的なセキュリティコントロールであるだけでなく、パスワードやレガシーな要素の組み合わせよりもユーザーエクスペリエンスがはるかに優れています。Secure Sign-in Trends Reportに説明されているように、FastPassやWebAuthnを含むフィッシング耐性のある要素は以下のようなメリットがあります

- 登録にかかる時間を短縮

- より迅速に使用可能

- 失敗する頻度の減少

- ブルートフォース攻撃を受けにくい

- 本質的に安全性が高い(フィッシング耐性)

- 1回のユーザーアクションで複数の要素要件を満たすことが可能(生体認証+所有物)

FastPassを使い始めるにはどうすれば良いでしょうか?

Okta Identity Engine(OIE)を使用している場合、FastPassはすでに利用可能です。まだOkta Classicをお使いの方は、OIEへの無料アップグレードをお勧めします。

以下は、私がお勧めするリソースです。

- Okta FastPass | Okta Docs

- Okta FastPassでフィッシング耐性を強化 | ステップバイステップガイド

- Okta Identity Engineでのパスワードレス化 | Okta デモビデオ

- Oktaのパスワードレスとフィッシング耐性実現への道筋 | Oktane ビデオ

- 最新のクレデンシャルフィッシング攻撃の仕組み:中間者攻撃(パート 1) | ブログ

- Okta FastPass(パート2)へのディープダイブ | ブログ

- FastPass | テクニカルホワイトペーパー

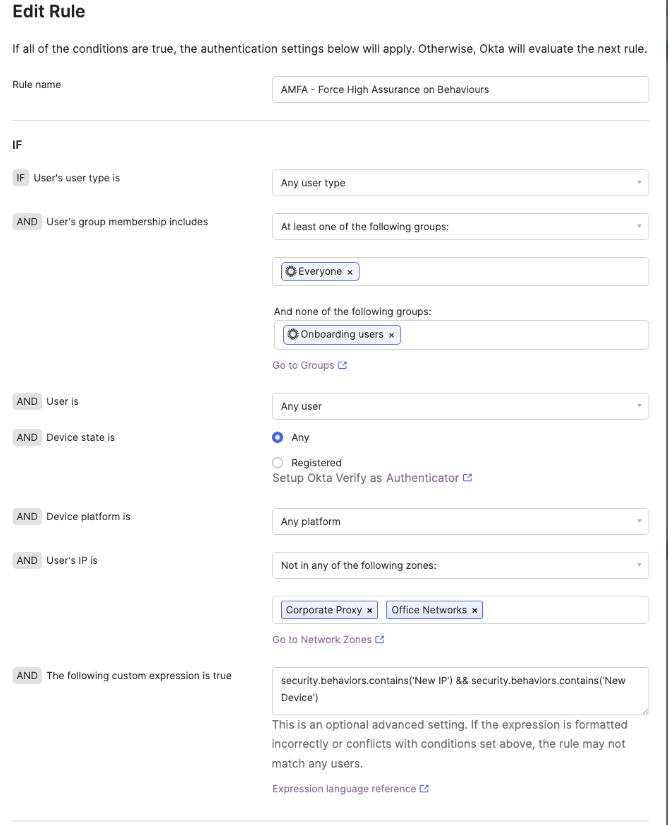

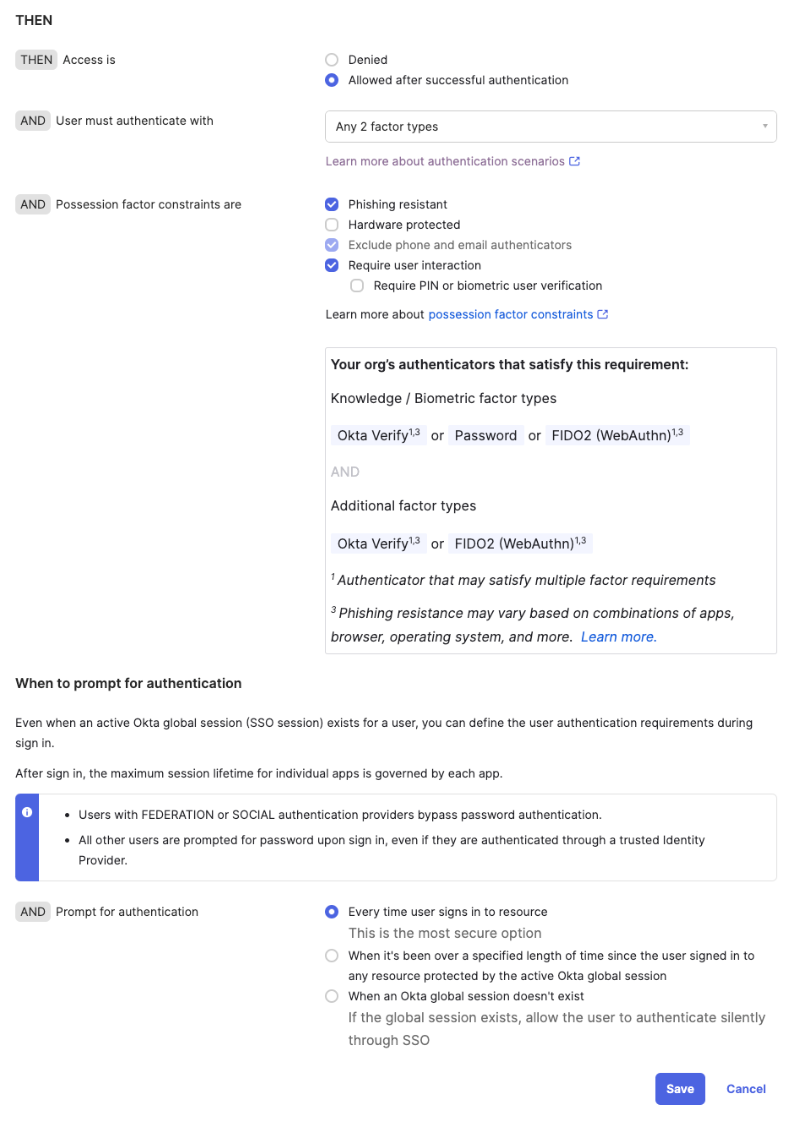

Workforce Identity Cloud の組織がAdaptive MFAのライセンスを取得している場合、この強力なルールの利用もお勧めします。ユーザ認証情報やセッションCookieを盗んだ攻撃者は、ほとんどの場合、新しいデバイスと新しいIPアドレスからサインインします。Okta Expression Languageを使うと、新しいデバイスや新しいIPからの認証試行に対して、フィッシング耐性のある要素を入力するよう促すことができます。

ユーザー認証フローのすべてにフィッシング耐性を持たせることは、ユーザーアイデンティティの方向性を示す道しるべとなるはずです。そして、このようなガイダンスを提供しているのはOktaだけではありません。公平なエビデンスが必要な場合は、以下も参照してみてください。

- National Institute of Standards and Technology (NIST) - Digital Identity Guidelines

- Cybersecurity and Infrastructure Security Agency (CISA) - More than a Password

- Australian Signals Directorate (ASD) - Essential Eight Maturity Model

- The Executive Office of the US President - Moving the U.S. Government Toward Zero Trust Cybersecurity Principles

今こそ、フィッシング対策に踏み切るときです。Oktaがお手伝いします。

以上の内容は、原文(英語)の参考和訳であり、原文と内容に差異がある場合は、原文が優先されます。