組織にとって、ユーザーIDの管理と、複数のデバイスにわたる安全なアクセスを確保することは非常に重要です。macOS Venturaでは、Appleはプラットフォームシングルサインオン(Platform SSO)を導入しました。これは、macOSアカウントとIDプロバイダー(IdP)を連携させることで、ユーザー認証を効率化するように設計されたフレームワークです。主要なID管理プロバイダーであるOktaは、Platform SSOと統合してこれらの機能を拡張し、macOSユーザーがOktaの資格情報で直接認証できるようにしました。

このブログ記事では、macOS ログイン認証を Platform SSO と macOS 15 で導入された新しいポリシーを使用して Okta に委任する方法について説明します。

Platform SSOとは何ですか?また、Oktaはどのように活用していますか?

Platform SSOにより、開発者はmacOSログインウィンドウと直接やり取りするSSO拡張機能を作成できます。この拡張機能により、ユーザーはシンプルなMacネイティブのワークフローを通じて、ローカルのmacOSアカウントをアイデンティティプロバイダーにリンクできます。

2022年のリリース以来、Appleは新しいmacOSリリースごとにPlatform SSOフレームワークの改善を続けています。たとえば、macOS 14では、フレームワークが拡張され、次のようになりました。

- ログイン画面でのIdP認証のサポート

- ユーザーがIdPの認証情報を入力するだけで、オンデマンドのローカルアカウントを作成できるようにサポート

- IdPに裏打ちされたグループメンバーシップのサポート

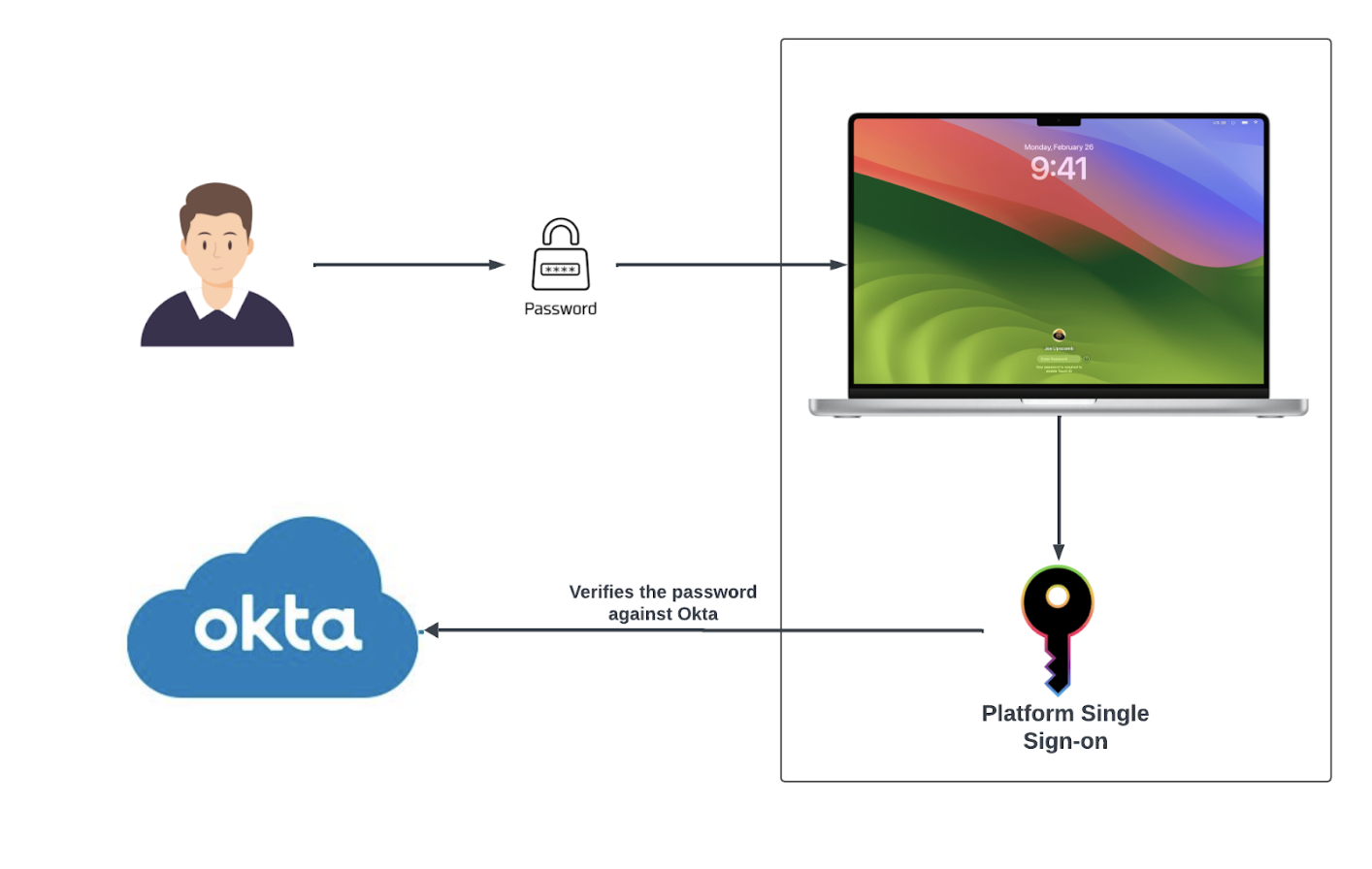

Platform SSOフレームワークを活用して、Oktaは最初にDesktop Password Syncをリリースしました。この機能により、ユーザーはOktaのクレデンシャルを入力してMacのロックを解除でき、Platform SSOフレームワークはOktaのパスワードをローカルで同期します。

さらに、macOS 14でリリースされた新機能を使用して、Oktaはログイン時のパスワード同期やJust-in-Timeローカルアカウント作成などの追加機能をリリースし、Platform SSO認証をログイン画面に拡張し、共有デバイスでのオンデマンドローカルアカウント作成をサポートしています。

これらの機能の詳細については、Oktaの製品ドキュメントのOkta Device Accessをご覧ください。

macOS Sequoiaの課題と新しいオファリング

Appleが最初にPlatform SSOフレームワークを導入したとき、いくつかの重要な機能が欠けていました。主な問題の1つは、フレームワークがIdP認証を完全に強制していなかったことです。入力されたパスワードがローカルのmacOSパスワードに対して検証された場合、ユーザーはアクセスできるようになり、その後、フレームワークはバックグラウンドでIdPに対してパスワードを検証します。

IdPがパスワードを拒否した場合、ユーザーはパスワードを同期するためのオプションのプロンプトを受け取ります。この動作により、ユーザーがローカルでのみ検証された、同期されていない非IdPパスワードを使用してマシンにアクセスできるリスクが生じました。

もう1つの制限は、FileVault認証のサポートが不足していたことです。ユーザーは、IdP(Identity provider)のパスワードで認証して同期する前に、ローカルパスワードでFileVaultのロックを解除する必要がありました。

これらの問題は、ローカル認証が主要な要素のままであり、IdPが二次的な役割を果たすことを意味していました。macOS Sequoiaで導入された新しいUnlock、Login、およびFileVaultのPlatform SSO用に導入されたポリシーで、これらの問題が解決されました。

新しいポリシーでは、Platform SSO認証がFileVaultに拡張され、「requireAuthentication」フラグを設定してIdP認証を強制する機能が提供される一方で、接続の問題を処理するためのオフライン猶予期間が提供されます。このアップデートは、認証がIdPに委任されることをサポートします。

Oktaへの認証委任

macOS ログイン認証を Okta に完全に委任するために、管理者は Okta Desktop Password Sync の使用中に、ロック解除、ログイン、および FileVault(該当する場合)で「requireAuthentication」または「attemptAuthentication」フラグを設定できます。これにより、Okta はアクセスを許可する前にパスワードベースのログインを検証できます。

Platform SSOに登録されたユーザーのみがデバイスにログインでき、それを行うにはOktaの認証情報を使用する必要があります。さらに、Oktaはユーザーがアクティブかどうかを確認し、ログインが暗号的に検証されたデバイスから発信されていることを確認し、認証プロセスに保護を追加します。

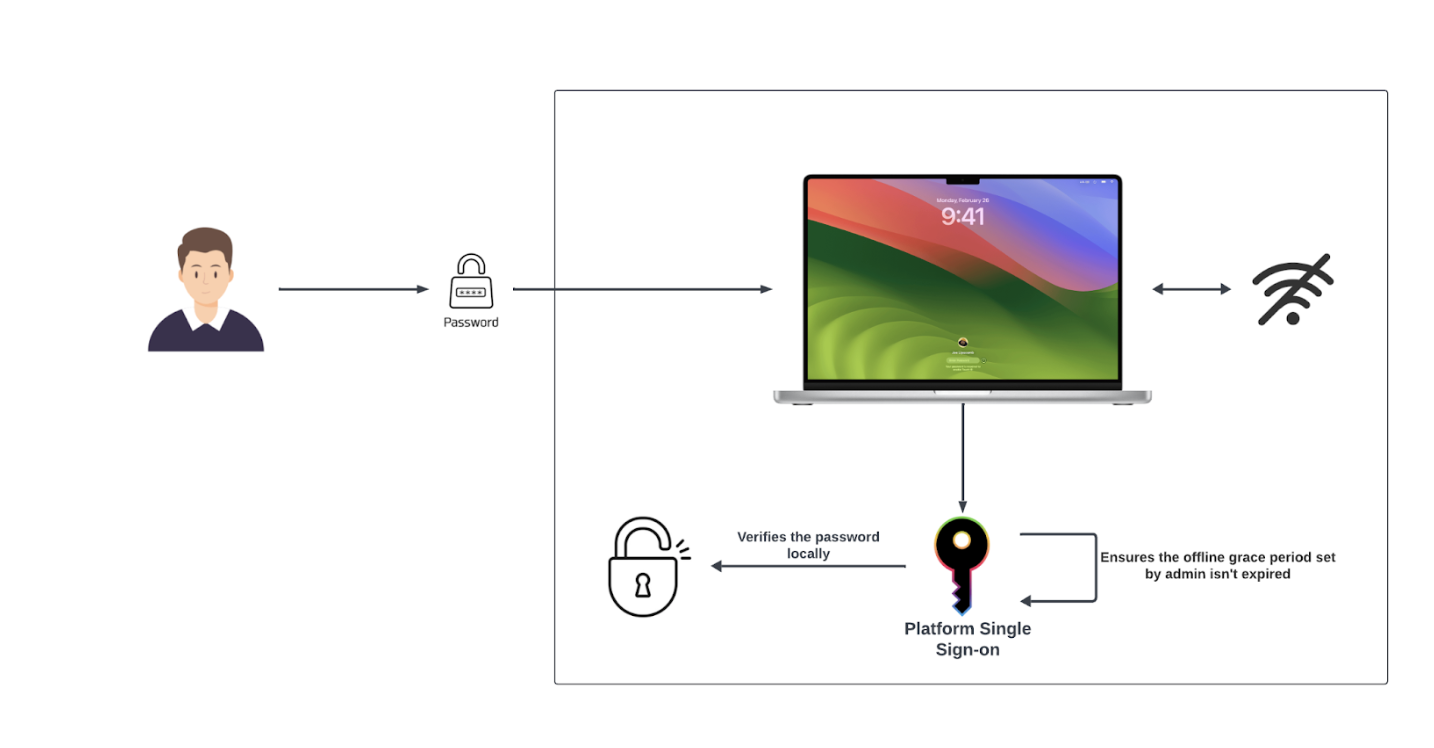

ただし、これにより、頻繁に旅行するユーザーやインターネット接続の問題に直面するユーザーに課題が生じる可能性があります。デバイスがOktaサーバーに到達できない場合、ログインがブロックされる可能性があります。これを回避するために、管理者は「AllowOfflineGracePeriod」ポリシーを設定できます。これにより、ユーザーは、最後にOkta認証に成功してから設定された時間に基づいて、オフライン中にログインできます。この機能は、ネットワークの停止中にユーザーがログインできることをサポートしますが、猶予期間が終了すると、インターネットに再接続する必要があります。

これらのポリシーが有効になると、すべてのmacOSアカウントは、登録されているかどうかにかかわらず、Oktaによってパスワードが検証される必要があります。これによりセキュリティは向上しますが、登録されていないアカウントがロックアウトされる可能性があるため、ロールアウト中に問題が発生する可能性があります。

これを防ぐために、管理者は「AllowAuthenticationGracePeriod」ポリシーを有効にして、ローカル認証を介して未登録のアカウントに一時的なアクセスを許可できます。 この猶予期間により、ロールアウトプロセス中にユーザーをロックアウトすることなく、スムーズな移行が実現します。

管理者は、メンテナンスの目的でサービスアカウントを使用することがよくあります。これらのアカウントがロックアウトされないように、それらを「NonPlatformSSOAccounts」ポリシーに追加できます。このポリシーは、特定のローカルアカウントを新しい認証ルールから除外します。これにより、重要なメンテナンス作業を中断することなく続行しながら、Platform SSOに登録する必要がなくなりました。

macOS 15でOktaとPlatform SSOを使用するメリット

Platform SSOとOkta Device Accessを採用してmacOS認証を委任すると、いくつかの重要な利点があります。

- セキュリティの強化:セキュリティはすべての組織にとって最優先事項であり、正しいポリシーを設定することで、Platform SSO に登録されたデバイスは、Okta に対してパスワードが正常に認証された後にのみアクセスできます。これにより、Platform SSO に登録されたユーザーのみが有効な Okta パスワードでデバイスにログインできるため、不正アクセスが最小限に抑えられます。さらに、組織は Okta Device Access で利用可能な Okta Desktop MFA 機能を利用して、デバイスにログインするユーザーに対して多要素認証を強制できます。

- ユーザーエクスペリエンスの向上:Platform SSOは、Oktaアカウントをデバイスにリンクし、ローカルパスワードをOktaパスワードと同期します。つまり、ユーザーはOktaのユーザー名とパスワードのみを使用してマシンにアクセスできます。これにより、複数のパスワードを管理する認知負荷が軽減されます。さらに、Appleの生体認証でロック解除できるようにポリシーを設定でき、セキュリティを損なうことなくスムーズなユーザーエクスペリエンスを実現できます。

- 強力なパスワードポリシー:「Abcd1234」、「password」、および「qwerty」は、ITおよびセキュリティ部門の悪夢です。2021年の調査では、確認された侵害の80%以上が、盗まれた、脆弱な、または再利用されたパスワードに関連していることがわかりました。したがって、最小パスワード長、一般的に知られているパスワードや侵害されたパスワードのブロック、特殊文字の包含などのポリシーを強制することで、パスワードを強化することが重要です。Oktaのパスワードポリシーコンフィギュレーターにより、これが可能になり、Oktaのパスワードがデバイスへのアクセスに使用される(その後同期される)ため、デバイスのパスワードにも同じセキュリティルールが適用されます。

- アカウント管理の簡素化:新しい従業員にデバイスアカウントを作成したり、退職する従業員のデバイスアクセスを取り消したりする作業は、手動で行うと時間がかかる場合があります。これらのプロセスは、Okta Device Accessを使用することで簡素化できます。たとえば、Just-in-Time Local Account Creation機能を使用すると、従業員はPlatform SSOに登録されたデバイスでOktaのユーザー名とパスワードを入力するだけで、構成された権限を持つ新しいmacOSアカウントがプロビジョニングされます。さらに、ログイン認証ポリシーが「requireAuthentication」に設定されている場合、Oktaでユーザーを非アクティブ化または削除すると、マシンへのアクセスが取り消されます。

- コンプライアンスと監査:コンプライアンスは、規制要件に拘束される組織にとって重要な焦点です。Oktaへの委任認証はすべてログに記録され、お客様はOktaの包括的なシステムログを活用して、どのユーザーがどの場所およびIPアドレスからデバイスにアクセスしたかに関する詳細な洞察を得ることができます。ログはアクセスイベントの可視性を提供し、組織がコンプライアンスレポートを作成し、規制遵守を示すのに役立ちます。

AppleのPlatform SSOフレームワークを通じてmacOSのログイン認証をOktaに委任すると、ユーザーアクセスを管理するための合理化された、より安全で効率的な方法が提供されます。セキュリティプロトコルを強化し、Identity管理を一元化し、オンボーディングとオフボーディングを簡素化することで、組織はシームレスなユーザーエクスペリエンスを提供しながら、macOSデバイスをより適切に保護できます。

Apple が Platform SSO フレームワークの改善を続けるにつれて、Okta との統合は、macOS デバイス全体の認証プロセスを強化しようとしている企業にとって強力なソリューションであり続けます。

Platform SSOとOktaがmacOS認証プロセスをさらに強化する方法については、https://help.okta.com/oie/en-us/content/topics/oda/macos-pw-sync/update-password-sync-for-mac-15.htmで詳細をご覧ください。

これらの資料は、一般的な情報提供のみを目的としており、法的、プライバシー、セキュリティ、コンプライアンス、またはビジネス上のアドバイスを目的としたものではありません。この投稿は、必ずしもOktaの立場、戦略、または意見を代表するものではありません。