As organizações geralmente tratam as identidades humanas e não humanas entre usuários (NHIs) como desafios de segurança separados. Essa abordagem isolada fazia sentido em data centers tradicionais. No entanto, a rápida adoção de serviços em nuvem e aplicativos SaaS mudou fundamentalmente como as identidades interagem e como protegê-las. Gerenciar identidades humanas e de máquinas separadamente cria pontos cegos de segurança, pois elas se tornam cada vez mais interconectadas por meio de serviços em nuvem.

De humano para máquina: O cenário de identidade em evolução

Basta olhar para dois dos principais riscos identificados no Top 10 de Identidade N entre Usu 00e1rios da OWASP para 2025: desligamento inadequado de contas de serviço e identidades de máquina com privilégios excessivos. Quando um funcionário humano sai, sua conta corporativa pode ser desativada, mas e todas as contas de serviço, chaves de API e scripts de automação que eles criaram? E essas identidades de máquina geralmente acumulam mais privilégios do que precisam 2014 um problema que se agrava quando você não consegue rastreá-las até seus proprietários humanos

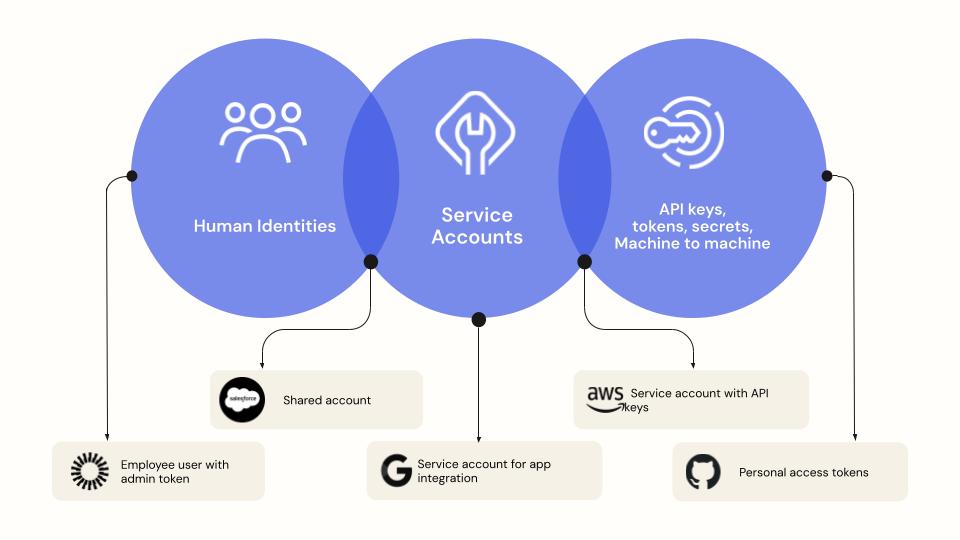

Veja o quão profundamente interligadas as identidades humanas e não humanas se tornaram:

- As identidades de usuário SaaS e IaaS, originalmente projetadas para uso humano, agora são reaproveitadas como contas de serviço para integrações e automação.

- Os tokens e chaves criados por máquina herdam permissões de seus proprietáios humanos, mantendo padrões de acesso separados.

- As contas de serviço e seus segredos, criados e gerenciados por funcionários humanos, confundem os limites tradicionais de identidade.

- Tanto os funcionários humanos quanto os recursos de nuvem acessam cada vez mais dados confidenciais por meio de identidades de função compartilhadas.

Este desafio decorre de como o cenário moderno de Identidade empresarial evoluiu para uma intrincada teia de identidades interconectadas. O que torna este relacionamento único é como as identidades humanas e de máquina se tornaram inseparáveis. As identidades humanas servem como base e ponto de controle para identidades não humanas, enquanto as NHIs estendem e amplificam as capacidades humanas em plataformas de nuvem.

Essa interdependência não se trata apenas de volume, mas também de complexidade. Um único funcionário técnico hoje pode ser o criador ou ter acesso a dezenas de identidades não humanas, cada uma com suas próprias credenciais, privilégios, padrões de acesso e implicações de segurança em várias plataformas de nuvem e aplicativos SaaS.

Cada uma dessas identidades tem suas próprias permissões, padrões de acesso e riscos de segurança, o que nos leva ao nosso próximo desafio.

Entendendo a relação de segurança humano-NHI

Considere este cenário comum: um engenheiro sênior de desenvolvimento e operações que gerencia várias contas de serviço críticas envia seu pedido de demissão. Além do desafio imediato da remoção do acesso, as organizações enfrentam riscos significativos na identificação e correção de contas de serviço com permissões excessivas.

Esses riscos se manifestam de várias maneiras em toda a empresa: contas de serviço órfãs permanecem ativas muito depois da saída dos funcionários, chaves de API não rastreadas continuam flutuando em scripts de implantação e identidades de mãquina criadas inicialmente para projetos temporários se tornam elementos permanentes na infraestrutura. Para complicar ainda mais a situação, estão as credenciais de quebra de vidro que nunca são rotacionadas e as contas e caixas de correio compartilhadas do departamento que não têm uma designação de propriedade clara.

Esse desafio não é apenas técnico, é organizacional. Os funcionários humanos são os criadores, proprietários e gerentes das NHIs. Quando eles saem ou mudam de função, a teia emaranhada de identidades que eles criaram não se desembaraça magicamente, e os riscos de segurança críticos podem passar despercebidos sem uma propriedade clara para a correção.

É aqui que a segmentação se torna crucial. Embora as identidades humanas e não humanas precisem de proteção, elas exigem abordagens de segurança diferentes:

- Autenticação multifatorial (MFA)

- Uma conta humana sem MFA é um risco de segurança imediato que precisa ser abordado. Todas as identidades humanas devem ter MFA com fatores fortes resistentes a phishing, como Okta FastPass.

- As contas de serviço usadas para automação geralmente não exigem MFA, já que o MFA é projetado para interação humana. Esperar MFA pode ser um risco não acionável para as equipes de segurança; soluções alternativas como Okta Privileged Access podem ajudar a proteger o acesso a essas contas.

- Login único (SSO)

- Uma conta humana com uma conta local deve ser federada para habilitar o login SSO por meio do Okta.

- As contas de servi 00e7o e de quebra de vidro podem ser configuradas para design de login direto, mas suas credenciais podem ser armazenadas e gerenciadas por meio do Okta Privileged Access para impor políticas de segurança.

- Contas não utilizadas

- Uma conta humana não utilizada provavelmente precisa de desprovisionamento.

- Uma conta de serviço não utilizada pode ser para processos de backup críticos, mas infrequentes.

- menor privilégio

- Funcionários humanos podem fazer login de vários locais, como no exterior, no escritório ou em casa, dependendo de suas necessidades de trabalho.

- As contas de serviço usadas para automação e integrações devem operar dentro de um intervalo de IP predefinido para minimizar os riscos de segurança. Qualquer desvio no comportamento da conta de serviço, como acessar recursos de um IP inesperado, deve acionar um alerta imediato devido ao alto risco de comprometimento.

- Anomalias de uso:

- Funcionáios humanos podem fazer login de vários locais: no exterior, no escritório ou em casa, dependendo de suas necessidades de trabalho.

- As contas de máquina a máquina para automação devem permanecer dentro de um intervalo de IP predefinido. O desvio no comportamento da identidade deve acionar um alerta imediato devido ao alto risco de comprometimento.

Um caminho unificado a seguir

Como as organizações continuam suas jornadas de transformação na nuvem, a linha entre identidades humanas e não humanas entre usuários se torna mais confusa. A solução não é tratá-los como problemas separados, mas implementar uma estratégia abrangente de segurança de identidade que:

- Entende as relações entre diferentes tipos de identidade

- Aplica controles de segurança apropriados com base no contexto

- Mantém a propriedade clara e o gerenciamento do ciclo de vida

- Fornece visibilidade em todos os tipos de identidade e suas interações

Criamos o Identity Security Posture Management da Okta com essa abordagem holística em mente. Proteger as identidades humanas, deixando as NHIs sem gerenciamento (ou vice-versa), é como trancar a porta da frente, mas deixar todas as janelas abertas.

O futuro da segurança de Identidade reside em soluções que podem lidar com a complexidade das relações de Identidade modernas, permanecendo gerenciáveis para as equipes de segurança. É hora de parar de tratar as identidades humanas e não humanas como desafios separados e começar a vê-las como são — dois lados da mesma moeda de segurança.

Pronto para saber mais sobre como sua organização pode gerenciar melhor a convergência de identidades humanas e não humanas entre usuários? Conecte-se com a Okta para descobrir como o Okta Identity Security Posture Management pode ajudá-lo a enfrentar esses desafios.