Estado de emergência

Em 7 de maio de 2021, o DarkSide, um grupo de hackers provavelmente baseado na Europa Oriental, instalou ransomware nos computadores da Colonial Pipeline, o maior oleoduto de petróleo refinado dos Estados Unidos. Temendo um ataque aos seus sistemas de controle, a Colonial interrompeu as operações, privando assim o sudeste dos Estados Unidos do seu principal fornecimento de combustível. Os postos de serviço começaram a ficar sem gasolina. Uma semana após o início do ataque, perto de 90% dos postos na capital do país estavam vazios. O Presidente Joe Biden declarou estado de emergência.

Em resposta a esta crise, o Presidente Biden emitiu a Ordem Executiva 14028 para “Melhorar a Segurança Cibernética da Nação”. A ordem menciona especificamente a importância da autenticação multifator (MFA). Um dos principais culpados no ataque de ransomware foi a falta de MFA na infraestrutura de TI da Colonial. A ordem do Presidente exigiu a implementação de Autenticação Multifator (MFA) por organizações que trabalham com o governo federal.

Okta lança o Desktop MFA

O governo não tem sido a única voz a clamar pelo MFA. Mais seguradoras estão exigindo MFA para todo o acesso à rede e acesso à estação de trabalho. Da mesma forma, os administradores de TI reconhecem cada vez mais que laptops roubados podem representar um risco de segurança significativo. No caso do ataque Colonial, uma senha reutilizada obtida de uma violação de segurança totalmente separada permitiu que os invasores acessassem uma VPN Colonial. A mesma senha reutilizada em um laptop roubado pode ser devastadora.

Para ajudar os clientes a lidar com esses casos de uso urgentes de segurança e conformidade, a Okta lançou o Desktop MFA como parte de sua oferta do Okta Device Access. O Desktop MFA exige que um usuário apresente um segundo fator de autenticação ao fazer login em sua máquina desktop. O software é facilmente implementado e oferece um processo de inscrição amigável para o usuário. Mais importante ainda, a humilde senha não é mais a única linha de defesa para dispositivos corporativos.

Implantação de administrador

Console de administração do Okta

Um administrador pode implantar o Desktop MFA em questão de minutos. No console de administração da Okta, eles escolhem o aplicativo Desktop MFA no Application Catalog e o configuram como fariam com qualquer outro aplicativo OpenID Connect (OIDC).

O Desktop MFA está disponível apenas para dispositivos gerenciados. Os administradores devem implantar o software no dispositivo de um usuário final por meio de um Mobile Device Management (MDM) juntamente com um perfil MDM.

Políticas

A Okta fornece ao administrador controles detalhados sobre o comportamento do Desktop MFA por meio do perfil MDM implantado no dispositivo do usuário. Os administradores podem acessar várias políticas de configuração, incluindo o seguinte:

- Período de carência durante o qual o usuário pode pular o registro após a implantação do MDM

- Período durante o qual o usuário pode confiar apenas em fatores offline (por exemplo, um usuário pode ficar 48 horas sem autenticação online)

- Fatores que permitem a autenticação (mais sobre isso abaixo)

- Como restringir o acesso a fatores online

A lista completa de políticas disponíveis pode ser encontrada em nossa documentação para Windows e macOS.

experiência do usuário

Pré-requisito: fator online inscrito com o Okta Verify

Para usar o Desktop MFA, o usuário deve ter uma conta Okta dentro do tenant Okta de sua organização. Antes da inscrição em seu desktop, eles devem inscrever um segundo fator (como o Okta Verify push). Depois que o usuário fizer isso, ele estará pronto para a inscrição.

Inscrição para Desktop MFA

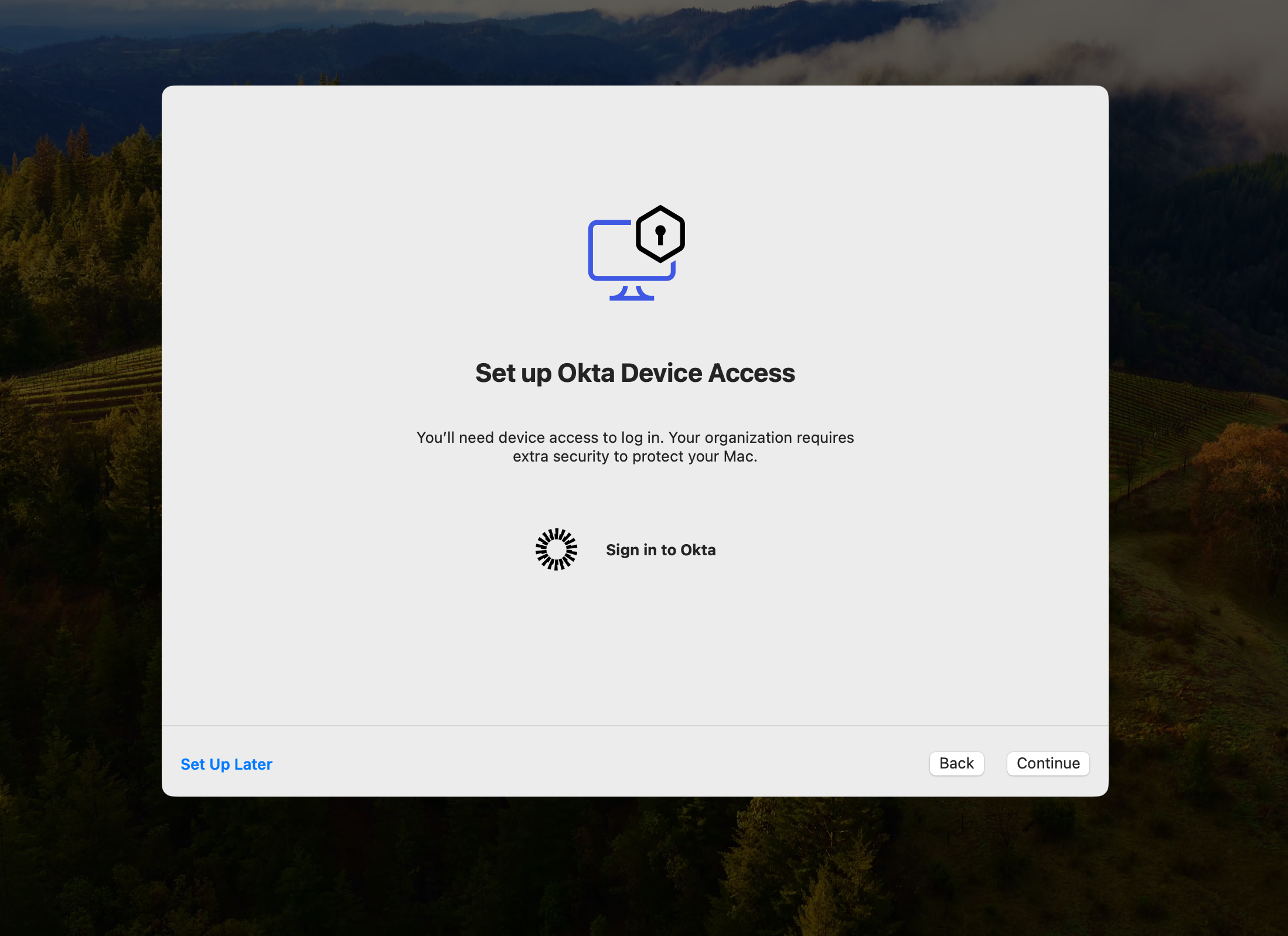

Depois que o Desktop MFA tiver sido implementado no dispositivo de um usuário, o usuário será solicitado a se inscrever. No macOS, por exemplo, o usuário verá a seguinte tela.

Em ambas as plataformas, o usuário pode optar por ignorar a inscrição por um período limitado de tempo. No entanto, uma vez que esse período de carência tenha terminado, eles não terão mais acesso à sua máquina até que se inscrevam.

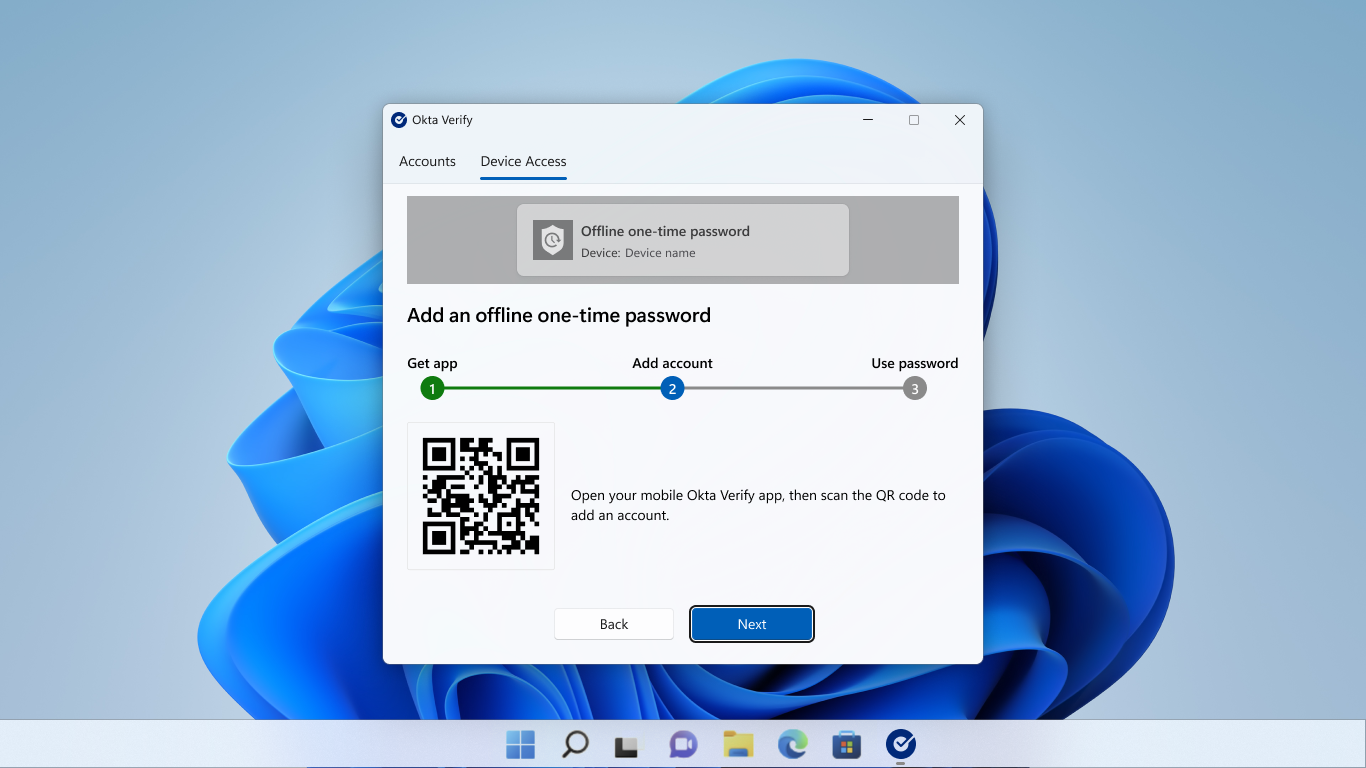

O processo de inscrição é direto. O usuário começa criando um fator “offline” usando o aplicativo Okta Verify. Em seguida, eles usam o Okta Verify para escanear um código QR apresentado a eles durante o processo de inscrição.

No Windows, por exemplo, o usuário seria solicitado a escanear o código, como mostrado:

A leitura do código configura uma nova conta no aplicativo Okta Verify no telefone. Essa conta mostra um código de acesso ao dispositivo (uma senha temporária de uso único) que eles podem usar como um segundo fator sem estar conectado à internet (daí o termo fator “offline”).

Login do usuário

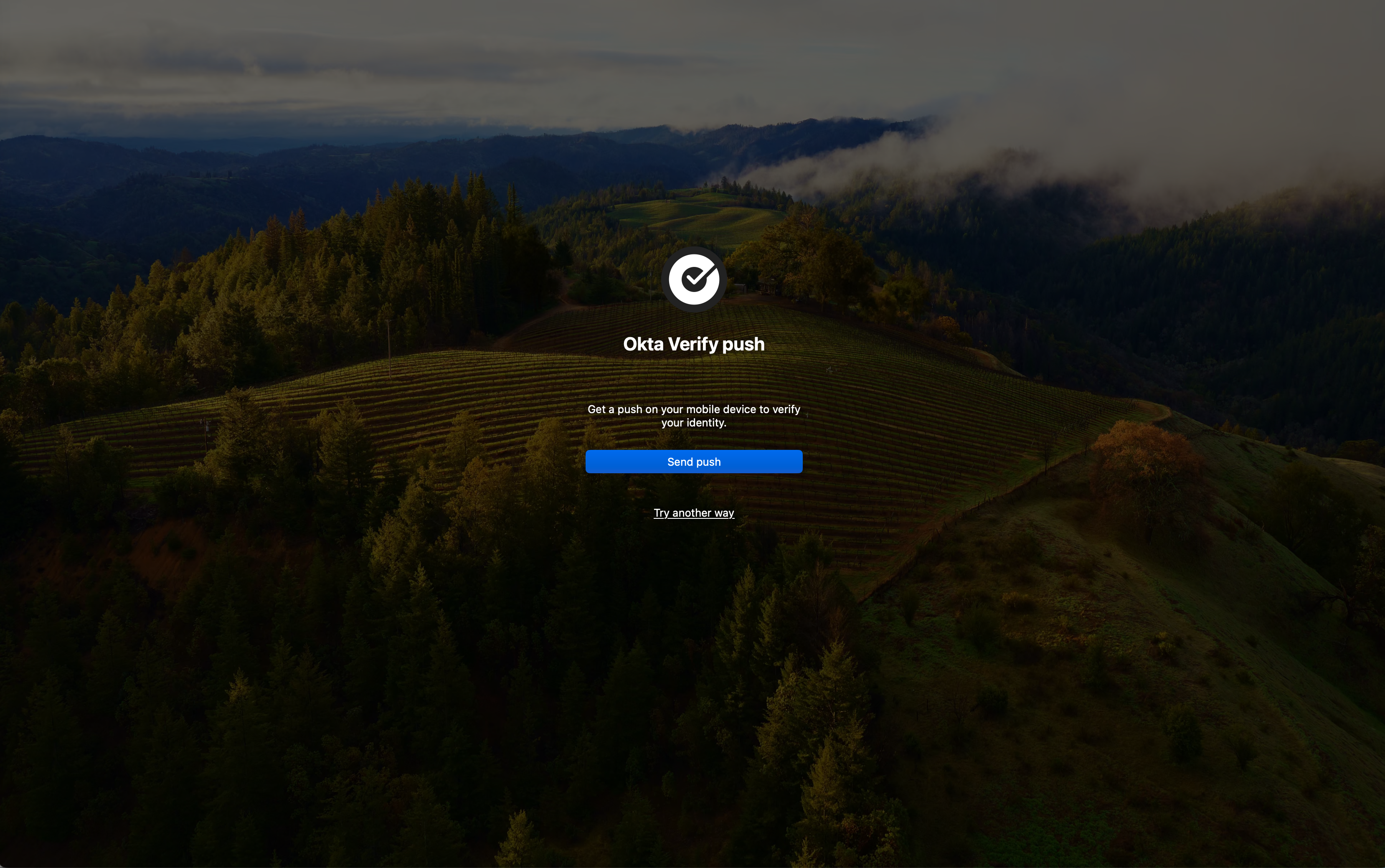

Os usuários fazem login em suas máquinas como normalmente fazem, apresentando seu nome de usuário e senha. No caso do macOS, as credenciais são verificadas imediatamente pelo sistema operacional. Em seguida, o usuário é solicitado a inserir um segundo fator de sua escolha.

Se eles escolherem o push do Okta Verify, eles serão solicitados a enviar uma notificação push para o telefone.

Depois que eles confirmarem o push, o Okta informará rapidamente à máquina que o segundo fator foi verificado. No caso do macOS, ambos os fatores serão confirmados e o usuário terá acesso garantido. Para usuários do Windows, seu nome de usuário e senha inseridos anteriormente serão verificados pelo Active Directory antes que o acesso seja concedido.

Fatores

Como mencionado acima, o Desktop MFA oferece suporte a duas classes amplas de fatores: fatores online, que exigem uma conexão com a Internet, e fatores offline, que não exigem. Ambas as plataformas oferecem suporte a senhas temporárias de uso único (TOTP) como um fator offline e o Windows oferece suporte adicionalmente a uma chave de segurança offline (como a Yubikey). Para fatores online, ambas as plataformas oferecem suporte a push e TOTP do Okta Verify e o macOS também oferece suporte ao FIDO2 Yubikey.

Um usuário pode autenticar com um fator offline, mesmo que não tenha conexão com a internet. Isso é crucial para todos os usuários, porque, mesmo em nosso mundo altamente conectado, a conectividade com a internet não é garantida em todos os lugares. Não queremos que um viajante a negócios, por exemplo, não consiga usar seu computador simplesmente porque está em um avião sem acesso à internet.

Dito isso, exigimos que os usuários se autentiquem periodicamente com um fator online. Exigir fatores online adiciona essa camada adicional de segurança, que é valiosa para os administradores de sistema. Os fatores online impõem um limite de tempo ao acesso a um laptop corporativo. Uma vez que o usuário é desprovisionado, o acesso ao laptop cessará assim que for solicitado que ele se autentique novamente (o que pode ser um período tão curto quanto o administrador desejar). Um laptop que não é devolvido se torna uma vulnerabilidade muito menor.

Os administradores também têm a capacidade de restringir quais fatores estão disponíveis. Por exemplo, eles podem exigir apenas fatores online. Ou, eles podem limitar quais fatores podem ser usados (por exemplo, apenas FIDO2 Yubikey é permitido como um fator online). Especificar quais fatores são permitidos está atualmente disponível no macOS e estará disponível no Windows em um futuro próximo.

Fluxos de login

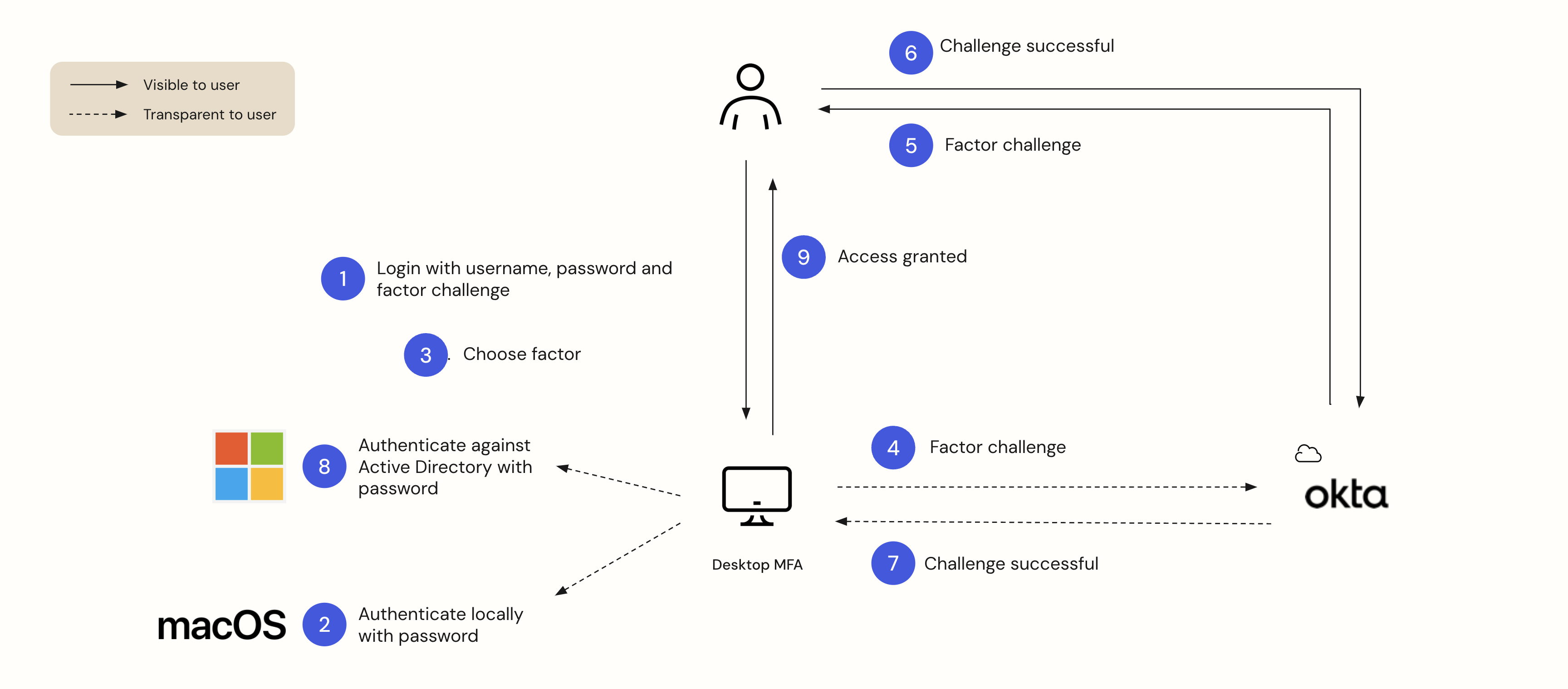

O diagrama a seguir captura o fluxo de autenticação usando um fator online.

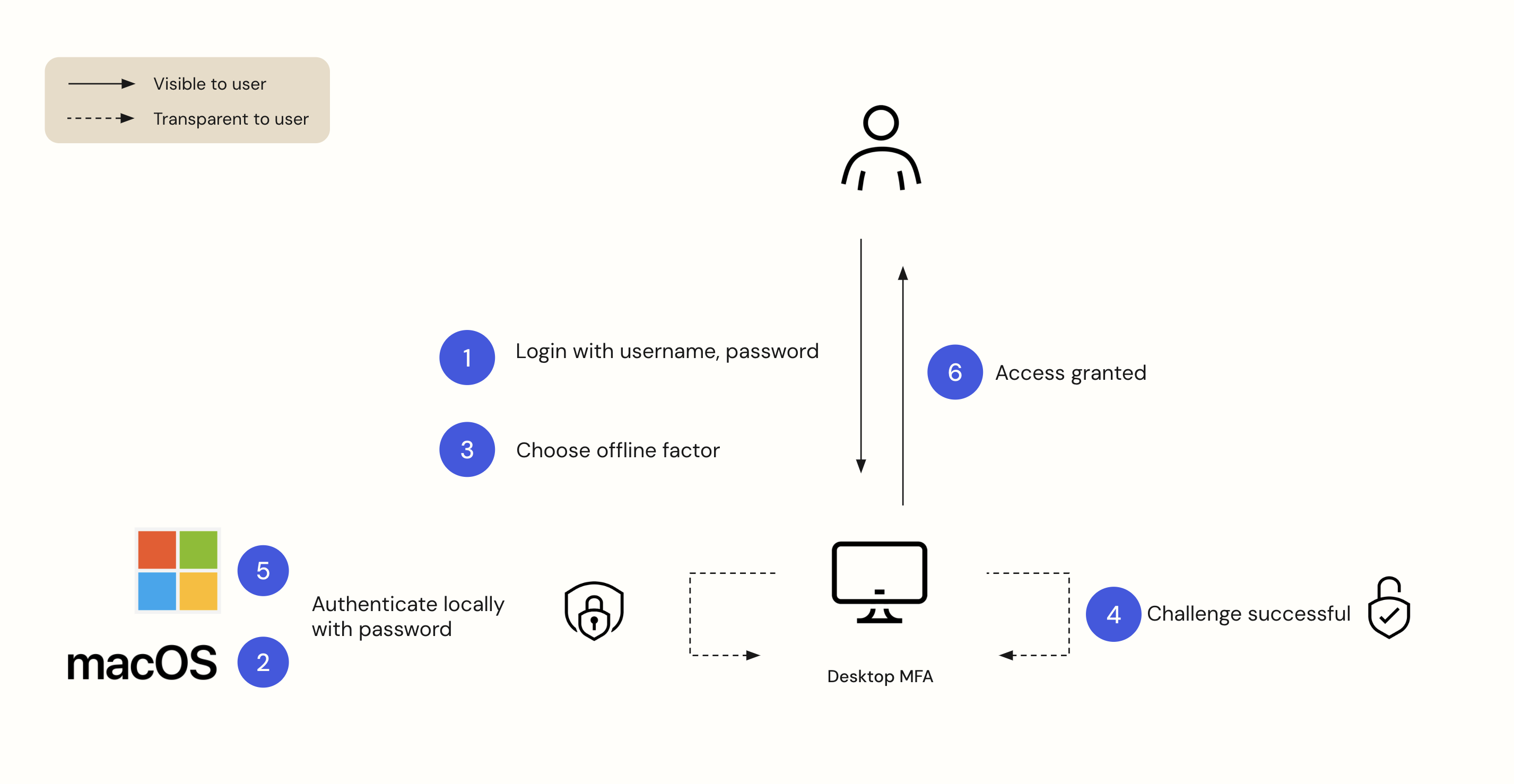

O processo é semelhante, embora um pouco mais simples, para autenticação usando um fator offline.

Sem senha no Windows

Os usuários do Windows também têm uma opção sem senha.

Por dentro

No Windows, o Desktop MFA é construído usando o framework Credential Provider. A arquitetura Credential Provider nos permite definir elementos de interface do usuário que o processo LogonUI.exe exibe para o usuário. Nosso Credential Provider personalizado recebe a entrada do fator do usuário e, em seguida, comunica essas informações a outro processo Okta na máquina. Esse processo em segundo plano então valida a entrada localmente ou com o back-end Okta.

O macOS autentica usuários com um modelo de pipeline e permite que código personalizado seja injetado nesse pipeline usando a estrutura Authorization Plugin da Apple. Escrevemos nossos próprios mecanismos de plug-in de autorização e colocamos nosso código personalizado para ser executado depois que o sistema operacional solicita nome de usuário e senha. A colocação de código personalizado dentro do pipeline de autorização é feita atualizando o banco de dados de segurança da Apple.

Conclusão

Para a Colonial Pipeline, tudo o que foi necessário foi uma conta órfã com uma senha comprometida para que um pesadelo de segurança começasse. O ataque da Colonial demonstra vividamente a necessidade de segurança em camadas. O Okta Device Access é uma maneira poderosa e configurável de adicionar essa camada adicional. Os administradores podem usar o Desktop MFA para impor uma forte higiene de segurança entre seus usuários; aquele laptop roubado impede o ladrão com um segundo fator. Além disso, as organizações que estão preocupadas com o cumprimento das regulamentações federais ou a renovação de suas apólices de seguro cibernético podem considerar o Desktop MFA.

O Desktop MFA é uma plataforma na qual a Okta está continuamente inovando. Em um futuro próximo, esperamos lançar ferramentas mais inovadoras. Isso fornecerá single sign-on verdadeiro (SSO) a partir do momento em que o usuário fizer login em seu dispositivo. Saiba mais sobre o Okta Device Access.

Este blog e quaisquer recomendações contidas não constituem aconselhamento jurídico, de privacidade, segurança, conformidade ou negócios. Este blog destina-se apenas a fins informativos gerais e pode não refletir os desenvolvimentos de segurança, privacidade e legais mais atuais, nem todas as questões relevantes. Você é responsável por obter aconselhamento jurídico, de segurança, privacidade, conformidade ou negócios de seu próprio advogado ou outro consultor profissional e não deve confiar nas recomendações aqui contidas. A Okta não é responsável perante você por quaisquer perdas ou danos que possam resultar da implementação de recomendações contidas nestes materiais. A Okta não faz declarações ou oferece qualquer tipo de garantia em relação ao conteúdo destes materiais.