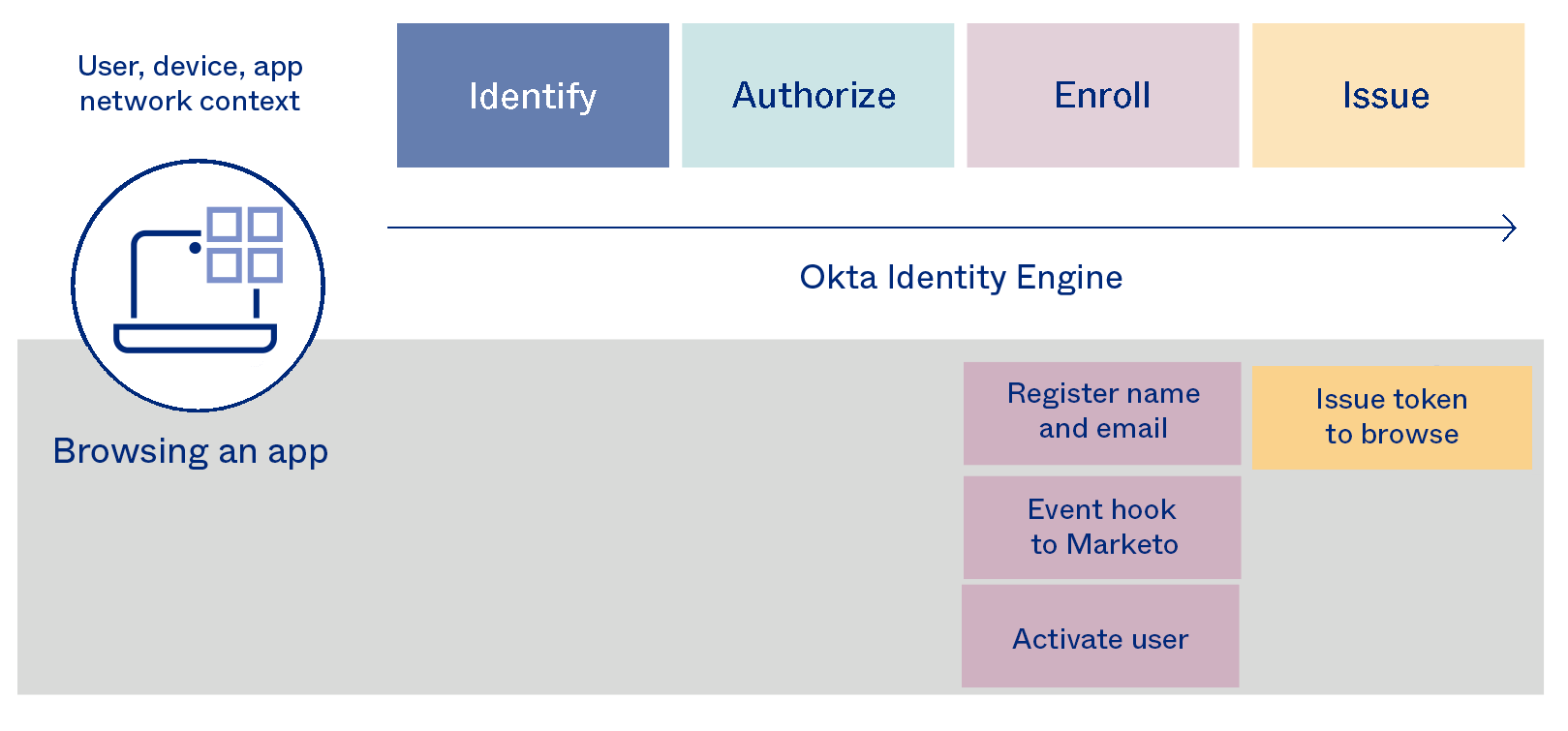

Okta Identity Engine

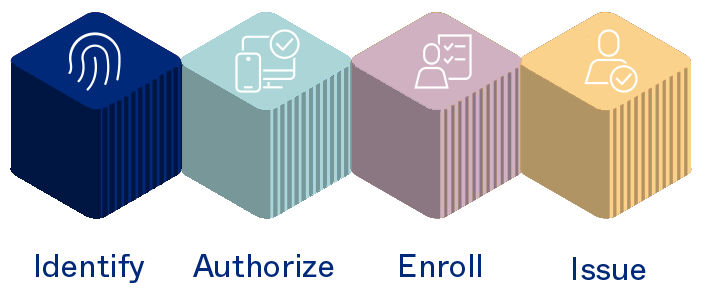

En serie anpassbara byggblock för alla åtkomstupplevelser

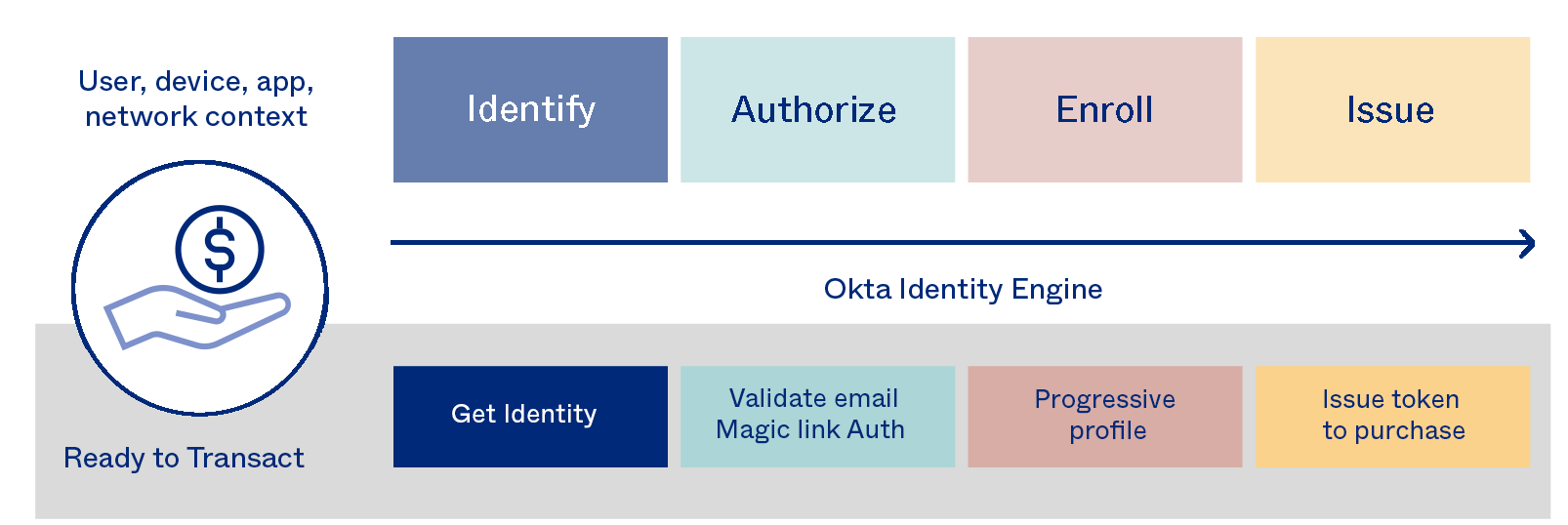

Användarfall som möjliggjorts av Okta Identity Engine

Funktioner

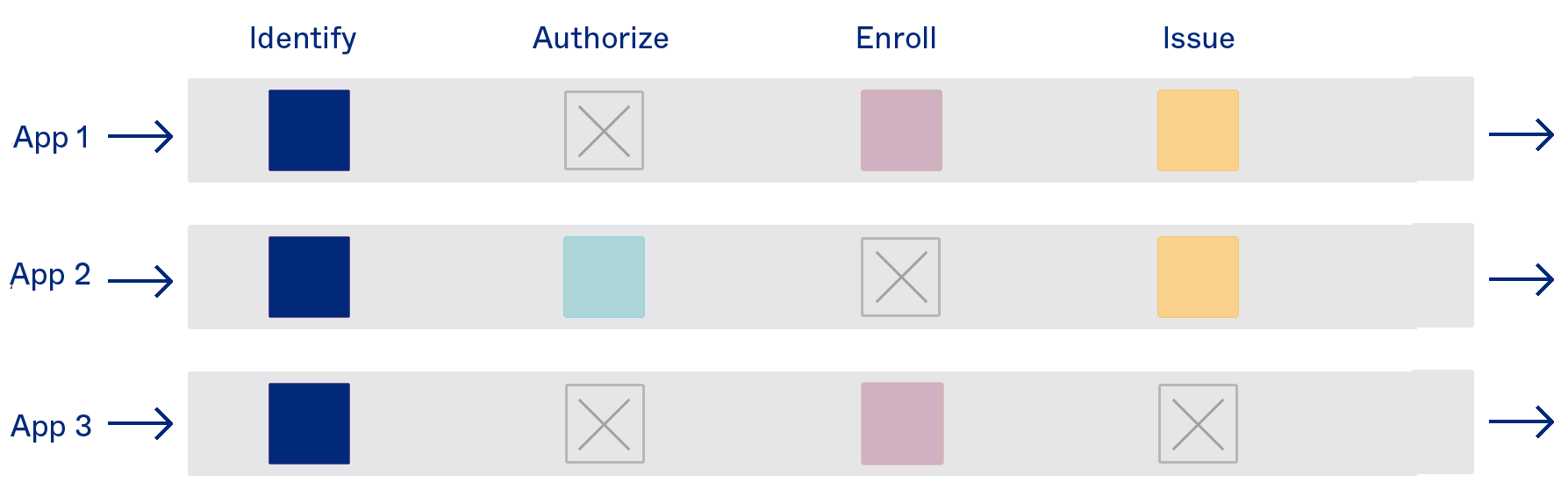

Principer på appnivå

Anpassa säkerhetsprinciper

Skapa dynamiska principer för inloggning som är skräddarsydda för olika appar baserat på beteende, risknivå och användarkontext. Till exempel om du vill ha striktare krav för åtkomst av känsliga appar men ha mildare krav för användare med högt förtroende så kan åtkomst ges baserat på användarens tidigare beteende och nuvarande kontext.

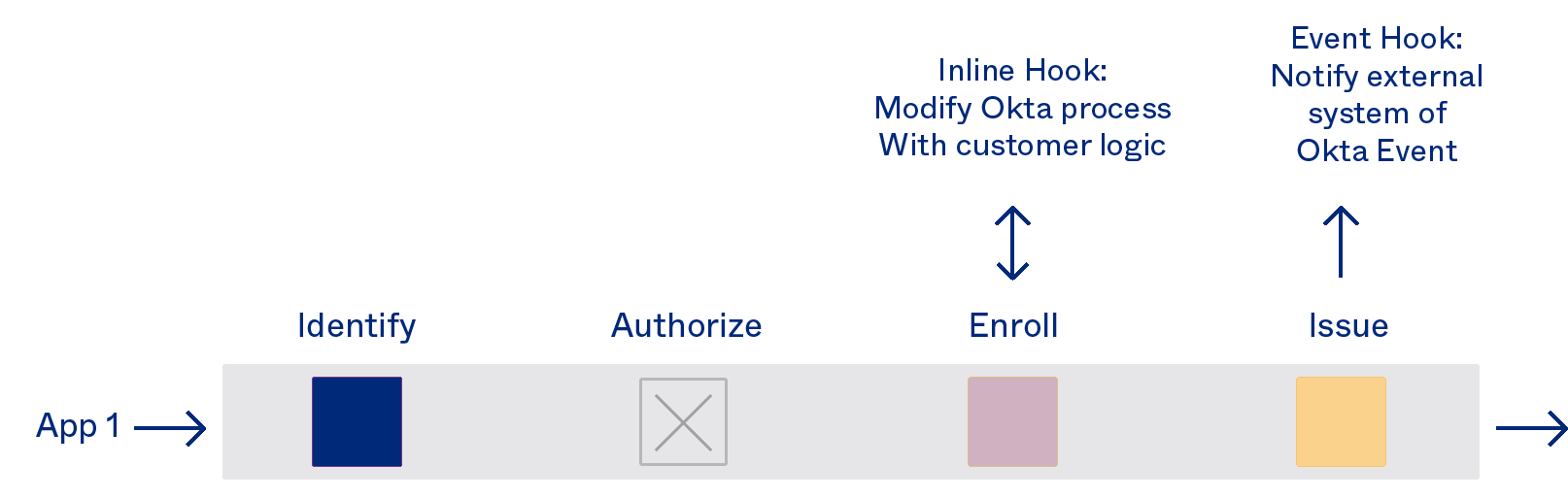

Obegränsade möjligheter

Men det är bara början. Med Okta Hooks och Okta Identity Engine kan Okta anpassas säkert och utgöra grundstenen för alla tänkbara digitala upplevelser. Ett urval av möjligheter för användarfall är:

Ramiya Iyer

Global Vice President of IT, Digital and Marketing

Albertsons interagerar med över 34 miljoner kunder per vecka och förser dem med önskade produkter till en rimlig kostnad och med lysande kundservice. Som en av de största livsmedelshandlarna i landet inser vi vikten av anpassning och tillväxt och att möta våra kunder var de än är. Okta Identity Engine ger oss en flexibel lösning för digital identitet.