Die Verwaltung von Benutzeridentitäten und die Gewährleistung eines sicheren Zugriffs über mehrere Geräte hinweg ist für Unternehmen von entscheidender Bedeutung. Mit macOS Ventura hat Apple Platform Single Sign-On (Platform SSO) eingeführt, ein Framework, das die Benutzerauthentifizierung durch die Verknüpfung von macOS-Konten mit Identity Providern (IdPs) optimieren soll. Okta, ein führender Anbieter von Identitätsmanagement, hat Platform SSO integriert, um diese Funktionen zu erweitern und es macOS-Benutzern zu ermöglichen, sich direkt mit ihren Okta-Anmeldedaten zu authentifizieren.

In diesem Blogbeitrag wird untersucht, wie die macOS-Anmeldeauthentifizierung mithilfe von Platform SSO und den neuen in macOS 15 eingeführten Richtlinien an Okta delegiert werden kann.

Was ist Platform SSO und wie nutzt Okta es?

Platform SSO ermöglicht es Entwicklern, eine SSO-Erweiterung zu erstellen, die direkt mit dem macOS-Anmeldefenster interagiert. Diese Erweiterung ermöglicht es Benutzern, ihr lokales macOS-Konto über einen einfachen, nativen Mac-Workflow mit ihrem Identitätsanbieter zu verknüpfen.

Seit der Veröffentlichung im Jahr 2022 hat Apple das Platform SSO-Framework mit jeder neuen macOS-Version kontinuierlich verbessert. Zum Beispiel wurde das Framework in macOS 14 erweitert, um:

- Unterstützung der Authentifizierung über den Identity Provider auf dem Anmeldebildschirm

- Unterstützen Sie Benutzer bei der Erstellung von On-Demand-Local Accounts, indem Sie einfach ihre IdP-Anmeldeinformationen eingeben

- Unterstützung der Gruppenzugehörigkeit durch einen IdP

Okta hat zunächst Desktop Password Sync mit dem Platform SSO Framework veröffentlicht. Diese Funktion ermöglicht es Benutzern, ihren Mac mit ihren Okta-Anmeldedaten zu entsperren, und das Platform SSO Framework synchronisiert das Okta-Passwort lokal.

Darüber hinaus hat Okta mit der in macOS 14 veröffentlichten neuen Funktionalität zusätzliche Funktionen veröffentlicht, darunter Password Sync at login und Just-in-Time Local Account Creation, wodurch die Platform SSO-Authentifizierung auf den Anmeldebildschirm erweitert und die bedarfsgesteuerte lokale Kontoerstellung auf gemeinsam genutzten Geräten unterstützt wird.

Um mehr über diese Funktionen zu erfahren, besuchen Sie die Okta-Produktdokumentation für Okta Device Access.

Herausforderungen und die neuen Angebote in macOS Sequoia

Als Apple das Platform SSO-Framework zum ersten Mal einführte, fehlte es an einigen wesentlichen Funktionen. Eines der Hauptprobleme war, dass das Framework die IdP-Authentifizierung nicht vollständig erzwang. Wenn das eingegebene Passwort mit dem lokalen macOS-Passwort übereinstimmte, erhielten die Benutzer Zugriff, und dann überprüfte das Framework das Passwort im Hintergrund mit dem IdP.

Benutzer erhalten eine optionale Aufforderung, ihr Passwort zu synchronisieren, wenn der IdP das Passwort ablehnt. Dieses Verhalten eröffnete das Risiko, dass Benutzer mit nicht synchronisierten und Nicht-IdP-Passwörtern, die nur lokal verifiziert wurden, auf einen Computer zugreifen konnten.

Eine weitere Einschränkung war die fehlende Unterstützung für die FileVault-Authentifizierung. Benutzer mussten FileVault mit ihrem lokalen Passwort entsperren, bevor sie sich authentifizieren und ihr Identity Provider-Passwort synchronisieren konnten.

Diese Probleme führten dazu, dass die lokale Authentifizierung ein Schlüsselfaktor blieb, wobei der IdP eine untergeordnete Rolle einnahm. Neue Richtlinien für Unlock, Login und FileVault, die für Platform SSO eingeführt wurden in macOS Sequoia, beheben diese Probleme.

Die neuen Richtlinien erweiterten die Platform SSO-Authentifizierung auf FileVault und boten die Möglichkeit, die IdP-Authentifizierung durch Setzen des Flags „requireAuthentication“ zu erzwingen, während eine Offline-Kulanzzeit zur Bewältigung von Verbindungsproblemen bereitgestellt wurde. Dieses Update unterstützt die Delegierung der Authentifizierung an den IdP.

Authentifizierung an Okta delegieren

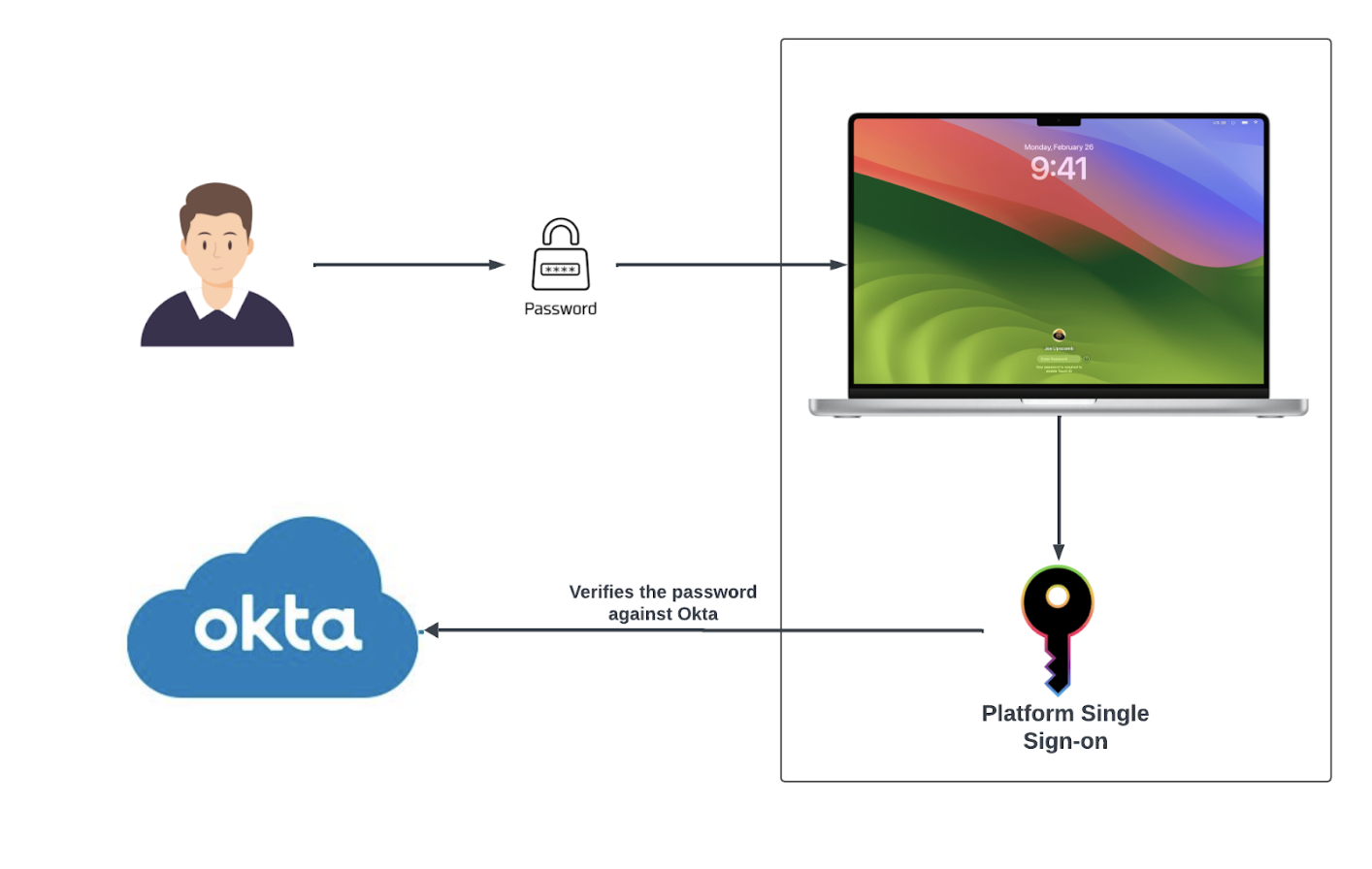

Um die macOS-Login-Authentifizierung vollständig an Okta zu delegieren, können Administratoren das Flag „requireAuthentication“ oder „attemptAuthentication“ für Unlock, Login und FileVault (falls zutreffend) setzen, während sie Okta Desktop Password Sync verwenden. Dies ermöglicht es Okta, die passwortbasierte Anmeldung zu validieren, bevor der Zugriff gewährt wird.

Nur für Platform SSO registrierte Benutzer können sich am Gerät anmelden, und sie müssen dazu ihre Okta-Anmeldedaten verwenden. Darüber hinaus prüft Okta, ob der Benutzer aktiv ist, und bestätigt, dass die Anmeldung von einem kryptografisch verifizierten Gerät stammt, wodurch der Authentifizierungsprozess zusätzlich geschützt wird.

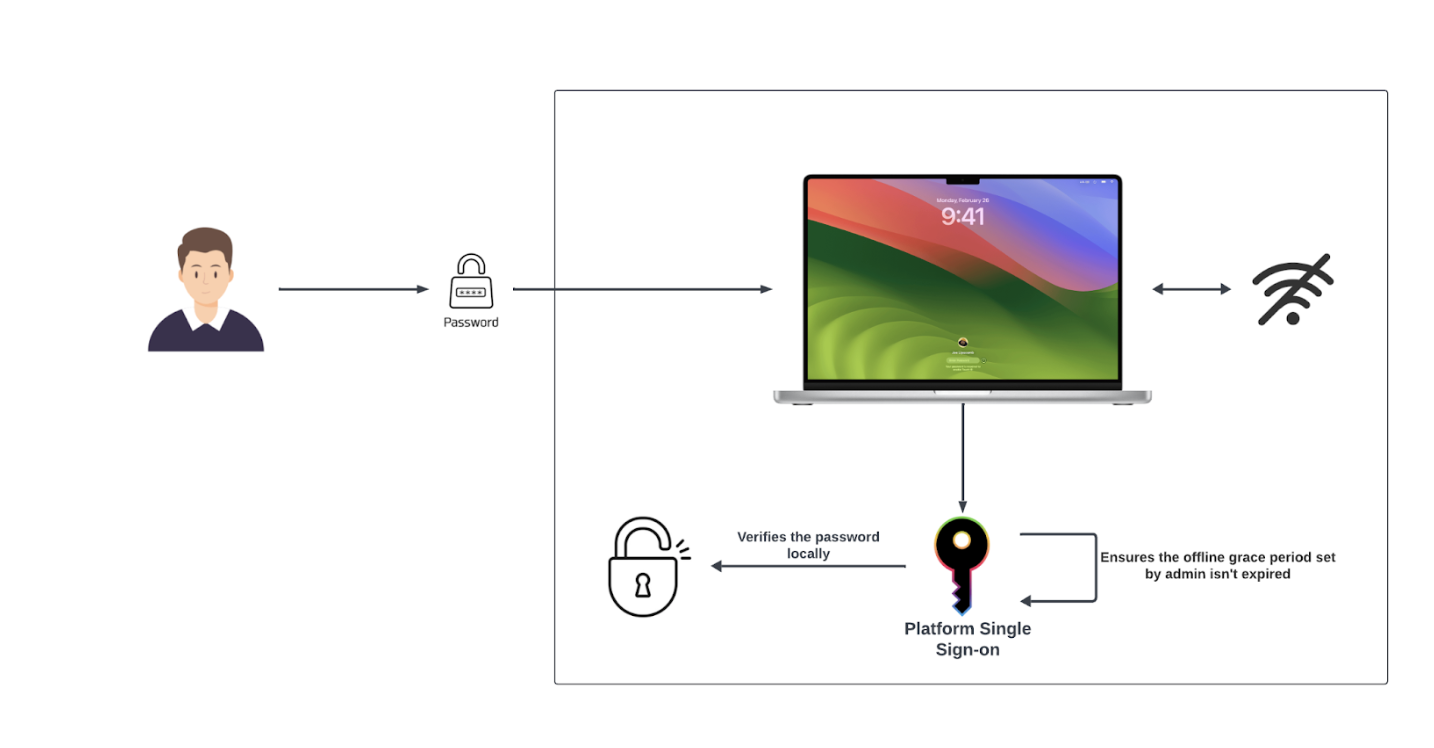

Dies kann jedoch zu Herausforderungen für Benutzer führen, die häufig reisen oder mit Problemen bei der Internetverbindung konfrontiert sind. Wenn ihr Gerät den Okta-Server nicht erreichen kann, werden sie möglicherweise von der Anmeldung ausgeschlossen. Um dies zu vermeiden, können Administratoren die Richtlinie „AllowOfflineGracePeriod“ festlegen. Dadurch können sich Benutzer für einen bestimmten Zeitraum offline anmelden, basierend auf ihrer letzten erfolgreichen Okta-Authentifizierung. Diese Funktion unterstützt die Möglichkeit der Benutzer, sich bei Netzwerkausfällen anzumelden. Sobald jedoch die Karenzzeit abgelaufen ist, müssen sie sich wieder mit dem Internet verbinden.

Sobald diese Richtlinien eingerichtet sind, muss jedes macOS-Konto sein Passwort von Okta validieren lassen, unabhängig davon, ob das Konto registriert ist oder nicht. Obwohl dies die Sicherheit verbessert, kann es während der Einführung zu Problemen führen, wenn nicht registrierte Konten möglicherweise ausgesperrt werden.

Um dies zu verhindern, können Administratoren die Richtlinie „AllowAuthenticationGracePeriod“ aktivieren, die nicht registrierten Konten über die lokale Authentifizierung vorübergehenden Zugriff gewährt. Diese Nachfrist ermöglicht einen reibungslosen Übergang, ohne Benutzer während der Einführungsphase auszusperren.

Administratoren verwenden häufig Servicekonten für Wartungszwecke. Um zu vermeiden, dass diese Konten gesperrt werden, können sie zur Richtlinie „NonPlatformSSOAccounts“ hinzugefügt werden. Diese Richtlinie schließt bestimmte lokale Konten von den neuen Authentifizierungsregeln aus, wodurch diese sich nicht mehr bei Platform SSO registrieren müssen, während wichtige Wartungsaufgaben ohne Unterbrechung fortgesetzt werden können.

Vorteile der Verwendung von Okta und Platform SSO unter macOS 15

Die Einführung von Platform SSO und Okta Device Access zur Delegierung der macOS-Authentifizierung bietet mehrere entscheidende Vorteile:

- Erhöhte Sicherheit: Sicherheit hat für jedes Unternehmen oberste Priorität, und mit den richtigen Richtlinien können Platform SSO-registrierte Geräte nur aufgerufen werden, nachdem das Passwort erfolgreich gegen Okta authentifiziert wurde. Dies minimiert den unbefugten Zugriff, da sich nur Platform SSO-registrierte Benutzer mit einem gültigen Okta-Passwort am Gerät anmelden können. Darüber hinaus können Unternehmen die Okta Desktop MFA-Funktion nutzen, die mit Okta Device Access verfügbar ist, um Multi-Faktor-Verifizierungen (MFA) für Benutzer zu erzwingen, die sich an ihren Geräten anmelden.

- Verbesserte Benutzererfahrung: Platform SSO verbindet das Okta-Konto mit dem Gerät und synchronisiert das lokale Passwort mit dem Okta-Passwort, was bedeutet, dass ein Benutzer nur seinen Okta-Benutzernamen und sein Okta-Passwort benötigt, um auf seinen Rechner zuzugreifen. Dies reduziert die kognitive Belastung durch die Verwaltung mehrerer Passwörter. Darüber hinaus können Richtlinien so festgelegt werden, dass Apple Biometrics zum Entsperren verwendet werden kann, was eine reibungslose Benutzererfahrung ohne Beeinträchtigung der Sicherheit ermöglicht.

- Starke Passwortrichtlinien: „Abcd1234“, „Passwort“ und „qwerty“ sind die Albträume von IT- und Sicherheitsabteilungen. Eine Umfrage aus dem Jahr 2021 ergab, dass über 80 % der bestätigten Verstöße auf gestohlene, schwache oder wiederverwendete Passwörter zurückzuführen sind. Daher ist es entscheidend, Passwörter zu stärken, indem Richtlinien wie die Mindestlänge des Passworts, das Blockieren allgemein bekannter und kompromittierter Passwörter, die Einbeziehung von Sonderzeichen usw. durchgesetzt werden. Der Okta Password Policy Configurator macht dies möglich, und da das Okta-Passwort für den Zugriff auf das Gerät verwendet (und danach synchronisiert) wird, werden die gleichen Sicherheitsregeln für das Gerätepasswort erzwungen.

- Vereinfachte Kontoverwaltung: Das Erstellen von Geräte-Accounts für neue Mitarbeiter und das Entziehen des Gerätezugriffs für ausscheidende Mitarbeiter kann zeitaufwändig sein, wenn dies manuell erfolgt. Diese Prozesse können mithilfe von Okta Device Access vereinfacht werden. Wenn Mitarbeiter beispielsweise die Just-in-Time Local Account Creation-Funktion verwenden, können sie einfach ihren Okta-Benutzernamen und ihr Okta-Passwort auf einem Platform SSO-registrierten Gerät eingeben, und ein neuer macOS-Account mit konfigurierten Berechtigungen wird für sie bereitgestellt. Wenn die Richtlinie für die Anmeldeauthentifizierung auf „requireAuthentication“ gesetzt ist, wird durch das Deaktivieren oder Löschen eines Benutzers in Okta außerdem der Zugriff auf den Computer widerrufen.

- Compliance und Auditing: Compliance ist ein wichtiger Schwerpunkt für Organisationen, die an regulatorische Anforderungen gebunden sind. Jede delegierte Authentifizierung an Okta wird protokolliert, und Kunden können die umfassenden Systemprotokolle von Okta nutzen, um detaillierte Einblicke darüber zu erhalten, welcher Benutzer von welchem Standort und welcher IP-Adresse auf das Gerät zugegriffen hat. Die Protokolle bieten Einblick in Zugriffsereignisse und helfen Organisationen, Compliance-Berichte zu erstellen und die Einhaltung von Vorschriften nachzuweisen.

Die Delegierung der macOS-Anmeldeauthentifizierung an Okta über Apples Platform SSO-Framework bietet eine optimierte, sicherere und effizientere Methode zur Verwaltung des Benutzerzugriffs. Durch die Verbesserung der Sicherheitsprotokolle, die Zentralisierung des Identity-Managements sowie die Vereinfachung von Onboarding und Offboarding können Unternehmen ihre macOS-Geräte besser schützen und gleichzeitig eine nahtlose Benutzererfahrung bieten.

Da Apple das Platform SSO-Framework kontinuierlich verbessert, bleibt die Integration mit Okta eine leistungsstarke Lösung für Unternehmen, die ihre Authentifizierungsprozesse auf macOS-Geräten verbessern möchten.

Um zu erfahren, wie Platform SSO und Okta Ihre macOS-Authentifizierungsprozesse weiter stärken können, erfahren Sie mehr unter https://help.okta.com/oie/en-us/content/topics/oda/macos-pw-sync/update-password-sync-for-mac-15.htm

Diese Materialien dienen nur allgemeinen Informationszwecken und sind nicht als Rechts-, Datenschutz-, Sicherheits-, Compliance- oder Geschäftsberatung gedacht. Dieser Beitrag stellt nicht unbedingt die Position, Strategien oder Meinung von Okta dar.