Executive Summary

Okta Threat Intelligence hat eine umfangreiche Angriffskampagne identifiziert, die laut nachfolgenden Recherchen seit mindestens März 2025 aktiv ist und das EvilProxy Phishing-as-a-Service (PhaaS) Toolkit nutzt, um Echtzeit-Phishing-Angriffe zur Entwendung von Benutzer-Anmeldedaten und aktiven Session-Cookies durchzuführen. Wir tracken diese Kampagne als O-UNC-035.

Diese Operation zielt auf Organisationen in zahlreichen Sektoren ab, darunter Finanzen, Behörden, Gesundheitswesen und Technologie, wobei hauptsächlich überzeugende Köder verwendet werden, die beliebte Geschäftstools wie SAP Concur und Dokumentensignierungsdienste wie Adobe oder DocuSign imitieren.

Bedrohungsanalyse

EvilProxy Phishing-as-a-Service

EvilProxy (O-TA-041) ist ein PhaaS-Toolkit, das eine Reverse-Proxy/Adversary-in-the-Middle (AitM)-Architektur verwendet, um die Anmeldungen und Session-Cookies von Opfern in Echtzeit abzufangen, wodurch Angreifer die Multi-Faktor-Authentifizierung (MFA) umgehen und Konten übernehmen können.

EvilProxy, das ursprünglich im Jahr 2022 beobachtet und schnell auf Dark-Web-Marketplaces vermarktet wurde, ist in gezielten gehackter Accounts- und Business E-Mail-Adresse Compromise-Kampagnen weit verbreitet, da es legitime Websites als Proxy verwendet. Das bedeutet, dass Benutzer echte MFA-Eingabeaufforderungen sehen und der Angreifer in der Lage ist, Token und Cookies für die Wiedergabe durch den Angreifer zu erfassen. Da EvilProxy als Dienstleistung verkauft und gewartet wird, skaliert es Angriffe und senkt die Kompetenzbarriere für Kriminelle: Betreiber können eine große Anzahl maßgeschneiderter Phishing-Kampagnen starten.

Lockmechanismen

Wir haben beobachtet, wie vertrauenswürdige Unternehmenssoftware und -dienste imitiert werden, um Benutzer dazu zu bringen, auf Links zu klicken und Anmeldedaten einzugeben:

- Dokumentensignierungsdienste (wie Docusign, Adobe Acrobat, Adobe Sign, EchoSign): Ein durchgängiges Thema, das in dieser Kampagne beobachtet wurde, war die Nachahmung von Dokumentenmanagement- und elektronischen Signaturanbietern. Angreifer nutzen das Versprechen eines freigegebenen Dokuments oder einer Signaturanforderung, um Opfer zu ködern.

- Spesen- und Beschaffungsplattformen (wie SAP Concur, Coupa): Dies war der häufigste Köder, der in dieser Kampagne beobachtet wurde. Sie zielt auf Mitarbeiter ab, indem sie beliebte Spesen- und Reisemanagementsysteme imitiert, oft mit Aufforderungen, einen Bericht zu genehmigen oder eine Spesenabrechnung zu prüfen. Ein allgemeinerer Köder verwendet Begriffe wie Spesen, Spesenabrechnung oder Spesenlösungen.

- Microsoft SharePoint: Die Kampagne zielt auch auf Benutzer des Microsoft 365-Ökosystems ab, indem sie einen Link zu einem freigegebenen Dokument oder einer kollaborativen Website vortäuscht.

- Online-Meetings: Die Angreifer registrierten generische Domänen, die Wörter wie Meeting enthalten, um Einladungen zu Meeting-Plattformen zu imitieren.

- KnowBe4: Die Angreifer gaben sich als Unternehmen für Sicherheitsbewusstsein-Trainings aus, um die Ziel-Benutzer dazu zu verleiten, anzunehmen, dass der Phishing-Köder Teil eines offiziellen Phishing-Tests war.

Codeanalyse

Die Köder-Umleitungskette beginnt mit einem kurzen Link, in dem die E-Mail-Adresse des Opfers innerhalb des URL-Pfads verschleiert wird. Der Benutzer wird dann über einen Redirector geleitet, der mit dem Namen des Zielunternehmens in der Subdomain versehen ist, und landet schlie lich auf einer überzeugenden Phishing-Seite im Microsoft-Design, die Anmeldedaten stiehlt. Das JavaScript auf dem Redirector extrahiert die E-Mail-Adresse aus dem Pfad, codiert sie neu und erstellt eine personalisierte Redirect-URL, die diese Identität über jeden Hop hinweg überträgt.

HTTP-Kettenbeispiel 1

Erster Link:

hxxps[://]expensereport[.]ch/[coded_string]

Redirector:

hxxps[://][company][.]sapconcur[.]sa[.]com/expense/?uid=[uid]&hid=[hid] &document=[document]&token=[token]&t=[t]

Endgültige URL (zeigt die Sign-in-Website für Credential Harvesting):

hxxps[://][32_characters_string][.]laurimarierefling[.]com/?uid=[uid]&hid=[hid] &document=[document]&token=[token]&t=[token]&[string_7_characters]=[string_32_characters]

HTTP-Kettenbeispiel 2

Erster Link:

hxxps[://]sapconcursolutions[.]pl/[coded_string]

Redirector:

hxxps[://][company][.]sapconcur[.]sa[.]com/expense/?uid=[uid]&hid=[hid] &document=[document]&token=[token]&t=[t]

Endgültige URL (die die Sign-in-Website für die Erfassung von Anmeldedaten zeigt):

hxxps[://][32_characters_string][.]concurmgt[.]pl//?uid=[uid]&hid=[hid] &document=[document]&token=[token]&t=[token]&[string_7_characters]=[string_32_characters]

Wie der Redirector das Opfer dekodiert und personalisiert

Die Phishing-Seiten akzeptieren das letzte Pfadsegment und versuchen, mehrere Decodierer sequenziell zu verwenden – benutzerdefiniertes Token-Mapping, Hex, Base32 und Base64 – bis das Ergebnis "@" enthält. Dieser Wert wird zur E-Mail-Adresse des Opfers für nachgelagerte Systeme, wie in diesem anfänglichen Köderseiten-Codebeispiel zu sehen:

let encodedValue = window.location.pathname.split('/').pop();

...

E-Mail-Adresse = decodeEmail(encodedValue); // custom tri-gram abgleichen

...

if (!decodingSuccessful && isHexadecimal(encodedValue)) E-Mail-Adresse = hexToString(encodedValue);

if (!decodingSuccessful && isBase32(encodedValue)) E-Mail-Adresse = base32ToString(encodedValue);

if (!decodingSuccessful && isBase64(encodedValue)) E-Mail-Adresse = base64ToString(encodedValue);

Der benutzerdefinierte Decoder wandelt Drei-Zeichen-Token mithilfe einer Zuordnung wie dieser wieder in Zeichen um:

const encodingMap = {

"@":"MN3",".":"OP4","a":"QR5","e":"ST6","i":"UV7",

"o":"WX8","u":"YZ9","s":"ABO","n":"CD1","r":"EF2",

"d":"GH3","I":"JK4"

};

Anti-Analyse-Gates

Vor der Weiterleitung versucht das Skript, Crawler und Sandboxes zu vermeiden:

function isBot() {

const botPatterns = ['bot','spider','crawl','slurp','baidu','yandex',

'wget','curl','lighthouse','pagespeed','prerender','screaming frog',

'semrush','ahrefs','duckduckgo'];

if (navigator.webdriver || navigator.plugins.length === 0 ||

navigator.languages === "" || navigator.languages === undefined)

return true;

...

}

Wenn ein Bot-/Headless-Signal gefunden wird – oder wenn die "blockierte" Organisation des Betreibers erscheint – leitet die Seite hart auf die legitime Microsoft-Anmeldeseite weiter, wodurch Triage-Teams eine saubere Seite erhalten, während echte Benutzer auf die Phishing-Seite gelangen. Der Dienst API.ipify.org wird verwendet, um die öffentliche IP-Adresse des Opfers zurückzugeben, um sie mit einer IP-/Bereichs-Sperrliste zu vergleichen.

Blockierte Domains

Der Code enthält auch zwei blockierte Domains, die, wenn sie in der E-Mail-Adresse des Opfers gefunden werden, dazu führen, dass der Phishing-Ablauf stattdessen zur authentischen Microsoft-Anmeldeseite beendet wird:

const blockedDomains = ['belfius', 'baringa'];

const emailDomain = email.split('@')[1].toLowerCase();

for (const blocked of blockedDomains) {

if (emailDomain.startsWith(blocked)) {

window.location.href = "https://login.microsoftonline.com/common/login";

return;

}

}

Die Herkunft der Blockierung dieser beiden Domänen ist unbekannt. Die Domain „belfius“ bezieht sich offenbar auf eine belgische Bank, während „baringa“ offenbar mit einer britischen Unternehmensberatung in Verbindung steht.

Abfrageparameter

In den beobachteten Mustern erstellt der Redirector die gleiche parametrisierte URL und nur die Domainfamilie variiert. Zwei Parameter sind die E-Mail-Adresse des Opfers in verschiedenen Wrappern; der Rest sind Nonces plus ein Zeitstempel:

- uid → Base64(E-Mail-Adresse)

- Kann mit einem CyberChef- Rezeptdekodiert werden

- hid → hex(Base64(E-Mail-Adresse))

- Kann mit einem CyberChef- Rezeptdekodiert werden

- Dokument, Token → zufällige IDs (nonce-ähnlich).

- t → Unix-Zeitstempel (ms)

- Kann mit dem Rezepteines CyberChef in ein für Menschen lesbares Datum umgewandelt werden

Authentifizierungsablauf

Innerhalb des Authentifizierungsablaufs erscheint der Name des imitierten Unternehmens in bestimmten Feldern sowohl des Redirectors als auch der endgültigen URL. Zusätzlich füllt das Phishing-Framework automatisch die E-Mail-Adresse des Opfers im Benutzernamenfeld der Phishing-Seite aus.

Erster Link:

hxxps[://]expensereport[.]ch/616c6578616e6465722e652e6261754073662e6672622e6f7267

Umleitung:

hxxps[://]sf[.]sapconcur[.]sa[.]com/expense/?uid=...&hid=...&document=...&token=...&t=...

Finale URL

hxxps[://]299afcb76fac4238a0facad80c326230[.]concursolutions[.]asia/?uid=...&hid=... &document=...&token=...&t=...&u9pPUdqL=...

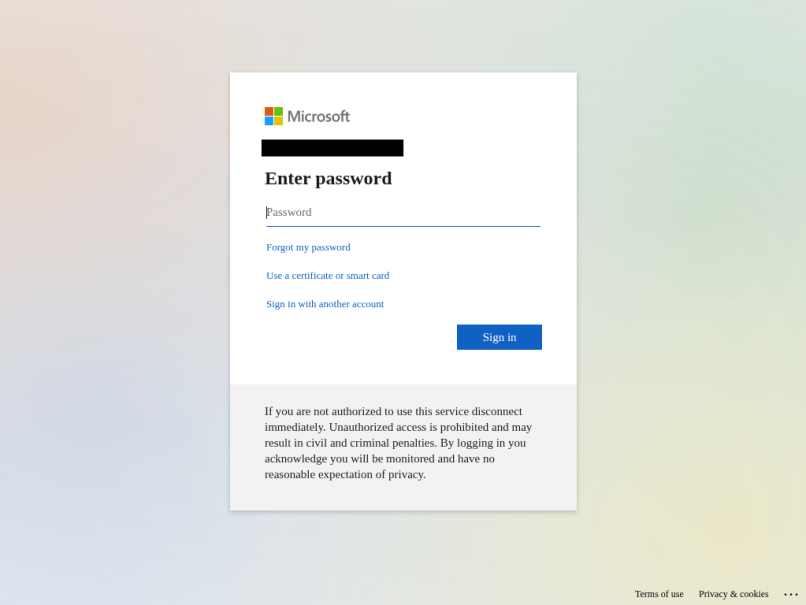

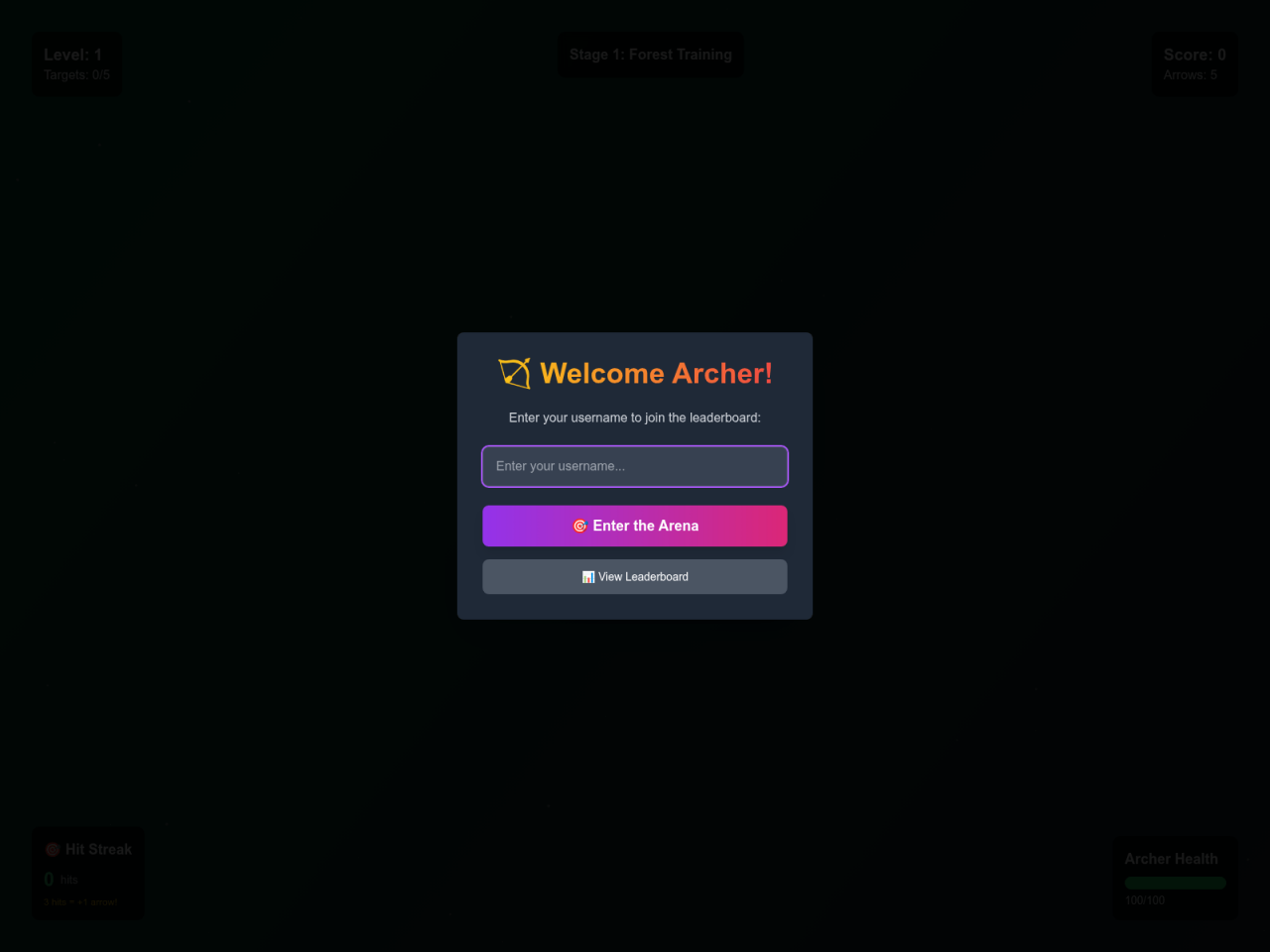

Abbildung 1: Screenshot der endgültigen URL, die dem Zielbenutzer präsentiert wird und die die bösartige Anmeldeseite enthält

Abbildung 1: Screenshot der endgültigen URL, die dem Zielbenutzer präsentiert wird und die die bösartige Anmeldeseite enthält

Erster Link:

hxxps[://]concursecure[.]pl/AB0ST6QR5CD1OP4kUV7CD1CD1MN3cST6CD1AB0YZ9AB0OP4gWX8v

Umleitung:

hxxps[://]census[.]concursystem[.]cv/auth/?uid=...&hid=...&document=... &token=...&t=...

Finale URL

hxxps[://]6b81e59848ba4a9d8cc3b4570b303a24[.]reports[.]sa[.]com/adfs/ls/?login_hint= ...&wa=wsignin1[.]0&wtrealm=...&wctx=...

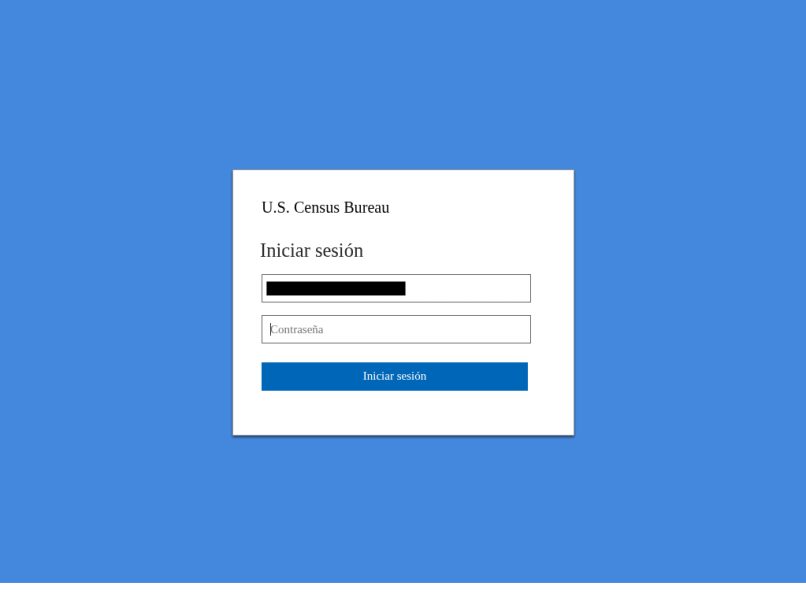

Abbildung 2: Screenshot einer finalen URL, die dem Benutzer präsentiert wird und eine bösartige Anmeldeseite mit einem benutzerdefinierten Frontend für das Zielunternehmen enthält.

Abbildung 2: Screenshot einer finalen URL, die dem Benutzer präsentiert wird und eine bösartige Anmeldeseite mit einem benutzerdefinierten Frontend für das Zielunternehmen enthält.

Erster Link:

hxxps[://]expensereport[.]ch/phUV7JK4UV7ppQR5mQR5CD1CD1UV7xMN3tfJK4OP4gWX8vOP4YZ9k

Umleitung:

hxxps[://]tfl[.]sapconcur[.]sa[.]com/expense/uid=...&hid=...&document=...&token=...&t=...

Finale URL

hxxps[://]b4f1341373f341d98f11caea1052d878[.]laurimarierefling[.]com/?uid=...&hid= ...&document=...&token=...&t=...&...

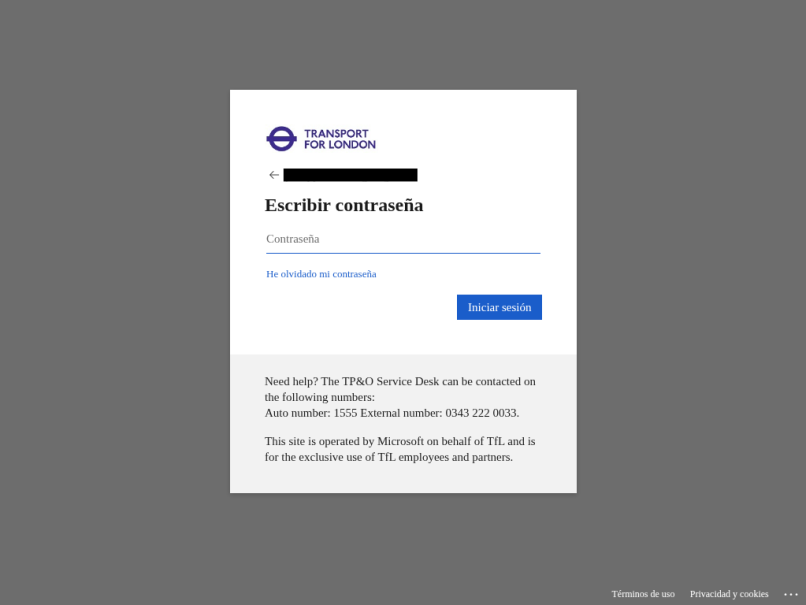

Abbildung 3: Screenshot einer finalen URL, die die bösartige Anmeldeseite für Transport for London enthält

Abbildung 3: Screenshot einer finalen URL, die die bösartige Anmeldeseite für Transport for London enthält

Erster Link:

hxxps[://]concursolution[.]de/UV7JK4QR5CD1_CD1ST6tzST6EF2MN3mcQR5fST6ST6OP4cWX8m

Umleitung:

hxxps[://]mcafee[.]concursystem[.]cv/auth/?uid=...&hid=...&document=...&token=...&t=...

Finale URL

hxxps[://]3b2c66787c6349369fc9f90ecf789899[.]echosign[.]uk[.]com/ app/office365/.../wsfed/passive?login_hint=...&wa=wsignin1[.]0&...

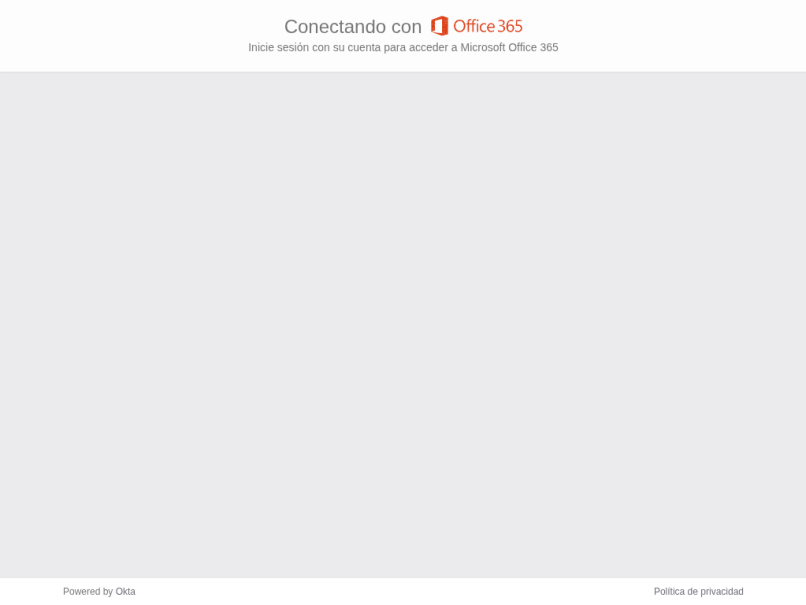

Abbildung 4: Screenshot der endgültigen URL, die dem Zielbenutzer präsentiert wird, in diesem Fall eine Anmeldeseite für einen Office365-Benutzer, der mit Okta als Identity-Anbieter verbunden ist.

Abbildung 4: Screenshot der endgültigen URL, die dem Zielbenutzer präsentiert wird, in diesem Fall eine Anmeldeseite für einen Office365-Benutzer, der mit Okta als Identity-Anbieter verbunden ist.

Effektive Imitation

Aus der Perspektive eines Benutzers sieht alles nach Microsoft aus – vertrauter Hintergrund, Favicon und eine kurze Animation „Bitte warten“ vor dem Sign-in. In der Zwischenzeit enttarnt das Kit die E-Mail-Adresse des Opfers und versieht die nachfolgende Köderseite dynamisch mit dem Namen der Zielorganisation und transportiert Kennungen (uid/hid/document/token/t) durch die Kette, sodass alle erfassten Anmeldedaten mit einer bestimmten Kampagne verknüpft werden können. Das wiederholbare URL-Muster– eine personalisierte Subdomain plus der stabile Parametersatz – sorgt zusammen mit dem ressourcenschonendes Anti-Bot-Snippet und dem Office-Loader für eine zuverlässige Erkennung und Clusterbildung innerhalb dieser Familie.

Kampagnenziele & Vorgehensweise

Das Hauptziel dieser Kampagne ist Credential Harvesting, wobei der Schwerpunkt speziell auf dem Erfassen von Benutzer-Anmeldedaten und aktiven Session-Cookies liegt. Die beobachtete Aktivität zeigt eine klare Absicht, Multi-Faktor-Authentifizierungs-Codes (MFA) zu umgehen oder zu erfassen, was auf eine fortgeschrittene Fähigkeit über den einfachen Diebstahl statischer Anmeldeinformationen hinaus hindeutet.

Gezielte Branchen

- Finanzen, Versicherungen & Bankwesen: Dies ist die am stärksten angegriffene Branche. Angreifer zielen auf Mitarbeiter von Großbanken, Investmentfirmen und Versicherungsunternehmen ab.

- Technologie- und IT-Dienstleistungen: Große Technologie-, Software- und IT-Beratungsunternehmen sind Hauptziele, wahrscheinlich aufgrund ihres Zugangs zu wertvollem geistigem Eigentum und kritischer Infrastruktur.

- Gesundheitswesen, Pharmazeutika & Biotechnologie: Dieser Sektor wird aufgrund seiner sensiblen Daten und kritischen Forschung ins Visier genommen.

- Luftfahrt, Reise & Logistik: Die Zielsetzung dieses Sektors k nnte den Zugriff auf Reiselogistik, Informationen zur Unternehmensbuchung und sensible Mitarbeiterdaten erm glichen.

- Fertigung und Automobil: Globale Fertigungs- und Automobilkonzerne stehen ebenfalls auf der Liste.

- Einzelhandel & Konsumgüter: Umfasst bekannte Einzelhandelsketten und Konsumgüterunternehmen.

- Regierung und öffentlicher Sektor: Mehrere Regierungsbehörden und Organisationen des öffentlichen Dienstes sind betroffen.

Lockvogel-Seite

Die Root-Seite der in dieser Kampagne verwendeten Domains scheint ein harmloses einseitiges Spiel mit dem Titel „Artistic One Page“ oder „Archery Master“ zu sein, um den Zweck der Infrastruktur zu verschleiern. Beachten Sie, dass aufgrund dieser Titel eine Suchanfrage verwendet werden kann, um beispielsweise zusätzliche Infrastruktur in dieser Kampagne in urlscan.io zu finden:

page.title:("Artistic One Page" OR "Archery Master")

Diese Lockvogel-Seite fordert Besucher auf, einen Benutzernamen einzugeben, bevor sie spielen können. Der Client blockiert bestimmte Benutzernamen (z. B. Administrator, test und einen kurzen Obszönitätenfilter). Für jeden anderen Benutzernamen startet die Seite sofort ein eingebettetes Bogenschießspiel und eine Ranglisten-Experience.

Abbildung 5: Screenshot der Lockvogel-Seite als gefälschtes Bogenschießspiel

Abbildung 5: Screenshot der Lockvogel-Seite als gefälschtes Bogenschießspiel

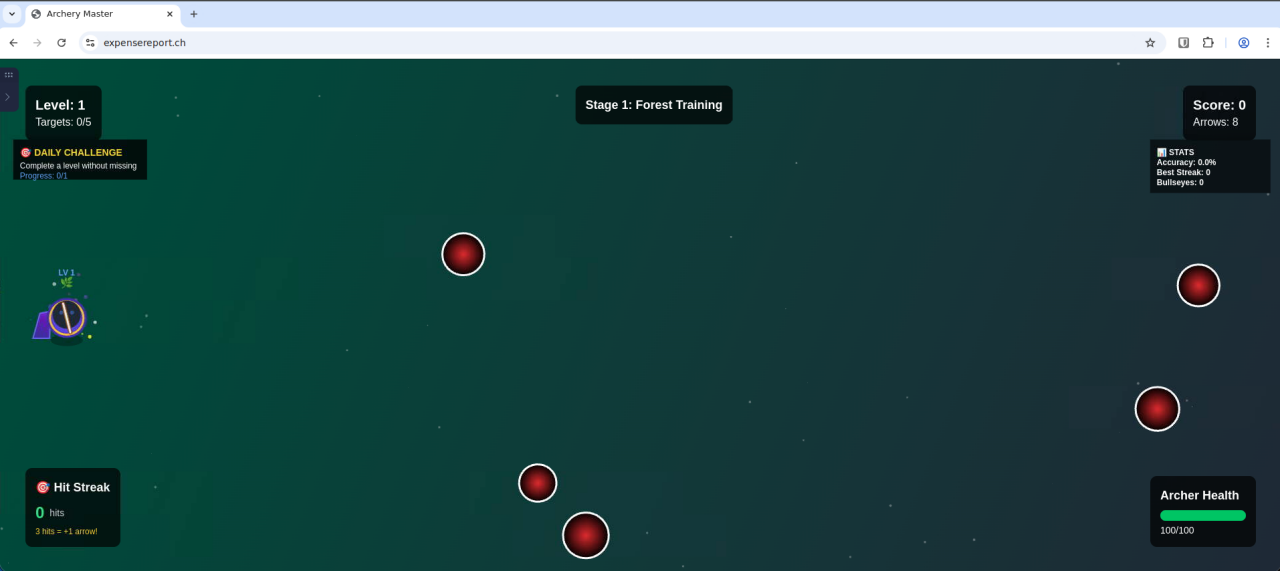

Abbildung 6: Screenshot des Bogenschießspiels, sobald ein gültiger Benutzername eingegeben wurde.

Abbildung 6: Screenshot des Bogenschießspiels, sobald ein gültiger Benutzername eingegeben wurde.

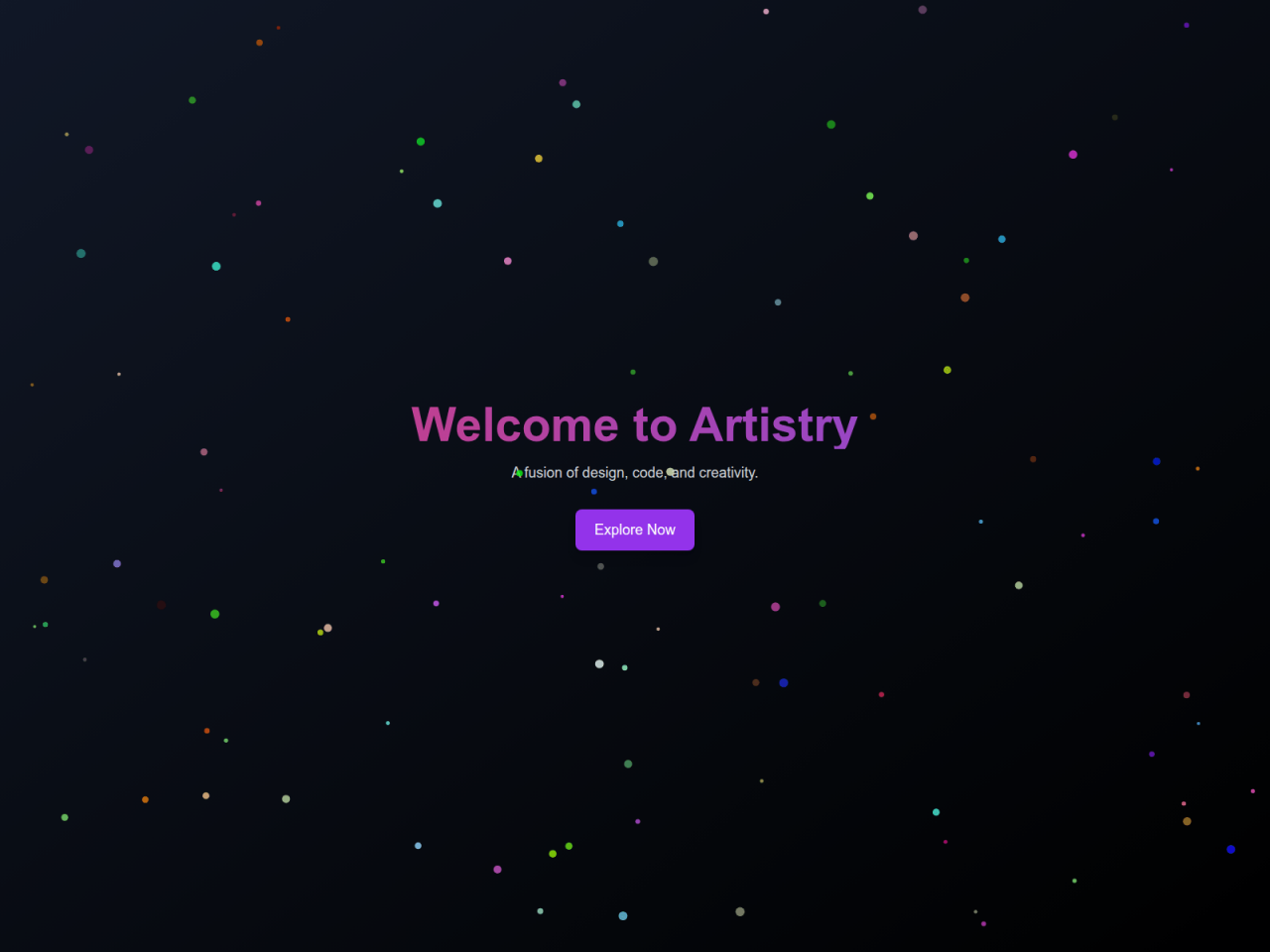

Abbildung 7: Screenshot des Kderdokuments "Artistic One Page"

Abbildung 7: Screenshot des Kderdokuments "Artistic One Page"

Reaktion auf Bedrohungen

Was wir tun:

Wir sind aktiv an den folgenden Aktivitäten beteiligt, um diese Bedrohung zu mindern:

- Kontinuierliche Überwachung neu registrierter Phishing-Domains und der Infrastruktur, die mit dieser Kampagne verbunden ist.

- Proaktives Einreichen von Missbrauchsmeldungen bei relevanten Registraren und Hosting-Providern, um Anträge auf Entfernung identifizierter schädlicher Websites einzuleiten.

- Bereitstellung von Beratung und Unterstützung für Organisationen zur Verbesserung der Sicherheit ihrer Okta-Umgebungen und Unterstützung bei der Untersuchung verdächtiger Aktivitäten im Zusammenhang mit potenziell kompromittierten Accounts.

Schutzmaßnahmen

Empfehlungen für Kunden

- Registrieren Sie Benutzer mit starken Authentifizierungsfaktoren wie Okta FastPass, FIDO2 WebAuthn und Smartcards und erzwingen Sie Phishing-Resistenz in der Richtlinie.

- Okta App-Anmelderichtlinien (früher "Authentifizierungsrichtlinien") können auch verwendet werden, um den Zugriff auf User Accounts basierend auf einer Reihe von vom Kunden konfigurierbaren Voraussetzungen einzuschränken. Wir empfehlen Administratoren, den Zugriff auf sensible Anwendungen auf Geräte zu beschränken, die von Endpoint-Management-Tools verwaltet und durch Endpoint-Security-Tools geschützt werden. Für den Zugriff auf weniger sensible Anwendungen fordern Sie registrierte Geräte (mit Okta FastPass) an, die Indikatoren für grundlegende Hygiene aufweisen.

- Verweigern Sie oder fordern Sie ein höheres Höchstmaß an Sicherheit für Anfragen aus selten genutzten Netzwerken an. Mit Okta Network Zones kann der Zugriff nach Standort, ASN (Autonomous System Number), IP und IP-Typ (der bekannte Anonymisierungs-Proxys identifizieren kann) gesteuert werden.

- Okta Behavior- und Risk-Evaluierungen können verwendet werden, um Anfragen für den Zugriff auf Anwendungen zu identifizieren, die von zuvor etablierten Mustern der Benutzeraktivität abweichen. Richtlinien können so konfiguriert werden, dass sie Anfragen mithilfe dieses Kontexts Step-up oder ablehnen.

- Schulen Sie die Benutzer, Indikatoren für verdächtige E-Mails, Phishing-Seiten und gängige Social-Engineering-Techniken zu erkennen, die von Angreifern verwendet werden. Erleichtern Sie es den Benutzern, potenzielle Probleme zu melden, indem Sie Endbenutzer-Benachrichtigungen und Meldungen über verdächtige Aktivitäten konfigurieren.

- Dokumentieren, propagieren und befolgen Sie einen standardisierten Prozess zur Validierung der Identität von Remote-Benutzern, die sich an den IT-Support wenden, und umgekehrt.

- Verwenden Sie einen "Zero Standing Privileges"-Ansatz für den administrativen Zugriff. Weisen Sie Administratoren benutzerdefinierte Administratorrollen mit den geringsten Berechtigungen zu, die für die täglichen Aufgaben erforderlich sind, und fordern Sie eine doppelte Autorisierung für den JIT-Zugriff (Just-In-Time) auf privilegiertere Rollen an.

- Wenden Sie IP Session Binding auf alle administrativen Apps an, um die Wiedergabe gestohlener administrativer Sitzungen zu verhindern.

- Aktivieren Sie Geschützte Aktionen, um eine erneute Authentifizierung zu erzwingen, wenn ein administrativer Benutzer versucht, sensible Aktionen durchzuführen.

Beobachtung und Reaktion auf Phishing-Infrastruktur:

- Überprüfen Sie die Anwendungsprotokolle (Okta-Protokolle, Webproxys, E-Mail-Systeme, DNS-Server, Firewalls) auf Beweise für die Kommunikation mit solchen verdächtigen Domänen.

- Überwachen Sie die Domains regelmäßig, um zu sehen, ob sich die Inhalte ändern.

Wenn auf der Domain gehostete Inhalte Urheberrechte oder Schutzmarken verletzen, sollten Sie in Erwägung ziehen, Beweise vorzulegen und eine Entfernungsanfrage beim Domain-Registrar und/oder Webhosting-Provider einzureichen.

Anhang A: Indicators of Compromise

Dies ist eine laufende Untersuchung, und es können zusätzliche IOCs identifiziert werden, während sich die Kampagne weiterentwickelt. Organisationen wird geraten, wachsam zu bleiben und die empfohlenen Abhilfemaßnahmen umzusetzen. Nachfolgend sind die beobachteten IOCs aufgeführt.

| Typ | Indikator | Kommentar |

|---|---|---|

| Domain | acrobatsign[.]es | Verdächtige Landing-Page |

| Domain | adobeacrobat[.]sa[.]com | Verdächtige Landing-Page |

| Domain | adobesign[.]ceelegal[.]com | Verdächtige Landing-Page |

| Domain | adobesign[.]pl | Verdächtige Landing-Page |

| Domain | adobesign[.]us[.]com | Verdächtige Landing-Page |

| Domain | asir[.]co[.]com | Verdächtige Landing-Page |

| Domain | blue-styles[.]cz | Verdächtige Landing-Page |

| Domain | ceelegal[.]com | Verdächtige Landing-Page |

| Domain | codemonkey[.]cc | Verdächtige Landing-Page |

| Domain | comcursolutions[.]de | Verdächtige Landing-Page |

| Domain | comcursolutions[.]eu | Verdächtige Landing-Page |

| Domain | comcursolutions[.]pl | Verdächtige Landing-Page |

| Domain | comcursolutions[.]us | Verdächtige Landing-Page |

| Domain | concur[.]cv | Verdächtige Landing-Page |

| Domain | concur[.]pages[.]dev | Verdächtige Landing-Page |

| Domain | concurexpense[.]pl | Verdächtige Landing-Page |

| Domain | concurmgt[.]pl | Verdächtige Landing-Page |

| Domain | concursap[.]netlify[.]app | Verdächtige Landing-Page |

| Domain | concursecure[.]pl | Verdächtige Landing-Page |

| Domain | concursolution[.]de | Verdächtige Landing-Page |

| Domain | concursolution[.]pl | Verdächtige Landing-Page |

| Domain | concursolutions[.]asia | Verdächtige Landing-Page |

| Domain | concursolutions[.]at | Verdächtige Landing-Page |

| Domain | concursolutions[.]ceelegal[.]com | Verdächtige Landing-Page |

| Domain | concursolutions[.]ch | Verdächtige Landing-Page |

| Domain | concursolutions[.]com | Verdächtige Landing-Page |

| Domain | concursolutions[.]com[.]tr | Verdächtige Landing-Page |

| Domain | concursolutions[.]cv | Verdächtige Landing-Page |

| Domain | concursolutions[.]cz | Verdächtige Landing-Page |

| Domain | concursolutions[.]de[.]com | Verdächtige Landing-Page |

| Domain | concursolutions[.]es | Verdächtige Landing-Page |

| Domain | concursolutions[.]in | Verdächtige Landing-Page |

| Domain | concursolutions[.]mex[.]com | Verdächtige Landing-Page |

| Domain | concursolutions[.]my | Verdächtige Landing-Page |

| Domain | concursolutions[.]nl | Verdächtige Landing-Page |

| Domain | concursolutions[.]pl | Verdächtige Landing-Page |

| Domain | concursolutions[.]pt | Verdächtige Landing-Page |

| Domain | concursolutions[.]re | Verdächtige Landing-Page |

| Domain | concursystem[.]cv | Verdächtige Landing-Page |

| Domain | concursystem[.]netlify[.]app | Verdächtige Landing-Page |

| Domain | coupahost[.]pl | Verdächtige Landing-Page |

| Domain | crsign[.]com | Verdächtige Landing-Page |

| Domain | cruisesaudi[.]sa[.]com | Verdächtige Landing-Page |

| Domain | dfwcom[.]com | Verdächtige Landing-Page |

| Domain | dnglobal[.]ca | Verdächtige Landing-Page |

| Domain | echosign[.]cv | Verdächtige Landing-Page |

| Domain | echosign[.]de[.]com | Verdächtige Landing-Page |

| Domain | echosign[.]eu02-safelink[.]com | Verdächtige Landing-Page |

| Domain | echosign[.]nl | Verdächtige Landing-Page |

| Domain | echosign[.]pl | Verdächtige Landing-Page |

| Domain | echosign[.]ru[.]com | Verdächtige Landing-Page |

| Domain | echosign[.]uk | Verdächtige Landing-Page |

| Domain | echosign[.]za[.]com | Verdächtige Landing-Page |

| Domain | esign[.]sa[.]com | Verdächtige Landing-Page |

| Domain | eu02-safelink[.]com | Verdächtige Landing-Page |

| Domain | eumai1-docusign[.]com | Verdächtige Landing-Page |

| Domain | excelpediatric[.]us[.]com | Verdächtige Landing-Page |

| Domain | expense[.]pl | Verdächtige Landing-Page |

| Domain | expense[.]sa[.]com | Verdächtige Landing-Page |

| Domain | expensereport[.]ch | Verdächtige Landing-Page |

| Domain | expensereports[.]pages[.]dev | Verdächtige Landing-Page |

| Domain | expensereports[.]pl | Verdächtige Landing-Page |

| Domain | expensereports[.]pl | Verdächtige Landing-Page |

| Domain | getadobesign[.]eu02-safelink[.]com | Verdächtige Landing-Page |

| Domain | getconcur[.]pl | Verdächtige Landing-Page |

| Domain | khs[.]co[.]com | Verdächtige Landing-Page |

| Domain | knowbe4[.]es | Verdächtige Landing-Page |

| Domain | meeting[.]sa[.]com | Verdächtige Landing-Page |

| Domain | myapps[.]sa[.]com | Verdächtige Landing-Page |

| Domain | na4-6l9[.]pages[.]dev | Verdächtige Landing-Page |

| Domain | na4[.]it[.]com | Verdächtige Landing-Page |

| Domain | saferedirect[.]pages[.]dev | Verdächtige Landing-Page |

| Domain | sapconcur[.]cv | Verdächtige Landing-Page |

| Domain | sapconcur[.]pages[.]dev | Verdächtige Landing-Page |

| Domain | sapconcur[.]sa[.]com | Verdächtige Landing-Page |

| Domain | sapconcursolutions[.]pl | Verdächtige Landing-Page |

| Domain | scality[.]us[.]com | Verdächtige Landing-Page |

| Domain | secure[.]za[.]com | Verdächtige Landing-Page |

| Domain | sharepoint[.]za[.]com | Verdächtige Landing-Page |

| Domain | supancasign[.]netlify[.]app | Verdächtige Landing-Page |

| Domain | sutheha[.]za[.]com | Verdächtige Landing-Page |

| Domain | team[.]sa[.]com | Verdächtige Landing-Page |

| Domain | ug4t5w[.]cfd | Verdächtige Landing-Page |

| Domain | wepp[.]website | Verdächtige Landing-Page |

Ein Hinweis zur Schätzungssprache

Die Okta Threat Intelligence Teams verwenden die folgenden Begriffe, um die Wahrscheinlichkeit oder Wahrscheinlichkeit auszudrücken, wie im US Office of the Director of National Intelligence, Intelligence Community Directive 203 - Analytic Standards, dargelegt.

| Wahrscheinlichkeit | Fast keine Chance | Sehr unwahrscheinlich | Unwahrscheinlich | Ungefähr gleiche Chance | Wahrscheinlich | Sehr wahrscheinlich | Fast sicher |

|---|---|---|---|---|---|---|---|

| Wahrscheinlichkeit | Remote | Höchst unwahrscheinlich | Unwahrscheinlich | Ungefähr gleiche Chancen | Wahrscheinlich | Sehr Wahrscheinlich | Fast sicher |

| Prozentsatz | 1-5% | 5-20% | 20-45% | 45-55% | 55-80% | 80-95% | 95-99% |