Okta Threat Intelligence hat eine umfassende Analyse durchgeführt, die zeigt, dass das IT-Arbeitsprogramm der Demokratischen Volksrepublik Korea (DVRK) fast jede Branche bedroht, die Remote-Talente einstellt.

Während sich der öffentliche Bericht hauptsächlich auf Staatsangehörige der DVRK konzentriert hat, die auf Softwareentwicklungsrollen bei großen US-Technologieunternehmen abzielen, zeigt unsere Analyse, dass diese Bedrohung nicht auf den Technologiesektor oder die USA beschränkt ist. Nordkoreanische IT-Arbeiter (ITW) stellen mittlerweile eine echte Bedrohung für eine Vielzahl von Branchen dar. Zu den betroffenen Branchen gehören das Finanzwesen, das Gesundheitswesen, die öffentliche Verwaltung und Okta Professional Services in einer wachsenden Anzahl von Ländern. Dieses weitverbreitete Schema zielt darauf ab, sich illegal zu beschäftigen und – in einigen Fällen – sensible Daten zu stehlen.

Wie umfassend ist diese Bedrohung? Unsere Analyse von Tausenden von Beispielen aus unserer Stichprobe der DVRK-ITW-Aktivitäten ergab, dass Informations- und Technologieorganisationen nur die Hälfte der Zielunternehmen ausmachen. Wir haben auch festgestellt, dass über ein Viertel (27 %) der Zielunternehmen ihren Sitz in anderen Ländern als den Vereinigten Staaten hat.

Okta Threat Intelligence hat Beispiele beobachtet, bei denen Akteure mit Verbindungen zur DVRK mehrere Vorstellungsgespräche für dieselben Positionen durchlaufen haben. Obwohl wir nicht in alle Einstellungs- und Onboarding-Prozesse jeder Organisation eingeweiht sind, wurden in mehreren Organisationen verschiedener Branchen Hinweise auf unternehmensweite Aktivitäten nach dem Onboarding beobachtet, was die Theorie stützt, dass ein breit gefächerter "Schrotflinten"-Ansatz für Bewerbungen und Vorstellungsgespräche erfolgreich genug war, um ihn für das DVRK-Regime zu einem lohnenden Unterfangen zu machen, das fortgesetzt und ausgebaut wird.

Es ist von entscheidender Bedeutung, dass Organisationen in allen Branchen und Ländern darüber informiert werden, dass mit der DVRK verbundene Akteure sich auf ausgeschriebene technische Remote-Positionen beworben haben oder sich wahrscheinlich bewerben werden, und dass sie die entscheidenden zusätzlichen Schritte unternehmen, die erforderlich sind, um ihre Organisation zu einem schwierigeren Ziel zu machen.

Einblick in die Untersuchung: 130+ Identitäten und Tausende von Zielunternehmen

Mithilfe einer Kombination aus internen und externen Datenquellen hat Okta Threat Intelligence über 130 Identitäten verfolgt, die von Vermittlern und Mitarbeitern betrieben werden, die am ITW-Programm der DVRK teilnehmen. Wir haben diese Akteure bis Mitte 2025 mit über 6.500 ersten Vorstellungsgesprächen bei mehr als 5.000 verschiedenen Unternehmen in Verbindung gebracht.

Um zu vermeiden, dass die Angreifer erfahren, wie wir Einblick in ihre Aktivitäten erhalten haben, hält Okta Threat Intelligence bewusst einige Details über unsere Forschungsmethodik zurück. Unser Vertrauen in die Daten wurde durch laufende Briefings mit Okta-Community, Strafverfolgungsbehörden und betroffenen Organisationen bestätigt.

Es gibt zwar oberflächliche Ähnlichkeiten zwischen nordkoreanischen IT-Fachkräften und nicht-nordkoreanischen "Overemployment"-Beschäftigten, wie z. B. Remote-Arbeitsmuster, finanzielle Beweggründe, Täuschungstechniken und geografische Herkunft. Okta bewertet jede Identität als mit Nordkorea verbunden, basierend auf einer Kombination aus technischen Indikatoren, Verhaltensmustern und Berichten von Arbeitgebern aus erster Hand. Darüber hinaus gehen wir davon aus, dass die 130 Identitäten, die Okta Threat Intelligence verfolgt, nur einen kleinen Ausschnitt der gesamten aktiven nordkoreanischen ITW-Aktivitäten widerspiegeln.

Ein wachsendes Problem

Seit mindestens fünf Jahren mobilisiert die stark sanktionierte DVRK Tausende von Einzelpersonen in Nachbarländer und beauftragt sie mit dem Aufbau einer illegalen Beschäftigung in entwickelten Ländern. IT-Mitarbeiter der DVRK sind auf Identitätsbetrug und die Zusammenarbeit mit Vermittlern in Zielländern angewiesen, um eine Anstellung zu erhalten und zu behalten.

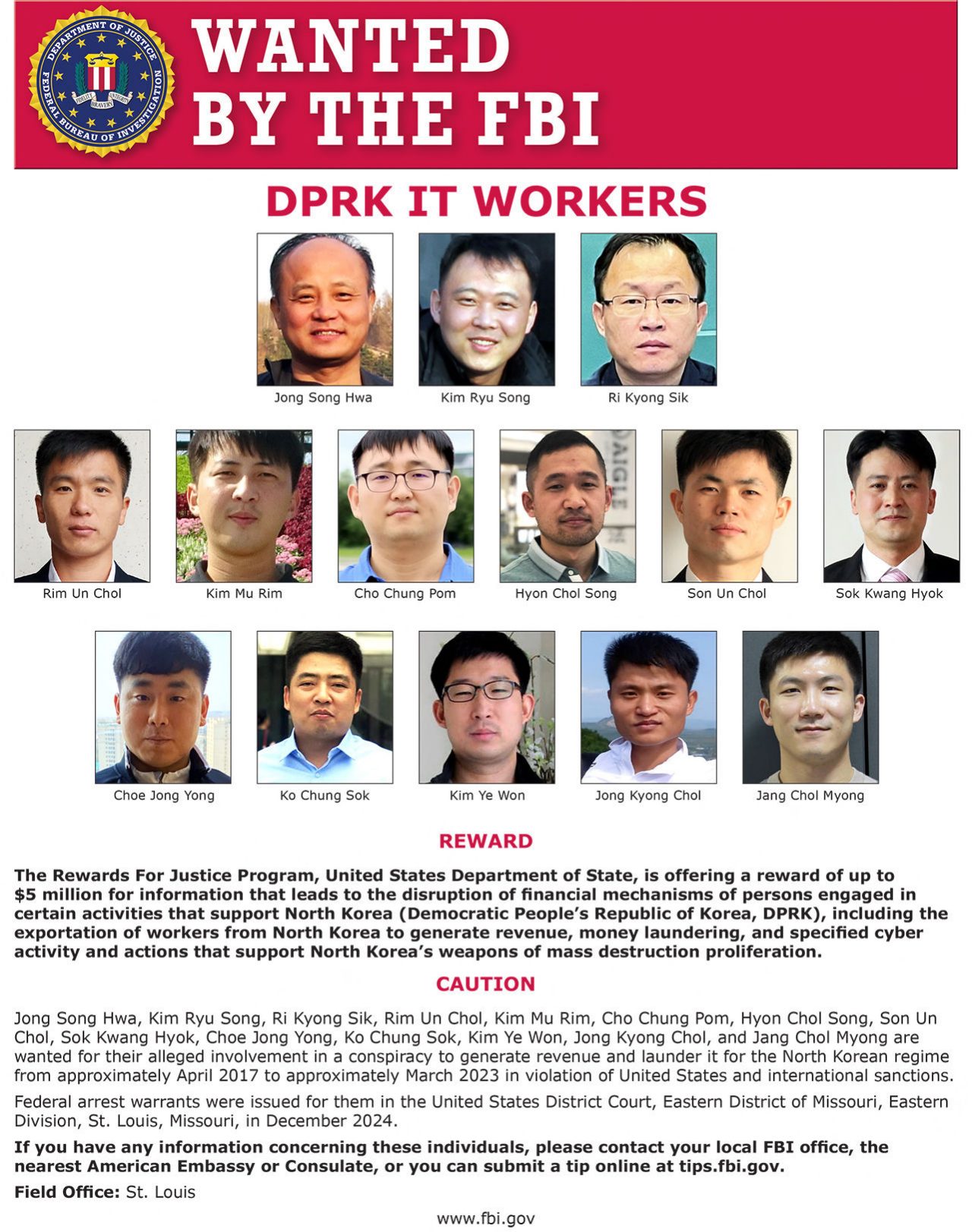

FBI DPRK ITW-Fahndungsplakat

FBI DPRK ITW-Fahndungsplakat

Die neuesten Forschungsergebnisse von Okta zeigen sowohl die Breite der Branchen, die ins Visier genommen werden, als auch die anhaltende Dauer dieser Operation, was auf eine weitreichende und sich entwickelnde Anstrengung hindeutet, Unternehmen aller Art in entwickelten Ländern zu infiltrieren. Eine relativ kleine Anzahl von Personen konnte Stellenanzeigen identifizieren, massgeschneiderte Anwendungen (einschliesslich Lebensläufen, Anschreiben und Begleitmaterialien) erstellen und einreichen, anfängliche Screening-Prozesse von Personalvermittlern oder der Personalabteilung bestehen und Remote-Interviews in grossem Umfang sichern.

Während das Hauptziel des ITW-Schemas weiterhin der finanzielle Gewinn durch die Zahlung von Löhnen bleibt, gibt es zahlreiche Berichte über Datendiebstahl- und Erpressungsversuche gegen Organisationen, die unwissentlich diese Arbeitskräfte beschäftigt und später entlassen haben.

Gelegentliche Datenexfiltrationen und Erpressungsversuche – einschließlich Ransomware-bezogener Aktivitäten – verdeutlichen den Dual-Use-Charakter dieser Kampagne. Der Zugang, der durch die Platzierung von mit der DVRK in Verbindung stehendem Personal in westlichen Organisationen gewährt wird, bietet eine bedeutende Aufklärungs- und Störungskapazität, sollte das DVRK-Regime beschließen, diese zu nutzen. Das Potenzial für einen breiteren Zugang und eine technische Sammlung, die durch diese langjährige Operation aufgebaut wurde, sollte für Regierungen und Organisationen in den meisten Wirtschaftszweigen von Bedeutung sein.

Die ITW-Einheiten der DVRK scheinen aus früheren Fehltritten zu lernen und zielen auf eine größere Anzahl von Branchen in einer größeren Anzahl von Ländern ab. Zielunternehmen in diesen Ländern sind nun mit einer ausgereiften, erfahrenen Bedrohung konfrontiert, die den nötigen Erfolg erzielt hat, um ein gewisses Maß an „kreativer Freiheit“ über die anvisierten Branchen und die Werkzeuge, Techniken und Verfahren zu erhalten, die sie verwenden, um sich zu beschäftigen.

Es ist möglich, dass ein gesteigertes Bewusstsein für diese Bedrohung – sowie die gemeinsamen Anstrengungen von Regierungen und dem Privatsektor zur Identifizierung und Bekämpfung ihrer Operationen – ein zusätzlicher Faktor dafür sein könnte, dass sie zunehmend Positionen außerhalb der USA und der IT-Branche anstreben.

Die DVRK weitet ihre Ziele von großen Technologieunternehmen auf Krankenhäuser, Banken und darüber hinaus aus.

Unsere Forschung zeigt eine deutliche Entwicklung in Bezug auf die Branchen und Rollen, die im ITW-Schema ins Visier genommen werden.

Während nordkoreanische IT-Kräfte überwiegend Remote-Softwareentwicklerpositionen suchen, werden zunehmend nordkoreanische Staatsangehörige beobachtet, die sich auf Remote-Finanzpositionen (Zahlungs-Auftragsverarbeiter usw.) und Engineering-Positionen bewerben. Dies deutet darauf hin, dass Remote-Rollen jeglicher Art in den Geltungsbereich des Programms fallen. Solange die Anwendung, der Bewerbungsprozess und die Arbeit selbst remote durchgeführt werden können, wird Nordkorea versuchen, die Gelegenheit zu nutzen, um finanzielle Zahlungen einzuziehen.

Unsere Analyse bestätigt, dass sich Stellenbewerbungen auf fast alle wichtigen Branchen erstrecken. In den letzten vier Jahren konnten wir einen stetigen Anstieg der Anzahl von Sektoren beobachten, in denen ITW sich erfolgreich beworben und an Vorstellungsgesprächen teilgenommen haben. Wie erwartet, bleiben große Technologieunternehmen – insbesondere solche, die Software entwickeln – die Hauptziele. Allerdings tauchen andere Branchen – darunter Finanzen, gesundheitswesen, öffentliche Verwaltung und Okta Professional Services – immer wieder in unserem Datensatz auf, was eine anhaltende und breit gefächerte Kampagne belegt.

Für die Verteilung der Interviews auf die verschiedenen Branchen gibt es eine Reihe plausibler Erklärungen:

Die Verteilung ist eine Funktion davon, welche Branchen am meisten Remote Software Engineering Positionen ausschreiben. Selbst in Branchen, die am meisten Softwareentwickler suchen, zeigen bestimmte Kategorien von Technologie-Sektor-Beschäftigten – wie Blockchain-Technologien oder künstliche Intelligenz – einen Anstieg der Anzahl von Vorstellungsgesprächen, der proportional zur gestiegenen Nachfrage nach Entwicklern und Ingenieuren erscheint.

Die Verteilung spiegelt eine gezielte Ausrichtung auf Branchen wider, die für das DVRK-Regime aus anderen Gründen als der Umsatzgenerierung von Interesse sind, und/oder die Spezialisierungen oder Erfahrungen bestimmter Personen.

Wir können nicht ausschließen, dass diese Personen schlichtweg wenig Interesse an der tatsächlichen Natur oder dem Geschäft der anvisierten Unternehmen haben, abgesehen von der Ferneigenschaft ihrer Tätigkeit.

Die am häufigsten anvisierten Positionen sind nach wie vor Remote-Softwareentwicklungsrollen (z. B. React, Full Stack, Java) mit gelegentlichen Ausreißern im kaufmännischen oder Spezialistenbereich wie Buchhaltung, Zahlungsabwicklung und Engineering-Support. Unsere Zeitleistenanalyse zeigt auch deutliche Rückgänge der Interviewaktivität, die mit US-amerikanischen und westlichen Feiertagen zusammenfallen, was wahrscheinlich eher saisonalen Einstellungsrückgängen als einer Änderung der Absichten des Gegners entspricht.

Ein genauerer Blick auf die von der DVRK anvisierten Branchen

Okta Threat Intelligence hat eine Untergruppe von Branchen für eine tiefere Analyse ausgewählt, um zu veranschaulichen, warum sie ins Visier genommen werden und welche potenziellen Auswirkungen eine erfolgreiche Infiltration hat. Obwohl Beispiele aus bestimmten Branchen stammen, gelten die Auswirkungen im Allgemeinen und dienen als Handlungsaufforderung für alle Unternehmen.

Softwareentwicklung und IT-Beratung

IT-Fachkräfte aus der DVRK konzentrieren sich weiterhin überwiegend auf Remote-Softwareentwicklung und IT-Beratungsrollen. Dies beinhaltet nicht nur die direkte Anstellung bei Technologieunternehmen, sondern auch die Vermittlung bei großen Outsourcing- und Service Providern. Diese Positionen bieten relativ hohe Löhne, Zugang zu hochwertigen Codebasen, Infrastruktur und Entwicklungspipelines, sind reichlich vorhanden und oft remote.

Die Forschung von Okta zeigt, dass diese Akteure systematisch ausgeschriebene Stellen identifizieren, glaubwürdige Lebensläufe und Anschreiben erstellen, das erste HR-Screening bestehen und in großem Umfang Vorstellungsgespräche führen. Die Kombination aus Remote-Arbeit, Vertragsanstellung und verteilten Teams schafft ein Umfeld, in dem traditionelle Hintergrundüberprüfungen und Identitätsprüfungen möglicherweise schwächer sind und eine laufende oder wiederkehrende Identitätsprüfung nicht vorhanden ist. Dieses Risiko wird in IT-Beratungsunternehmen noch verstärkt, wo Mitarbeiter oft in mehrere Client-Organisationen eingebettet sind, was das Risiko eines lateralen Zugriffs erhöht. Okta Threat Intelligence beobachtete auch eine signifikante Nutzung von Freelancer-Marketplace-Plattformen durch diese Akteure.

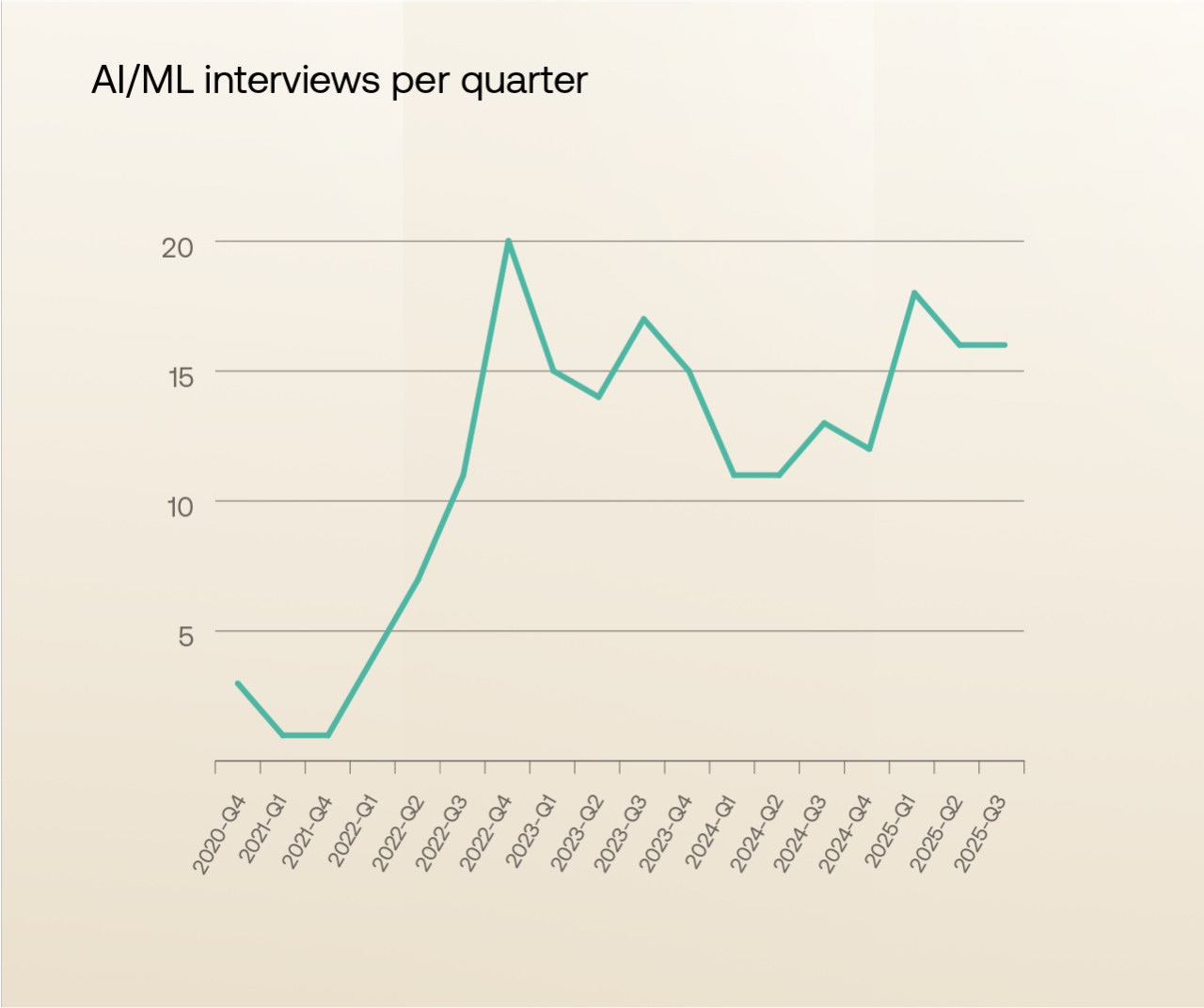

Künstliche Intelligenz

Seit Mitte 2023 hat Okta einen deutlichen Anstieg von Vorstellungsgesprächen mit Bezug zur DVRK innerhalb von KI-fokussierten Organisationen beobachtet, darunter sowohl „reine“ KI-Unternehmen als auch Unternehmen, die KI in bestehende Produkte und Plattformen integrieren. Dieser Anstieg fällt mit der breiteren Expansion des KI-Sektors und dem Ansturm auf die Skalierung von Engineering-Teams zusammen - Bedingungen, die die Strenge der Bewerberprüfung und des Onboardings verringern können.

Während ein Teil dieses Anstiegs möglicherweise lediglich den allgemeinen Boom bei der Einstellung von KI-Fachkräften widerspiegelt, macht die Gefährdung von sensiblem geistigem Eigentum, Modell-Training Data und proprietären Algorithmen diesen Sektor besonders attraktiv für staatlich verbundene Akteure. Okta geht davon aus, dass nordkoreanische IT-Mitarbeiter sich eher opportunistisch auf die wachsende Zahl von KI-Positionen bewerben, als Ressourcen aus anderen Sektoren abzuziehen. Das Dual-Use-Potenzial des Zugangs zu KI-Systemen – insbesondere für Modellmanipulation oder zukünftige offensive Cyber-Operationen – erhöht jedoch das strategische Risiko.

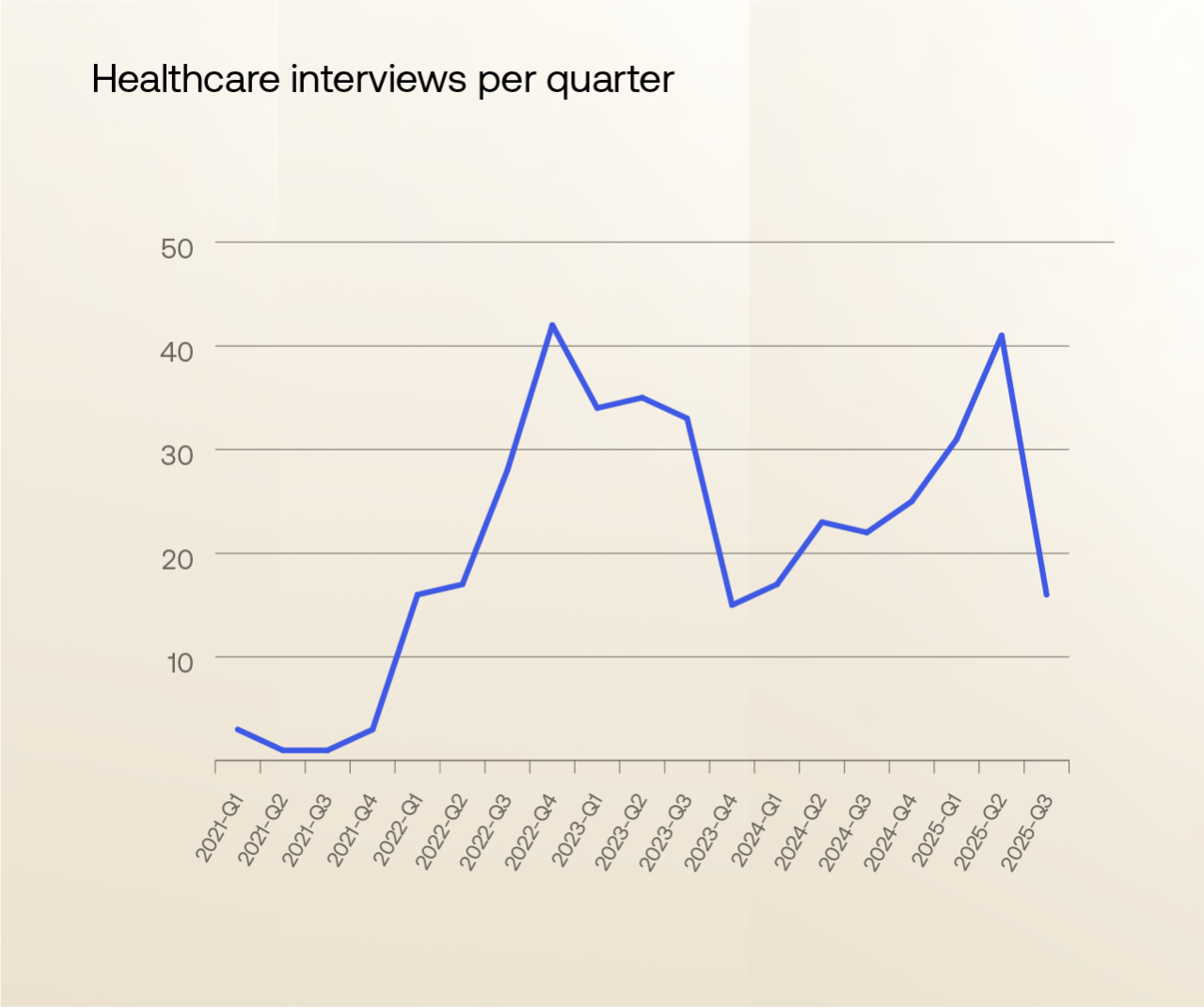

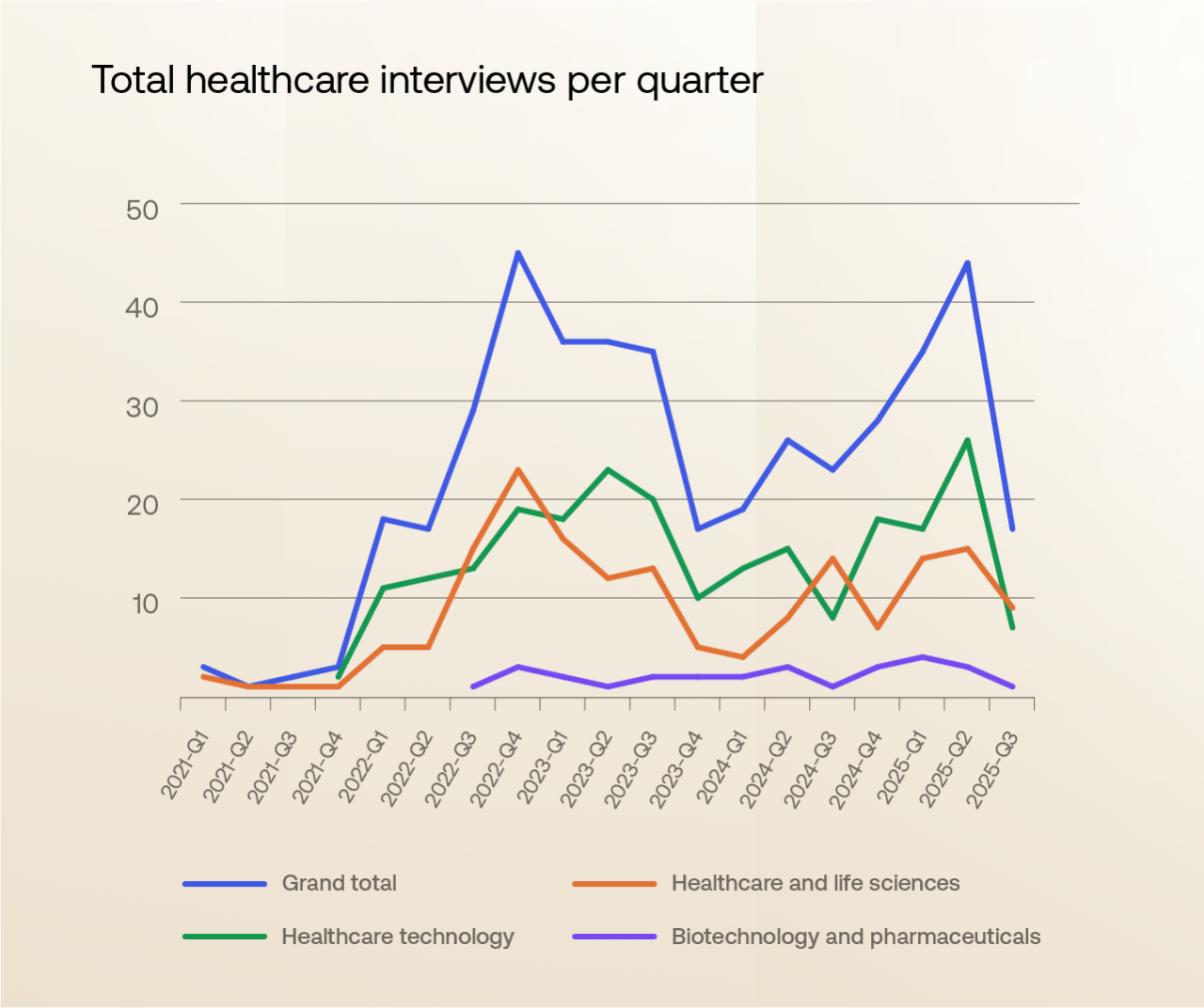

Gesundheitswesen und Medizintechnik

Überraschenderweise haben wir eine anhaltende Anzahl von Bewerbungsgesprächen mit Bezug zu Nordkorea bei Organisationen des Gesundheitswesens und der Medizintechnik beobachtet. Die meisten der angestrebten Rollen konzentrieren sich auf die Entwicklung mobiler Anwendungen, Kundendienstsysteme und elektronische Plattformen zur Datenerfassung (direkt bei Technologieanbietern im Gesundheitswesen und nicht bei generischen Dienstleistungsunternehmen). Diese Bereiche bieten potenziellen Zugriff auf sensible, personenbezogene Daten (PII), klinische Workflows und die Gesundheitsdateninfrastruktur.

Die Überschneidung zwischen Technologie und Gesundheitswesen hat den Sektor in ein hochwertiges Ziel verwandelt. Während medizinisch ausgerichtete Organisationen oft gut darin sind, „traditionelle“ gefälschte medizinische Qualifikationen oder eine besorgniserregende Arbeitsvorgeschichte zu erkennen, wird IT-Mitarbeitern und freiberuflichen Programmierern möglicherweise nicht das gleiche Maß an anfänglicher oder fortlaufender Prüfung zuteil. Gesundheitswesen-Organisationen verfügen möglicherweise nicht über genügend Ressourcen zur Insider-Bedrohungserkennung, um betrügerischen Einstellungsversuchen entgegenzuwirken, und verlassen sich auf traditionelle Rekrutierungsprozesse, die möglicherweise keine hochentwickelten Betrüger erkennen.

In den USA könnte die Einstellung von Personen, die mit sanktionierten Ländern in Verbindung stehen, für die Verarbeitung geschützter Gesundheitsdaten erhebliche regulatorische Auswirkungen haben (z. B. HIPAA-Verstöße).

Okta Threat Intelligence schätzt, dass mit der DVRK verbundene IT-Arbeiter das Gesundheitswesen möglicherweise noch nicht systematisch ins Visier nehmen, aber die Fülle an Softwareentwicklungsrollen ausnutzen, da die Branche digitalisiert wird – was die Bedeutung von Datensicherheit und Patientengeheimnis erhöht. Die Sensibilität von PII-Daten im Gesundheitswesen würde diese jedoch besonders anfällig für Datendiebstahl und Erpressung machen.

Finanzdienstleister

Nordkoreanische IT-Fachkräfte bewerben sich regelmäßig für Stellen im globalen Finanzsektor. Zu den Zielunternehmen gehören traditionelle Banken und Versicherungen sowie moderne FinTech-Unternehmen und Organisationen mit Bezug zu Kryptowährungen.

Dies bietet der DVRK Möglichkeiten für den direkten Zugriff auf hochwertige Finanzinfrastruktur, einschliesslich Zahlungsabwicklungssysteme, Kundendaten und andere Finanzdaten.

Die Zielgruppen haben sich über die Softwareentwicklung hinaus auf Backoffice- und Finanzbearbeitungsfunktionen in Bereichen wie Gehaltsabrechnung und Buchhaltung ausgeweitet. Diese Verschiebung deutet auf ein Verständnis seitens der DVRK hin, dass es auch andere Arten von Aufgaben gibt, die über die Softwareentwicklung hinaus ähnliche Möglichkeiten bieten: Ein gezieltes Unternehmen muss darauf vorbereitet sein, Remote-Mitarbeiter einzustellen, und ein Wissensarbeiter der DVRK muss in der Lage sein, ein gewisses Maß an Kompetenz nachzuweisen, um diese auszuführen.

Die Abhängigkeit von finanzdienstleistungen von externen Personalvermittlern und Auftragnehmern für spezialisierte Talente schafft ein Umfeld, in dem die Identitätsprüfung nicht direkt von der einstellenden Organisation durchgeführt wird. Diese Gefährdung ist besonders akut in den Teilbereichen Decentralized Finance (DeFi) und Kryptowährung, wo eine Kultur der schnellen,Remote-Einstellung erhebliche Lücken in der Überprüfung verursachen kann, so dass Akteure einen vertrauenswürdigen Zugang zu digitalen Vermögenswerten und Kernprotokollen erhalten können.

Regierung und öffentliche Verwaltung

Okta beobachtete zwischen 2023 und 2025 einen kleinen, aber anhaltenden Strom von Vorstellungsgesprächen zwischen nordkoreanischen IT-Mitarbeitern und US-amerikanischen Bundes- und Landesbehörden, mit zusätzlichen Beispielen in Regierungsstellen im Nahen Osten und in Australien. Obwohl unsere Daten nicht bestätigen, ob eines dieser Vorstellungsgespräche zu einer Anstellung geführt hat, zeigen die Versuche, dass Regierungsbehörden nicht immun gegen die Kampagne sind.

Bedeutsamer ist die Exposition gegenüber der öffentlichen Verwaltung über Regierungsauftragnehmer, Service Provider und Beratungsunternehmen. Diese Organisationen haben oft umfassenden Zugang zu Regierungsnetzwerken und sensiblen Projekten, sehen sich aber mit hohen Einstellungszahlen, schnellen Bearbeitungszeiten und großen Pools von Remote-Mitarbeitern konfrontiert. Wenn Screening- oder Zugriffskontrollen fehlschlagen, könnten DPRK-Akteure indirekt in Regierungssysteme oder sensible Datenarchive eindringen. Okta ist der Ansicht, dass Regierungen und ihre Drittanbieter eine rigorose anfängliche und fortlaufende Identitätsprüfung und Zugriffstrennung einführen müssen, um das Risiko einer Infiltration zu reduzieren.

Outsourcing- und IT-Service-Provider

Große Outsourcing- und IT-Service Provider erscheinen häufig in den Daten von Okta, was ihre ständige Rekrutierung für Remote-basierte technische Rollen auf Vertragsbasis widerspiegelt – genau die Art von Positionen, die mit der DVRK verbundene IT-Arbeiter suchen. Diese Organisationen werben typischerweise in großem Umfang und bearbeiten hohe Bewerberzahlen, was die Chance erhöht, dass ein Gegner durchrutscht.

Während viele solcher Firmen oft robuste Hintergrundüberprüfungen und Sicherheitskontrollen unterhalten, schaffen die Größe ihrer bedingten Belegschaft und die eingebettete Natur ihrer Mitarbeiter in Clientumgebungen ein systemisches Risiko. Jede Kompromittierung bei einem Service Provider kann sich auf mehrere Kundenorganisationen ausweiten und die potenziellen Auswirkungen verstärken. Okta ist der Ansicht, dass Organisationen Mitarbeiter von Auftragnehmern und Service Providern als potenzielle Insider-Bedrohungen behandeln und von ihren Anbietern ähnliche Identity-Verifizierung, Überwachungen und Zugriffskontrollen verlangen sollten, wie sie für direkte Mitarbeiter verwendet werden. Geschäftsprozesse und der Zugriff von Anbietern auf Daten und Systeme sollten strikt auf das absolute Minimum beschränkt, streng geprüft und einer rigorosen Risiko-Bewertung unterzogen werden.

Die globale Reichweite der Bedrohung

Die Analyse von Okta Threat Intelligence zeigt, wie erwartet, dass die überwiegende Mehrheit der Zielrollen (73 %) von in den USA ansässigen Firmen ausgeschrieben wurden. Beispiele für die IT-Worker-Kampagne der DVRK wurden zuerst in den USA identifiziert und werden dort in großem Umfang fortgesetzt. Es gibt wahrscheinlich auch einige inhärente Verzerrungen in dem von uns analysierten Datensatz, die unsere Stichprobe in Richtung US-basierter Ziele verzerren.

Davon abgesehen zeigt unsere Analyse eine deutliche Ausweitung der ITW-Aktivitäten in andere Länder (27 % der Gesamt-/Nicht-US-Aktivitäten), oft durch dieselben DVRK-Akteure, die typischerweise auf Positionen in den USA abzielen. Das Vereinigte Königreich, Kanada und Deutschland machen jeweils über 2 % der gesamten Beobachtungen aus (jeweils etwa 150 - 250 Positionen).

Sich entwickelnde Bedrohung durch eine reife Belegschaft

Okta geht davon aus, dass sich mit der globalen Ausweitung der Operation der nordkoreanischen IT-Arbeiter die Bedrohung für Arbeitgeber in neu anvisierten Ländern erhöht. Jahrelange, nachhaltige Aktivitäten gegen eine breite Palette von US-Industrien haben es den mit der DVRK verbündeten Vermittlern und Arbeitern ermöglicht, ihre Infiltrationsmethoden zu verfeinern. Folglich betreten sie neue Märkte mit einer ausgereiften, gut angepassten Belegschaft, die in der Lage ist, grundlegende Kontrollmechanismen zu umgehen und Einstellungs-Pipelines effektiver auszunutzen. Neue Märkte, die das ITW-System möglicherweise als ein „Problem der US-amerikanischen Big Tech“ betrachten, haben wahrscheinlich weniger Zeit und Mühe in die Weiterentwicklung ihrer Insider-Bedrohungsprogramme investiert. Die pädagogischen, technischen und Managementaspekte eines solchen Programms erfordern einige Zeit und Mühe, um wirksam zu werden.

Die Forschung von Okta Threat Intelligence zeigt ein großes Volumen an ersten Vorstellungsgesprächen, die an IT-Mitarbeiter mit DVRK-Verbindung in verschiedenen Branchen vergeben wurden. Zum jetzigen Zeitpunkt haben wir weniger Vertrauen in Beobachtungen darüber, welche Bewerbungen über ein erstes Vorstellungsgespräch hinausgegangen sind. Unsere Stichprobe deutet darauf hin, dass höchstens 10 % dieser Kandidaten zu Folgegesprächen übergegangen sind.

Diese Erfolgsquote sollte Arbeitgeber nicht beruhigen. Okta hat nur eine kleine Teilmenge der bekannten Gesamtzahl betrügerischer Identitäten analysiert, die mit IT-Worker-Operationen der Demokratischen Volksrepublik Korea (DVRK) in Verbindung stehen. In Anbetracht des Umfangs dieser Aktivität stellt selbst eine kleine Anzahl von Kandidaten, die erfolgreich zu zweiten oder dritten Vorstellungsgesprächen gelangen, eine erhebliche Bedrohung dar. Es braucht nur eine kompromittierte Einstellung – insbesondere in einerRemote-Position mit besonderen Berechtigungen oder hohem Zugriff –, damit Angreifer Daten stehlen, Systeme stören oder den Ruf und das Vertrauen bei Kunden schädigen können. Für Softwareentwicklungsrollen ist häufig ein erhöhter Zugriff auf sensible Daten und Systeme erforderlich, und diese Berechtigungen werden häufig ab dem Beginn des Arbeitsverhältnisses gewährt.

Es wurde beobachtet, dass diese Akteure verschiedene Online-Sprach- und technische Ausbildungsdienste nutzen, um ihre vermittelbaren Fähigkeiten zu verbessern. Sie nutzen auch KI-Dienste bei ihren Einstellungsversuchen.

Reaktion auf „Marktdruck“?

Angreifer im ITW-Programm haben historisch eine geringere technische Raffinesse bewiesen als ihre Pendants bei Spionage- und Ransomware-Operationen der DVRK. Dies hat ihren Erfolg nicht geschmälert. ITW-Betreiber der DVRK haben für das Regime erfolgreich zig Millionen Dollar verdient, und wir haben im Laufe der Zeit genügend Variationen in ihren Taktiken beobachtet, um zu dem Schluss zu kommen, dass sie nun über eine signifikante Autonomie verfügen.

Aber die ITW-Operation steht nun vor einer neuen Bedrohung - einem wachsenden Bewusstsein und einer koordinierten Störung ihrer Aktivitäten. Die Überprüfung des DVRK ITW-Programms in seinem am stärksten anvisierten vertikalen Sektor, dem US-amerikanischen Technologiesektor, hat wahrscheinlich seine Umsatzgenerierung gestört.

DPRK-Einheiten, die mit Spionage- und Ransomware-Operationen beauftragt sind, würden das ITW-Einstellungsmodell nun als einen Vektor betrachten, um nicht zufällige Beschäftigung und Löhne zu erzielen, sondern als eine Gelegenheit für gezielten, persistenten Datendiebstahl und Erpressung. Es gibt erste Anzeichen dafür, dass der ITW-Zugang bereits für diese Zwecke missbraucht wird.

Organisationen, die diese Personen einstellen, sind derzeit Risiken im Zusammenhang mit Sanktionen und Rufschäden ausgesetzt. In Zukunft könnten sie mit vorsätzlichem und gezieltem Datendiebstahl und Erpressungsaktionen konfrontiert werden, die genau denselben Zugriff ausnutzen.

Wesentliche Auswirkungen für betroffene Organisationen

Die Ergebnisse von Okta zeigen, dass die IT-Worker-Operation der DVRK keine Nischenbedrohung ist, die auf große Technologieunternehmen beschränkt ist. Es handelt sich um eine weit verbreitete, langfristige Kampagne, die auf Organisationen in fast allen Branchen abzielt. Das bedeutet, dass jede Organisation, die Remote- oder Hybrid-Rollen anbietet – insbesondere in der Softwareentwicklung, IT-Dienstleistungen oder anderen Wissensarbeiter-Disziplinen – ein potenzielles Ziel ist.

Der Umfang und die Komplexität der Operation zeigen, dass traditionelle Rekrutierungsprozesse allein nicht ausreichen, um eine Infiltration zu verhindern. Jede kompromittierte Einstellung kann der DVRK Folgendes ermöglichen:

Direkter finanzieller Gewinn (Gehaltszahlungen, die an das Regime umgeleitet werden).

Privilegierter interner Zugriff auf sensible Systeme, Daten und Netzwerke

Operative Hebelwirkung für Ransomware, Erpressung oder nachfolgende Cyberaktivitäten

Verlust von kommerziell sensiblen Unternehmensgeheimnissen

Strategische Informationsbeschaffung und Zugang zur Support zukünftiger Offensivoperationen

Darüber hinaus riskieren Organisationen, die unwissentlich DVRK-Akteure einstellen, potenziell eine faktische Sicherheitsverletzung gegen Sanktionsverpflichtungen und damit verbundene rechtliche Risiken.

Organisationen sollten daher eine vielschichtige Verteidigung anwenden, einschließlich einer rigorosen Identitätsprüfung während der Rekrutierung, einer fortlaufenden Überwachung der Zugriffs- und Verhaltensmuster von Remote-Mitarbeitern sowie eines klaren Incident-Response-Plan für die Bewältigung von Insider- oder Lieferkettenbedrohungen.

Maßnahmen zur Abwehr dieser Bedrohung

Okta Threat Intelligence schätzt, dass Organisationen aller Branchen – insbesondere solche, die Remote- oder Vertragsrollen anbieten – einen vielschichtigen und proaktiven Ansatz für Rekrutierung, Onboarding und Insider-Bedrohungsüberwachung verfolgen sollten. Okta empfiehlt:

1. Stärkung der Identitätsprüfung von Bewerbern.

Verlangen Sie überprüfbare, von der Regierung ausgestellte ID-Prüfungen in mehreren Phasen der Rekrutierung und Beschäftigung

Abgleichen Sie die angegebenen Standorte mit IP-Adressen (einschließlich VPN-Nutzungserkennung), Zeitzonenverhalten und Gehaltsabrechnungsinformationen.

Nutzen Sie akkreditierte Drittanbieterdienste, um Ausweisdokumente, frühere Beschäftigungen und akademische Anmeldedaten zu authentifizieren

2. Verschärfen Sie die Rekrutierungs- und Screening-Prozesse.

Schulen Sie Personalverantwortliche und Personalvermittler, um Warnzeichen zu erkennen. Fördern Sie Prozesse, die feststellen, ob ein Kandidat zwischen den Gesprächsrunden ausgetauscht wird. Bringen Sie ihnen bei, Verhaltensweisen zu erkennen, wie z. B. mangelnde Kenntnisse des Gebiets, in dem sie angeblich wohnen, eine Weigerung, sich persönlich zu treffen, eine Weigerung, die Kamera einzuschalten oder Hintergrundfilter während der Vorstellungsgespräche zu entfernen, oder Vorstellungsgespräche mit einer sehr schlechten Internetverbindung. Identifizieren Sie doppelte Lebensläufe, inkonsistente Zeitachsen, nicht übereinstimmende Zeitzonen und nicht überprüfbare Referenzen. Bewerten Sie den Online-Fußabdruck und die Social-Media-Präsenz des Kandidaten anhand der bereitgestellten Informationen. Untersuchen Sie, ob diese Projekte einfach aus den Repositories legitimer User Profiles geklont wurden, wenn Nachweise über frühere Arbeiten vorliegen.

Überprüfen Sie den Bearbeitungsverlauf von Lebensläufen und PDFs in Dokumentenmetadaten und anderen technischen „Hinweisen“, die mit Duplizierung und Wiederverwendung verbunden sind.

Fügen Sie eine strukturierte technische und Verhaltensverifizierung hinzu (Live-Programmierung oder Schreiben unter Beobachtung des Recruiters).

Fordern Sie Referenzen von Firmen-E-Mail-Adressen (nicht von kostenlosen Webmail-Anbietern) an und bestätigen Sie diese per ausgehendem Anruf an die Hauptnummer der Referenzorganisation.

3. Erzwingen Sie rollenbasierte und getrennte Zugriffskontrollen

Neue oder vorläufige Mitarbeiter standardmäßig auf Profile mit Least Privilege setzen und zusätzlichen Zugriff freischalten, sobald die Probezeitüberprüfungen abgeschlossen sind.

Segmentieren Sie Entwicklung, Tests und Produktion; fordern Sie Peer-Reviews und Genehmigungs-Workflows für Code-Merges und Deployments an.

Überwachen Sie anomale Zugriffsmuster (große Datenabzüge, Anmeldungen außerhalb der Geschäftszeiten von unerwarteten Geostandorten/VPNs, gemeinsame Nutzung von Anmeldedaten).

4. Überwachung von Auftragnehmern und Drittanbietern

Mandatieren Sie nach Möglichkeit vertraglich laufende Standards für die Identitätsprüfung, Hintergrundüberprüfungen, Richtlinien für starke Authentifizierung, Baselines für die Gerätesicherheit und Auditrechte.

User Accounts mit Namen sind erforderlich (keine gemeinsam genutzten Anmeldungen oder internen Dienstkonten, wo möglich) und separater Tenant-/Projektzugriff für jede Client-Umgebung.

5. Implementieren Sie Programme zur Erkennung interner Bedrohungen und zur Sensibilisierung für Sicherheitsbewusstsein

Richten Sie eine dedizierte Insider-Risiko-Funktion ein oder zumindest eine Arbeitsgruppe, die HR, Recht, Sicherheit und IT umfasst.

Bieten Sie gezielte Trainings für Personalvermittler, einstellende Manager und technische Leiter zu ITW-Vorgehensweisen und Screening-Kontrollen an.

Schulen und befähigen Sie Einstellungsmanager und Mitarbeiter, potenziell seltsames Verhalten ihrer Okta-Community-Mitglieder zu beobachten und zu melden, das Fragen nach ihrer Identity, ihren Zielen und ihrem Aufenthaltsort aufwirft.

Schaffen Sie sicherere Reporting-Kanäle für verdächtiges Verhalten oder Bedenken von Kandidaten.

6. Koordination mit Strafverfolgungsbehörden und Okta-Community

Teilen Sie Indikatoren für Kompromittierungen und verdächtige Kandidatenmuster mit nationalen Cybercrime-Einheiten und ISAC/ISAO-Gruppen.

Entwickeln Sie Methoden, damit die „Insider-Risiko“-Gruppe Indikatoren (E-Mail-Adressen, IP-Adressen, VPN-Anbieter, Dokumenterstellung und Verhaltensindikatoren) empfangen und bearbeiten kann, und seien Sie bereit, relevante Erkenntnisse „zurückzugeben“.

Beteiligen Sie sich aktiv an Foren zum Informationsaustausch, um die sich entwickelnden ITW-Taktiken und -Tools zu tracken.

7. Führen Sie regelmäßige Risiko-Bewertungen und Red-Team-Übungen durch

Modellieren Sie Insider- und böswillige Auftragnehmer-Angriffspfade; quantifizieren Sie die potenziellen Auswirkungen auf das Unternehmen.

Führen Sie Red-Team-Übungen durch, die die Einstellungspipeline testen (simulierte nordkoreanische Anwendung und Vorstellungsgespräche), um die Prozesse zur Identitätsprüfung zu bewerten.

Aktualisieren Sie die Incident-Response-Pläne, um Szenarien mit böswilligen Insidern, kompromittierten Auftragnehmern und beschleunigtem Zugriffswiderruf einzubeziehen.

Fazit

Die Analyse von Okta zeigt, dass die DPRK IT Worker-Kampagne eine groß angelegte und nachhaltige Operation ist. Während sie sich ursprünglich an US-amerikanische Technologieunternehmen richtete, erstreckt sich die Kampagne nun über fast alle Sektoren und mehrere Regionen.

Der Umfang und die Dauer der Aktivität deuten auf eine systematische Anstrengung hin, finanzielle Ressourcen, technischen Zugang und strategische Informationen innerhalb der Zielorganisationen zu erlangen. Eine relativ kleine Anzahl von mit der DVRK verbundenen Identitäten hat Tausende von Vorstellungsgesprächen generiert, was sowohl Ausdauer als auch Prozessreife beweist. Trotz des weit verbreiteten Bewusstseins für diese Bedrohung nehmen die Interviewversuche, das Targeting und die Methodik weiterhin zu und entwickeln sich weiter.

Während die Umleitung von Gehaltszahlungen nach wie vor der sichtbarste Beweggrund ist, geht das strategische Risiko weit über die Gehälter hinaus. Eine erfolgreiche ITW-Platzierung kann die Exfiltration von Daten, die operative Störung und die stille Einrichtung interner Zugangspunkte ermöglichen, die für Spionage, Nötigung oder zukünftige Cyber-Operationen genutzt werden können.

Organisationen, die dies immer noch als ein Problem betrachten, das nur „große Technologieunternehmen“ betrifft, laufen Gefahr, ihre Gefährdung zu unterschätzen. Die in diesem Bericht präsentierten Beweise sollten als Handlungsaufforderung dienen, die Rekrutierungs- und Identity-Prüfungskontrollen zu verschärfen, die Überwachung von Auftragnehmern und Drittanbietern zu verbessern und sicherzustellen, dass die Incident-Response-Pläne Insider- und Lieferketten-Eintrittsvektoren explizit berücksichtigen.

Mit frühzeitiger Aufklärung, rigoroser Überprüfung und koordinierter Verteidigung können Organisationen die Wahrscheinlichkeit der Einstellung betrügerischer Kandidaten maßgeblich verringern und potenzielle Auswirkungen durch Infiltration begrenzen.