Executive Summary

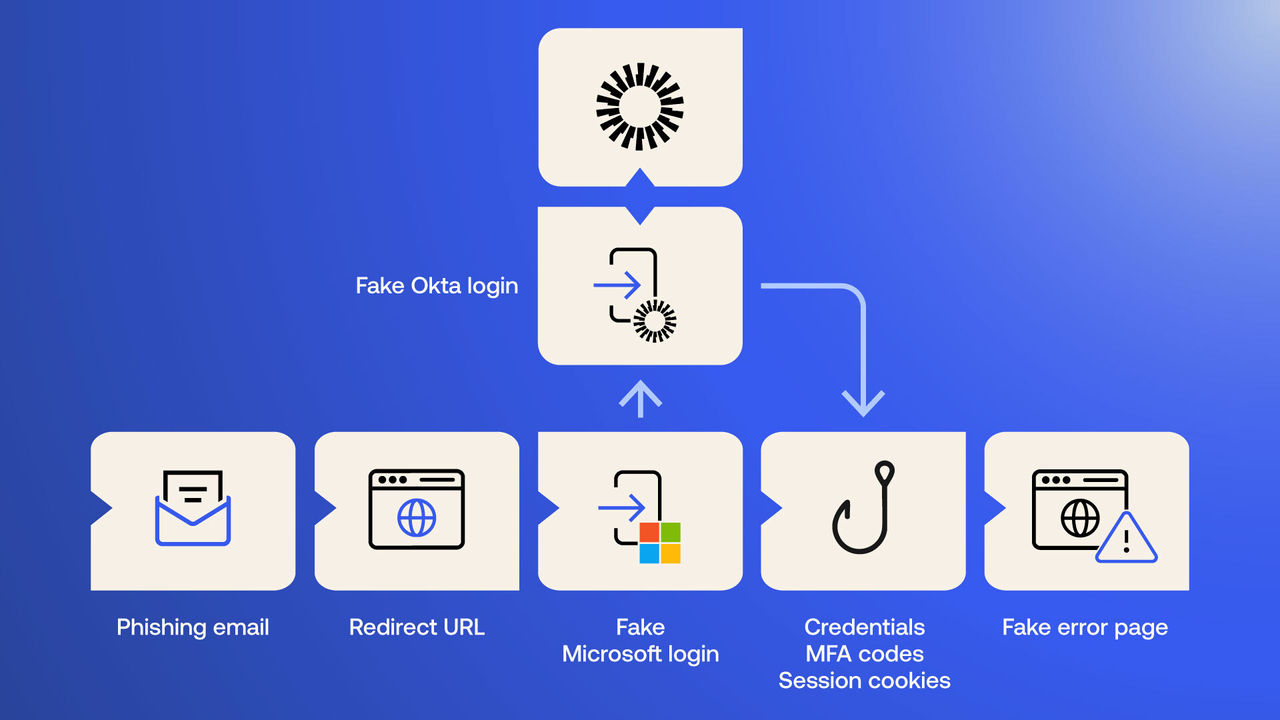

Okta Threat Intelligence hat mehrstufige Phishing-Kampagnen identifiziert, die auf Organisationen abzielen, die Microsoft-Anwendungen verwenden und – wo der Zugriff auf diese Apps Federated ist – Okta als Identity-Anbieter.

Unsere Ergebnisse, die zunächst eine gesonderte Kampagne untersuchten, die wir als O-UNC-037 bezeichnen, führten uns anschließend zu mehreren anderen Kampagnen, die dasselbe Phishing-Kit und ein sehr ähnliches Köderthema verwenden. Die Vielfalt in der Infrastruktur und im Stil deutet jedoch darauf hin, dass es sich, obwohl diese das gleiche Kit und Thema verwenden, wahrscheinlich um separate Kampagnen handelt, die von anderen Angreifern durchgeführt werden. Dieser Bericht konzentriert sich auf O-UNC-037, obwohl wir Details zu den anderen Kampagnen im Anhang am Ende dieses Berichts mitteilen.

Die O-UNC-037-Kampagne ist mindestens seit Oktober 2025 aktiv und zielt hauptsächlich auf Technologie- und industrielle Zulieferunternehmen ab. Sie liefert Phishing-E-Mails mit einem Köder, der sich auf Mitarbeitervergünstigungen oder Personalwesen (HR) bezieht, um Benutzer dazu zu verleiten, ihre Anmeldedaten auf einer gefälschten Microsoft-Anmeldeseite einzugeben.

Die Phishing-Infrastruktur verwendet Adversary-in-the-Middle (AitM)-Techniken, um Authentifizierungsabläufe in Echtzeit abzufangen und Anmeldeinformationen, MFA-Codes und alle während des Sign-in-Ereignisses erstellten Sitzungs-Tokens zu erfassen. Diese Funktion kann den Schutz verschiedener gängiger MFA-Methoden umgehen, wie z. B. SMS-Codes und Einmal-Passwörter (OTP) von Authentifizierungs-Apps.

Für Organisationen, die Okta für Okta Single Sign-On (SSO) verwenden, eskaliert der Angriff dann zu einer zweiten Phase, indem er Opfer auf eine bösartige Wiedergabe einer Okta Sign-in-Seite auf der Phishing-Domain der zweiten Phase umleitet, die als Relais-Server fungiert, um zusätzlich ihre Okta-Anmeldedaten zu erfassen und den Session-Cookie zu stehlen.

Bedrohungsanalyse

Diese Phishing-Kampagne verwendet eine mehrstufige Angriffstechnik. Sie zielt speziell auf Microsoft-Accounts ab und handhabt die Okta SSO-Umleitung, wenn sie auftritt. Der Hacking-Angriff umfasst mehrere Schritte, die darauf abzielen, gezielte Benutzer auf eine AitM-Seite zum Sammeln von Anmeldedaten zu leiten.

Beobachtete Taktiken, Techniken und Prozeduren (TTPs):

Infrastruktur und anfänglicher Zugriff:

Phishing-E-Mails werden mit Betreffzeilen versendet, die auf den Namen des Benutzers individualisiert sind, und mit Ködern wie „Mitteilung zu Mitarbeitervergünstigungen“ oder „sichere Nachricht von der Personalabteilung“, um ein Gefühl der Dringlichkeit zu erzeugen.

Kampagnen verwenden Redirector-Domains, um gezielte Benutzer zu den primären Phishing-Sites zu leiten und gleichzeitig E-Mail-Gateway-Kontrollen zu umgehen.

Kampagnen erfordern, dass Benutzer ein Cloudflare CAPTCHA lösen, bevor die Phishing-Seite angezeigt wird.

Ausführung und Anmeldedatendiebstahl:

Nutzt Adversary-in-the-Middle (AiTM) Techniken , um Anmeldedaten, MFA-Codes und Sitzungs-Token zu erfassen, indem Authentifizierungsabläufe abgefangen werden.

Setzt einen mehrstufigen Phishing-Angriff ein, der sich zunächst auf Microsoft-Anmeldedaten konzentriert und dann auf Okta SSO umschwenkt, wenn eine Föderation erkannt wird.

Phishing-Kit und Köder:

Nutzt sehr wahrscheinlich einePhishing-as-a-Service (PhaaS) -Plattform oder ein hochgradig konfigurierbares Phishing-Kit, was durch URL-Parameter für Kampagnen-Tracking und Template-Loading belegt wird.

Verwendet einen generischen, aber effektiven Social-Engineering-Köder „Mitarbeitervergünstigungen“.

Abbildung 1. Mehrstufiges O365-Phishing in einer Federateden Umgebung

Abbildung 1. Mehrstufiges O365-Phishing in einer Federateden Umgebung

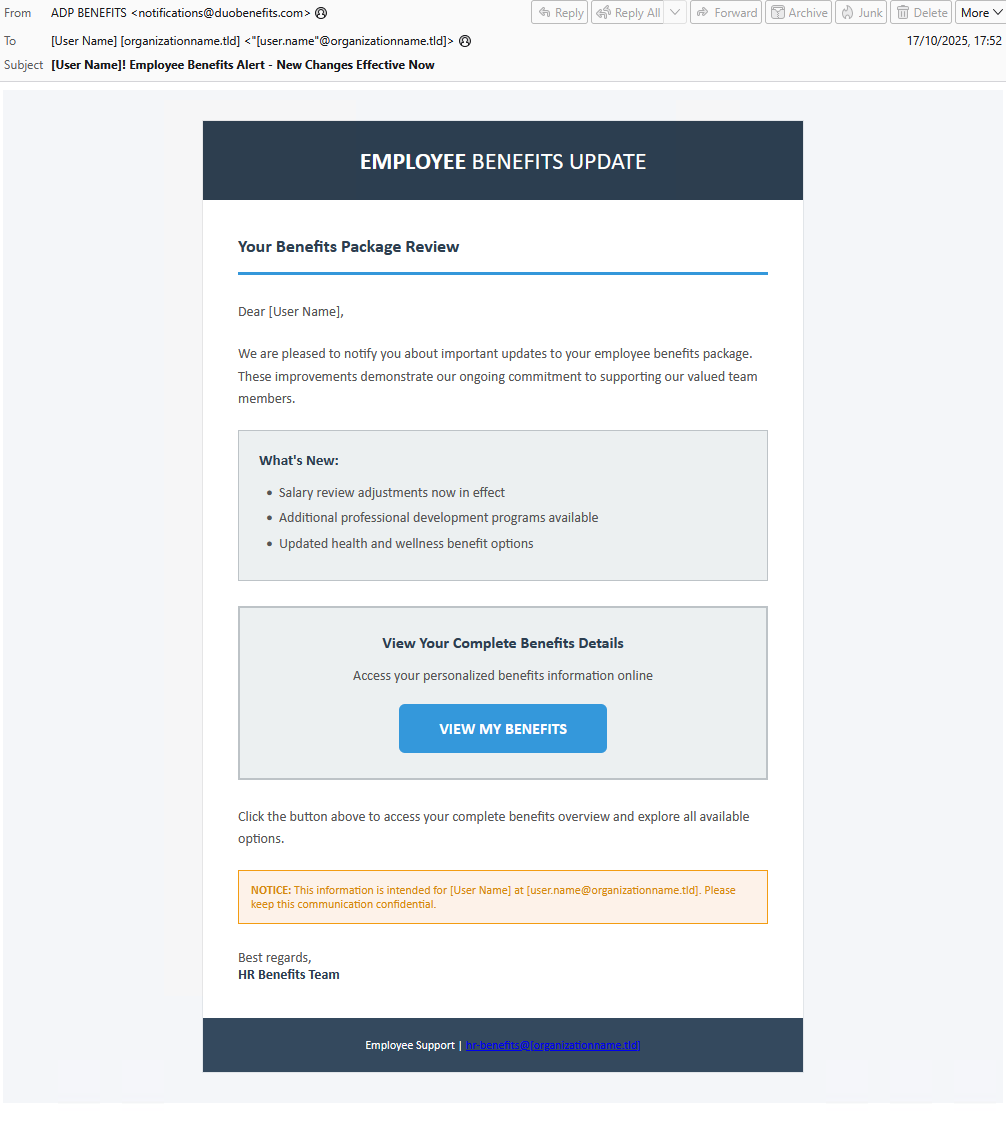

E-Mail-Betrugsversuche

Der Angriff beginnt mit einer Phishing-E-Mail, die an das Ziel gesendet wird. Aufgrund ihrer visuellen Merkmale werden diese äußerst überzeugenden E-Mail-Köder wahrscheinlich mithilfe eines großen Sprachmodells (LLM) generiert. Die E-Mails verwenden Absendernamen und Betreffzeilen, die darauf abzielen, ein Gefühl der Dringlichkeit und Legitimität in Bezug auf Mitarbeitervergünstigungen oder sichere Kommunikation zu erzeugen.

Beispiele für beobachtete E-Mail-Überschriften:

Von: ADP BENEFITS <notifications[@]duobenefits[.]com> Betreff: [Benutzername]! Mitteilung zu den Mitarbeiter-Zusatzleistungen - Neue Änderungen sind ab sofort wirksam

Von: Secure Mail <noreply[@]mailsafe365[.]com> Betreff: [Benutzername]! Sie haben eine sichere Nachricht von der Personalabteilung erhalten

Wir haben auch Beispiele für den mutmaßlichen Missbrauch der E-Mail-Marketingplattform eines Drittanbieters einer echten Organisation beobachtet, möglicherweise durch ein kompromittiertes Account:

Von: ADP Benefits <notifications_adp_com[@]emails[.]t██████s[.]org> Betreff: Vertraulich: [Benutzername]! Ihr Leistungspaket wurde aktualisiert

Abbildung 2. Phishing-E-Mail mit dem Köder „Mitarbeiter-Benefits“

Abbildung 2. Phishing-E-Mail mit dem Köder „Mitarbeiter-Benefits“

Erste Redirector-Links in E-Mails

Benutzer werden zunächst über anfängliche Redirector-Links in den E-Mails zur Phishing-Infrastruktur weitergeleitet. Die meisten davon sind neu registrierte First-Party-Domains, wodurch historische Reputationsprobleme vermieden werden, um E-Mail-Sicherheitsmaßnahmen zu umgehen.

benefits-alerts[.]com

benefitsapp001[.]com

qrcodelnk[.]com

302lnk[.]com

goto365[.]link

fastlink247[.]link

link24x7[.]link

fast2url[.]link

url247[.]link

Wir haben auch ein Beispiel für einen Redirector-Link festgestellt, bei dem das legitime Account einer Organisation bei einem E-Mail-Marketingdienst eines Drittanbieters für die Weiterleitung missbraucht wurde:

t██████s[.]msg███[.]com

Ein Beispiel für einen Umleitungslink verwendet die kompromittierte Website einer echten Organisation:

Marketing.s██████y[.].com

Die Verwendung kompromittierter E-Mail-Marketing-Service-Accounts oder kompromittierter echter Websites ist eine wirksame Maßnahme, um bei Phishing-Kampagnen eine höhere Zustellbarkeit zu erreichen.

Die Redirector-Ebene bietet dem Angreifer auch die Möglichkeit, Ersatz-Phishing-Seiten einzusetzen, falls Second-Stage-Seiten entfernt werden sollten.

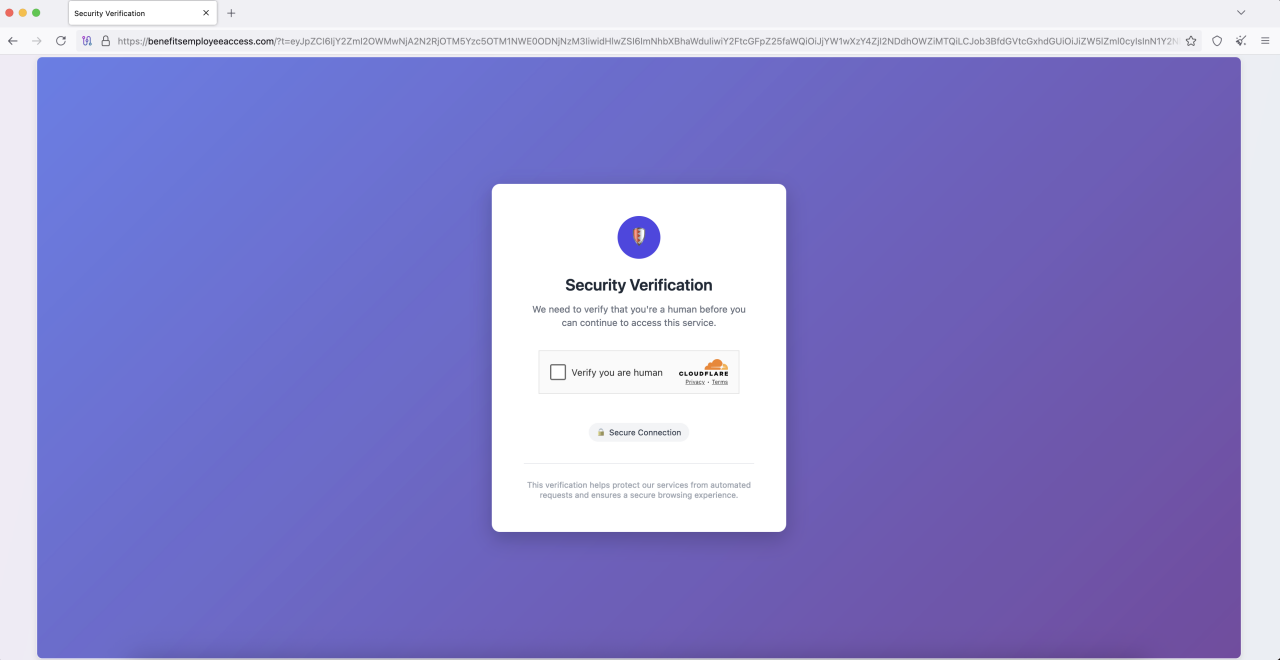

Sicherheitsherausforderung

Nach der Weiterleitung zur primären Phishing-Seite wird dem Benutzer zunächst eine Seite mit dem Titel „Sicherheitsüberprüfung“ angezeigt, die ein echtes Cloudflare-CAPTCHA verwendet. Dieser Schritt soll sowohl legitim erscheinen als auch als „Gatekeeper“ dienen, um die automatisierte Analyse der Phishing-Seite zu umgehen.

Abbildung 3. Cloudflare CAPTCHA "Sicherheitsprüfung"

Abbildung 3. Cloudflare CAPTCHA "Sicherheitsprüfung"

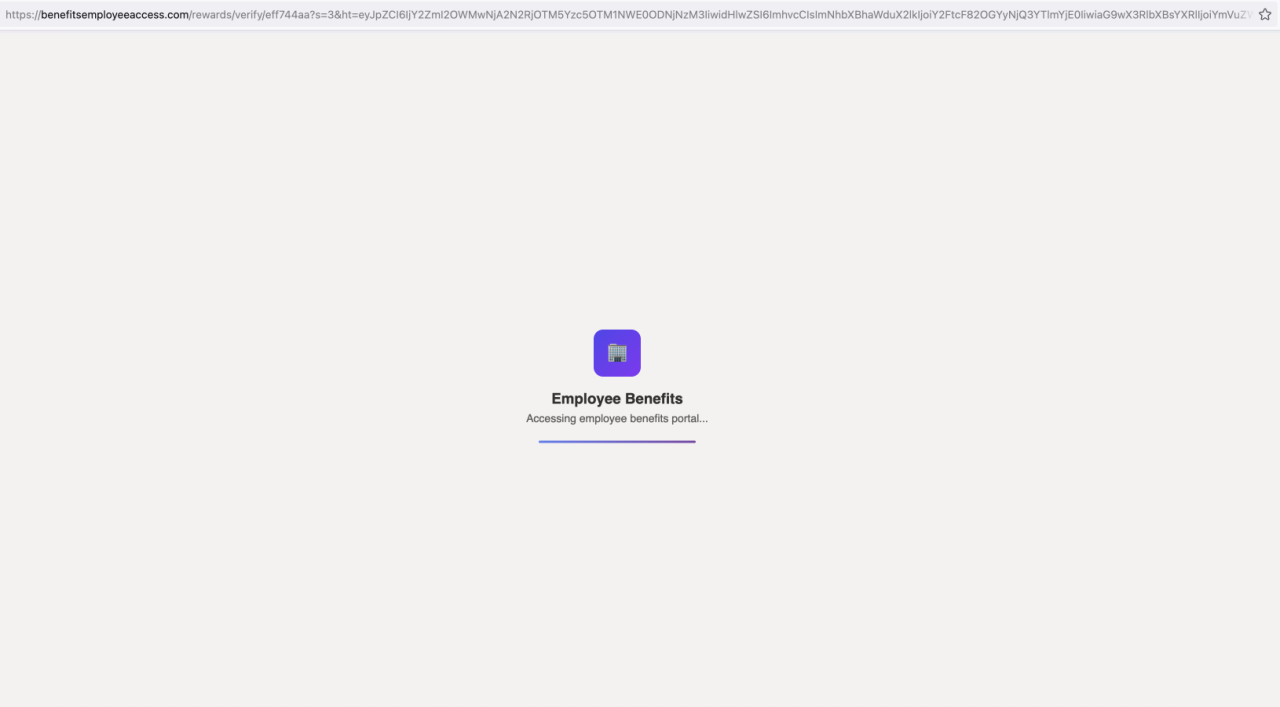

Splash-Seite

Sobald die CAPTCHA-Herausforderung abgeschlossen ist, wird auf der Website kurz ein Splashscreen angezeigt, der thematisch auf den oben genannten Köder abgestimmt ist.

Abbildung 4. Die Phishing-Seite simuliert das Laden einer Seite

Abbildung 4. Die Phishing-Seite simuliert das Laden einer Seite

Credential Harvesting (Abgreifen von Anmeldedaten)

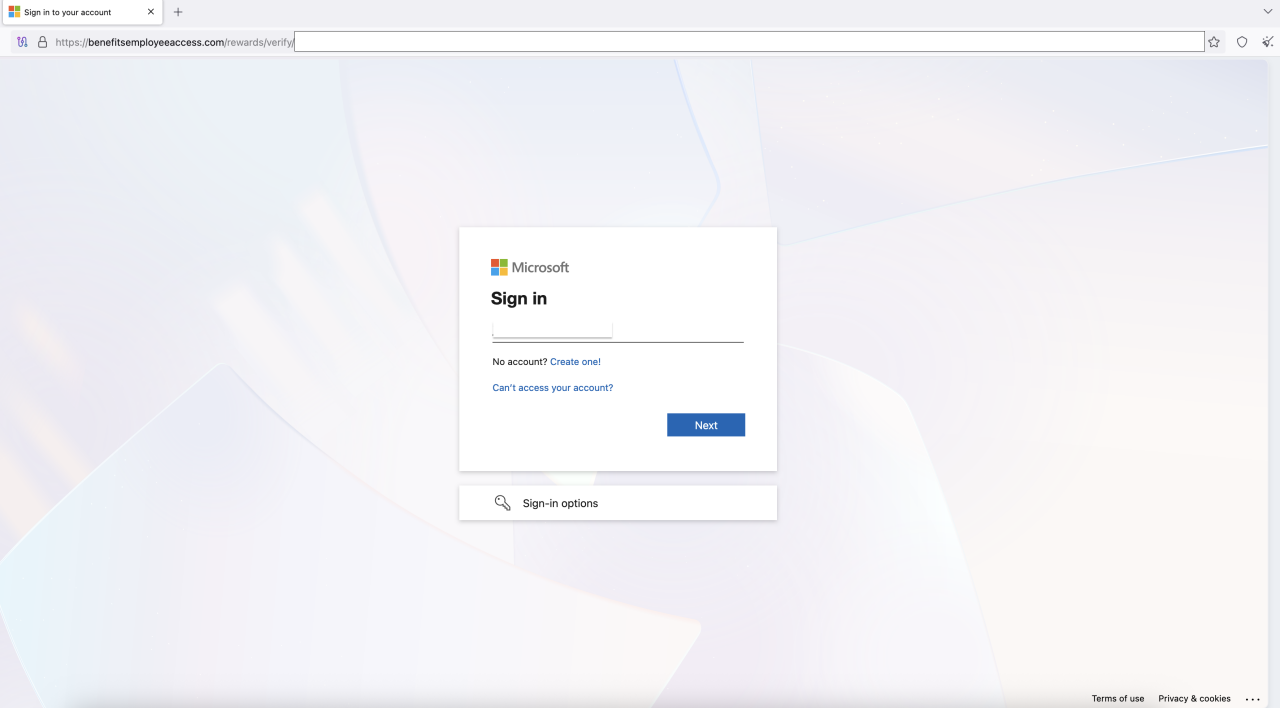

Nach dem Splash-Screen wird einem gezielten Benutzer die First-Stage-Phishing-Seite präsentiert, die eine Microsoft-Anmeldung imitiert und AitM verwendet, um Anmeldedaten zu stehlen, und, wenn der Benutzer sich erfolgreich authentifiziert, alle resultierenden Token.

Abbildung 5. Betrügerisches Microsoft-Anmeldeportal, das auf der Phishing-Seite gehostet wird

Abbildung 5. Betrügerisches Microsoft-Anmeldeportal, das auf der Phishing-Seite gehostet wird

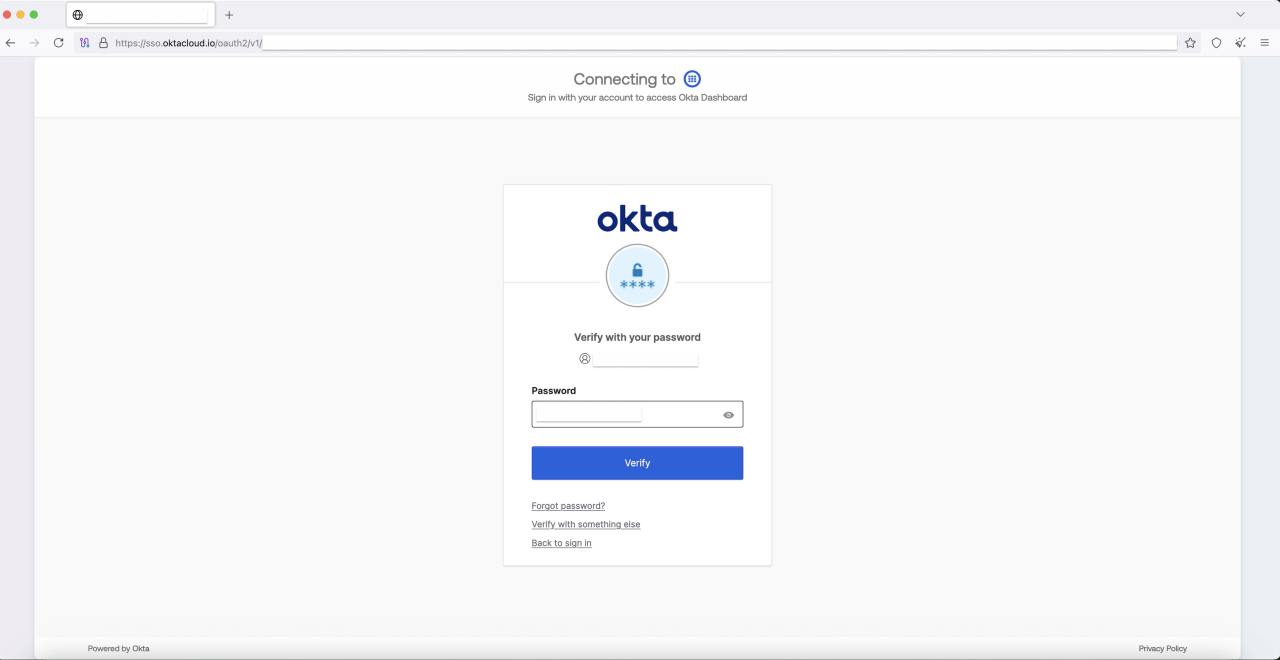

Weiterleitung in der zweiten Phase zur Okta Sign-in

Wenn die E-Mail-Domain des Opfers darauf hindeutet, dass seine Organisation Okta für den Identitätsverbund verwendet, fängt das Skript der Phishing-Site den legitimen Authentifizierungsablauf ab. Es ersetzt dynamisch die legitime Okta-Umleitungs-URL durch eine bösartige (z. B. sso[.]oktacloud[.]io), und leitet den Benutzer auf eine gefälschte Okta-Phishing-Seite weiter, um erneut AitM zu verwenden, um seine SSO-Anmeldedaten zu sammeln und den resultierenden Session-Cookie zu stehlen. Wir beschreiben diese Technik später in diesem Bericht in unserer Codeanalyse.

Abbildung 6. Weiterleitung zu einer gefälschten Okta-Seite, auf der ein Account federiert ist.

Abbildung 6. Weiterleitung zu einer gefälschten Okta-Seite, auf der ein Account federiert ist.

Ursprüngliche Kampagneninfrastruktur

Unsere Analyse der O-UNC-037-Kampagne ergab die folgende Infrastruktur, die zum Hosten der bösartigen gefälschten Microsoft-Anmeldeseiten verwendet wurde:

benefitsemployeeaccess[.]com

benefitsquickaccess[.]com

benefitsworkspace[.]com

benefitscentralportal[.]com

benefitsselfservice[.]com

benefitsmemberportal[.]com

benefitsgatewayportal[.]com

benefitshubportal[.]com

benefitsadminportal[.]com

benefitsaccessportal[.]com

benefitsviewportal[.]com

Die Phishing-Sites verwenden eine Reihe von URL-Pfaden, um den Köder "Mitarbeitervergünstigungen" zu verstärken:

/benefits/Anmeldung/

/compensation/auth/

/rewards/verify/

/employee/access/

Federated Benutzer werden auf die folgenden Second-Stage-Landingpages weitergeleitet, nachdem sie primäre Anmeldedaten für ihr Microsoft-Account angegeben haben.

sso[.]oktacloud[.]io

sso[.]okta-access[.]com

Internal-networks[.]com

Die Analyse der auf Okta abzielenden Redirect-Phishing-Domains führte uns zu mehreren Instanzen, die Cloudflare Workers verwenden. Dies ist eine serverlose Plattform, die von Angreifern häufig missbraucht wird, um Phishing-Sites zu hosten und bereitzustellen.

sso[.]okta-proxy[.]workers[.]dev

okta[.]undermine[.]workers[.]dev

oktapage[.]oktamain[.]workers[.]dev

okta[.]eventspecial[.]workers[.]dev

Zusätzliche Infrastruktur für Kampagnen

Ausgehend von der O-UNC-037 Phishing-Kampagne entdeckten wir andere Kampagnen, die dasselbe Phishing-Kit und sehr ähnliche Köder verwendeten. Beobachtungen von Infrastrukturdetails in diesen anderen Beispielen deuten darauf hin, dass diese wahrscheinlich unabhängig von anderen Angreifern betrieben werden, möglicherweise unter Befolgung der Anweisungen einer gemeinsam genutzten oder verkauften „Methode“. Wir fügen eine Liste dieser Domains zusammen mit den O-UNC-037-Domains in den Indicators of Compromise ein, die am Ende dieses Dokuments verlinkt sind.

Analyse der Phishing-Seite

Diese Kampagne folgt einer strukturierten Hacking-Angriff, die Social Engineering und AitM-Techniken kombiniert, mit denen Sitzungs-Token von Microsoft 365 oder Okta gestohlen werden können. Die Analyse der Phishing-URLs und -Seiten deutet darauf hin, dass der Akteur ein Phishing-as-a-Service (PhaaS) oder ein hochgradig konfigurierbares Phishing-Kit verwendet.

Eine detaillierte Analyse der Phishing-URLs zeigt einen Gatekeeper-Mechanismus, der in seine Abfrageparameter eingebettet ist, insbesondere im Parameter „ht“, der ein Base64-codiertes JSON-Objekt enthält.

https://benefitsemployeeaccess[.]com/rewards/verify/d582500e?s=3&ht=eyJpZCI6IjY2ZmI2OWMwNjA2N2RjOTM5Yzc5OTM1NWE0ODNjNzM3IiwidHlwZSI6ImhvcCIsImNhbXBhaWduX2lkIjoiY2FtcF82OGYyNjQ3YTlmYjE0IiwiaG9wX3RlbXBsYXRlIjoiYmVuZWZpdHMiLCJzdWNjZXNzX3RlbXBsYXRlIjoiYmVuZWZpdHNfZXJyb3IiLCJjcmVhdGVkIjoxNzYwOTM3NDcyLCJleHBpcmVzIjoxNzYwOTQ0NjcyLCJpcCI6IjExMy4yOS4yNDMuMSIsIm1heF91c2VzIjoxMDAwMDAwMCwidXNlcyI6MCwiaG9wX2NvdW50IjozLCJzZXNzaW9uIjoiZG9oNnBhbnE0Y3RhZTVsMjhvNWoyaTdoa3YifQ%3D%3D.bb0c9db57db67ff678edafb64f3cdc4fccfa93d4a8952e05ca2a3176e8134db5

Nach der Dekodierung liefert dieses Objekt eine umfassende Menge an Datenpunkten, sowohl für die Nachverfolgung als auch für die Zugriffskontrolle. Es enthält detaillierte Tracking-Informationen, darunter eine „campaign_id“, eine „hop_template“ zum dynamischen Laden von Inhalten, die „ip“-Adresse des Opfers und eine eindeutige „session“-ID. Gleichzeitig enthält es die Zugriffsbedingungen durch Link-Erstellung und Ablauf-Zeitstempel („created“, „expires“) sowie Nutzungskonten („uses“, „max_uses“). Diese Struktur mit doppeltem Zweck deutet auf ein Backend-System hin, das nicht nur als Gatekeeper dient, um einen strengen, Limited Access durchzusetzen, sondern es dem Akteur auch ermöglicht, einzelne Kampagnen zu tracken, dynamisch verschiedene Phishing-Vorlagen zu laden und die Interaktionen der Opfer zu überwachen. Diese Fähigkeit ermöglicht es dem Akteur, seine Köder und Ziele einfach anzupassen, ohne die gesamte Infrastruktur neu bereitstellen zu müssen.

{

"id": "66fb69c06067dc939c799355a483c737",

"type": "hop",

"campaign_id": "camp_68f2647a9fb14",

"hop_template": "benefits",

"success_template": "benefits_error",

"created": 1760973582,

"expires": 1760980782,

"ip": "█████",

"max_uses": 10000000,

"uses": 0,

"hop_count": 3,

"session": "qa061c1uiht26gmtqcj49fsgci"

}

Die Analyse der anfänglichen Microsoft-Phishing-Seite zeigt die Behandlung von Benutzern aus Okta-Federateden Organisationen. Wenn ein solcher Benutzer seine E-Mail-Adresse eingibt, würde ein legitimes O365-Anmeldeportal typischerweise eine JSON-Antwort mit einer FederationRedirectUrl zurückgeben, die auf den Okta-Tenant des Unternehmens verweist.

Die Kampagne verwendet JavaScript auf der Phishing-Seite, um diesen Prozess abzufangen. Das Skript ist konfiguriert, um:

Fetch-Antworten vom Server zu überwachen.

JSON-Antworten auf Schlcssel wie FederationRedirectUrl, AuthURL oder RedirectUrl untersuchen.

Überprüfen Sie, ob die URL auf einen legitimen Okta-Tenant verweist (.okta.com, .oktapreview.com, etc.).

Wird eine legitime Okta-URL gefunden, ersetzt das Skript diese dynamisch durch eine URL, die auf die bösartige Phishing-Domain der zweiten Stufe des Akteurs verweist, zum Beispiel: sso[.]oktacloud[.].io.

Die modifizierte Antwort wird dann an den Browser zurückgegeben und leitet den Benutzer nahtlos zur gefälschten Okta-Anmeldeseite des Akteurs weiter.

Erfasste Anmeldedaten und Session-Cookies werden an einen „/api“-Endpunkt auf dem Phishing-Server exfiltriert.

Das Skript enthält Funktionen zum automatischen Ausfüllen des Benutzernamens aus dem URL-Hash und zum automatischen Klicken auf die Buttons "Weiter" und "Angemeldet bleiben", wodurch eine nahtlosere und weniger verdächtige Experience für das Opfer geschaffen wird.

Diese AitM-Abfangaktion ermöglicht es dem Akteur, den Authentifizierungsablauf in Echtzeit zu übernehmen und dem Benutzer eine Nachbildung der Okta-Anmeldung-Seite zu präsentieren, um SSO-Anmeldedaten und den aufgebauten Session-Cookie zu erfassen.

var _wd = "https://sso.oktacloud.io";

var _iO = function (u) {

if (typeof u !== "string") return false;

if (u.includes("sso.oktacloud.io")) return false;

if (u.includes("/app/office365")) return true;

if (u.match(/\.(okta|oktapreview|okta-emea)\.com/i)) return true;

if (u.match(/\/sso\/saml|\/sso\/wsfed|\/app\/[^\/]+\/sso/i)) return true;

return false;

};

Nachfolgende Versuche zur Kontoübernahme

Nach der erfolgreichen Kompromittierung von Anmeldedaten und dem Diebstahl von Sitzungstokens wurde beobachtet, dass die Angreifer versuchten, sich von CloudFlare-IPs (AS13335) aus zu authentifizieren, und dies auch erfolgreich taten.

Reaktion auf Bedrohungen

Was wir tun

Wir sind aktiv an den folgenden Aktivitäten beteiligt, um diese Bedrohung zu mindern:

Kontinuierliche Überwachung auf neu registrierte Phishing-Domänen und Infrastruktur, die mit dieser Kampagne in Verbindung stehen.

Proaktives Einreichen von Missbrauchsmeldungen bei relevanten Registraren und Hosting-Providern, um Anträge auf Entfernung identifizierter schädlicher Websites einzuleiten.

Bereitstellung von Anleitung und Unterstützung für Organisationen, um die Sicherheit ihrer Okta-Umgebungen zu verbessern und verdächtige Aktivitäten im Zusammenhang mit potenziell kompromittierten Konten zu untersuchen.

Schutzmaßnahmen

Empfehlungen für Kunden

- Registrieren Sie Benutzer mit starken Authentifizierungsfaktoren wie Okta FastPass, FIDO2 WebAuthn und Smartcards und erzwingen Sie Phishing-Resistenz in der Richtlinie.

- Okta App-Anmelderichtlinien (früher "Authentifizierungsrichtlinien") können auch verwendet werden, um den Zugriff auf User Accounts basierend auf einer Reihe von vom Kunden konfigurierbaren Voraussetzungen einzuschränken. Wir empfehlen Administratoren, den Zugriff auf sensible Anwendungen auf Geräte zu beschränken, die von Endpoint-Management-Tools verwaltet werden und durch Endpoint-Sicherheitstools geschützt sind. Für den Zugriff auf weniger sensible Anwendungen sind registrierte Geräte (mittels Okta FastPass) erforderlich, die Indikatoren für grundlegende Hygiene aufweisen.

- Verweigern Sie oder fordern Sie ein höheres Höchstmaß an Sicherheit für Anfragen aus selten genutzten Netzwerken an. Mit Okta Network Zones kann der Zugriff nach Standort, ASN (Autonomous System Number), IP und IP-Typ (der bekannte Anonymisierungs-Proxys identifizieren kann) gesteuert werden.

- Okta Behavior- und Risk-Evaluierungen können verwendet werden, um Anfragen für den Zugriff auf Anwendungen zu identifizieren, die von zuvor etablierten Mustern der Benutzeraktivität abweichen. Richtlinien können so konfiguriert werden, dass sie Anfragen mithilfe dieses Kontexts Step-up oder ablehnen.

- Schulen Sie Benutzer, um Indikatoren für verdächtige E-Mails, Phishing-Seiten und gängige Social-Engineering-Techniken von Angreifern zu erkennen. Erleichtern Sie es Benutzern, potenzielle Probleme zu melden, indem Sie Endbenutzerbenachrichtigungen und Berichte über verdächtige Aktivitäten konfigurieren.

- Dokumentieren, propagieren und befolgen Sie einen standardisierten Prozess zur Validierung der Identität von Remote-Benutzern, die sich an den IT-Support wenden, und umgekehrt.

- Verwenden Sie einen "Zero Standing Privileges"-Ansatz für den administrativen Zugriff. Weisen Sie Administratoren benutzerdefinierte Administratorrollen mit den geringsten Berechtigungen zu, die für die täglichen Aufgaben erforderlich sind, und fordern Sie eine doppelte Autorisierung für den JIT-Zugriff (Just-in-Time) auf privilegiertere Rollen an.

- Wenden Sie IP Session Binding auf alle administrativen Apps an, um die Wiedergabe gestohlener administrativer Sitzungen zu verhindern.

- Aktivieren Sie Protected Actions, um eine erneute Authentifizierung zu erzwingen, wenn ein administrativer Benutzer versucht, sensible Aktionen durchzuführen.

Beobachtung und Reaktion auf Phishing-Infrastruktur:

- Überprüfen Sie die Anwendungsprotokolle (Okta-Protokolle, Webproxys, E-Mail-Systeme, DNS-Server, Firewalls) auf Beweise für die Kommunikation mit solchen verdächtigen Domänen.

- Überwachen Sie die Domains regelmäßig, um festzustellen, ob sich die Inhalte ändern.

Wenn auf der Domain gehostete Inhalte Urheberrechte oder Schutzmarken verletzen, sollten Sie in Erwägung ziehen, Beweise vorzulegen und eine Entfernungsanfrage beim Domain-Registrar und/oder Webhosting-Provider einzureichen.

Indikatoren für Kompromittierungen

Die Sicherheitskontakte von Okta-Kunden können sich anmelden und Indicators of Compromise als CSV-Datei von security.okta.com unter folgendem Link herunterladen:

https://security.okta.com/product/okta/phishing-campaigns-use-employee-benefits-lure-to-intercept-microsoft-and-okta-logins

Ein Hinweis zur Schätzungssprache

Die Okta Threat Intelligence-Teams verwenden die folgenden Begriffe, um die Wahrscheinlichkeit auszudrücken, wie in der US Office of the Director of National Intelligence Community Directive 203 – Analytic Standards dargelegt.

| Wahrscheinlichkeit | Fast keine Chance | Sehr unwahrscheinlich | Unwahrscheinlich | Ungefähr gleich hohe Wahrscheinlichkeit | Wahrscheinlich | Sehr wahrscheinlich | Fast sicher |

|---|---|---|---|---|---|---|---|

| Wahrscheinlichkeit | Remote | Höchst unwahrscheinlich | Unwahrscheinlich | Ungefähr gleiche Chancen | Wahrscheinlich | Höchstwahrscheinlich Wahrscheinlich | Fast sicher |

| Prozentsatz | 1-5% | 5–20 % | 20-45% | 45-55% | 55-80% | 80-95% | 95-99% |