Dieser Artikel wurde maschinell übersetzt.

Ransomware ist Malware, die Ihre Daten verschlüsselt. Ein privater (und streng gehüteter) Schlüssel kann Ihre Dateien wieder lesbar machen. Normalerweise geben Ihnen Hacker diesen Schlüssel jedoch nur, wenn Sie ihnen etwas im Gegenzug geben.

Ein Ransomware-Angriff ist immer schwerwiegend, und einige Unternehmen sind bereit, alles zu bezahlen, um ihre Dateien wieder zurückzubekommen. Aber Sie können Schwachstellen schließen, die Sie anfällig für Angriffe machen. Und wenn Sie gehackt werden, müssen Sie schnell handeln, um die Normalität wiederherzustellen.

Was ist Ransomware?

Sie klicken und klicken und klicken, aber Sie können Ihre Dateien nicht sehen. Stattdessen siehst du eine Drohbotschaft, die Geld verlangt.

Was passiert?

Möglicherweise haben Sie es mit Ransomware zu tun.

Um einen Angriff auszuführen, installieren Hacker Schadsoftware auf Ihrem System. Sie werden nur eine Geldforderung sehen. Zahlen Sie die Gebühr und Sie erhalten wieder Zugriff.

Ransomware kann Folgendes beinhalten:

- Ein dunkler Bildschirm. Sie tippen auf Ihren Dateien herum und alles wird schwarz. Sie können lediglich eine Geldforderung oder eine Reihe von Anweisungen sehen.

- Endlose Pop-ups. Ihr Gerät ist mit Fenstern überflutet, die Nachrichten, Videos oder Pornografie enthalten.

- Fehlerhaftes Gerät. Einige Geräte lassen sich überhaupt nicht einschalten oder sie machen schreckliche Geräusche, die Sie nicht stoppen können.

Der erste dokumentierte Ransomware-Angriff ereignete sich bereits 1989 und im Jahr 2012 erlangte IT große Popularität (und wurde gefürchtet). Zu diesem Zeitpunkt haben Millionen von Menschen einen solchen Angriff erlebt.

So funktioniert ein Ransomware-Angriff

Hacker sind clever und haben alle möglichen Tricks, die sie gegen Sie anwenden können. Ransomware-Angriffe sind auf gewöhnliche, alltägliche Aktivitäten zurückzuführen, die Sie vielleicht nie vermuten oder über die Sie nicht zweimal nachdenken.

Ransomware wird in der Regel auf eine (oder beide) von zwei Arten eingesetzt:

- Manuelle Bereitstellung. Hier verschafft sich ein Hacker administrativen Zugriff auf ein System und platziert Ransomware auf den Zielsystemen.

- Automatisierte Bereitstellung. Ein System wird kompromittiert und Ransomware über das System installiert.

Ihre Server könnten infiziert werden über:

- Popup-Fenster. Sie besuchen eine Website und sehen einen Bildschirm, der Sie darüber informiert, dass Sie mit einem Virus infiziert sind. Tippen Sie auf eine Schaltfläche, heißt es in der Meldung, und Sie werden die Bedrohung beseitigen.

- E-Mail-Adresse Nachrichten. Sie erhalten eine Benachrichtigung über Ihren Gewinn oder müssen eine Lieferung autorisieren. Ihnen wird eine Schaltfläche zum Klicken angezeigt.

- Phishing (Täuschung). Eine Website, die Sie häufig besuchen, wird gehackt. Obwohl es Ihren vorherigen Besuchen sehr ähnlich sieht, führt das Tippen auf die Schaltfläche zu unerwartetem Verhalten.

Sobald Sie sich mit dem vom Hacker aufgestellten Köder beschäftigen, führt Ihr Tippen zur Installation von Malware. Sie bemerken dies vielleicht nicht, aber Ihr Computer gewinnt einen neuen Freund, der alle Ihre Dateien schnell verschlüsselt, sodass Sie nicht darauf zugreifen können.

Wenn das Programm abgeschlossen ist, wird Ihnen eine Geldforderung angezeigt. Die Höhe des Lösegelds variiert, aber die meisten Hacker verlangen kleine Beträge von Einzelpersonen. Möglicherweise werden Sie um 400 US-Dollar gebeten, um Ihre Dateien zurückzubekommen.

Bei großen Unternehmen mit vielen Dateien ist der finanzielle Aufwand deutlich höher. Es kommt nicht selten vor, dass Sie mit Forderungen in Höhe von Tausenden von Dollar konfrontiert werden und der Hacker könnte Sie auffordern, mit Bitcoin zu bezahlen.

Wiederherstellung und Entfernung von Ransomware

In der IT-Branche ist es leicht, Angriffe als einfache, dilettantische Erpressungsversuche zu betrachten. Leider greifen die meisten Hacker auf hochentwickelte Tools zurück, die nahezu unmöglich zu replizieren oder zu umgehen sind.

Wenn Sie angegriffen werden, empfehlen Experten diese Schritte:

- Neustarten. Verwenden Sie beim Neustart den abgesicherten Modus von Windows.

- Abtasten. Nutzen Sie jedes Antivirenprogramm, das Sie haben, und führen Sie so viele Tests und Bereinigungsfunktionen wie möglich durch.

- Wiederherstellen. Wenn Sie immer noch nicht auf Dateien zugreifen können, ziehen Sie die Elemente auf die zuletzt gespeicherte Version zurück.

Jeder Schritt eines Einzelnen hilft nichts, wenn die Malware vom Server stammt. Wenn das gesamte System Ihres Unternehmens ausfällt, sollte das IT-Team sofort aktiv werden, um das Problem zu beheben. Alle Benutzer sollten sich vom System trennen, während das Team den Virus entfernt und die Dateien wiederherstellt.

Könnten Sie das Ziel eines Ransomware-Angriffs sein?

Jeder, der über einen funktionierenden Computer und eine Reihe von Dateien verfügt, könnte für einen Hacker verlockend sein. Sie denken vielleicht, dass Sie nichts zu teilen haben, aber ein Hacker will Ihr Geld. Aber viele Hacker konzentrieren sich ausschließlich auf große Ziele, einschließlich großer Unternehmen.

Hacker könnten sich auf Unternehmen konzentrieren mit:

- Sensible Dateien. Unternehmen im Gesundheitswesen müssen ihre Aufzeichnungen sicher aufbewahren oder stehen vor erheblichen Reputationsproblemen. Ransomware könnte die Zukunft des gesamten Unternehmens gefährden.

- Erhebliche Nachfrage. Regierungsbehörden und andere ähnliche Unternehmen benötigen rund um die Uhr Zugang, um funktionsfähig zu bleiben. Ein Lösegeld könnte in diesem Umfeld schnell ausgezahlt werden.

- kompromittieren Informationen. Privatdetekteien und Sicherheitsfirmen wissen viel über ihre Kunden. Der Schutz von Daten könnte hier entscheidend sein, um im Geschäft zu bleiben.

Analysten gehen davon aus, dass uns eine neue Welle von Ransomware-Angriffen bevorstehen könnte. Hacker können ein einfaches Tool (wie eine globale E-Mail-Adresse) erstellen und Hunderte oder Tausende Opfer auf einmal anlocken. Große Unternehmen werden mehr als eine Milliarde Dollar zahlen, um ihre Daten zurückzubekommen. Hacker können diesem Zahltag einfach nicht widerstehen.

Und viele Unternehmen sind in der Vergangenheit Opfer dieses Problems geworden. Bei einem der berüchtigtsten Ransomware-Angriffe im Jahr 2017 wurden über 200.000 Computer in über 150 Ländern vom Ransomware-Bug WannaCry befallen. Die Hacker verdienten jede Menge Geld und viele Unternehmen blieben auf nutzlosen Dateien sitzen, wenn sie nicht zahlten.

So gehen Sie mit einem Ransomware-Angriff um

Wenn Sie versucht sind, die Hacker zu bezahlen, um Ihre Dateien zurückzubekommen, sind Sie nicht allein. Aber Regierungsbehörden empfehlen diesen Ansatz nicht. Ihre Zahlungen ermutigen Hacker, in Zukunft andere ins Visier zu nehmen, und viele Kriminelle verlangen noch mehr Geld, wenn sie feststellen, dass ein Unternehmen bereit ist, zu zahlen.

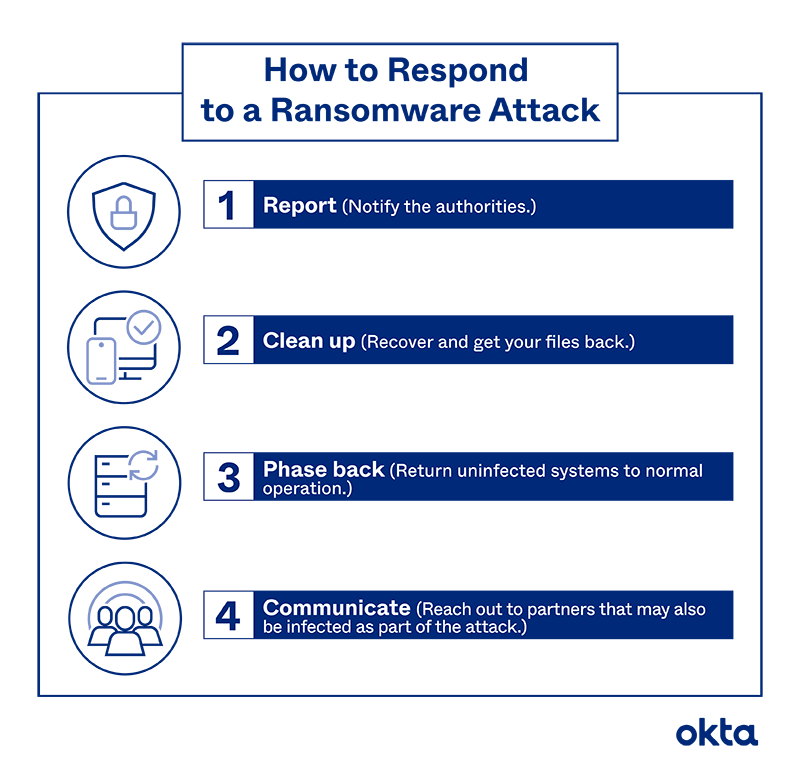

Stattdessen empfehlen Experten einen vierstufigen Wiederherstellungsplan.

- Bericht. Benachrichtigen Sie das FBI oder den Secret Service über den Vorfall. Ransomware Übergriffe sind kriminelle Ereignisse, und die Behörden sollten sich einschalten und Anklage erheben, wenn sie können.

- Aufräumen. Bitten Sie einen erfahrenen Berater (z. B. einen, der Ihnen vom FBI zugewiesen wurde), Ihnen bei der Wiederherstellung und Wiederherstellung Ihrer Dateien zu helfen.

- Phase zurück. Bringen Sie im Verlauf der Arbeiten nicht infizierte Systeme wieder auf ihren normalen Betriebszustand.

- Kommunizieren. Wenden Sie sich an alle Geschäftspartner, die im Rahmen des Angriffs ebenfalls infiziert werden könnten.

Jedes Unternehmen hat einen anderen Zeitplan für die Wiederherstellung. Möglicherweise haben Sie in nur wenigen Tagen Dateien bereinigt, Malware entfernt und Systeme betriebsbereit. Bei anderen Unternehmen kann die Arbeit Monate oder sogar Jahre dauern.

Verhindern Sie Ransomware , bevor die IT beginnt

Die Bereinigung nach einem Angriff ist nicht einfach, und es kann sein, dass Sie einige Arten von Dateien und Daten für immer verlieren. Prävention ist eine bessere Strategie, da Sie die bösen Jungs stoppen können, bevor sie anfangen.

Die Cybersecurity and Infrastructure Security Agency hat ein 16-seitiges Handbuch mit Anweisungen für Unternehmen veröffentlicht , die ihre Systeme stärken und zukünftige Angriffe verhindern möchten. Die meisten Tipps beziehen sich auf Software.

Software sollte nicht statisch sein. Unternehmen veröffentlichen Patches, um Schwachstellen zu reduzieren und Hacking-Versuche zu blockieren, aber sie helfen nicht, wenn Sie sie nicht anwenden. Stellen Sie sicher, dass Sie immer jedes Asset in Ihrem Unternehmen im Auge haben und Aktualisierungsregeln durchsetzen.

Ihre Arbeit ist technisch, aber das Blockieren eines Angriffs kann auch vernünftige Schritte beinhalten, die jeder in Ihrem Unternehmen unternehmen sollte. Halten Sie eine Schulung mit Ihren Mitarbeitern ab und sprechen Sie über diese Dinge:

- E-Mail-Adresse Best Practice: Erinnern Sie Ihr Team daran, nicht auf Links zu klicken, die in E-Mail-Adresse eingebettet sind, insbesondere wenn die Notizen von jemandem außerhalb des Unternehmens stammen.

- Datenschutz: Betonen Sie, wie wichtig es ist, Benutzernamen und Passwörter geheim zu halten.

- Software: Weisen Sie darauf hin, dass Antivirenscanner das gesamte Unternehmen schützen und diese Systeme ihre Arbeit tun dürfen sollten.

- Backups: Wenn Sie gehackt werden, kann Ihnen die Rückkehr zu gespeicherten Versionen viel Zeit und Ärger ersparen. Ermutigen Sie Ihr Team, die Archivierungspraktiken sehr sorgfältig zu befolgen.

Wenn Ihr Team die Bedrohungen versteht, mit denen Sie konfrontiert sind, haben Sie möglicherweise mehr Augen und Ohren, die nach einem Angriff Ausschau halten. Wenn sie ein Problem bemerken, könnten Sie die IT stoppen, bevor sich die IT ausbreitet.

Hilfe von Okta

Unsere Produkte wurden entwickelt, um Ransomware-Risiken zu reduzieren. Wir können Ihnen helfen, sich nicht mehr auf Passwörter zu verlassen, sondern sich auf Technologie zu verlassen.

Informieren Sie sich über die Produkte, die wir zum Schutz anderer Unternehmen wie Ihres eingesetzt haben. Und lassen Sie uns eine Lösung nur für Sie erstellen. Kontaktieren Sie uns, um loszulegen.

Referenzen

Eine kurze Zusammenfassung der Verschlüsselungsmethoden, die in weit verbreiteten Ransomwareverwendet werden. (Januar 2017). Informationssicherheit.

Häufig gestellte Fragen: Ransomware. Berkeley Büro für Informationssicherheit.

So retten Sie Ihren PC vor Ransomware. (April 2017). PC-Welt.

Kriminelle bevorzugen im Jahr 2021 Ransomware und BEC gegenüber Sicherheitsverletzungen. (Dezember 2020). Infosicherheit.

Beazley 2018 Sicherheitsverletzung Briefing. Beazley.

Ransomware: Was es ist und was man dagegen tun kann. US-Heimatschutzministerium.

Ransomware-Leitfaden. (September 2020). Agentur für Cybersicherheit und Infrastruktursicherheit.

CISA Insights: Ransomware-Angriff. (August 2019). Agentur für Cybersicherheit und Infrastruktursicherheit.

Ransomware Schutz- und Eindämmungsstrategien: Praktische Anleitungen für die Endpoint Schutz, Härtung und Eindämmung. (September 2019). Feuerauge.