Dieser Artikel wurde maschinell übersetzt.

Das Directory Access Protocol (LDAP) ist ein Protokoll, das es der IT ermöglicht, Benutzerinformationen schnell abzufragen.

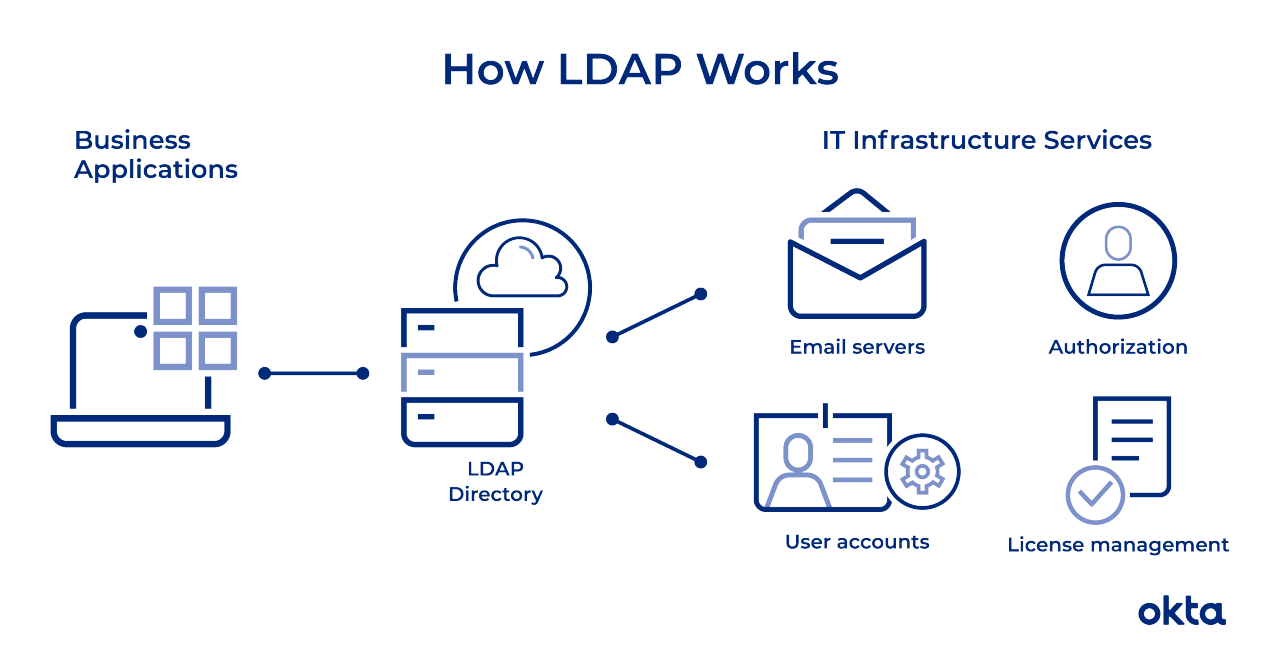

Jemand in Ihrem Büro möchte zwei Dinge tun: Senden Sie eine E-Mail-Adresse an einen kürzlich eingestellten Mitarbeiter und drucken Sie eine Kopie dieses Gesprächs auf einem neuen Drucker aus. LDAP (ressourcenschonend Directory access protocol) macht beide Schritte möglich.

Richten Sie die IT richtig ein, und dieser Mitarbeiter muss nicht mit IT sprechen, um die Aufgaben zu erledigen.

Was ist LDAP?

Unternehmen speichern Benutzernamen, Passwörter, E-Mail-Adressen, Druckerverbindungen und andere statische Daten im Verzeichnis. LDAP ist ein offenes, herstellerunabhängiges Anwendungsprotokoll für den Zugriff und die Verwaltung dieser Daten. LDAP kann auch die Authentifizierung übernehmen, sodass sich Benutzer nur einmal anmelden und auf viele verschiedene Dateien auf dem Server zugreifen können.

LDAP ist ein Protokoll, daher gibt die IT-Abteilung nicht an, wie Verzeichnisprogramme funktionieren. Stattdessen handelt es sich um ein Sprachformular, das es dem Benutzer ermöglicht, die benötigten Informationen sehr schnell zu finden.

LDAP ist ein Anbieter-Neurales, so dass die IT mit einer Vielzahl unterschiedlicher Verzeichnisprogramme verwendet werden kann. In der Regel enthält ein Verzeichnis folgende Daten:

- Beschreibend. Mehrere Punkte, wie Name und Standort, definieren zusammen einen Vermögenswert.

- Statisch. Die Informationen ändern sich nicht wesentlich, und wenn die IT dies tut, sind die Verschiebungen subtil.

- Wertvoll. Die Datenspeicherung im Verzeichnis ist für die Kerngeschäftsfunktionen von entscheidender Bedeutung und wird immer wieder von der IT berührt.

Manchmal wird LDAP im Laufe des Arbeitstages zusammen mit anderen Systemen verwendet. Ihre Mitarbeiter können beispielsweise LDAP verwenden, um eine Verbindung zu Druckern herzustellen oder Passwörter zu überprüfen. Diese Mitarbeiter können dann zu Google für E-Mail-Adresse wechseln, das überhaupt nicht auf LDAP angewiesen ist.

LDAP ist nicht neu. Das maßgebliche Whitepaper, das beschreibt, wie Directory-Service funktioniert und wie LDAP Schnittstellen haben sollte, wurde 2003 veröffentlicht. Trotz des IT-Zeitalters ist LDAP auch heute noch weit verbreitet.

Der LDAP-Prozess erklärt

Der durchschnittliche Mitarbeiter verbindet sich täglich Dutzende oder sogar Hunderte Male mit LDAP. Diese Person weiß möglicherweise nicht einmal, dass die Verbindung hergestellt wurde, obwohl die Schritte zum Abschließen einer Abfrage kompliziert und komplex sind.

Eine LDAP-Abfrage umfasst in der Regel:

- Session Verbindung. Der Benutzer verbindet sich über einen LDAP-Port mit dem Server.

- Bitten. Der Benutzer sendet eine Abfrage, z. B. eine E-Mail-Adress-Suche, an den Server.

- Antwort. Das LDAP-Protokoll fragt das Verzeichnis ab, findet die Informationen und liefert IT an den Benutzer.

- Fertigstellung. Der Benutzer trennt die Verbindung zum LDAP-Port.

Die Suche sieht einfach aus, aber viel Codierung macht die Funktion möglich. Der Entwickler muss die Größenbeschränkung der Suche, die Zeit, die der Server für die IT-Verarbeitung aufwenden kann, die Anzahl der Variablen, die in eine Suche einbezogen werden können, und vieles mehr bestimmen.

Eine Person, die von Firma zu Firma wechselt, kann an jedem Standort Suchen mit LDAP durchführen. Aber die Art und Weise, wie die Suche funktioniert und wie sie funktioniert, kann sehr unterschiedlich sein, je nachdem, wie das LDAP konfiguriert ist.

Bevor eine Suche gestartet wird, muss das LDAP den Benutzer authentifizieren. Für diese Arbeit stehen zwei Methoden zur Verfügung:

- Einfach. Der richtige Name und das richtige Passwort stellen die Verbindung zwischen Benutzer und Server her.

- Einfache Authentifizierung und Sicherheit integrieren (SASL). Ein sekundärer Dienst, z. B. Kerberos, führt die Authentifizierung durch, bevor der Benutzer eine Verbindung herstellen kann. Für Unternehmen, die erweiterte Sicherheit benötigen, kann dies eine gute Option sein.

Manche Anfragen stammen aus den Mauern des Unternehmens, andere starten auf dem Handy oder dem heimischen Computer. Die meisten LDAP-Kommunikationen werden ohne Verschlüsselung oder Verschlüsselung gesendet, was zu Sicherheitsproblemen führen kann. Die meisten Unternehmen verwenden Transport integrate Security (TLS), um die Sicherheit von LDAP-Nachrichten zu gewährleisten.

Benutzer können alle Arten von Operationen mit LDAP bewältigen. Sie können:

- Hinzufügen. Geben Sie eine neue Datei in die Datenbank ein.

- Löschen. Nehmen Sie eine Datei aus der Datenbank.

- Suchen. Starten Sie eine Abfrage, um etwas in der Datenbank zu finden.

- Vergleichen. Untersuchen Sie zwei Dateien auf Ähnlichkeiten oder Unterschiede.

- Modifizieren. Nehmen Sie eine Änderung an einem vorhandenen Eintrag vor.

LDAP-Begriffe, die Sie verstehen sollten

Die durchschnittliche Person, die an einem Computer herumtippt, muss sich nicht mit den Besonderheiten von LDAP auskennen. Personen, die sich mit Netzwerksicherheit und -zugriff befassen, müssen jedoch ein tiefes Verständnis der Kernkonzepte und -strukturen haben. Und die Sprache, die Menschen verwenden, um LDAP zu beschreiben, kann für Anfänger undurchdringlich sein.

Zu den allgemeinen Begriffen, die Ihnen beim Einstieg in die LDAP-Nutzung begegnen, gehören:

- Datenmodelle. Welche Arten von Informationen befinden sich in Ihrem Verzeichnis? Modelle helfen Ihnen, die Facetten Ihres LDAP zu verstehen. Sie können allgemeine Informationen (z. B. eine Objektklasse), Namen (wie jedes Element eindeutig referenziert wird), Funktionen (wie auf die Daten zugegriffen wird) und Sicherheit (wie Benutzer die Authentifizierung durchlaufen) haben.

- Definierter Name (DN). Dies ist eine eindeutige Kennung jedes Eintrags, die auch die Position innerhalb des Informationsbaums beschreibt.

- Änderungen. Dies sind Anfragen von LDAP-Benutzern, um die mit einem Eintrag verknüpften Daten zu ändern. Zu den definierten Änderungstypen gehören Hinzufügen, Löschen, Ersetzen und Erhöhen.

- Relativer Distinguished Name (RDN). Auf diese Weise können DNs miteinander verknüpft und gleichzeitig der relative Standort angegeben werden.

- Schema. Die Codierung, die Ihrem LDAP zugrunde liegt, wird als Schema bezeichnet. Sie verwenden diese Sprache, um das Format und die Attribute der einzelnen Elemente zu beschreiben, die sich auf dem Server befinden.

- URLs. Dabei handelt es sich um eine Zeichenfolge, die die Adresse und den Port eines Servers sowie andere Daten enthält, die eine Gruppe definieren, einen Standort angeben oder einen Vorgang an einen anderen Server verweisen können.

- Uniform Ressourcen identifier (URI). Dies ist eine Zeichenfolge, die eine Ressource definiert.

Dies ist nur ein kleiner Hinweis auf die Sprache, die Sie beherrschen müssen, um LDAP-Protokolle richtig zu implementieren. Da LDAP jedoch ein Open-Source-Protokoll ist, gibt es viele Dokumente, die Ihnen helfen können, in kürzester Zeit wie ein Profi loszulegen und zu programmieren.

LDAP im Vergleich zu Active Directory

Einige Leute verwenden LDAP und Active Directory synonym, und die Gewohnheit verursacht eine große Verwirrung. Diese beiden Tools funktionieren zusammen, aber sie sind definitiv nicht dasselbe.

Active Directory ist ein proprietäres Verzeichnistool, das zum Organisieren von IT Assets wie Computern, Druckern und Benutzern verwendet wird. Da es sich um ein Microsoft-Produkt handelt, wird es üblicherweise in der Windows-Umgebung verwendet. Wenn Sie schon einmal mit Windows in einem Netzwerk gearbeitet haben, wissen Sie, dass dieses System einigen Daten zugrunde liegt.

LDAP ist ein Protokoll, das Active Directorylesen kann, aber Sie können IT auch mit anderen Programmen verwenden, einschließlich solcher, die auf Linux basieren. Als Hersteller-Neurales-Protokoll können Sie dieses Tool verwenden, um mit allen Arten von Produkten zu arbeiten, die nichts mit Windows zu tun haben.

Daher arbeiten LDAP und Active Directory zusammen, um Benutzern zu helfen. Sie konkurrieren jedoch nicht miteinander und machen auch nicht genau dasselbe.

LDAP + Okta

LDAP hilft Benutzern beim Zugriff auf wichtige Dateien. Da es sich bei diesen Daten jedoch um vertrauliche Daten handelt, ist es für die IT von entscheidender Bedeutung, dass Sie die Informationen vor Personen schützen, die Ihnen Schaden zufügen könnten. Wenn Sie in einer Hybridumgebung arbeiten und einige Ihrer Daten in der Cloud gespeichert sind, sind die Risiken sogar noch größer.

Okta kann Ihnen helfen, diese wichtigen Informationen zu schützen. Finden Sie heraus, wie.

Referenzen

Was ist LDAP? LDAP Linux Anleitung

Eine Geschichte und ein technischer Überblick über LDAP. LDAP.com.

Der LDAP-Suchvorgang. LDAP.com.

Konfigurieren von Active Directory für die LDAP-Authentifizierung. IBM.

Grundlegende LDAP-Konzepte. LDAP.com.

LDAP-URLs. LDAP.com.

Das LDAP-Schema verstehen. LDAP.com.

So gestalten Sie die Single Sign-On-Implementierung in Ihrem Unternehmen so reibungslos wie möglich. (Juli 2016). Forbes.

Active Directory Domain Services – Übersicht. (Mai 2017). Microsoft.

Grundlegendes zu Active Directory. (März 2018). Mittel.

Was ist LDAP-Authentifizierung? (Juli 2018). Houston Chronicle.

Identitätsbewusstsein geht Hand in Hand mit der Digitalisierung. (April 2020). Forbes.