Las organizaciones a menudo tratan las identidades humanas y no humanas (NHI) como desafíos de seguridad separados. Este enfoque aislado tenía sentido en los centros de datos tradicionales. Sin embargo, la rápida adopción de servicios en la nube y aplicaciones SaaS ha cambiado fundamentalmente la forma en que interactúan las identidades y cómo protegerlas. Gestionar las identidades humanas y de máquina por separado crea puntos ciegos de seguridad a medida que se interconectan cada vez más a través de los servicios en la nube.

De humano a máquina: La evolución del panorama de la identidad

Basta con echar un vistazo a dos de los principales riesgos identificados en Los 10 principales de identidades no humanas de OWASP para 2025: la baja inadecuada de cuentas de servicio y las identidades de máquina con privilegios excesivos. Cuando un empleado humano se va, su cuenta corporativa puede ser desactivada, pero ¿qué pasa con todas las cuentas de servicio, las claves de API y los scripts de automatización que creó? Y esas identidades de máquina a menudo acumulan más privilegios de los que necesitan, un problema que se agrava cuando no se puede rastrearlas hasta sus propietarios humanos.

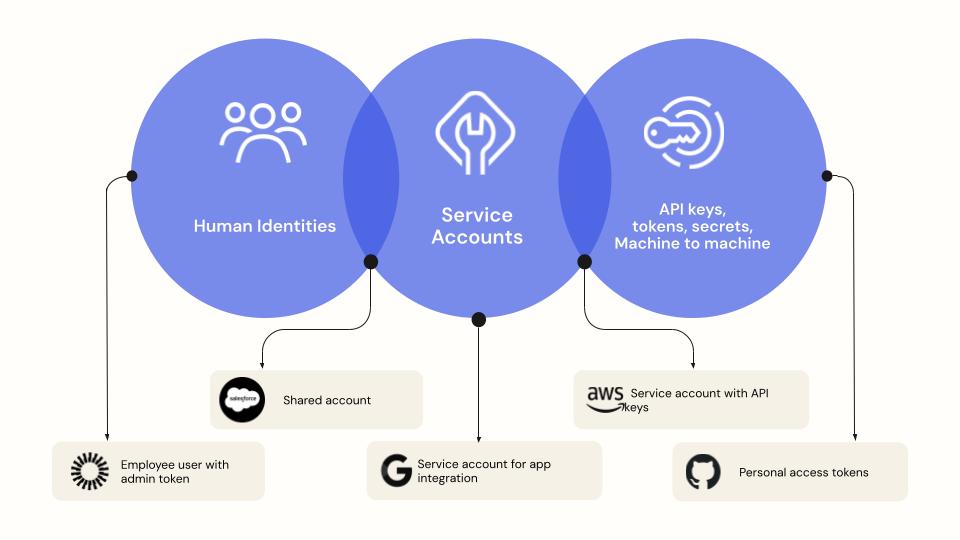

Así de profundamente entrelazadas se han vuelto las identidades humanas y no humanas:

- Las identidades de usuario de SaaS e IaaS, diseñadas originalmente para uso humano, ahora se reutilizan como cuentas de servicio para integraciones y automatización.

- Los tokens y las claves creados por máquinas heredan los permisos de sus propietarios humanos, al tiempo que mantienen patrones de acceso independientes.

- Las cuentas de servicio y sus secretos, creados y administrados por empleados humanos, desdibujan los límites tradicionales de la identidad.

- Tanto los empleados humanos como los recursos en la nube acceden cada vez más a datos confidenciales a través de identidades de rol compartidas.

Este desafío proviene de cómo el panorama moderno de la identidad empresarial ha evolucionado hasta convertirse en una intrincada red de identidades interconectadas. Lo que hace que esta relación sea única es cómo las identidades humanas y de máquina se han vuelto inseparables. Las identidades humanas sirven como base y punto de control para las identidades no humanas, mientras que las INH extienden y amplifican las capacidades humanas en las plataformas en la nube.

Esta interdependencia no se trata solo de volumen; también se trata de complejidad. Un solo empleado técnico hoy en día podría ser el originador de o tener acceso a docenas de identidades no humanas, cada una con sus propias credenciales, privilegios, patrones de acceso e implicaciones de seguridad en múltiples plataformas en la nube y aplicaciones SaaS.

Cada una de estas identidades tiene sus propios permisos, patrones de acceso y riesgos de seguridad, lo que nos lleva a nuestro siguiente desafío.

Comprensión de la relación de seguridad humano-NHI

Considere este escenario común: un ingeniero sénior de desarrollo y operaciones que administra varias cuentas de servicio críticas presenta su renuncia. Más allá del desafío inmediato de la eliminación del acceso, las organizaciones enfrentan riesgos significativos al identificar y remediar cuentas de servicio con permisos excesivos.

Estos riesgos se manifiestan de varias maneras en toda la empresa: las cuentas de servicio huérfanas permanecen activas mucho después de la salida de los empleados, las claves de API no rastreadas continúan flotando en los scripts de implementación y las identidades de máquina creadas inicialmente para proyectos temporales se convierten en elementos permanentes en la infraestructura. Para complicar aún más la situación, están las credenciales de emergencia que nunca se rotan y las cuentas y buzones de correo compartidos del departamento que carecen de una designación de propiedad clara.

Este desafío no es solo técnico, sino también organizacional. Los empleados humanos son los creadores, propietarios y administradores de las NHI (identidades no humanas). Cuando se van o cambian de rol, la intrincada red de identidades que han creado no se desenreda mágicamente, y los riesgos de seguridad críticos pueden pasar desapercibidos sin una propiedad clara para la corrección.

Aquí es donde la segmentación se vuelve crucial. Si bien tanto las identidades humanas como las no humanas necesitan protección, requieren diferentes enfoques de seguridad:

- Multi-Factor Authentication (MFA)

- Una cuenta humana sin MFA es un riesgo de seguridad inmediato que debe abordarse. Todas las identidades humanas deben tener MFA con factores fuertes resistentes al phishing como Okta FastPass.

- Las cuentas de servicio utilizadas para la automatización a menudo no requieren Autenticación Multifactor (MFA), ya que MFA está diseñada para la interacción humana. Esperar MFA puede ser un riesgo no viable para los equipos de seguridad; soluciones alternativas como Okta Privileged Access pueden ayudar a asegurar el acceso a estas cuentas.

- Single sign-on (SSO)

- Una cuenta humana con una cuenta local debe federarse para habilitar el inicio de sesión SSO a través de Okta.

- Las cuentas de servicio y de emergencia se pueden configurar para el diseño de inicio de sesión directo, pero sus credenciales se pueden almacenar y administrar a través de Okta Privileged Access para hacer cumplir las políticas de seguridad.

- Cuentas no utilizadas

- Es probable que una cuenta humana no utilizada necesite ser desaprovisionada.

- Una cuenta de servicio no utilizada podría ser para procesos de copia de seguridad críticos pero poco frecuentes.

- Privilegio mínimo

- Los empleados humanos pueden iniciar sesión desde varias ubicaciones, como el extranjero, la oficina o el hogar, según sus necesidades laborales.

- Las cuentas de servicio utilizadas para la automatización y las integraciones deben operar dentro de un rango de IP predefinido para minimizar los riesgos de seguridad. Cualquier desviación en el comportamiento de la cuenta de servicio, como el acceso a recursos desde una IP inesperada, debe activar una alerta inmediata debido al alto riesgo de compromiso.

- Anomalías de uso:

- Los empleados humanos pueden iniciar sesión desde varias ubicaciones: en el extranjero, en la oficina o en casa, según sus necesidades laborales.

- Las cuentas de máquina a máquina para la automatización deben permanecer dentro de un rango de IP predefinido. La desviación en el comportamiento de la Identidad debe desencadenar una alerta inmediata debido al alto riesgo de vulneración.

Un camino unificado hacia adelante

A medida que las organizaciones continúan con sus procesos de transformación en la nube, la línea entre las identidades humanas y no humanas se vuelve más borrosa. La solución no es tratarlos como problemas separados, sino implementar una estrategia integral de seguridad de la identidad que:

- Comprende las relaciones entre diferentes tipos de identidad

- Aplica los controles de seguridad adecuados según el contexto

- Mantiene una propiedad y una gestión del ciclo de vida claras

- Proporciona visibilidad de todos los tipos de identidad y sus interacciones

Hemos creado Okta Identity Security Posture Management con este enfoque holístico en mente. Asegurar las identidades humanas mientras se dejan las NHI sin administrar (o viceversa) es como cerrar la puerta principal con llave pero dejar todas las ventanas abiertas.

El futuro de la seguridad de Identity reside en soluciones que puedan manejar la complejidad de las relaciones de Identity modernas sin dejar de ser manejables para los equipos de seguridad. Es hora de dejar de tratar las identidades humanas y no humanas como desafíos separados y comenzar a verlas como son: dos caras de la misma moneda de seguridad.

¿Listo para obtener más información sobre cómo tu organización puede administrar mejor la convergencia de identidades humanas y no humanas? Conéctate con Okta para descubrir cómo Okta Identity Security Posture Management puede ayudarte a abordar estos desafíos.