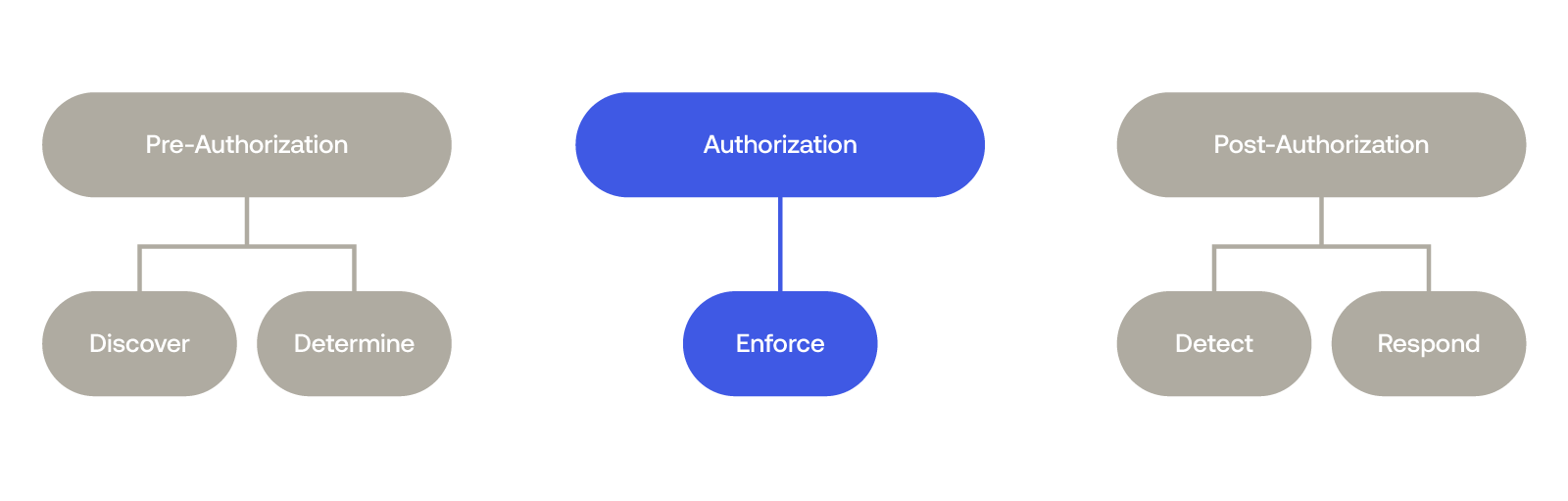

Para brindar a sus organizaciones la defensa más sólida posible contra la creciente ola de amenazas sofisticadas, los líderes de seguridad deben adoptar un enfoque de seguridad impulsada por la Identidad que mitigue las amenazas antes, durante y después de los ataques basados en la autenticación.

Un elemento central de este enfoque es la propia autenticación, específicamente, la aplicación robusta de protocolos de autenticación resistente al phishing en todos los dispositivos y sistemas. Todo se reduce a una estrategia de identidad que pueda garantizar que la persona adecuada tenga el nivel de acceso adecuado en el momento adecuado.

El entorno de amenazas hace que la responsabilidad de hacer cumplir estos protocolos sea más urgente y más complicada. Según IBM, el phishing es el principal vector de ataque inicial para las filtraciones exitosas, representando el 41% de los incidentes. La identidad está en el centro del perfil de riesgo de cada organización: Según Verizon, más del 80% de las filtraciones de datos en 2023 involucraron credenciales robadas.

Hoy, nos centraremos en las herramientas de autenticación y las estrategias que los líderes de seguridad deben emplear para maximizar la capacidad de su organización para frustrar a los atacantes potenciales en el momento del ataque para evitar el acceso indebido a recursos, aplicaciones y datos sensibles.

¿Por qué cambiar?: La necesidad de una solución unificada

Para cubrir la amplitud total de sus necesidades de seguridad relacionadas con la identidad, algunas organizaciones emplean una red de soluciones puntuales individuales para abordar diferentes funciones. Por ejemplo, pueden usar un proveedor de identidad para la gobernanza, otro para MFA y SSO, y otro más para la detección de infracciones.

Sin embargo, este enfoque añade más complejidad y fricción operativa a la tarea de mantener seguros los datos y los recursos. La autoridad distribuida y los silos de información inherentes a estas soluciones heredadas multiplican el número de vulnerabilidades que los malos actores pueden explotar.

Un enfoque unificado para Workforce Identity resuelve este problema al integrar la gobernanza con la detección de amenazas, lo que garantiza la aplicación del acceso con privilegios mínimos en todos los usuarios, recursos y dispositivos.

Políticas de acceso para la fuerza laboral moderna

Las organizaciones necesitan una forma moderna de aplicar controles de acceso seguros por diseño para garantizar que la persona adecuada tenga el nivel de acceso adecuado en el momento adecuado. Esta solución debe ofrecer una defensa sólida contra los ataques de phishing al tiempo que otorga a los empleados acceso seguro y privilegiado a la información clave. En un panorama cada vez más definido por las relaciones con terceros y los empleados a tiempo parcial, por contrato y remotos, esta solución de identidad también debe incluir un medio para otorgar acceso temporal específico y seguro a sistemas y recursos específicos.

La aplicación estricta de las políticas de acceso comienza con los factores de autenticación y las herramientas de gobernanza adecuados. Un enfoque unificado de la identidad les brinda a los equipos de seguridad y de TI

- Los factores de autenticación resistentes al phishing son capaces de mitigar el impacto de diferentes tipos de posibles infracciones (por ejemplo, ataques de phishing, robo de sesiones, actividad local no autorizada) en todos los sistemas operativos y dispositivos. Esto incluye opciones seguras como la Autenticación Multifactor (MFA) y el inicio de sesión único (SSO) y, en casos especialmente delicados, opciones biométricas.

- Funciones automatizadas de aprovisionamiento y desaprovisionamiento que garantizan los cambios de acceso adecuados cuando alguien se une, se va o se mueve dentro de la organización

- La capacidad de implementar solicitudes de acceso con límite de tiempo para permisos confidenciales e infraestructura crítica

- Un medio integral para aplicar las mejores prácticas de seguridad para cuentas privilegiadas compartidas con funciones como el almacenamiento de contraseñas y factores de Autenticación Multifactor (MFA) transaccionales resistentes al phishing

Okta lo hace posible

Okta Workforce Identity Cloud unifica la gestión de seguridad digital en todos los aspectos de la identidad, incluida la aplicación de la autenticación resistente al phishing en toda la organización.

Para obtener más información sobre las otras etapas de la protección contra amenazas, consulte nuestros blogs sobre la respuesta unificada a la pre-autenticación y esté atento a nuestro próximo blog sobre la seguridad posterior a la autenticación.