Le chiffrement asymétrique (également appelé cryptographie asymétrique) permet aux utilisateurs de chiffrer des informations au moyen de clés partagées.

Vous devez envoyer un message sur Internet, par exemple, mais vous souhaitez que seul le destinataire prévu puisse voir ce que vous avez écrit. Le chiffrement asymétrique peut vous aider à atteindre cet objectif.

Les techniques de cryptographie asymétrique assurent des communications extrêmement sécurisées entre deux parties. Il y a de fortes chances que vous ayez déjà rencontré cette technologie, même si vous ne saviez pas comment elle s’appelait. Par exemple, chaque fois que vous visitez un site web avec une adresse commençant par « https », vous avez affaire au chiffrement asymétrique.

Qu’est-ce que le chiffrement asymétrique ?

Comme nous l’explique un site du gouvernement américain, il n’existe pas de trafic web non sensible. Nous partageons presque tous les aspects de notre vie en ligne et effectuons chaque jour des transactions extrêmement sensibles. Dans un tel environnement, les individus comme les entreprises ont besoin de mesures de sécurité efficaces. C’est là que le chiffrement asymétrique entre en scène.

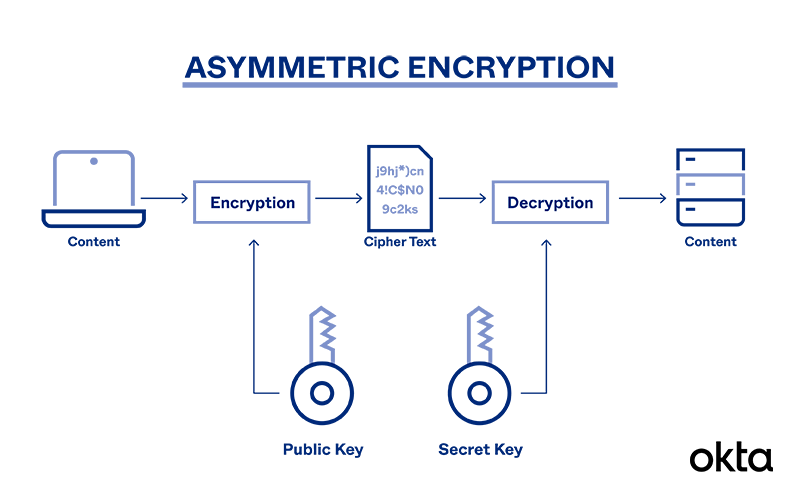

Dans un environnement de chiffrement asymétrique, la sécurité est assurée par deux clés.

- Chiffrement à clé publique – Tout le monde peut voir le message et y accéder.

- Chiffrement à clé privée – Seul le destinataire authentifié a accès au message.

Ces deux clés sont distinctes mais égales, et sont toutes deux requises pour décoder un message. Si vous n’en avez qu’une, le déchiffrement est impossible.

Le chiffrement symétrique est une autre méthode de chiffrement. Si vous utilisez le chiffrement symétrique, une seule clé chiffre et déchiffre les données. Un cybercriminel ayant accès à cette clé peut exécuter les deux fonctions.

Le chiffrement asymétrique repose sur deux clés. L’une chiffre, l’autre déchiffre. En résulte un niveau de sécurité renforcé.

Comment fonctionne la cryptographie asymétrique ?

Les messages sensibles sont soumis à un processus de chiffrement et de déchiffrement à l’aide de clés publiques et privées.

Un algorithme lance le processus. Une fonction mathématique génère une paire de clés. Chaque clé est différente, mais elles sont liées mathématiquement les unes aux autres.

Les protocoles de génération de clés varient et les clés qu’ils créent sont différentes également. Dans l’environnement Microsoft, par exemple, vous avez besoin d’environ quatre lignes de code pour commencer le développement d’une paire de clés asymétriques. D’autres programmes fonctionnent d’une manière similaire.

Imaginez que quelqu’un souhaite envoyer un message chiffré à une autre personne. Le processus se présente comme suit :

- Enregistrement – L’utilisateur et l’expéditeur ont pris contact avec une entité officielle qui a généré les clés publique et privée.

- Recherche – L’expéditeur examine un annuaire de clés publiques à la recherche des informations de clé publique du destinataire.

- Chiffrement – L’expéditeur crée un message, le chiffre avec la clé publique du destinataire, puis l’envoie.

- Décodage – Le destinataire utilise la clé privée pour décoder le message.

- Réponse – Si le destinataire souhaite répondre, le processus recommence dans le sens inverse.

Imaginez maintenant que quelqu’un souhaite communiquer avec une entité, et non un individu. Dans ce cas, les certificats sont importants.

Les certificats SSL, couramment utilisés par les sites web, peuvent être comparés à des poignées de main. Une entreprise réalise une opération, comme l’enregistrement auprès d’une entité et la démonstration de propriété, et un certificat est créé. Lorsqu’un utilisateur accède à un site comme celui-ci, son ordinateur et le site web vérifient les clés privée et publique avant que les informations ne soient transmises. Une fois la vérification effectuée, les données font l’objet d’un chiffrement symétrique, plus rapide.

L’authentification web est relativement facile à comprendre. Nous l’avons déjà tous utilisée. Mais beaucoup d’autres entités emploient cette technique pour protéger leurs utilisateurs. Le Bitcoin, par exemple, s’appuie largement sur le chiffrement asymétrique. Une transaction est associée à une clé publique, mais une clé privée est requise pour déplacer cette transaction d’un compte à un autre.

Avantages et inconvénients du chiffrement asymétrique

Tous les administrateurs de site et les individus attentifs à la sécurité exigent un outil de chiffrement quelconque. Toutefois, les solutions asymétriques ne conviennent pas à tout le monde.

Avantages

- Sécurité – Sans les deux clés, un cybercriminel ne peut accéder qu’à des données inutiles.

- Transparence – Les clés publiques peuvent être distribuées librement, car leur perte n’engendre aucun risque de sécurité.

- Apparence – Les utilisateurs méfiants exigent une sécurité robuste. Zoom l’a découvert en 2020, lorsque des journalistes ont identifié des failles dans son code signifiant que les appels Zoom n’étaient pas vraiment chiffrés de bout en bout, contrairement ce qu’affirmait sa communication marketing. Or, la sécurité stricte de l’environnement est un facteur critique pour de nombreuses personnes.

Inconvénients

- Vitesse – Les systèmes ont besoin de temps pour effectuer le déchiffrement. Les utilisateurs qui envoient beaucoup de fichiers volumineux devront faire preuve de patience.

- Vulnérabilités – Si vous perdez une clé privée, toute personne qui la trouvera pourra lire l’ensemble des messages, même s’ils sont privés. La perte d’une clé peut également entraîner une attaque man-in-the-middle.

- Perte – Si vous perdez votre clé privée, vous ne pourrez pas déchiffrer les messages qui vous sont envoyés.

- Durabilité à long terme – À l’avenir, l’informatique quantique mettra fin aux approches asymétrique et symétrique.

Vous pouvez parcourir cette liste et décider que les avantages l’emportent sur les risques. Mais si vous estimez que les risques sont trop grands, vous pouvez utiliser le chiffrement symétrique à la place. Les risques en matière de perte et de vitesse seront moins importants, mais vos données pourraient être légèrement moins sécurisées.

Histoire du chiffrement asymétrique

L’idée de protéger les données ne date pas d’hier. Les concepts qui sous-tendent la cryptographie asymétrique ont d’ailleurs été définis il y a plusieurs dizaines d’années.

En 1976, deux chercheurs de l’Université de Stanford ont publié un rapport dans lequel les concepts du chiffrement asymétrique étaient clairement définis. Ils estimaient que de nouveaux protocoles étaient nécessaires, car les utilisateurs passaient de transactions en liquide à des versions numériques, et avaient besoin de protéger leur argent.

Au fil du temps, ces idées ont fait leur chemin et les individus, les organismes publics et les entreprises privées se sont empressés d’appliquer ce niveau élevé de sécurité. En 1995, le chiffrement asymétrique est devenu monnaie courante avec la généralisation du protocole HTTPS. Aujourd’hui, des entreprises aussi vastes que Google ont recours à cette technique pour protéger leurs communications.

Nous pouvons vous aider

Découvrez comment Okta utilise le chiffrement asymétrique pour protéger votre entreprise. Nous pouvons vous aider à déterminer quelles solutions répondent le mieux aux besoins de votre entreprise et les implémenter pour vous. N’hésitez pas à nous contacter.

Références

Why HTTPS for Everything? CIO Council.

Générer des clés pour le chiffrement et le déchiffrement. Juillet 2020. Microsoft.

Public Key Directory. Mars 2009. The Kumachan.

How to Choose Between These 5 SSL Certificates for Your Site. Neil Patel.

So Wait, How Encrypted Are Zoom Meetings Really? Avril 2020. Wired.

New Directions in Cryptography. Novembre 1976. IEEE Transactions on Information Theory.

Half the Web is Now Encrypted. That Makes Everyone Safer. Janvier 2017. Wired.

Here’s a Simple Introduction on How Browsers Encrypt Your Data. Janvier 2019. Anton Spaans.