アイデンティティは、現代のセキュリティ戦略の基盤です。アイデンティティベース攻撃は増加傾向にあり、ほとんどのデータ侵害は認証情報の窃取によって引き起こされています。1万8,000社以上のお客様を抱え、毎月数十億件の認証をアイデンティティプラットフォームで処理しているOktaは、こうしたアイデンティティベース攻撃の最前線に立っています。

先月だけでも、Oktaは悪意のあるトラフィックと正当なトラフィックをリアルタイムで分離するパイプラインを使用して、約23億8,000万件の悪意のある要求をブロックしました。これは、Okta Workforce Identity Cloudへの全ログイン試行の20%以上を占めています。

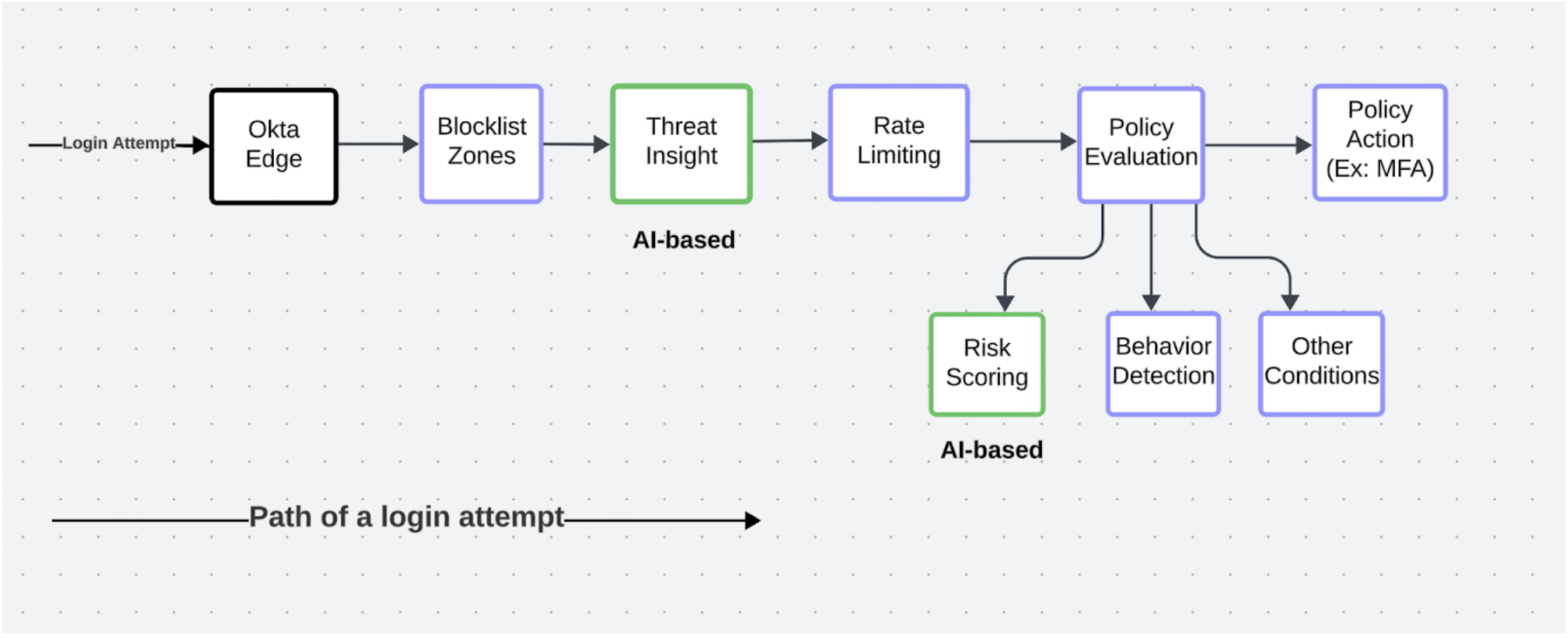

このブログでは、このパイプラインのさまざまなレイヤーの詳細について説明します。特に、AIベースのコンポーネントに焦点を当てます。また、お客様がこれらの機能を使用して、さまざまな種類のアイデンティティベース攻撃からユーザーを保護する方法についても説明します。

多層防御

アイデンティティベース攻撃から防御するには、以下の理由により、複数のレイヤーを使用する多層防御の戦略が必要となります。

- 多くのアイデンティティベース攻撃は非常に巧妙であり、悪意のある要求と正当な要求を区別するために、1つの防御レイヤーだけでは必要な情報すべてに対応できません。複数のレイヤーを用いることで、要求の正当性を判断できます。

- 攻撃を検出するための自動化されたパイプラインには、常に偽陽性(正当なリクエストが悪意のあるものとしてフラグ付けされる)と偽陰性(悪意のあるリクエストが正当なものとしてフラグ付けされる)があります。組織によって、偽陽性および偽陰性に対する許容レベルは異なります。組織が低い偽陽性率または低い偽陰性率に合わせて自己構成できるパイプラインに、複数のレイヤーが必要です。

- アイデンティティベース攻撃には、パスワードスプレー、ブルートフォース、フィッシング、セッションハイジャックなど、さまざまな種類があります。単一の検知/適用戦略がすべての攻撃に有効であるとは限りません。パイプラインには、特定の種類の攻撃に対処するレイヤーが必要です。

このスタックの各レイヤーでの検知には、主に2つの側面があります。

- 品質: 検出の品質は、誤検知率と誤検出率を組み合わせることで判断できます。両方の最適化を試みますが、以下に説明する基準に基づいて一方を優先します。これはレイヤーごとに異なります。

- 修復オプション:ブロックが唯一の修復オプションの場合(vs.多要素認証(MFA))、誤検知を減らすことが重要です。

- 除外の設定:管理者が検出をセルフサービスで無効にできない場合、誤検知を減らすことが重要になります。

- レイテンシー:正当なユーザーの応答時間に影響を与えることなく、すべての検出を実行することが重要です。

このパイプラインのすべてのレイヤーの詳細を見てみましょう。レイヤーは、ログインリクエストのパスで呼び出される順に記述されています。これらのレイヤーの順序と各レイヤーでサポートされる機能は、将来変更される可能性があることに注意してください。

Okta Edge

これは、要求のエントリポイントであり、防御の最前線です。このレイヤーには、DDoS攻撃を検知して保護するための多くの制御が含まれています。Oktaは、大規模な認証情報ベースの攻撃から保護するために、Edgeのすべてのテナントについてブロックされている悪意のあるIPを特定するパイプラインを構築しました。Okta Edgeでサポートされている機能の構成は、お客様が部分的に変更することはできません。

ブロックリストゾーン

お客様は、ブロックリストゾーンを作成することにより、IP、場所、IPサービスカテゴリ、および自律システム番号(ASN)の特定の組み合わせをブロックできます。これらのゾーンに一致するリクエストは、Okta Workforce Identity Cloudのすべてのエンドポイントへのアクセスがブロックされます。

多くのクレデンシャルベースの攻撃には、匿名化プロキシサービスを介してルーティングされるリクエストが含まれます。すべてのアノニマイジングプロキシをブロックする デフォルトゾーンを作成する、最近リリースされたセルフサービスEarly Access機能を有効にすることをお勧めします。特定のIPサービスカテゴリの免除を追加する場合は、拡張された動的ネットワークゾーン のサポートを導入する、最近リリースされた別のセルフサービスEarly Access機能を使用できます。

Oktaは過去1か月で、ゾーン構成に基づいて約3億1,800万件の悪意のあるWeb要求をブロックしました。Oktaは、IPに関連する位置情報、IPサービスカテゴリ、ASNを解決するために、複数の外部ベンダーを活用しています。

Oktaは、次の2つの側面に焦点を当てて、継続的にゾーンをスケーリングしています。

品質:古いデータフィードから生じる誤検知と誤検出を減らすために、データパイプラインを構築して、外部データフィードを入手可能になってから24時間以内に更新しました。

レイテンシ: すべてのWebリクエストについてIPメタデータを解決します。この規模に対応するため、すべての外部プロバイダーからのメタデータを解決する際に、非常に低いレイテンシ(95パーセンタイルで50ミリ秒未満)を維持するために継続的に改善を行っています。

ThreatInsight

ThreatInsightは、AIを活用して認証情報ベースの大規模攻撃を検知・保護するOktaのネイティブな機能であり、検知パイプラインと適用パイプラインの2つのコンポーネントを含みます。

検知パイプライン

パスワードスプレー、クレデンシャルスタッフィング、総当たり攻撃などの大規模なアイデンティティベース攻撃に関与する悪意のあるIPを検知するため、ストリーミングデータとバッチデータのパイプラインを構築しました。クロステナントとテナント固有の悪意のあるIPの両方を検知します。

検知パイプラインはヒューリスティックとMLモデルも含み、大規模な認証情報ベースの攻撃を受けているテナントにフラグを設定します。これらのモデルは、攻撃が開始されてから数分以内にテナントレベルでのログイン失敗の異常を検知します。これらのモデルからの出力に基づいて、SystemLogを通じてお客様に通知し、攻撃を受けているテナントについて、より積極的に悪意のあるIPにフラグを設定します。これらのモデルは、Oktaが毎月、攻撃を受けている数百のテナントに通知する上で役立っています。

適用パイプライン

Oktaは、以下の2つのアクションを(この順序で)実行する低遅延の適用パイプラインを構築しました。

- 悪意のあるIPからの要求をブロックまたはログに記録します。お客様は、ThreatInsightをログモードまたはブロックモードで構成できます。

- 要求の多くの属性に基づいて、不審な要求にフラグを設定します。複数のヒューリスティックとMLモデルを実行して、要求のIP、位置情報、ユーザーエージェントなどの属性に基づいて不審な要求にフラグを立てます。モデルが出力するスコアと脅威レベルにより、要求をテナントのレート制限カウンターにカウントするか、不審な要求に対して分離されたレート制限カウンターにカウントするかが決定されます。

レート制限や不審な要求のフラグ付けの前にThreatInsightチェックを実行することで、大規模な認証情報ベースの攻撃によって正当なユーザーがレート制限違反に遭遇する可能性を低減できます。

ThreatInsightは過去1か月間で、1万以上のテナントの150以上のエンドポイントに関連する約20億8,000万件の要求と340万のIPをブロックしました。一部の大規模な攻撃では、毎分10万件以上の要求の割合で、1時間当たり20万以上のIPをブロックしました。複数のOktaテナントを巻き込む攻撃では、3万1,000以上のIPが検知されました。

Oktaは、ThreatInsightをブロックモードに設定して、大規模な認証情報ベースの攻撃からテナントを保護することをお勧めしています。

私たちは、以下の2つの側面に焦点を当てて、ThreatInsightを拡張し続けています。

品質:誤検知と偽陰性を減らすために、悪意のあるIPを疑わしいアクティビティから数秒以内に特定し、検出後数分以内にそれらのIPを強制的に適用できるように、データパイプラインと検出を継続的に改善しています。

レイテンシー:Okta Workforce Identity Cloudにヒットするすべての単一のWebリクエストに対してThreatInsightチェックを実行します。これは、レート制限チェックが開始される前でも実行されます。これをこの規模で行うために、ThreatInsight評価のp95レイテンシが50ミリ秒未満になるように、MLモデルスコアリングの機能をキャッシュおよび保存する方法に多くの機能強化を加えました。

レート制限

Oktaプラットフォームは、Oktaが管理するレート制限と顧客が構成可能なレート制限の組み合わせである、テナントレベルでのレート制限を適用します。このレイヤーは、IDベースの攻撃の検出とブロックに直接関係していません。IDベースの攻撃に関連するこのレイヤーの1つのコンポーネントは、正当なリクエストと悪意のあるリクエストに対して異なるレート制限カウンターを維持するためのサポートです。

ポリシーの評価

ポリシー評価レイヤーでは、要求について完全なコンテキスト(ユーザー、デバイスなど)を使用します。

ゾーン

お客様は、IP、ジオロケーション、IPサービスカテゴリ、ASNのさまざまな組み合わせに基づいて、IP、動的ネットワークゾーンと拡張動的ネットワークゾーンを構成し、これらのゾーンをさまざまなタイプのポリシー(グローバルセッションポリシー、認証ポリシーなど)で使用できます。ゾーンがブロックリストに登録されておらず、ポリシーで構成されていない場合は、すべてのWeb要求に適用されるわけではありません。そのポリシーに対して適用範囲が設定された要求に対してのみ適用されます。

動作の検出

行動検知は、ユーザーの行動パターンを分析して、異常なユーザーアクティビティを検知します。Oktaは、ユーザーに対して複数タイプの異常行動検知(新しいIP、新しい国、新しいジオロケーション、新しいデバイス、不可能な速度など)の適用範囲設定をサポートしています。お客様は、グローバルセッションポリシーと認証ポリシーでこれらの動作を組み合わせることで、テナントにとって何が危険かを定義できます。たとえば、テナントによって、ユーザーが過去10回の試行でログインしたことのない国からのログインを不審と判定する場合や、過去100回の試行でユーザーがログインしたことのないデバイスやIPを不審と判定する場合などがあります。行動検知は、お客様がこれらの異常をカスタマイズして誤検知または見逃しを最適なバランスで調整できるようにするルールエンジンを提供します。

Oktaは、行動検知をサポートするために、ユーザーの過去のアクティビティに基づいてユーザープロファイルを作成するデータパイプラインを構築しました。

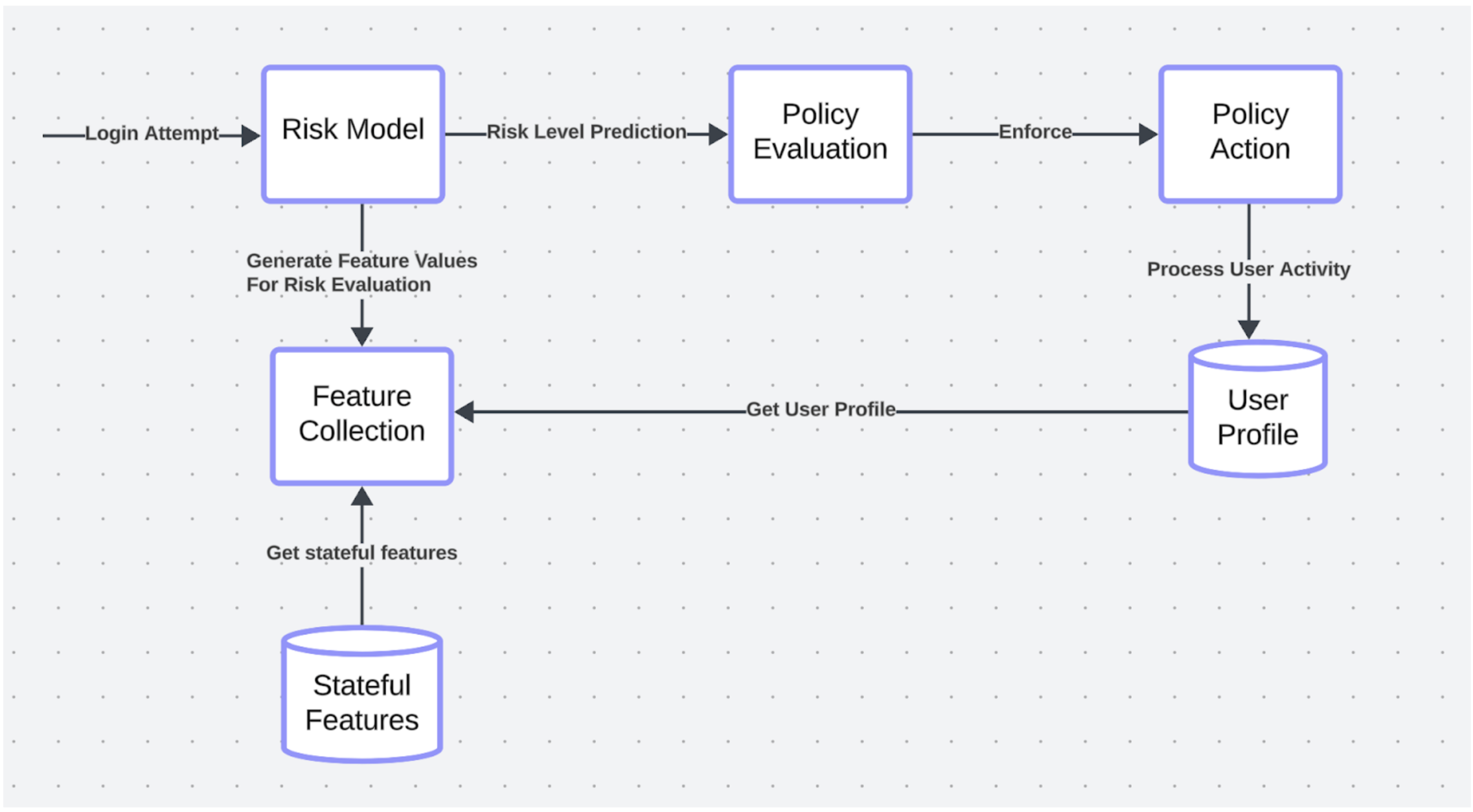

リスクスコア

リスクスコアは、パイプラインの複数レイヤーからのシグナルを組み合わせて、ログイン試行に関連するリスクレベルを決定します。リスクスコアにより、動作、ゾーンなどの条件の構成の複雑さが解消されます。お客様は、ポリシーでリスクレベルを構成し、MFAなどのアクションをセットアップするだけです。Oktaは、さまざまなコンテキスト(位置情報、デバイス、脅威、行動など)を組み合わせて、何が危険かを判断します。

リスクエンジンは、以下のコンテキストでリスクを集約して、Web要求のリスクレベルを決定します。

- ThreatInsightの評価:ThreatInsightの評価に基づいて、この要求はどの程度危険か?

- IPメタデータ:外部プロバイダーからのメタデータに基づいて、このIPはどの程度危険か?

- IP:ユーザーの過去のパターンに基づいて、このIPは、このユーザーについてどの程度危険か?

- テナント:テナントは現在、大規模な認証情報ベースの攻撃を受けているか?

- ジオロケーション:ユーザーの過去のパターンに基づいて、このジオロケーションは、このユーザーについてどの程度危険か?

- デバイス:ユーザーの過去のパターンに基づいて、このデバイスは、このユーザーについてどの程度危険か?

このレイヤーでは機械学習を使用して、要求に関連するさまざまなコンテキストにわたって、さまざまな機能の相対的な重みを特定します。モデルは、ユーザーのMFAアクセスパターン(ユーザーのさまざまな行動シグナルに関連するMFAの成功、失敗、放棄)を使用してトレーニングされます。

新しくリリースされたOkta Identity Threat Protectionの一部として、リスクモデルの新しいバージョンをリリースします。Okta Identity Threat Protection SKUを購入する顧客は、継続的なリスク評価の恩恵を受けます。ログイン時にリスク評価を実行し、セッションに関連するリスクを判断するために継続的にも実行します。継続的なリスク評価は、より多くの機能(OktaVerifyからのデバイスシグナル、異常なASN、異常なUserAgentなど)を使用する、より高度なモデルに依存しています。さらに、この製品の一部として、ユーザーリスクの概念を導入しました。ユーザーリスクは、ユーザーアイデンティティに関連付けられたステートフルリスクをキャプチャし、セッション、デバイス、および複数のサードパーティセキュリティプロバイダーから取得するすべてのシグナルにわたってリスクを集計します。

過去1か月間に、Oktaは30億件以上のログイン要求のリスクを評価しました。Oktaは、リスクの高いログイン試行に対しては、認証ポリシーで強力な認証を構成することをお勧めしています。

Oktaは、リスクエンジンを継続的に拡張していくため、以下の2つの側面に注力しています。

品質:誤検知と誤検出を減らすために、さまざまなコンテキストでリスクを検出するために使用されるモデルと、全体的なリスクを集計する方法を継続的に改善しています。また、ユーザーに関連付けられた最新のアクティビティを使用するようにデータ パイプラインを拡張することで、精度を向上させています。ユーザーがシステム内で特定のアクションを実行してから 1 秒以内に、ユーザーのプロファイルがこの情報で更新されます。

レイテンシ:Adaptive MFAをご利用のお客様向けに、Okta Workforce Identity Cloudにアクセスするすべてのログイン試行に対して、p95レイテンシ50ミリ秒未満でRiskEngineチェックを実行しています。

重要なポイント

- Oktaは、さまざまなタイプのアイデンティティベース攻撃を検知して保護するために、複数のレイヤーを使用する多層防御の戦略を活用しています。

- ブロックリストゾーンは、AI駆動型の機能であるThreatInsightを補完するセルフサービス機能です。これらの機能は、毎月数十億件の大規模な認証情報ベースの攻撃をブロックします。匿名化プロキシをブロックするには、デフォルトの動的ネットワークゾーンをオンにし、ブロックモードでThreatInsightをオンにすることを強くお勧めします。

- 要求がOktaスタックを通過する中で、より多くのコンテキストが生成されます。行動検知やリスクスコアなどの機能は、このコンテキストを使用して、より高度なアカウント乗っ取り攻撃を検知します。

- リスクスコアリングは、さまざまなコンテキストを考慮してリスクを集計するAIドリブンの機能です。お客様は、行動検知を使用して、テナントのリスクをカスタマイズおよび定義できます。リスクの高いログインに対して MFA を求めるリスクベースのポリシーを構成することを強くお勧めします。

- 新しくリリースされたOkta Identity Threat Protectionは、リスクエンジンの機能を次のレベルに引き上げる製品です。より高度なシグナルとMLモデルを活用して、セッションとユーザーのリスクを継続的に評価します。

このブログ記事について質問がありますか?eng_blogs@okta.comまでご連絡ください。

Oktaのより洞察に満ちたエンジニアリングブログを調べて、知識を広げてください。

情熱的な優秀なエンジニアのチームに参加しませんか?私たちの採用情報ページをご覧ください。

組織向けの最新かつ洗練されたアイデンティティ管理の可能性を解き放ちます。詳細については、営業にお問い合わせください。