この記事は、クレデンシャルフィッシングに焦点を当てたシリーズの2回目です。以前のブログフィッシングに強い多要素認証の必要性では、Mukul Hingeが、脅威アクターがさまざまなツールを使用して軽減策を克服し、より高度になっている現状を説明しました。今回の記事では、Okta FastPassの内部構造を掘り下げ、強力なフィッシング耐性とデバイス保証をどのように提供するかを説明します。

Okta Identity Engine (OIE)をご利用のすべてのお客様がOkta FastPassを一般提供(GA)してから、約8ヶ月が経過しました。Okta FastPassは大規模に展開されており、組織は毎月400万件以上のパスワードレス認証を確認しています。Intercom、Rubrik、NTT DATAのようなOktaのお客様は、エンドユーザーのためにこの摩擦のないパスワードレス体験を有効にしています。

Okta FastPassとは?

FastPassは、Okta内のすべてのSAML、OIDC、またはWS-Fedアプリへのパスワードレス認証を提供する暗号化多要素認証です。これはデバイスにバインドされた認証器であり、同じデバイス上のアプリケーションを認証するためにのみ使用できることを意味します。Okta FastPassは、ローミングハードウェア認証器を導入するよりもはるかに低いコストで、複数のユーザーデバイスで、あらゆるオペレーティングシステムプラットフォームで強力なセキュリティを提供します。Windows、iOS、Android、macOSプラットフォームで利用でき、あらゆるデバイスのエンドユーザーがアプリやリソースへのシームレスでフィッシング耐性のあるアクセスを確実に取得できるようにします。

Okta FastPassを選ぶ理由

Okta FastPass のユーザーは、プラットフォーム全体でフィッシング耐性があり、パスワードレスで一貫性のあるエクスペリエンスを気に入っています。 Okta FastPass に必要な登録はデバイスごとに1回のみで、最初の認証で実行でき、サポートされているプラットフォームの生体認証機能(FaceID、Windows Hello、指紋センサーなど)とシームレスに統合されます。これにより、セキュリティが強化され、OTPやプッシュ通知などのアウトオブバンド要素への依存が軽減されます。

IT 管理者は、夜も安心して眠ることができます:

- パスワードの使用が減ると、攻撃対象領域も減少します。

- パスワードのリセット要求が過去の遺物になるため、ヘルプデスクのコストが削減されます。FastPassを社内で展開した後、Okta自身のITチームはパスワードのリセットが98%削減されたことを確認しました!

- エンドユーザーはより良いエクスペリエンスを得て、より安全かつ迅速にアプリにサインインできます。

- FastPass登録後、管理者はデバイスのライフサイクル全体で収集および管理される豊富なデバイスコンテキストを簡単に表示できます。

- 認証システムとユーザーID間の強力な暗号バインディング、高保証の所持証明、およびオリジンドメインの検証により、Okta FastPassはNISTガイドラインに沿って、強力なフィッシング耐性を提供できます。

- FastPassは、デバイスのポスチャに基づいて管理者がポリシーを決定できるように、デバイスコンテキストシグナル(Okta Verify自体が収集するものもあれば、CrowdStrikeやWindowsセキュリティセンターなどのMDMおよびEDR統合パートナーを通じて収集されるものもあります)を活用します。重要な例は?管理者は、ジェイルブレイク/ルート化されたデバイスへのすべてのアクセスをブロックできます。これは真の活用です!

Okta FastPassはどのように機能しますか?

デバイス登録

Okta FastPassの導入は、お使いのデバイスのOkta Verifyアプリでの登録(またはアカウントの追加)プロセスから始まります。

このプロセスは簡単かつ迅速ですが、登録を完了する方法は複数存在します。登録する最も簡単な方法の1つは、インライン登録です。管理者はアプリをエンドユーザーのデバイスに展開でき、ユーザーは通常の認証プロセスの一環として登録できます!

別の方法として、デスクトップデバイスですでに認証されている場合は、モバイルデバイスからスキャンするQRコードを生成し、登録を完了して、FastPassジャーニーを開始できます。

ただし、デスクトップデバイスを使用している場合、または初めて登録する場合はどうでしょうか。 その場合は、別の方法(たとえば、メールマジックリンク、真のパスワードレスの場合はSMS、または組織がまだ使用している場合はパスワード)を使用して認証する必要があります。 Oktaには、初回ユーザーのアクティベーションが管理者にとって安全であることを保証するためのいくつかの方法が用意されています。 たとえば、管理者はアクティベーションの前にSMS MFAにユーザーを事前登録することができます。

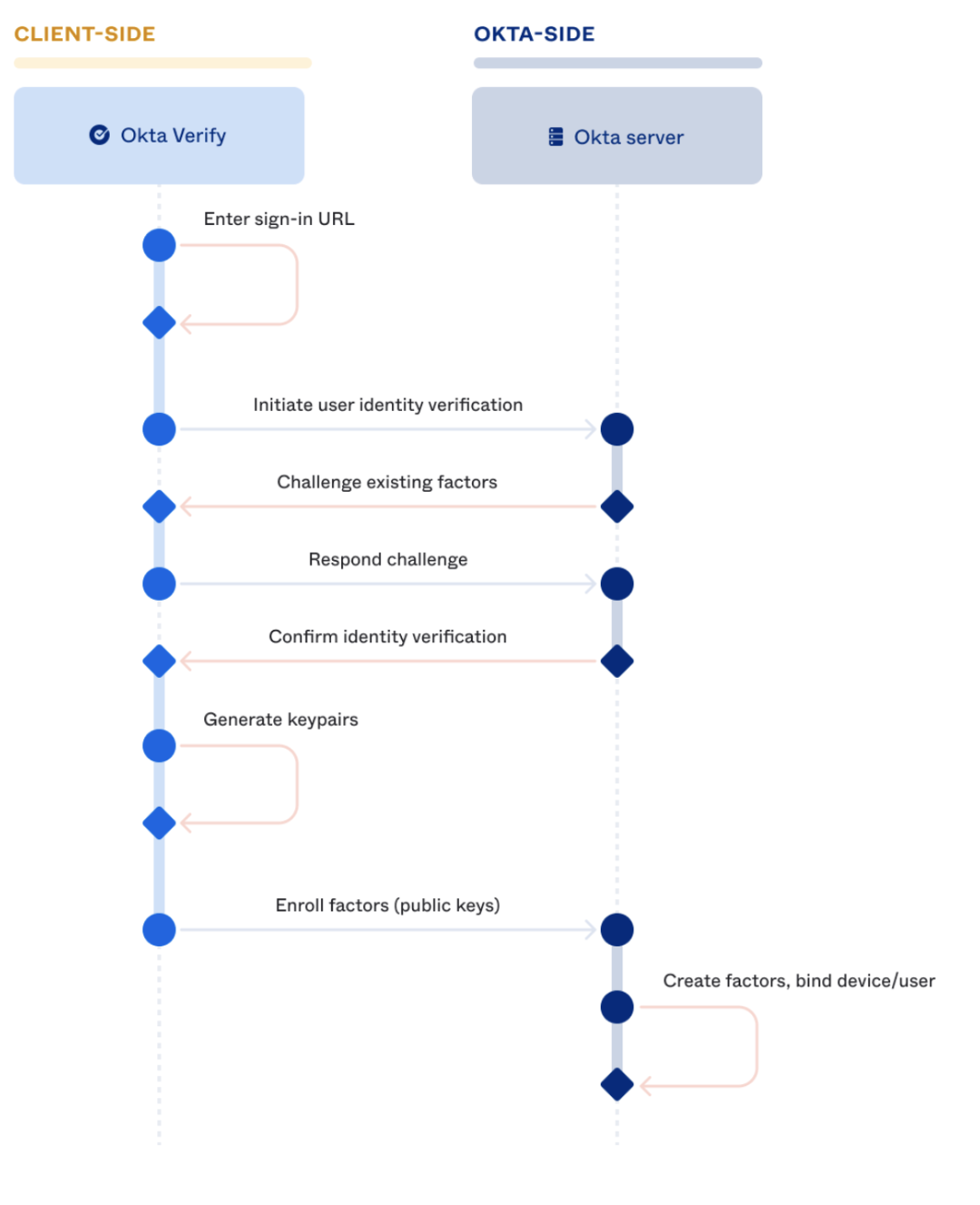

バックグラウンドでは、利用可能な場合、Okta VerifyはデバイスのTrusted Platform Module(TPM)を使用して公開/秘密キーペアを生成し、いくつかのデバイスコンテキストメタデータとともに公開キーをOktaサーバーに送信します。秘密キーは、デバイスのTPMに安全に保存されたままになります。FastPass登録のデータフロー図を次に示します。

これらの手順を正常に完了すると、ユーザーは「Proof of possession」とオプションで(ユーザーが生体認証を有効にした場合)「User verification」要素に登録されたことになります!ユーザーが生体認証を有効にすると、TPMから追加の公開/秘密キーのセットが生成され、公開キーがOktaのサーバーに送信されることに注意してください。

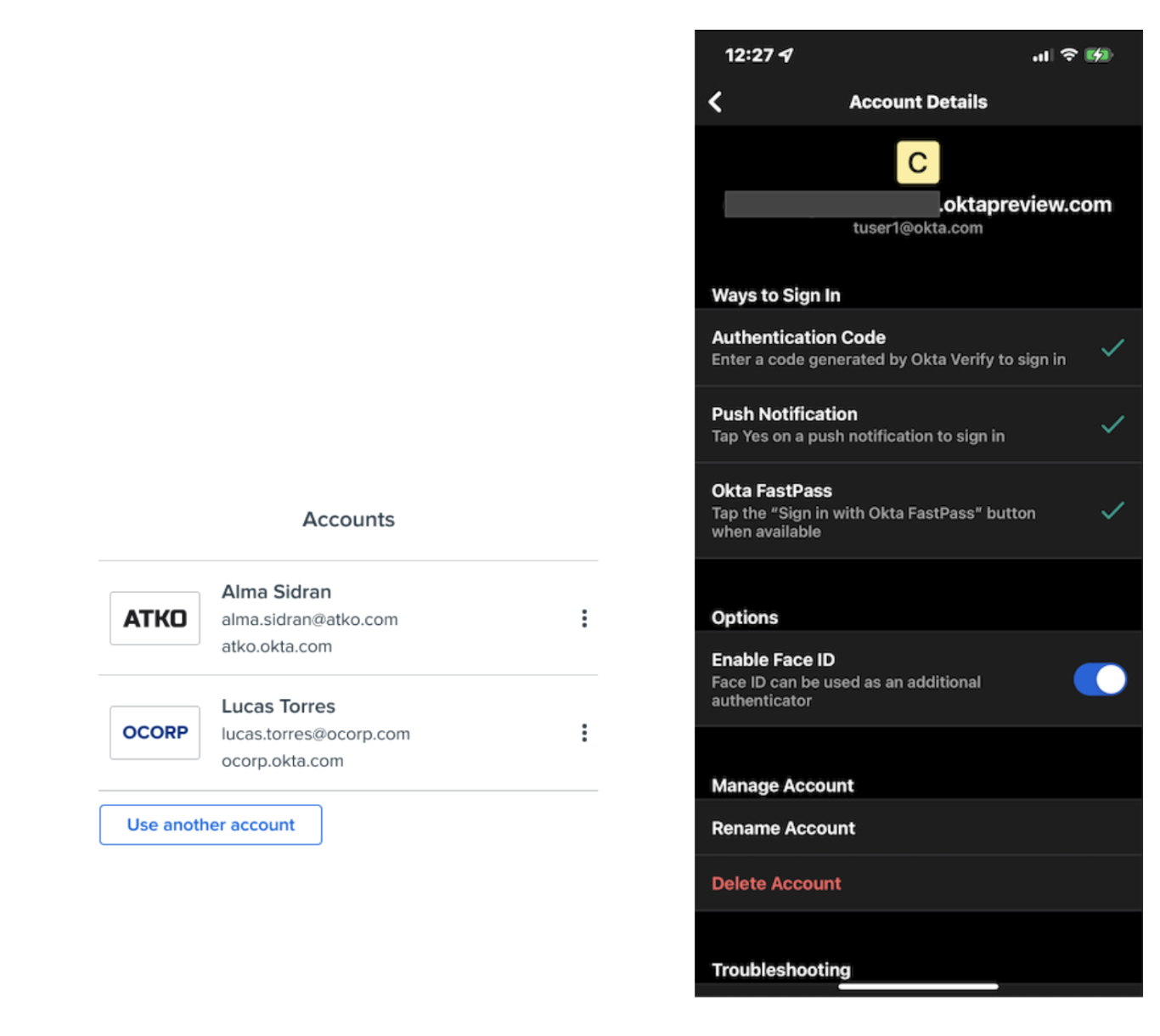

以下は、macOSおよびiOSデバイス上のOkta VerifyアプリでのFastPass登録のスクリーンショットです。

認証フロー

複数のプラットフォームをサポートし、一貫したユーザーエクスペリエンスを提供するために、Okta FastPassは、さまざまなプラットフォーム上でプロービングスキームとして知られている、認証を実行するさまざまな方法を使用します。プロービングスキームには、大きく分けて2つのカテゴリがあります。Okta Sign-In WidgetがデバイスでFastPassが構成されているかどうかを自動的にチェックする「サイレントプロービング」を使用して、ユーザーを認証できます。「インタラクティブプロービング」は、ユーザーがSign in with Okta Verifyボタンをクリックしたときに発生します。FastPassは常に、インタラクティブプロービングにフォールバックする前に、サイレントプロービングを試みます。

以下は、FastPassが使用するさまざまなプローブ方式です。

方式名 | 種類 | 対応プラットフォーム |

ループバック | サイレント | macOSWindowsAndroid |

認証情報SSO拡張機能 | サイレント | iOSmacOS |

アプリリンク | インタラクティブ | Android |

カスタムURI | インタラクティブ | Windows、macOS |

ユニバーサルリンク | インタラクティブ | iOS |

ループバックサーバー

Okta Verifyは、Oktaサインインウィジェットからのプロービングリクエストをリッスンして応答するローカルホストポートで、デバイス上のHTTPサーバーを実行します。

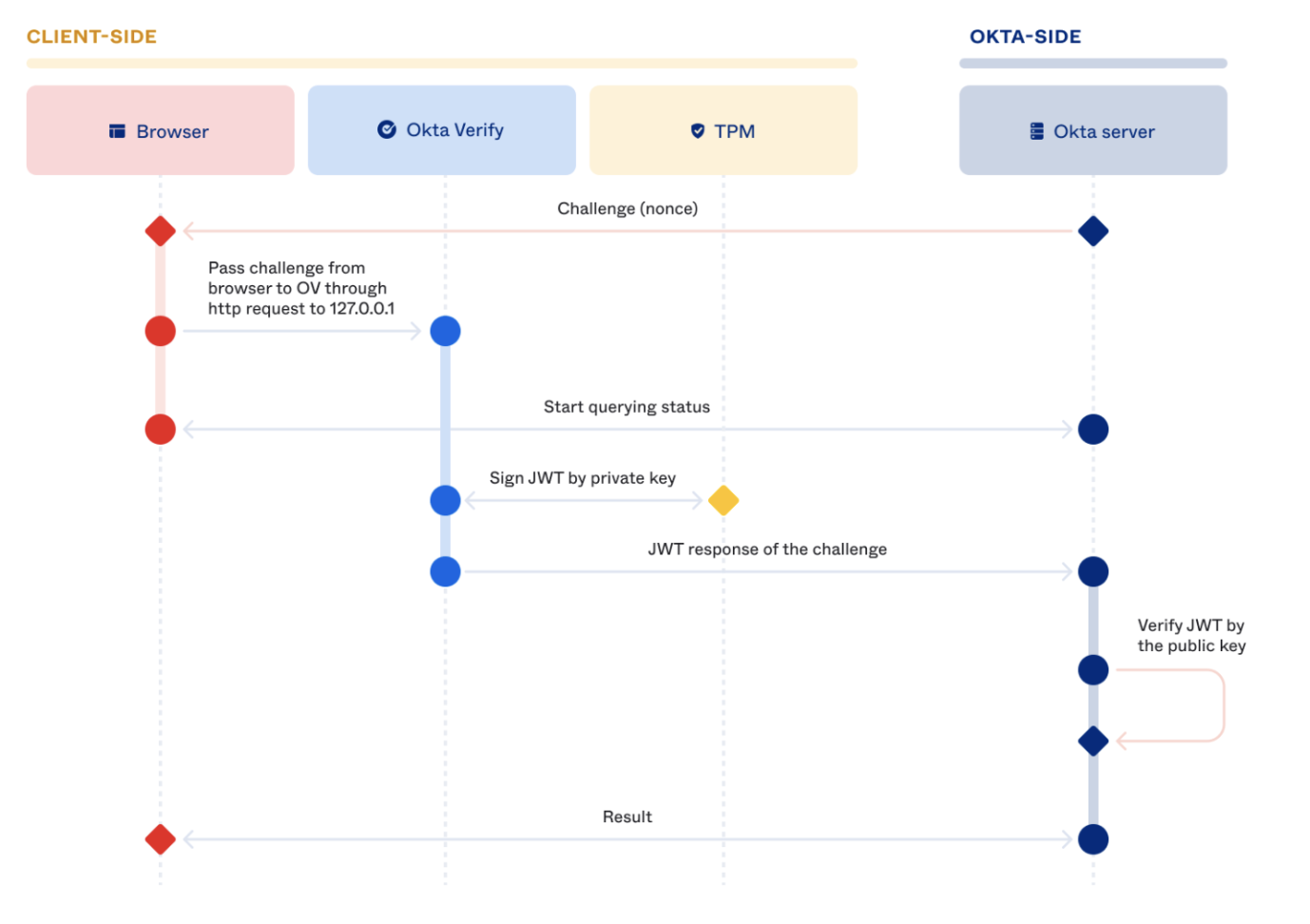

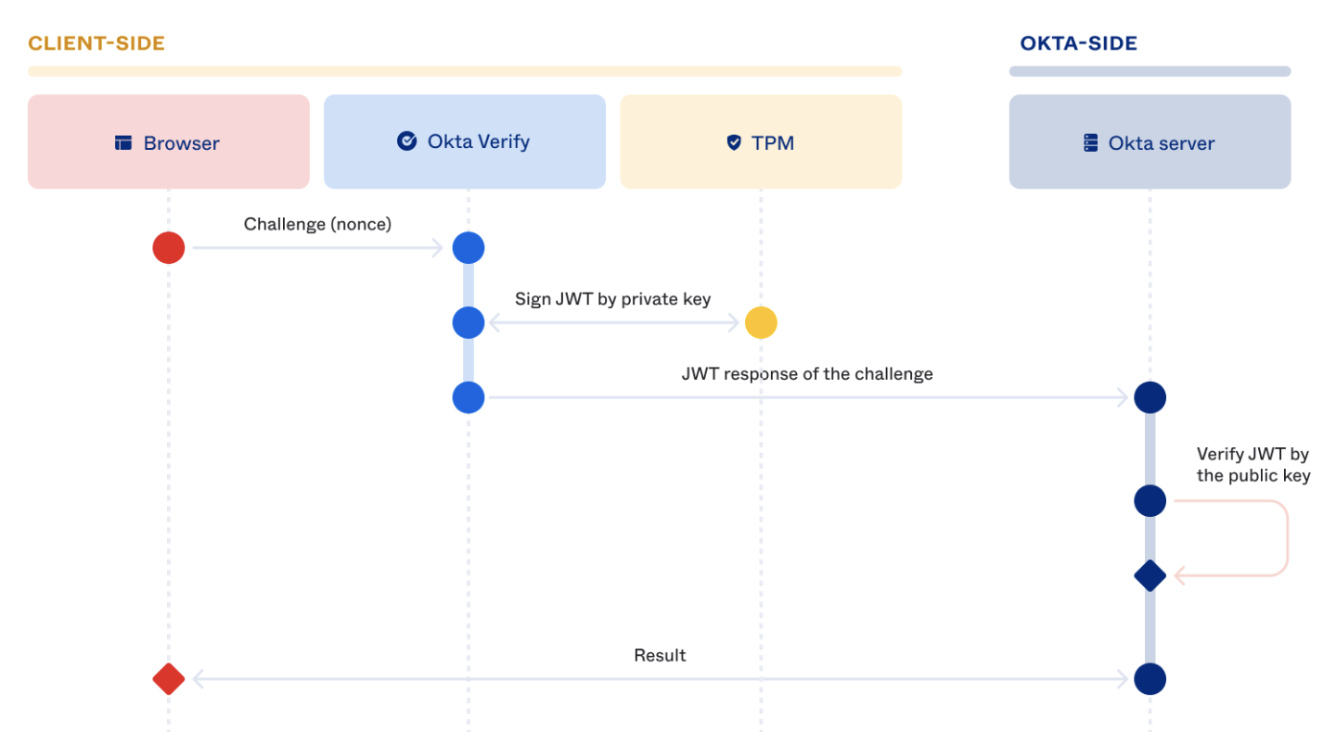

たとえば、Oktaによって保護されたアプリにログインすると、認証のためにOktaサインインウィジェットにリダイレクトされます。Oktaサインインウィジェットは、ループバックサーバーとサイレントにやり取りします。

ループバックサーバーは、オリジンドメインおよびデバイスコンテキストシグナルとともに、秘密キーで署名されたチャレンジを送信します。サーバーはこれを検証できます。ポリシー条件が満たされると、OktaバックエンドはSAMLアサーション(またはOIDCアクセストークン)を生成し、ブラウザーをサービスプロバイダーにリダイレクトします。

認証情報SSO拡張機能

このプロービングスキームは、Safariブラウザ上のMDMプロバイダによって管理されるAppleデバイスでのみ利用可能です。これは、AppleのExtensible Single Sign-onフレームワークを利用しています。これには、MDMプロバイダコンソールでSSO拡張機能の設定を構成して、MDMプロファイルをエンドユーザーデバイスにプッシュすることが含まれます。次に、AppleのSSOフレームワークは、構成されたドメインへのHTTPSリクエストに対してFastPass SSO拡張機能を呼び出します。これにより、FastPassはヘッダーを動的に生成して署名できます。iOS および macOS でのSSO FastPassエクスペリエンスの構成に関するドキュメントを確認してください。

AppLink、Universal Link、およびカスタムURI

AppLink、Universal Link、およびCustom URIは、それぞれAndroid、iOS、およびmacOSでディープリンク機能を備えたプラットフォーム提供のアプリ起動メカニズムです。認証フロー中、Oktaサインインウィジェットの[Okta FastPassでサインイン(Sign in with Okta FastPass)]ボタンは、これらのプラットフォーム提供の機能を利用して、Okta Verifyアプリを起動し、FastPassが処理および認証するためのチャレンジリクエストを送信します。

デバイス保証

強力なパスワードレス暗号化認証を提供するだけでなく、Okta FastPassを使用すると、管理者はデバイスコンテキストに基づいてポリシーを構成できます。Okta FastPassは、Okta Verifyアプリおよび/またはサードパーティの統合(Tanium、CrowdStrike、Windows Security Centerなど)によって収集されたデバイスポスチャシグナルを使用して、ポリシー条件の適用を支援します。

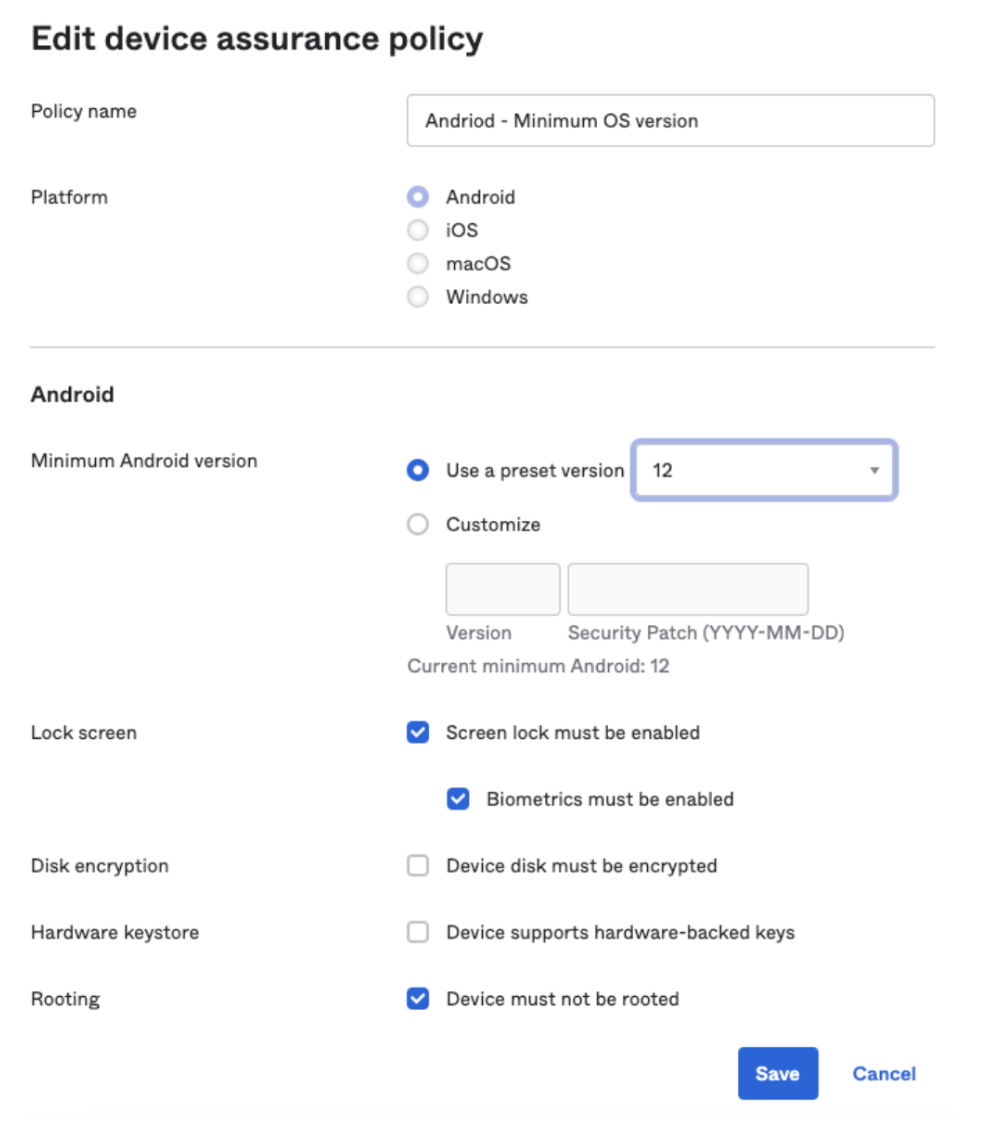

デバイス保証ポリシーを使用すると、管理者は会社のリソースへのアクセスを制御できます。それらは一度作成して、複数の認証ポリシー規則で再利用できます。これは、Android OSのバージョンが12以降であり、ユーザーがパスワードと生体認証を設定しており、デバイスがroot化されていないことを保証するデバイス保証ポリシーのスクリーンショットです。

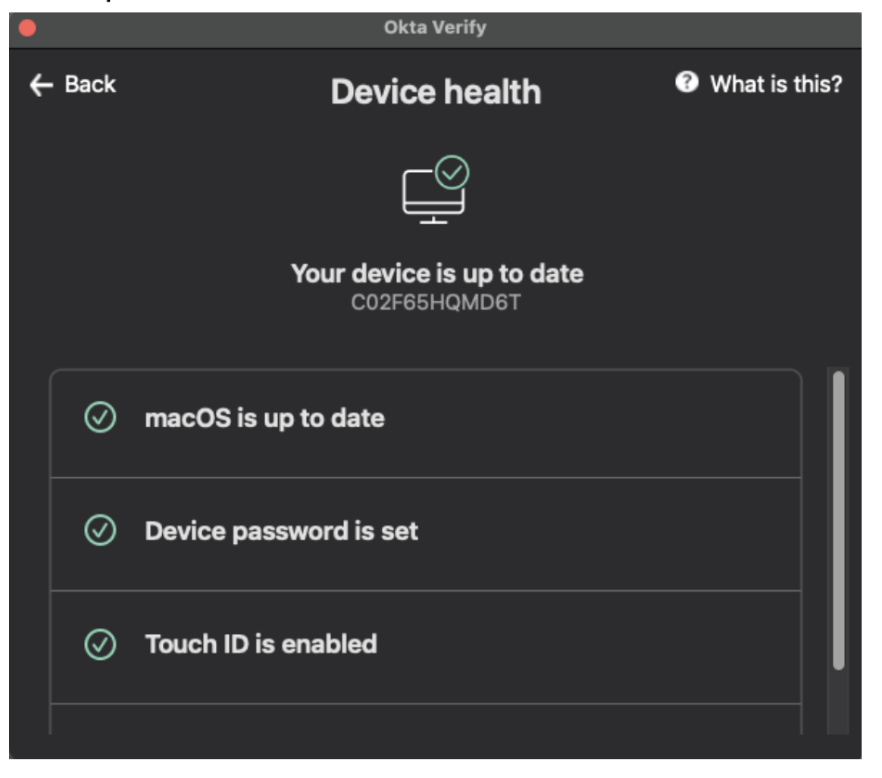

Okta Verify

フィッシング耐性

Okta FastPassは、認証情報のフィッシング攻撃に対して強力な耐性を提供します。上記のループバックサーバーおよびSSO拡張メソッドには、強力なフィッシング耐性機能があります。フォールバックメソッド(Universal Links(iOS)、Custom URI(macOS)、AppLink(Android)など)は、同じレベルのフィッシング保護を提供しません。ただし、これらのメソッドの一部を使用してOkta Verifyを起動し、ループバックサーバーなどのフィッシング耐性バインディングを使用してユーザーが認証できるようにすることができます。Oktaのポリシー構成ページでは、管理者はフィッシング耐性を使用してアプリのサインオンポリシーを正しく構成できます。

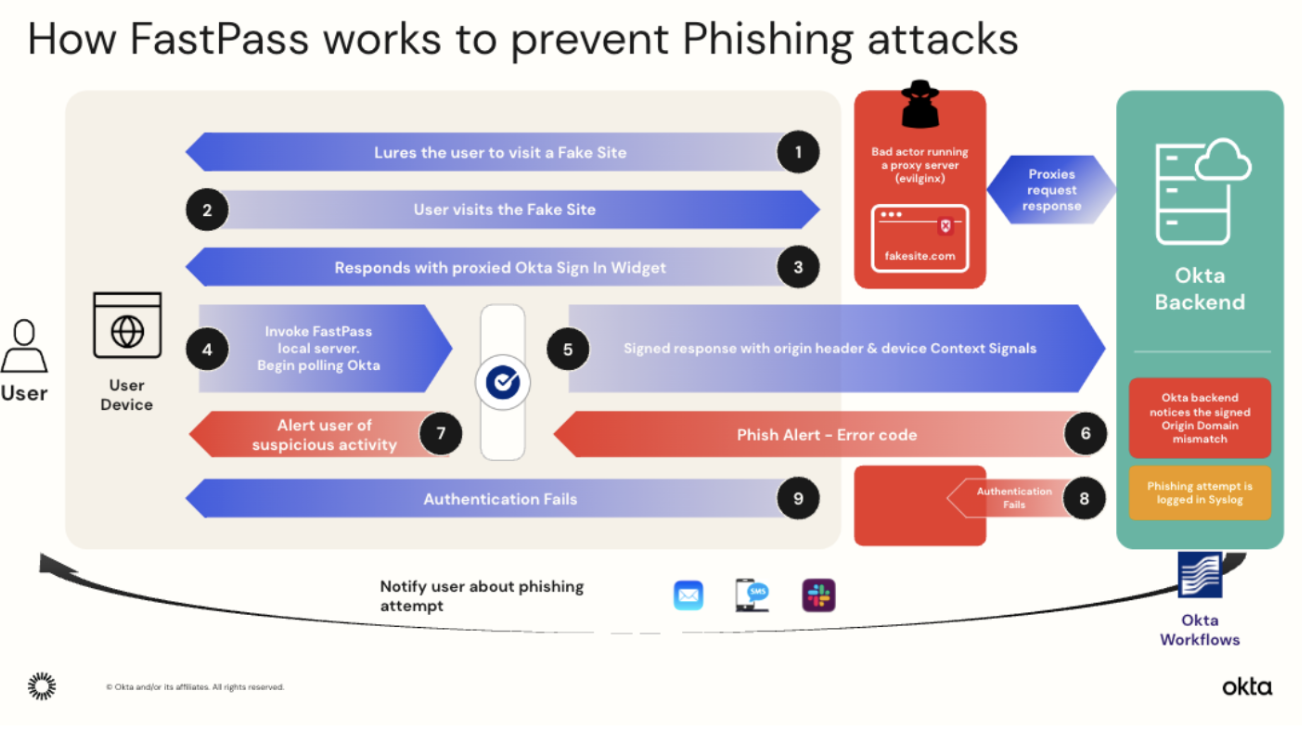

以下の図は、Oktaのループバックサーバーバインディングが、evilginxなどのプロキシサーバーを使用した中間者攻撃に関与するフィッシング攻撃を防止するのにどのように役立つかを示しています。

Okta FastPassには署名付き応答ペイロードにオリジンヘッダーが含まれているため、Oktaはドメインの不一致のスローを簡単に検出し、管理者に警告を発行し、認証リクエストを拒否できます。

管理者は、Okta Workflowsを使用して、Slackやメールなどのバックチャネルを通じてエンドユーザーに警告したり、フィッシングサイトとの間のトラフィックをブロックするなど、他のアクションを実行したりできます。

これをデバイス保証ポリシーと組み合わせることで、Oktaはマルウェアやランサムウェアなどの他の形式のエンドポイント攻撃から強力に保護できます。OktaのパートナーであるCrowdstrikeやWindows Security Centerなどのパートナーは、デバイス上のマルウェアの存在に関する貴重なシグナルを提供でき、Oktaはこれを利用して強力な認証ポリシーを適用します。

次のステップは?

過去8か月間、当社はお客様(社内外の両方)と緊密に連携し、改善のためのフィードバックや提案に耳を傾けてきました。いくつかのUXの問題を修正し、お客様にとってFastPassをさらに改善するための提案を取り入れました。モバイルアプリを強化し(たとえば、難読化や改ざん検出を使用)、ジェイルブレイクまたはルート化されたデバイスなどの追加のデバイスコンテキストを収集し、パスコードを持っているかどうかデバイスにクエリを実行しました。これにより、管理者はデバイス保証レベルに基づいてポリシーを決定できます。これは、BYODシナリオにとって特に重要です。

今後数か月で、ユーザーエクスペリエンスの向上、セキュリティを損なうことなく、エラーが発生した場合にユーザーが自分でブロックを解除できるように、より多くの情報を提供するように努めていきます。他のセキュリティベンダーと提携することで、より多くのデバイスポスチャシグナル()を収集し、管理者が侵害された可能性のあるデバイスをブロックできるようにします。また、管理者とフィッシングの試みに対する可視性を高める機能も追加します。

FastPass

次のステップ:

- 詳細および組織でFastPassを構成する方法については、Okta FastPass Documentationをお読みください

- Okta Sales