Oktaが先導:Shared Signalsによるリアルタイムセキュリティの推進

このブログはこちらの英語ブログ(2025年5月12日公開)の機械翻訳です。

Gartner IAM 2025で輝いたコラボレーションの力

2025年3月にロンドンで開催されたGartner IAM Summitでは、相互接続されたリアルタイムセキュリティへの業界の大きなシフトが強調され、OpenID FoundationによるShared Signals Framework(SSF)とContinuous Access Evaluation Profile(CAEP)に対する関心が非常に高まっていました。

理論を超えて、このサミットでは、Okta、Google、IBM、Omnissa、SailPoint、Thalesといった先駆者による実用的で相互運用可能な実装例が紹介され、標準の実用性と、オープンなエコシステムに対するOktaの取り組みが証明されました。

Oktaは、組織とそのユーザーのために、より相互接続され、反応的で、安全なデジタルエコシステムを築くため、Gartner IAM 2025で示されたとおり、SSFやCAEPといったオープンスタンダードを積極的に推進・実装しています。

ここでは、これらの標準そのもの、相互運用性におけるOktaの一貫したリーダーシップ、それらがIdentity Threat ProtectionなどのOktaソリューションをどう支えているか、そしてこの協調的アプローチがもたらす大きな利点について紹介します。

新しい標準が必要な理由とは?

SAMLやOAuthといった従来のプロトコルは、通常ログイン時のみにアクセスを検証します。しかし、セッション中にユーザーのセキュリティ状況が大きく変わることがあります(たとえば、デバイスが非準拠になる、または不審な行動が検出されるなど)。CAEPのような仕組みがなければ、アプリやサービスは初回の認証を引き続き信頼してしまい、攻撃者が古いセッション情報を利用できてしまう可能性があります。

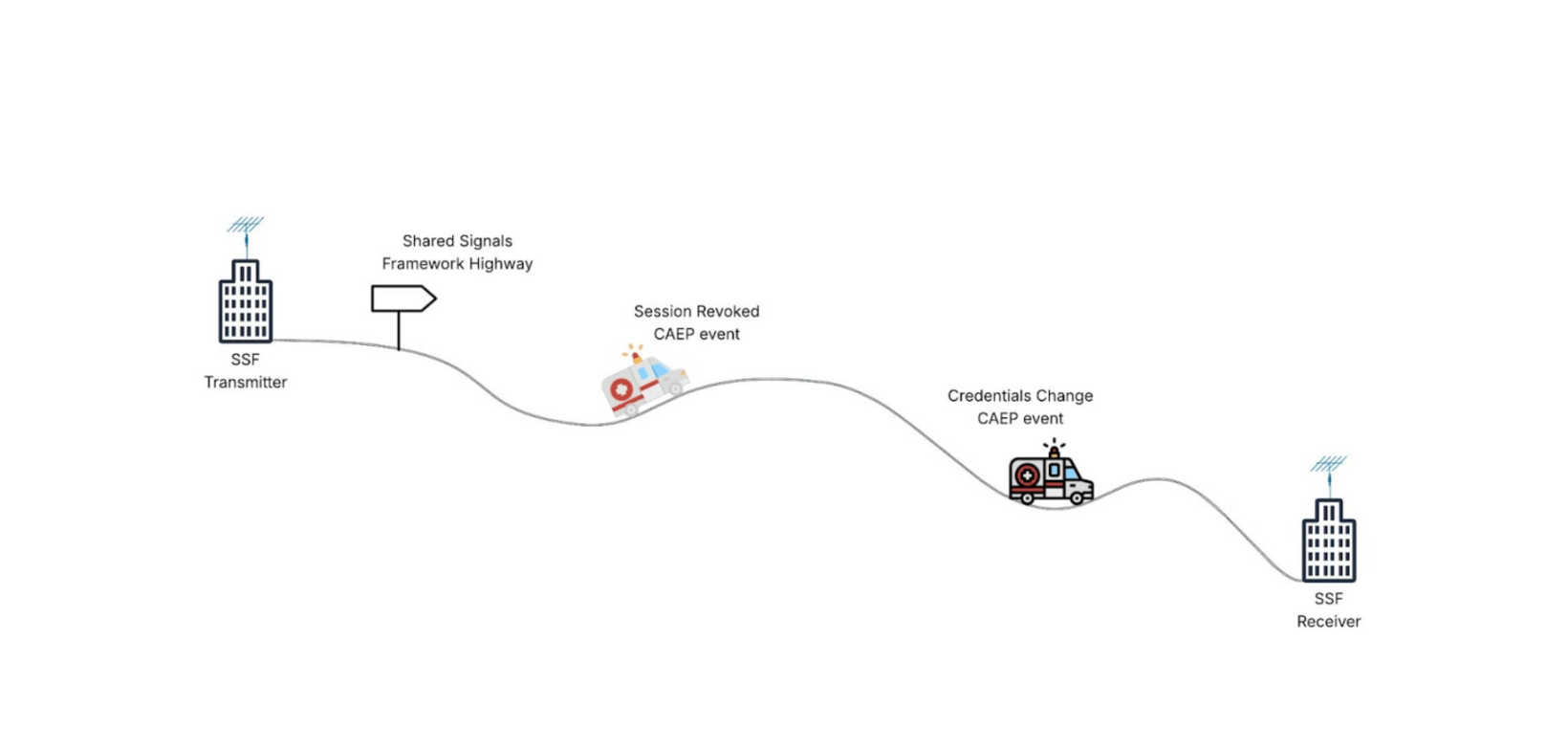

SSFとCAEPは、アイデンティティプロバイダーやモバイルデバイス管理プラットフォーム、セキュリティ分析ツールなどのシステム(=送信者)が、アプリケーションやVPN、APIゲートウェイといった依存先(=受信者)に対し、こうした重要な変化をリアルタイムで通知できるようにします。これにより、アクセス権を継続的に評価し、最新の情報に基づいて動的に調整できるようになります。これは、静的かつ瞬間的なセキュリティ判断から、セッション全体を通じた継続的なリスク評価への根本的な転換を意味します。

標準の理解:リアルタイムセキュリティの土台

SSFとCAEPがこの進化の中心にどのように位置づけられているのかを詳しく見ていきましょう。

Shared Signals Framework(SSF):セキュリティ情報の通信基盤

SSFは、セキュリティに関する情報を安全かつ標準化された方法でやりとりするための通信基盤です。これはOpenID Foundationの標準であり、「送信者(情報を共有する側)」と「受信者(情報を受け取る側)」間で、セキュリティに関わるシグナルやイベントをほぼリアルタイムで交換する方法を定義しています。

安全なWebhookや既存のプロトコル(Push型・Poll型両対応)を活用して信頼性の高い通信を実現します。実際のイベントメッセージは、JSON Web Token(JWT)に基づくSecurity Event Token(SET)としてパッケージ化され、データの完全性と真正性が保証されます。

SSFの基本的な目的は、従来のセキュリティアーキテクチャに存在する「データのサイロ(分断)」を解消することです。アイデンティティプラットフォームからエンドポイントセキュリティソリューションに至るまで、異なるツールが共通言語で話せるようにすることで、脅威の検出と対応を連携させ、統合されたセキュリティ体制を構築します。SSFは、真の相互運用性のための「デジタル配管」として機能します。

CAEP:動的な信頼の実現

SSFが通信の枠組みを提供するのに対し、CAEPはSSFを通じてやりとりされる特定のイベントタイプを定義します。CAEPは、初回の認証後、ユーザーのアクティブなセッション中に発生するイベントやコンテキストの変化に注目します。

CAEPイベントの例:

|

イベントタイプ |

説明 |

例 |

|

session-revoked |

特定のユーザーセッションを即時終了させることを通知 |

他の場所でログアウト、管理者による強制終了、高リスク行動の検出など |

|

credential-change |

ユーザー資格情報の変更を通知 |

パスワード変更後の再認証、MFAステータス変更に伴うセッション更新など |

|

device-compliance-change |

デバイスのセキュリティポスチャの変化を通知 |

非準拠デバイスからのアクセスブロック、ステップアップ認証のトリガー |

|

token-claims-change |

セッションに関連付けられた属性やクレームの変更を通知 |

グループ所属やロールの変更に応じたアプリ内の権限更新など |

|

assurance-level-change |

認証手段の信頼レベルの変化を通知 |

信頼レベルがポリシー要件を下回った場合にステップアップ認証を要求 |

|

risk-level-change(新) |

ユーザーまたはセッションのリスクレベルの変化を通知 |

リスクエンジンが異常や脅威をリアルタイムで検出した際など |

CAEPは、リアルタイムでリスクや状況の変化を伝達する手段を提供し、動的なアクセス制御を実現します。

また、SSFはCAEPに限らず、RISC(Risk Incident Sharing and Coordination)プロファイルも含みます。これは資格情報の漏洩やアカウントの無効化など、より広範なアカウントレベルのイベントに焦点を当てています。CAEP(セッションレベル)とRISC(アカウントレベル)の双方を包含するSSFは、多様なセキュリティインテリジェンスを共有する包括的な枠組みとなっています。

ゼロトラストとの接点

SSFとCAEPの原則は、「信頼しない、常に検証する(Never Trust, Always Verify)」というゼロトラストセキュリティアーキテクチャの中核と完全に一致します。初回の認証は基準を確立するだけであり、ゼロトラストではその後のセッション中も継続的な信頼の検証が求められます。CAEPは、ユーザー、デバイス、資格情報、行動などに関する文脈の変化をリアルタイムで交換する標準化された仕組みを提供し、静的な認証に依存することなく、常時アクセス制御を見直し・適用できるようにします。

相互運用性の価値

業界全体で進む、Oktaおよびそのパートナーが推進するSSFやCAEPのような標準へのシフトは、組織に対して説得力のある利点をもたらします。

- セキュリティの有効性の向上:

サイロを打ち壊すことは、セキュリティツール間でコンテキストを共有できることを意味します。たとえば、あるデバイス上のマルウェアに関するEDRからのアラートが、SSF/CAEPを通じて即座にIdentity Threat Protection with Okta AI(ITP)に共有され、それによってそのユーザーの機密アプリケーションへのアクセスが制限される可能性があります。このような協調的な防御は、脅威に対するより包括的な視点を提供し、ツール間の隙間を攻撃者に突かれるリスクを大幅に低減します。また、迅速な検出を可能にすることで、攻撃者の潜伏時間を最小限に抑えるのにも役立ちます。 - リアルタイムの対応と緩和:

サイバーセキュリティにおいてはスピードが重要です。SSF/CAEPは、ほぼリアルタイムでの通信を可能にし、遅いバッチ処理や手動でのデータ突合せに代わります。資格情報の侵害、デバイスの非準拠状態、あるいは不審な場所からのユーザーログインといったリスクが検出された場合、セッションの取り消しやMFAの強制といった自動化されたアクションをCAEPのシグナル経由ですぐにトリガーすることができます。これにより、攻撃者が行動できる時間的余地が劇的に短縮されます。 - セキュリティ運用の簡素化:

数十のセキュリティツール間でカスタムのポイントツーポイント統合を維持することは、大きな運用負担です。SSFのような標準化されたプロトコルは、これを劇的に簡素化します。シグナルを交換するための共通の枠組みは、統合の複雑さを減らし、保守の負担を軽減し、セキュリティチームが脅威分析やポリシー改善といった、より付加価値の高いタスクに集中できるようにします。この転換により、組織は「配管(plumbing)」の構築ではなく、共有データから得られる「知見(intelligence)」の活用に集中できるようになります。 - イノベーションと選択の促進:

オープンスタンダードは、ベンダーロックインに対抗します。セキュリティツールがSSF/CAEPを通じて容易に相互運用できるようになれば、組織は自分たちの特定のニーズに最も適したベストオブブリードのソリューションを、統合可能であるという確信を持って自由に選べるようになります。これは、より健全で競争力のあるエコシステムを育み、ベンダーによるイノベーションを促進し、最先端のセキュリティ技術の導入を加速します。 - 「信頼ファブリック(trust fabric)」の構築:

SSF/CAEPの広範な採用によって最終的にもたらされる成果は、「信頼ファブリック」の創出です。これは、Gartnerのイベントでも強調された用語であり、信頼されたエンティティ間でシグナルがシームレスに流れる、動的かつ相互接続されたセキュリティエコシステムを表しています。参加する各システムは、集合的インテリジェンスに貢献し、またそこから恩恵を受け、環境全体にわたって継続的な評価と適応型セキュリティポスチャを可能にします。OktaのITPは、シグナルの集約と応答のための中央ハブとしてこのファブリックを支える重要な存在です。このファブリックの価値は、参加者が1つ加わるごとに指数関数的に成長し、コミュニティ全体に恩恵をもたらす強力なネットワーク効果を生み出します。

Oktaの実践:相互運用性におけるリーダーシップ

OktaのSSFとCAEPへの取り組みは、最近始まったものではありません。それはむしろ、当社の製品戦略と業界との関与に一貫して織り込まれてきた一本の糸のような存在です。

Gartner IAM 2025ショーケース

2025年3月にロンドンで開催されたGartner IAM SSF/CAEP相互運用ショーケースへのOktaの参加は、この継続的な取り組みを明確に示すものでした。相互運用のデモに加え、OktaのArkadiusz Krowczynskiが「Identity Threat Protection: Okta's AI Revolution in Identity Security」と題した専用セッションを発表しました。

このイベントは、2025年3月のロンドン、さらには2024年12月のテキサス州グレープバインにおいて、SSF/CAEPの相互運用性を推進・実証してきた強固な歴史に基づいています。

このような一貫した公開イベントへの参加は、複数の戦略的目的を果たします。それは、Oktaの技術的リーダーシップとその実装の成熟度を示すものです。さらに重要なのは、他のベンダーの取り組みを積極的に後押しし、標準であるSSFとCAEP――ひいてはそれらに依存するOkta自身の高度な機能――が最大限の価値を発揮するために必要な、広範なエコシステムの採用を構築する手助けとなることです。

Okta Identity Threat Protection with Okta AI:標準を実際に適用した例

Okta Identity Threat Protection with Okta AI(ITP)は、Oktaがオープンスタンダードへの取り組みを実際の顧客価値へと変換している代表的な例です。ITPは、認証のライフサイクル全体――ログイン前、ログイン中、ログイン後――にわたって、アイデンティティの脅威を検出・評価・対応するように設計されています。

特に重要なのは、ITPがこれらリアルタイムかつクロスエコシステムのインサイトを活用し、継続的な監視と動的な対応を実現している点であり、CAEPの中核的な原則を直接的に実装していることです。

例えば、従業員のデバイスがうっかりマルウェアをダウンロードしてしまったとします。統合されたエンドポイント検出および応答(EDR)ソリューションがこの脅威を検出します。SSF送信者として、EDRツールはすぐにCAEPのdevice-compliance-changeあるいはrisk-level-changedイベントをShared Signalsパイプラインを通じて送信し、そのデバイスがもはや安全ではないことを知らせます。ITPは、SSF受信者としてこの重要なシグナルを取り込みます。

その後、Okta AIは、該当ユーザーおよび侵害されたデバイスに関連するリスクの高まりを評価します。あらかじめ定義されたポリシーに基づき、ITPは自動的にCAEPのsession-revokedイベントをトリガーし、接続されているアプリケーションすべてでそのユーザーのアクティブなセッションを終了させ、マルウェアによる横方向への拡散やデータの流出を防ぎます。

このような迅速で自動化された対応は、オープンスタンダードを通じて調整されており、マルウェア感染による潜在的な被害を大幅に軽減します。SSF/CAEPを推進・実装することで、Oktaは自社の製品価値を強化し、これらの標準が最大限のセキュリティ価値を提供できるよう、より広範なエコシステムの採用を促進しています。

Oktaは、多様なセキュリティ領域からのシグナルを調整・解釈し、アイデンティティリスクの統一的な可視化を提供するとともに、エコシステム全体にわたる協調的な対応を可能にすることを目指しています。

Oktaの安全でオープンな未来への揺るぎない取り組み

Gartner IAM Summit 2025において、SSFとCAEPの推進と実装に対するOktaの継続的なリーダーシップが大きく示されました。この取り組みは、より安全で相互運用可能なデジタルエコシステムを育むという、より広範な戦略の一環です。これらのオープンスタンダードをITPといった中核製品に組み込むことで、Oktaは顧客に対してリアルタイムで協調的な防御を可能にしています。

さらに、OktaはOpenID Foundationの「Interoperability Profiling for Secure Identity in the Enterprise(IPSIE)」ワーキンググループにおける基盤的な役割も担っており、エンドツーエンドで包括的なセキュリティ標準を目指す長期的ビジョンを示しています。この前向きなアプローチは、セキュリティが本質的に統合され、適応可能である未来に向けて、SSFおよびCAEPが不可欠なステップであるというOktaの信念を裏付けています。Oktaは、この業界全体による協調的取り組みを主導し続けることに献身しており、共通の標準が、より強靭で安全なデジタル世界の創出に不可欠であることを理解しています。

さらに詳しく知る

- OktaのCAEPとSSFへの取り組み(2024年12月):https://www.okta.com/jp/blog/2024/12/oktas-commitment-to-caep-and-ssf-pioneering-secure-interoperable-identity-standards/?id=countrydropdownheader-JP

- Oktaによる最初のSSF相互運用ショーケース(2024年2月):https://www.okta.com/jp/blog/2024/02/unifying-efforts-amplifying-security-shared-signals-interoperability/?id=countrydropdownheader-JP

- Okta Identity Threat Protection の詳細:https://help.okta.com/oie/ja-jp/content/topics/itp/overview.htm