Imagem gerada usando DALL·E 2

Este artigo explora os importantes benefícios que os autenticadores resistentes a phishing trazem para a segurança. Eles são capazes de reforçar de maneira considerável as medidas de cibersegurança de uma organização, indo além do escopo de ataques de phishing. A porcentagem de autenticações resistentes a phishing serve como um indicador tangível do uso proativo desses autenticadores por uma organização. Acreditamos firmemente que esta análise orientada por dados, extraída de eventos de ataques cibernéticos em diversas organizações, pode defender de forma convincente que as organizações redobrem seus esforços na adoção de autenticadores resistentes a phishing.

Os autenticadores resistentes a phishing são projetados para evitar ataques de phishing em tempo real, não revelando dados de autenticação confidenciais a aplicativos ou sites falsos. Isto é alcançado ao vincular criptograficamente o canal que está sendo autenticado à saída do autenticador. Por exemplo, em um ataque Adversary in the Middle (AitM), se uma tentativa de phishing leva o usuário a uma página de login falsa, o invasor não pode replicar a ligação criptográfica da resposta, tornando o autenticador resistente a ataques de phishing.

A Okta suporta vários autenticadores resistentes a phishing, incluindo:

- Okta FastPass, um autenticador passwordless vinculado ao dispositivo

- Autenticadores FIDO2 WebAuthn (chaves de segurança)

- Autenticadores FIDO2 WebAuthn vinculados ao dispositivo (por exemplo, FaceID, TouchID, Windows Hello)

- Cartões inteligentes PIV

- Chaves de segurança baseadas em hardware (por exemplo, YubiKey)

É claro que o fator resistente a phishing é o padrão ouro para prevenir ataques de phishing, conforme documentado na folha de dados de autenticação multifator (MFA) resistente a phishing da CISA. No entanto, há mais razões para ser resistente a phishing, embora não estejam particularmente relacionadas a ataques de phishing.

Riscos de credenciais e fraudes

Aqui, consideramos quatro riscos comuns de credenciais e fraudes no Identity and Access Management (IAM), à medida que os detectamos e evitamos na Okta:

Ataque de força bruta: Em um ataque de força bruta, os agentes de ameaças usam tentativa e erro para assumir o controle de contas. Esses ataques são normalmente lentos e visam assumir o controle de um grande número de contas.

Ataque de credential stuffing: Em um ataque de credential stuffing, os agentes de ameaças adquirem credenciais de um site de violação/despejo de senhas ou da darknet. O agente de ameaças então usa ferramentas automatizadas para assumir contas com essas credenciais.

Ataque de password spray: Em um ataque de password spray, os agentes de ameaças identificam nomes de usuário válidos e, em seguida, tentam senhas comuns contra os nomes de usuário, esperando por uma aquisição de conta bem-sucedida.

Ataque de toll fraud: Em um ataque de toll fraud, os fraudadores geram artificialmente um alto volume de chamadas/SMS internacionais em rotas caras para ganhar dinheiro.

A Okta possui vários mecanismos de detecção e prevenção para combater as táticas, técnicas e procedimentos (TTP) acima. Por exemplo, o Okta ThreatInsight agrega dados sobre a atividade de login em toda a base de clientes da Okta para analisar e detectar endereços IP potencialmente maliciosos. Os administradores podem configurar a funcionalidade de bloqueio de conta para bloquear os usuários após várias tentativas malsucedidas que podem ser configuráveis. Temos um sistema antifraude de pedágio para proteger nossos sistemas contra fraudes de pedágio, fornecendo um serviço de telefonia confiável aos nossos clientes usando um mecanismo heurístico, aprendizado de máquina e estrutura de limite de taxa.

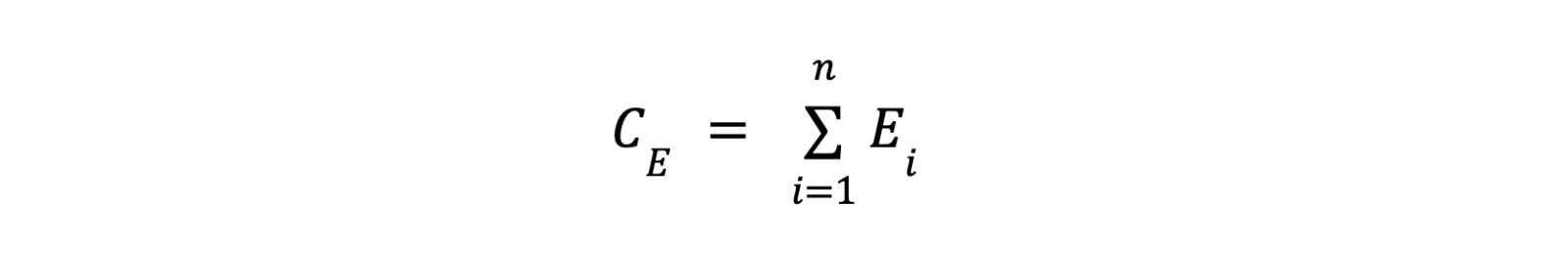

Para entender o efeito do autenticador de resistência ao phishing nos riscos de credenciais e fraude mencionados acima, compilamos as detecções acionadas pelos sistemas de detecção da Okta. Isso é formalmente definido como:

onde

- CE representa a contagem total de eventos de credenciais e fraude para uma organização para uma determinada janela de tempo, conforme detectado pela Okta. A janela de tempo para agregação pode ser um dia, uma semana ou um mês. Escolhemos um mês como o período de tempo para derivar uma amostra para uma organização.

- Ei representa eventos de segurança para cada detecção para uma determinada janela de tempo, onde i varia de 1 a n, indicando a soma de todos os eventos de ataque cibernético de 1 a n.

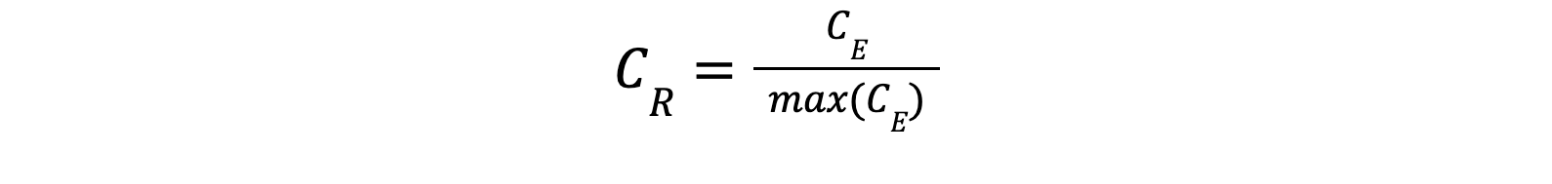

O termo riscos de credenciais e fraude é então calculado e normalizado como a razão entre o CE e a contagem máxima possível de eventos:

Medida de resistência a phishing

Uma excelente maneira de avaliar o uso de autenticadores de resistência a phishing em uma organização é a razão entre o número de transações de resistência a phishing e o total de transações:

onde

- P representa o número de transações de resistência a phishing (inscrições, logins, recuperações).

- N representa o número total de transações.

Resistência e riscos de phishing: a relação

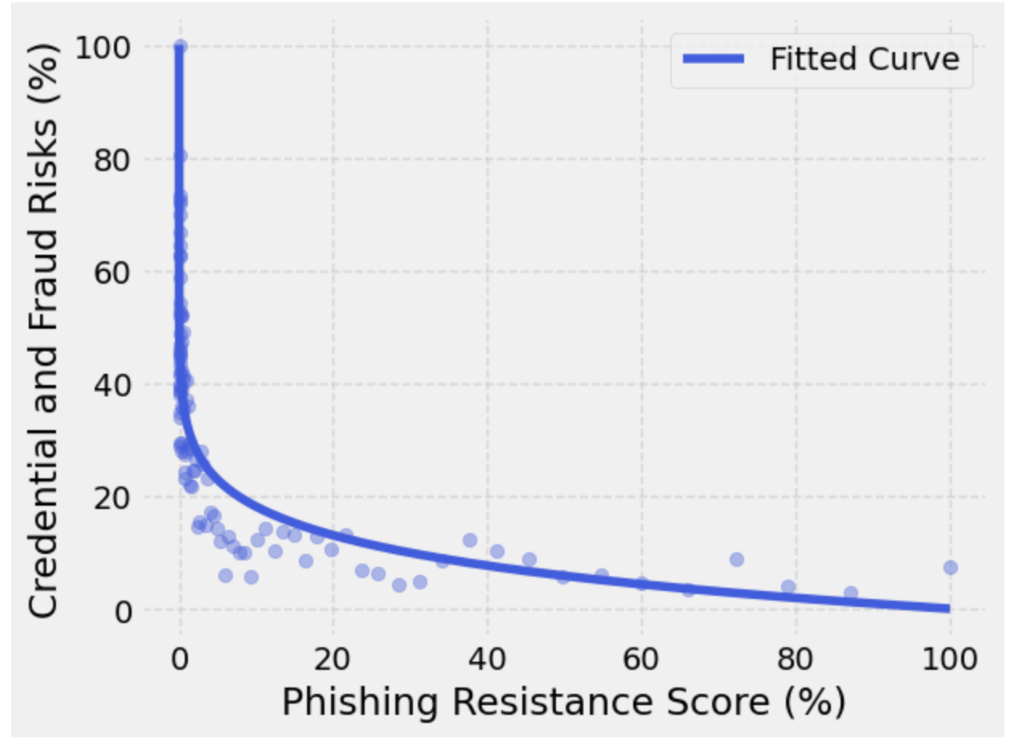

Compilamos todos os eventos de segurança detectados pela Okta durante oito meses, entre 1º de janeiro de 2023 e 30 de agosto de 2023, para os vetores de ataque mencionados. Também computamos a pontuação de resistência a phishing correspondente para cada registro de amostra para nossa análise.

Queremos entender a relação entre os riscos de credenciais e fraude (CR) e as transações resistentes a phishing, ao mesmo tempo em que abordamos o ruído inerente dos dados. Seguimos uma metodologia sistemática de agrupamento e agregação. Primeiro, discretizamos os valores em bins logarítmicos definidos e, em seguida, calculamos os valores médios de risco de credenciais e fraude dentro de cada bin para análise estruturada. Essa abordagem atenuou as flutuações relacionadas ao ruído e forneceu uma representação mais coesa da relação entre os riscos de credenciais e fraude e o uso de autenticadores resistentes a phishing.

Figura 1

A Figura 1 ilustra a relação entre as credenciais e os riscos de fraude e o uso da resistência ao phishing. Os riscos de credenciais e fraude diminuem à medida que o uso de resistência ao phishing aumenta. Em particular, os riscos de credenciais e fraude diminuem à medida que o uso de resistência ao phishing se aproxima de 100. Isso é esperado; no entanto, o que é interessante é que há uma tendência de diminuição exponencial na figura. À medida que o uso de resistência ao phishing aumenta, há uma notável redução exponencial nos riscos de credenciais e fraude. Quando uma organização atinge 100% de resistência ao phishing para todo o seu uso, o risco é significativamente reduzido, o que é o estado desejado para uma organização.

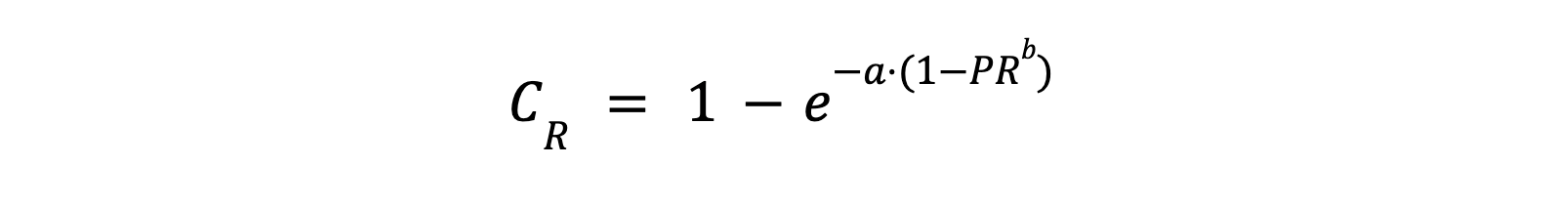

Para fins de completude, ajustamos uma função de decaimento exponencial limitado modificada para riscos de credenciais e fraudes em função de % de resistência ao phishing (PR), que é formalmente definida usando a seguinte equação:

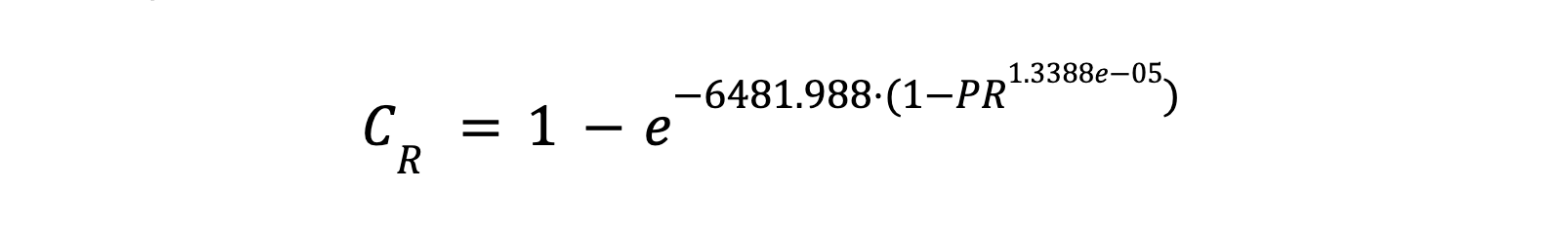

Após aplicar o algoritmo de Levenberg-Marquardt para ajuste de curva de mínimos quadrados não lineares, a equação acima pode ser escrita como:

A curva ajustada também é ilustrada na Figura 1. A falta de autenticação resistente a phishing de uma organização (% de resistência a phishing = 0%) a coloca em maior risco de acesso a credenciais e ataques de fraude. Nesse cenário, a métrica de riscos de credenciais e fraudes é de 100%. No entanto, vale destacar que, com a adoção de autenticações 20% resistentes a phishing, conforme determinado pela métrica % de resistência a phishing, as organizações podem reduzir os riscos de credenciais e fraudes para ~15%, uma melhoria em relação a 100%.

As organizações podem reduzir significativamente seus riscos de credenciais e fraude adotando autenticações resistentes a phishing. |

Teste de hipóteses estatísticas

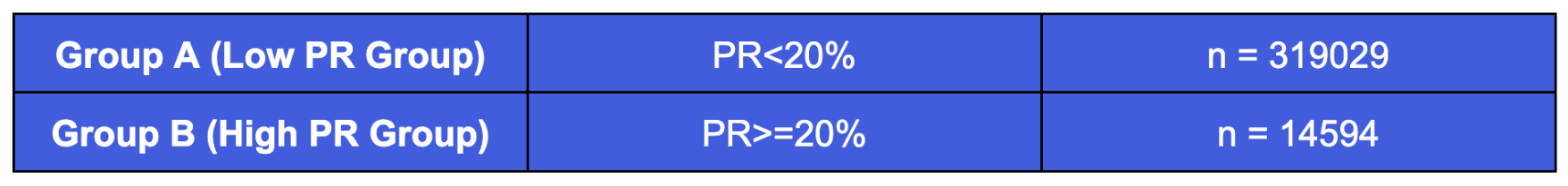

Gostaríamos de validar a hipótese de que organizações com baixo uso de resistência a phishing têm riscos de credenciais e fraudes significativamente maiores do que organizações com uso relativamente maior de resistência a phishing. Criamos dois grupos com base no uso de resistência a phishing para facilitar este teste de hipótese estatística. As amostras com uso de resistência a phishing <20% são atribuídas ao Grupo A, enquanto aquelas com uso de resistência a phishing >=20% são atribuídas ao Grupo B.

Realizamos o teste t para determinar as médias de duas pontuações de amostra independentes. O teste t de amostras independentes, também conhecido como teste t de duas amostras, é um teste estatístico usado para comparar as médias de dois grupos independentes para determinar se existe uma diferença estatisticamente significativa entre eles.

Em nosso teste de hipótese estatística

- A hipótese nula (H0) é que não há evidências significativas de que os valores de risco de credenciais e fraude do Grupo A sejam maiores do que os do Grupo B.

- A hipótese alternativa (Ha) é que os valores de risco de credenciais e fraude do Grupo A são significativamente maiores do que os do Grupo B.

- O nível de significância (valor alfa) é definido como 0,05.

Para realizar o teste t, primeiro precisamos avaliar quais variantes do teste t devem ser usadas. Embora os testes t sejam relativamente robustos a desvios das premissas, é sempre uma boa prática que as premissas comuns feitas nos testes t sejam válidas. Essas premissas incluem:

- Dados contínuos

- Normalidade ou tamanho de amostra grande

- Independência e amostragem aleatória

- Homogeneidade da variância (Homocedasticidade) para o teste t de Student e variância desigual para o teste t de Welch

Nossos dados atendem às três primeiras premissas. No entanto, precisamos verificar a homogeneidade da variância para confirmar se precisamos conduzir o teste t de Student ou o teste t de Welch. Podemos verificar isso através do teste de Levene.

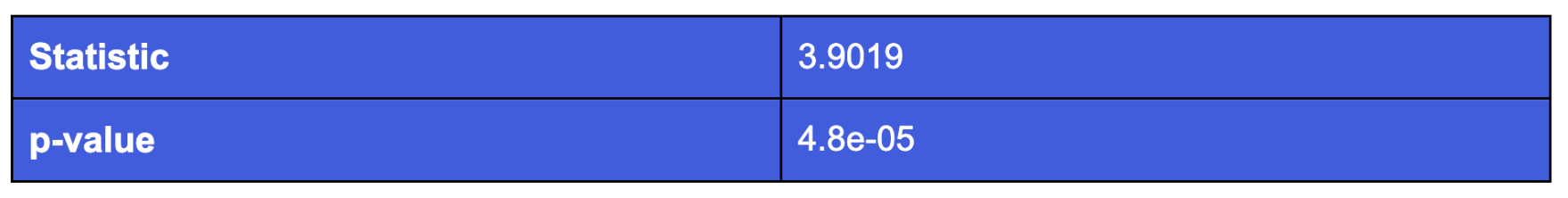

Teste de Levene

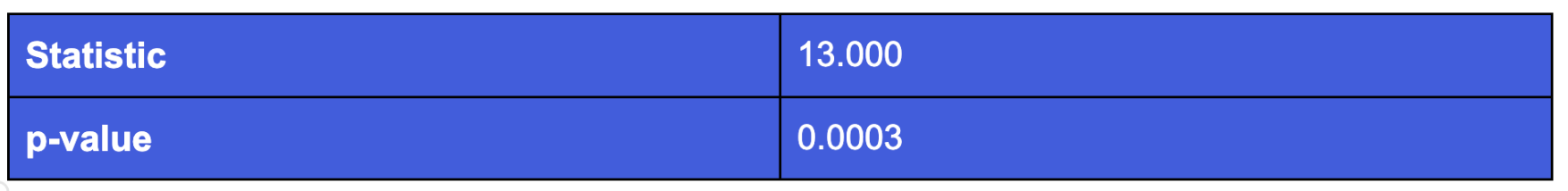

O teste estatístico de Levene verifica se as variâncias de dois grupos são iguais. A hipótese nula é que as variâncias da população dos dois grupos são iguais. Se a hipótese nula de variâncias iguais for rejeitada, então há uma diferença entre as variâncias nos dois grupos.

A estatística de teste para o teste de Levene é tabulada acima para nossos dois grupos. Com base na estatística de teste de Levene, podemos rejeitar a hipótese nula e confirmar que as variâncias dos dois grupos não são iguais. Isso implica que teríamos que realizar o teste t de Welch em vez do teste t de Student padrão.

Teste t de Welch

Teste t de Welch, ou teste t de variâncias desiguais, é robusto a violações de homocedasticidade. A hipótese nula neste teste é que duas populações têm médias iguais. Também é conhecido como uma modificação do teste t de amostras independentes que não assume variâncias iguais.

Agora, relatamos a estatística de teste para o teste t de Welch para nossos dois grupos na tabela acima. Com base na estatística de teste t de Welch, podemos rejeitar a hipótese nula. Isso implica que os valores de risco de credenciais e fraude do Grupo A são significativamente maiores do que os valores de risco de credenciais e fraude do Grupo B. Em outras palavras, validamos nossa hipótese de que organizações com baixo uso de resistência a phishing têm riscos de credenciais e fraude significativamente maiores do que organizações com uso relativamente maior de resistência a phishing.

Principais conclusões

- A porcentagem de resistência a phishing (PR) é a métrica que estamos introduzindo para avaliar o uso de autenticadores de resistência a phishing em uma organização. As organizações devem monitorar e melhorar essa métrica para melhorar sua postura de segurança.

- Os riscos de credenciais e fraude caem acentuadamente quando você usa autenticadores resistentes a phishing. Comece sua jornada de resistência ao phishing hoje mesmo para reduzir drasticamente o risco. A Okta recomenda o uso de fatores resistentes a phishing, como FastPass, WebAuthn e Smart Cards (federal) para todos os fluxos.

- Estatisticamente, as organizações com baixa resistência ao phishing enfrentam riscos significativos de credenciais e fraudes em comparação com aquelas com maior resistência ao phishing.

- Atingir 100% de resistência a phishing é necessário para mitigar os riscos de credenciais e fraude para os vetores de ataque discutidos, indicando 100% de utilização de autenticações resistentes a phishing.

- Medidas de proteção contra ataques de phishing podem efetivamente eliminar vetores de ataque associados ao acesso a credenciais e fraude de pedágio, mesmo que estes sejam aparentemente não relacionados. Autenticadores resistentes a phishing estão surgindo como um impedimento potente contra ataques que não são de phishing.

Tem d vidas sobre esta postagem do blog? Entre em contato conosco em eng_blogs@okta.com.

Explore mais Blogs de Engenharia perspicazes da Okta para expandir seu conhecimento.

Pronto para se juntar à nossa equipe apaixonada de engenheiros excepcionais? Visite nossa página de carreiras.

Desbloqueie o potencial do gerenciamento de identidade moderno e sofisticado para sua organização. Entre em contato com o departamento de vendas para obter mais informações.