O golpe da "Grande Loja"

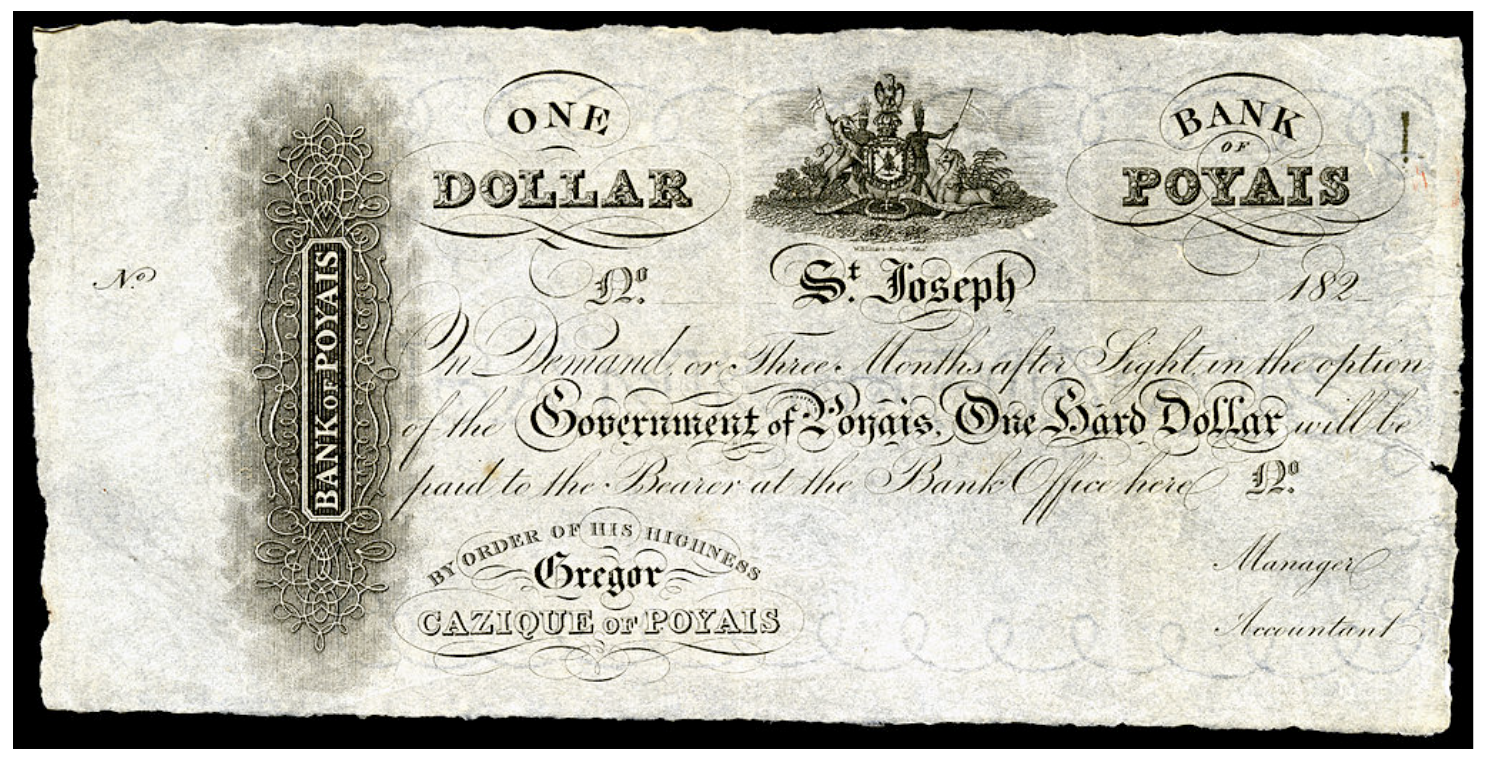

Em 1822, um navio britânico desembarcou na costa de Honduras com 70 colonos ansiosos para começar uma nova vida. Os passageiros do Honduras Packet pagaram caro para navegar até a movimentada cidade de St Joseph, um assentamento de 20.000 pessoas com um teatro, uma casa de ópera e uma catedral com cúpula. St Joseph era a capital do notável país de Poyais, uma terra de solo fértil e caça abundante, garantindo riquezas a todos que ali viviam.

Quando finalmente desembarcaram após atravessar o Atlântico, no entanto, os colonos encontraram apenas selva e doença. Não havia cidade movimentada, nem edifícios elegantes: Poyais era um golpe idealizado por um escocês chamado Gregor MacGregor. Nos três anos seguintes, um total de cinco navios fariam a viagem. Das 250 pessoas enganadas a acreditar neste lugar mítico, 180 morreriam.

Golpistas têm nomes para seus golpes, como o "Prisioneiro Espanhol" ou o "Golpe do Pombo". O esquema implacável de MacGregor era um tipo conhecido como "Grande Loja", um golpe que exige a criação de uma realidade física alternativa que é literalmente habitada por suas vítimas. Para MacGregor e seus cúmplices, isso significava falsificar certificados de concessão de terras e notas bancárias, projetar uniformes para o exército imaginário de Poyais, montar escritórios falsos em Londres e encher navios reais com pessoas navegando para a morte.

De golpes de emigração a ataques de phishing

O golpe da "Grande Loja" requer manipulação do espaço físico, e é difícil acertar todos os detalhes. Embora os golpes de “Grande Loja” possam aparecer nos filmes — O Golpe, por exemplo — eles são raros na vida real. Por que esse tipo de golpe é tão difícil de realizar? Porque os humanos evoluíram para avaliar o que nos rodeia. Percebemos detalhes, mesmo que não estejamos conscientemente pensando neles.

Nossa sobrevivência dependeu de notarmos predadores, mesmo que não possamos vê-los ou ouvi-los completamente. Nossos cérebros processam milhares de sinais, procurando por anomalias. Nosso “sexto sentido” geralmente nos diz quando algo está errado.

Mas no mundo digital, a fraude em grande escala é mais fácil de ser realizada. Você não precisa criar um país falsificado inteiro. E, infelizmente, nossas forças evolutivas como humanos são realmente exploradas para se tornarem fraquezas.

Gregor MacGregor precisava de um navio à vela de 165 toneladas para seu golpe, mas um invasor digital pode construir um site de phishing em minutos. Quando avaliamos esse site usando as mesmas ferramentas que usamos no espaço físico, elas falham completamente.

Podemos ter uma intuição desconfortável sobre um prédio de escritórios falso, mas quando recebemos um e-mail com aparência genuína do que pensamos ser o departamento de TI da nossa universidade, provavelmente não pensaremos duas vezes. Podemos não, por exemplo, examinar o link que somos chamados a clicar antes de fornecer diligentemente o número de roteamento do nosso banco, como aconteceu com vários desafortunados na UMass Boston.

Da mesma forma, se os pixels forem bons o suficiente, podemos não perceber que estamos entrando em um site de phishing norte-coreano em vez de nossa conta da Apple. Tal foi o destino dos executivos da Sony Pictures que se viram enganados a entregar suas credenciais da Apple.

Como os hackers suspeitavam, algumas dessas credenciais continham senhas reutilizadas que também funcionavam para contas de rede da Sony, permitindo que a Coreia do Norte causasse US$ 100 milhões em danos à Sony como retribuição por lançar um filme que Kim Jong Un não gostou. (Diremos mais sobre a reutilização de senhas em um momento.)

Deepfakes

Na era da inteligência artificial, isso piora ainda mais. Em fevereiro de 2024, um jovem funcionário da Arup, a empresa multinacional de engenharia que construiu a Sydney Opera House, sem saber transferiu US$ 25 milhões para um grupo de invasores.

O funcionário recebeu um e-mail solicitando uma transferência secreta e ficou desconfiado. Uma videochamada envolvendo “vários participantes” (o número exato não foi divulgado), muitos dos quais ele reconheceu, o convenceu de que a transação era legítima.

Imagine ser aquele jovem recebendo ordens não de um, nem de dois, mas de uma sala cheia de colegas para transferir o dinheiro. Ele tinha algum motivo para acreditar que eram todos falsos?

O que torna o golpe da “Big Store” tão difícil é o que torna a fraude de deepfake tão brutalmente eficaz. Somos programados para reconhecer outros de nossa espécie. O reconhecimento facial faz parte do nosso DNA. Quando não temos um rosto para ver, podemos identificar alguém por sua voz, seu corpo e até mesmo seu cheiro.

Não questionamos nossa capacidade de reconhecer uns aos outros no mundo físico e, como resultado, trazemos a mesma arrogância para o mundo digital. Contra um adversário suficientemente inteligente, não temos chance.

Tomemos o caso de um casal do Brooklyn, Robin e Steve, que receberam uma ligação no meio da noite na qual tiveram que ouvir a voz desesperada da mãe de Steve antes que um homem lhes dissesse: “Estou com uma arma apontada para a cabeça da sua mãe e vou explodir os miolos dela se vocês não fizerem exatamente o que eu digo.” Ele pediu US$ 500 via Venmo. Quem não pagaria uma quantia tão pequena se pensasse que sua mãe poderia morrer? Quando Robin e Steve finalmente contataram a mãe dele, ela estava em segurança em casa. Não havia sequestrador.

Esse tipo de ataque explora outra de nossas admiráveis qualidades humanas: nosso desejo de proteger aqueles que amamos. Qualquer ceticismo que possa ter nos protegido em um momento mais calmo é varrido pela onda de emoções que sentimos quando confrontados com a necessidade de proteger nossos entes queridos.

O que é pior: os ataques Deepfake são fáceis e estão cada vez mais fáceis. Como sempre, o YouTube está lá para ajudar. Eu segui um tutorial de sete minutos no Youtube e clonei minha voz de forma convincente.

Reutilização de senhas e credential stuffing

Existem ataques devastadores no reino digital sem análogos físicos. Por exemplo, lemos regularmente sobre violações que resultam em centenas de milhões de senhas roubadas. Para o Yahoo em 2013, foram 3 bilhões de senhas.

Algumas dessas senhas foram reutilizadas em outros sites, o que permitiu que o invasor fizesse um ataque de credential-stuffing: se eles roubaram a senha de unlucky.user@yahoo.com, eles tentam a senha com unlucky.user@yahoo.com como nome de usuário no maior número possível de sites. Se a senha foi reutilizada, então bingo — eles entraram!

Podemos saber que reutilizar senhas é uma má ideia, mas precisar criar (e de alguma forma lembrar) uma senha diferente para cada site que usamos também é uma má ideia. Podemos balançar nossos dedos para as pessoas que reutilizam senhas, mas a reutilização de senhas é uma maneira prática e humana de tentar resolver o problema da sobrecarga cognitiva. Infelizmente para nós, isso joga diretamente nas mãos dos invasores.

Os invasores se concentram na identidade

Esses ataques t êm duas coisas em comum: 1) Eles visam a Identidade e 2) S ão muito mais fáceis de executar do que suas contrapartes físicas. Como vimos, os ataques contra a Identidade nos atingem onde dói. Felizmente, a Okta tem solu ções para os desafios da prote ção de Identidade.

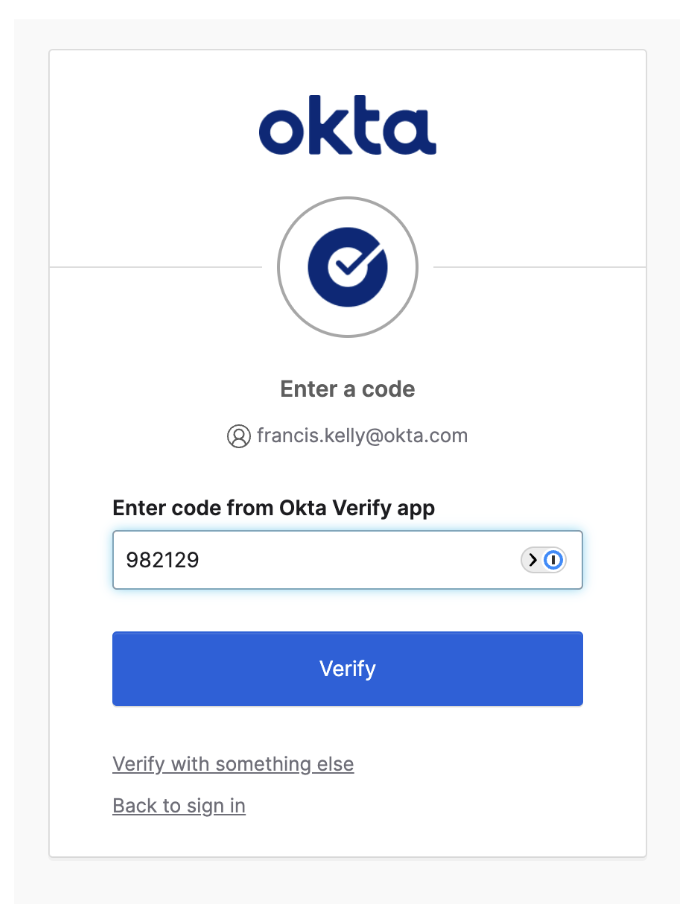

autenticação multifatorial

Autenticação multifator (MFA), uma oferta de produto central da Okta, é um ótimo lugar para começar. OWASP aconselha: MFA é, de longe, a melhor defesa contra a maioria dos ataques relacionados a senhas, incluindo credential stuffing e password spraying.

Uma empresa que sofre uma violação de dados, mas tem MFA em vigor, ainda tem uma linha de defesa restante para proteger os clientes cujos dados foram roubados. Da mesma forma, uma senha roubada e reutilizada será ineficaz em qualquer site que exija um segundo fator.

Empresas inteligentes também protegem o acesso aos aplicativos que seus funcionários usam. Por exemplo, se os funcionários só conduzem negócios usando a conta de videoconferência da empresa e essa conta exige autenticação via Okta, um golpe de vídeo deepfake se torna muito mais difícil de ser realizado.

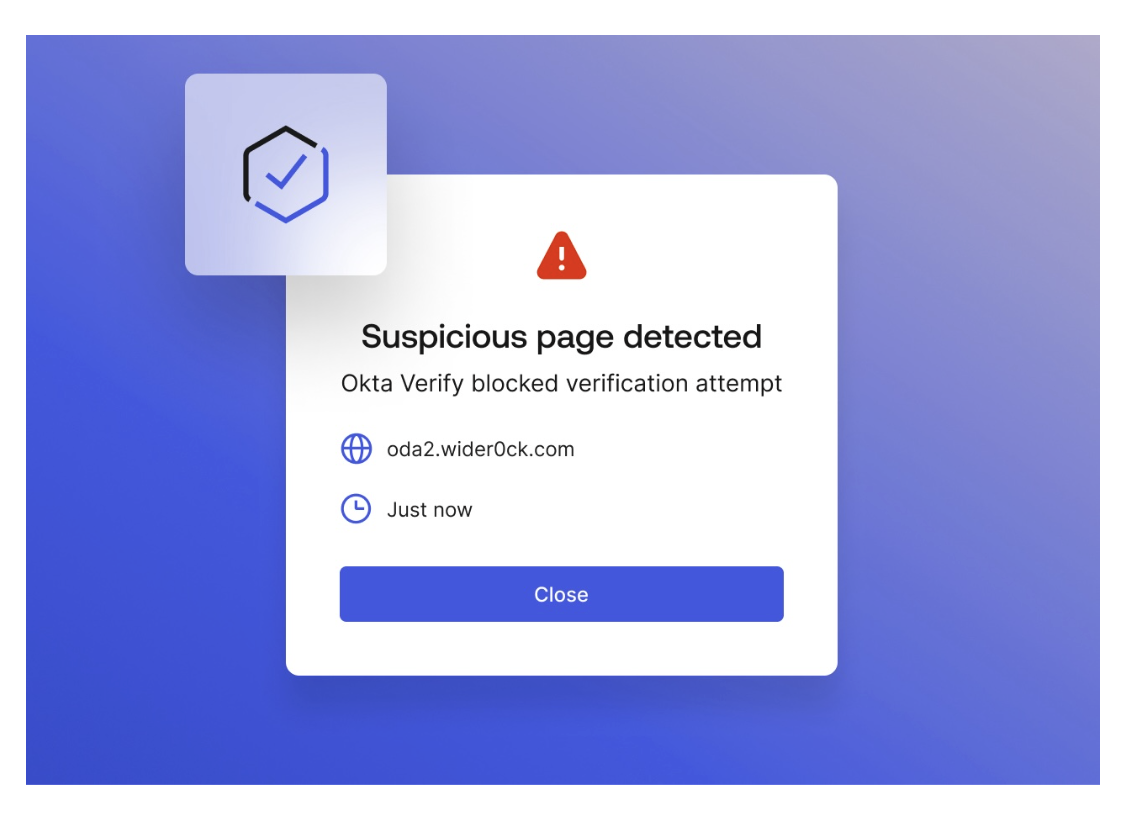

Fatores resistentes a phishing

Por mais seguro que o MFA seja, não é perfeito. Atacantes determinados podem fazer phishing do segundo fator juntamente com uma senha. Okta FastPass oferece MFA resistente a phishing para combater isso. Como indivíduos, podemos ser enganados por um site de phishing. Mas um segundo fator resistente a phishing depende de protocolos criptográficos que são quase impossíveis de contornar.

Afastando-se das senhas

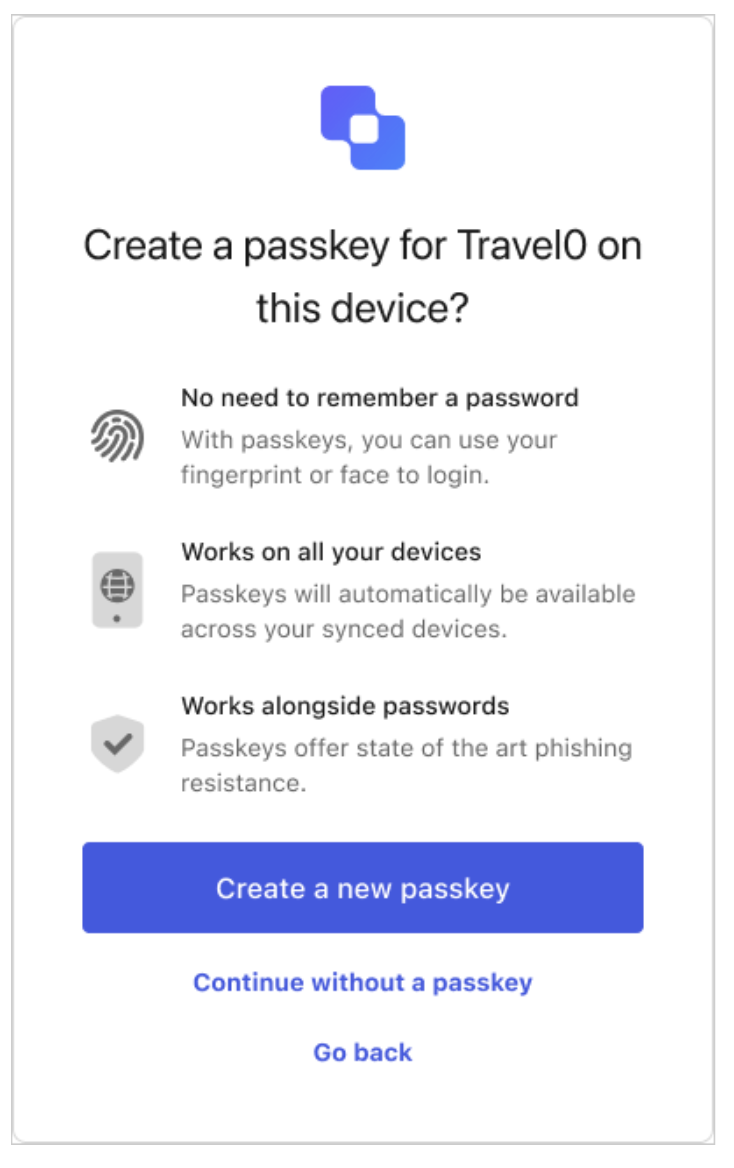

Finalmente, os clientes podem parar de usar senhas completamente. Okta FastPass permite que os usuários se autentiquem em qualquer aplicativo dentro do Okta sem uma senha. Da mesma forma, os usuários podem adotar passkeys com qualquer site que os suporte — o que é cada vez mais comum. As passkeys basicamente permitem que o usuário registre seu dispositivo em um site. Cada vez que o usuário se registra em um site, seu dispositivo (como seu telefone) cria o que é conhecido como um “par de chaves”. O par de chaves consiste em uma chave privada que é mantida em segredo no telefone e uma chave pública que é enviada ao site. Através da mágica da criptografia de chave pública, o par de chaves permite que o usuário faça login no site sem nunca usar uma senha.

Um longo caminho a percorrer

Os seres humanos são capazes de confiar e, portanto, são capazes de ser enganados. A fraude sempre existiu. Ao longo dos milênios de nossa existência, desenvolvemos pelo menos alguma habilidade em distinguir a verdade da falsidade no mundo físico.

No mundo digital, no entanto, temos um longo caminho a percorrer. Esta é uma verdade infeliz a ser enfrentada, mas mesmo que a engenhosidade humana não nos proteja inerentemente contra fraudes online, ela nos permitiu construir as ferramentas que o farão. Saiba mais sobre como se proteger contra ameaças digitais em evolução ficando sem senha com a Okta.