Organisationen behandeln menschliche und nicht-menschliche Identitäten (NHIs) oft als separate Sicherheitsprobleme. Dieser isolierte Ansatz war in traditionellen Rechenzentren sinnvoll. Die rasche Einführung von Cloud-Diensten und SaaS-Anwendungen hat jedoch grundlegend verändert, wie Identitäten interagieren und wie sie gesichert werden müssen. Die separate Verwaltung von menschlichen und Maschinenidentitäten schafft Sicherheitslücken, da sie durch Cloud-Dienste zunehmend miteinander verbunden werden.

Vom Menschen zur Maschine: Die sich entwickelnde Identitätslandschaft

Betrachten Sie nur zwei der Top-Risiken, die in OWASP's Non-Human Identity Top 10 for 2025 identifiziert wurden: unsachgemäßes Offboarding von Servicekonten und überprivilegierte Maschinenidentitäten. Wenn ein menschlicher Mitarbeiter das Unternehmen verlässt, wird dessen Unternehmenskonto möglicherweise deaktiviert, aber was ist mit all den Servicekonten, API-Schlüsseln und Automatisierungsskripten, die er erstellt hat? Und diese Maschinenidentitäten sammeln oft mehr Berechtigungen an, als sie benötigen – ein Problem, das sich noch verstärkt, wenn man sie nicht auf ihre menschlichen Besitzer zurückverfolgen kann.

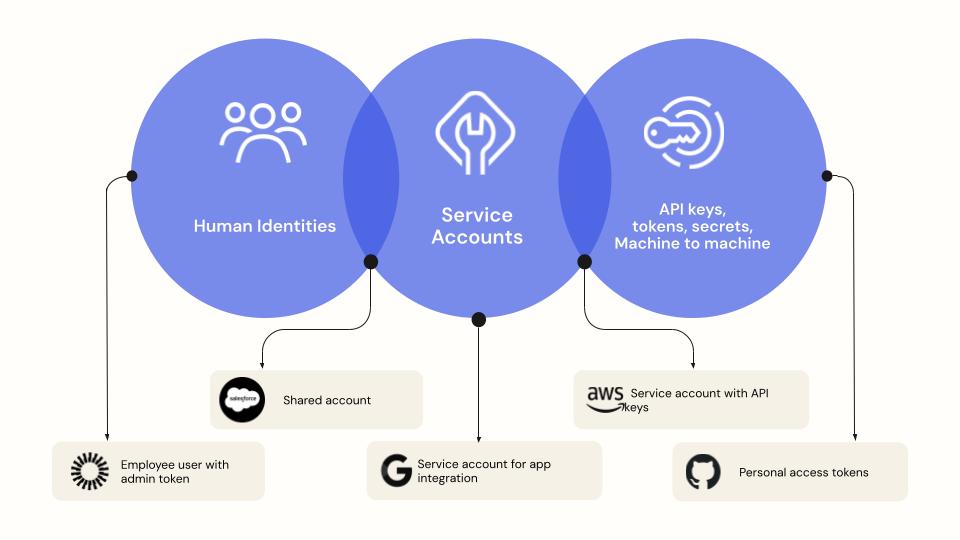

Hier ist, wie tief menschliche und nicht-menschliche Identitäten miteinander verwoben sind:

- SaaS- und IaaS-Benutzeridentitäten, die ursprünglich für die menschliche Nutzung konzipiert wurden, werden jetzt als Servicekonten für Integrationen und Automatisierung zweckentfremdet.

- Maschinell erstellte Token und Schlüssel erben Berechtigungen von ihren menschlichen Besitzern, während sie separate Zugriffsmuster beibehalten.

- Servicekonten und ihre Geheimnisse, die von menschlichen Mitarbeitern erstellt und verwaltet werden, verwischen traditionelle Identitätsgrenzen.

- Sowohl menschliche Mitarbeiter als auch Cloud-Ressourcen greifen zunehmend über gemeinsam genutzte Rollenidentitäten auf sensible Daten zu.

Dieses Problem rührt daher, wie sich die moderne Unternehmens-Identitätslandschaft zu einem komplizierten Netz von miteinander verbundenen Identitäten entwickelt hat. Was diese Beziehung einzigartig macht, ist, dass menschliche und Maschinenidentitäten untrennbar geworden sind. Menschliche Identitäten dienen als Grundlage und Kontrollpunkt für nicht-menschliche Identitäten, während NHIs die menschlichen Fähigkeiten über Cloud-Plattformen hinweg erweitern und verstärken.

Bei dieser Interdependenz geht es nicht nur um das Volumen, sondern auch um die Komplexität. Ein einzelner technischer Mitarbeiter kann heute der Urheber von Dutzenden nicht-menschlicher Identitäten sein oder Zugriff darauf haben, jede mit ihren eigenen Anmeldedaten, Berechtigungen, Zugriffsmustern und Sicherheitsauswirkungen über mehrere Cloud-Plattformen und SaaS-Anwendungen hinweg.

Jede dieser Identitäten hat ihre eigenen Berechtigungen, Zugriffsmuster und Sicherheitsrisiken, was uns zu unserer nächsten Herausforderung bringt.

Das Verständnis der Sicherheitsbeziehung zwischen Mensch und NHI

Betrachten Sie dieses gängige Szenario: Ein leitender Entwicklungs- und Betriebsingenieur, der mehrere kritische Servicekonten verwaltet, reicht seine Kündigung ein. Über die unmittelbare Herausforderung der Zugriffsentfernung hinaus sind Unternehmen mit erheblichen Risiken bei der Identifizierung und Behebung von überberechtigten Servicekonten konfrontiert.

Diese Risiken manifestieren sich auf verschiedene Weise im gesamten Unternehmen: Verwaiste Servicekonten bleiben lange nach dem Ausscheiden von Mitarbeitern aktiv, nicht verfolgte API-Schlüssel kursieren weiterhin in Bereitstellungsskripten, und Maschinenidentitäten, die ursprünglich für temporäre Projekte erstellt wurden, werden zu permanenten Bestandteilen der Infrastruktur. Erschwerend hinzu kommen Break-Glass-Anmeldedaten, die nie rotiert werden, sowie gemeinsam genutzte Abteilungs-Konten und -Postfächer, denen eine klare Eigentumsbezeichnung fehlt.

Diese Herausforderung ist nicht nur technischer Natur, sondern auch organisatorischer. Menschliche Mitarbeiter sind die Ersteller, Eigentümer und Verwalter von NHIs. Wenn sie das Unternehmen verlassen oder ihre Rolle ändern, entwirrt sich das verwickelte Netz von Identitäten, das sie geschaffen haben, nicht auf magische Weise, und kritische Sicherheitsrisiken können unbemerkt bleiben, wenn keine klare Verantwortlichkeit für die Behebung besteht.

Hier wird die Segmentierung entscheidend. Während sowohl menschliche als auch nicht-menschliche Identitäten Schutz benötigen, erfordern sie unterschiedliche Sicherheitsansätze:

- Multi-Faktor-Authentifizierung (MFA)

- Ein menschliches Konto ohne MFA ist ein unmittelbares Sicherheitsrisiko, das behoben werden muss. Alle menschlichen Identitäten sollten MFA mit starken, Phishing-resistenten Faktoren wie Okta FastPass haben.

- Servicekonten, die für die Automatisierung verwendet werden, benötigen oft keine MFA, da MFA für die menschliche Interaktion konzipiert ist. Die Erwartung von MFA kann für Sicherheitsteams ein nicht umsetzbares Risiko darstellen; alternative Lösungen wie Okta Privileged Access können helfen, den Zugriff auf diese Konten zu sichern.

- Single Sign-On (SSO)

- Ein menschliches Konto mit einem lokalen Konto sollte föderiert werden, um die SSO-Anmeldung über Okta zu ermöglichen.

- Service- und Break-Glass-Konten können für ein direktes Anmeldedesign konfiguriert werden, aber ihre Anmeldedaten können in einem Tresor gespeichert und über Okta Privileged Access verwaltet werden, um Sicherheitsrichtlinien durchzusetzen.

- Unbenutzte Konten

- Ein unbenutztes menschliches Konto muss wahrscheinlich deprovisioniert werden.

- Ein unbenutztes Servicekonto kann für kritische, aber seltene Backup-Prozesse verwendet werden.

- Geringste Privilegien

- Menschliche Mitarbeiter können sich je nach ihren Arbeitsbedürfnissen von verschiedenen Standorten aus anmelden, z. B. aus dem Ausland, dem Büro oder von zu Hause aus.

- Servicekonten, die für Automatisierung und Integrationen verwendet werden, müssen innerhalb eines vordefinierten IP-Bereichs betrieben werden, um Sicherheitsrisiken zu minimieren. Jede Abweichung im Verhalten des Servicekontos, z. B. der Zugriff auf Ressourcen von einer unerwarteten IP-Adresse, sollte aufgrund des hohen Risikos einer Kompromittierung sofort einen Alarm auslösen.

- Nutzungsanomalien:

- Menschliche Mitarbeiter können sich je nach ihren Arbeitsbedürfnissen von verschiedenen Standorten aus anmelden: im Ausland, im Büro oder zu Hause.

- Machine-to-Machine-Konten für die Automatisierung müssen innerhalb eines vordefinierten IP-Bereichs bleiben. Abweichungen im Identitätsverhalten sollten aufgrund des hohen Risikos einer Kompromittierung sofort einen Alarm auslösen.

Ein einheitlicher Weg nach vorn

Da Unternehmen ihre Cloud-Transformationsprozesse fortsetzen, verschwimmen die Grenzen zwischen menschlichen und nicht-menschlichen Identitäten zunehmend. Die Lösung besteht nicht darin, sie als separate Probleme zu behandeln, sondern eine umfassende Identitätssicherheitsstrategie zu implementieren, die:

- Die Beziehungen zwischen verschiedenen Identitätstypen versteht

- Angemessene Sicherheitskontrollen basierend auf dem Kontext anwendet

- Klare Verantwortlichkeit und Lifecycle-Management aufrechterhält

- Transparenz über alle Identitätstypen und deren Interaktionen hinweg bietet

Wir haben Okta Identity Security Posture Management mit diesem ganzheitlichen Ansatz entwickelt. Menschliche Identitäten zu sichern und gleichzeitig NHIs nicht zu verwalten (oder umgekehrt) ist, als würde man die Haustür abschließen, aber alle Fenster offen lassen.

Die Zukunft der Identitätssicherheit liegt in Lösungen, die die Komplexität moderner Identitätsbeziehungen bewältigen können und gleichzeitig für Sicherheitsteams verwaltbar bleiben. Es ist an der Zeit, menschliche und nicht-menschliche Identitäten nicht mehr als separate Herausforderungen zu betrachten, sondern sie so zu sehen, wie sie sind – zwei Seiten derselben Sicherheitsmedaille.

Möchten Sie mehr darüber erfahren, wie Ihr Unternehmen die Konvergenz von menschlichen und nicht-menschlichen Identitäten besser verwalten kann? Setzen Sie sich mit Okta in Verbindung, um zu erfahren, wie Okta Identity Security Posture Management Ihnen helfen kann, diese Herausforderungen zu bewältigen.