Notstand

Am 7. Mai 2021 installierte DarkSide, eine vermutlich in Osteuropa ansässige Hackergruppe, Ransomware auf den Computern von Colonial Pipeline, der größten Pipeline für raffiniertes Öl in den Vereinigten Staaten. Aus Angst vor einem Angriff auf seine Kontrollsysteme stellte Colonial den Betrieb ein und entzog dem Südosten der Vereinigten Staaten damit seine Hauptversorgung mit Treibstoff. Tankstellen begannen, das Benzin auszugehen. Eine Woche nach Beginn des Angriffs waren fast 90 % der Tankstellen in der Hauptstadt des Landes leer . Präsident Joe Biden rief den Notstand aus.

Als Reaktion auf diese Krise erließ Präsident Biden die Executive Order 14028 zur „Verbesserung der Cybersicherheit der Nation“. Die Anordnung betont insbesondere die Bedeutung der Multi-Faktor-Authentifizierung (MFA). Eine der Hauptursachen für den Ransomware-Angriff war das Fehlen von MFA in der IT-Infrastruktur von Colonial. Die Anordnung des Präsidenten forderte die Implementierung von MFA durch Organisationen, die mit der Bundesregierung zusammenarbeiten.

Okta veröffentlicht Desktop MFA

Die Regierung ist nicht die einzige Stimme, die MFA fordert. Immer mehr Versicherungsgesellschaften verlangen MFA für alle Netzwerk- und Workstation-Zugriffe. Ebenso erkennen IT-Administratoren zunehmend, dass gestohlene Laptops ein erhebliches Sicherheitsrisiko darstellen können. Im Fall des Angriffs auf Colonial ermöglichte ein wiederverwendetes Passwort, das aus einer völlig separaten Sicherheitsverletzung stammte, den Angreifern den Zugriff auf ein Colonial-VPN. Dasselbe Passwort, das auf einem gestohlenen Laptop wiederverwendet wird, könnte verheerend sein.

Um Kunden bei der Bewältigung dieser dringenden Sicherheits- und Compliance-Anwendungsfälle zu unterstützen, hat Okta Desktop MFA als Teil seines Okta Device Access -Angebots veröffentlicht. Desktop MFA erfordert, dass ein Benutzer bei der Anmeldung an seinem Desktop-Rechner einen zweiten Faktor zur Authentifizierung angibt. Die Software lässt sich einfach bereitstellen und bietet einen benutzerfreundlichen Registrierungsprozess. Am wichtigsten ist, dass das einfache Passwort nicht mehr die einzige Verteidigungslinie für Unternehmensgeräte ist.

Admin-Bereitstellung

Okta Admin Console

Ein Administrator kann Desktop MFA innerhalb weniger Minuten bereitstellen. In der Okta Admin Konsole wählt er die Desktop MFA-App aus dem Application Catalog aus und konfiguriert sie wie jede andere OpenID Connect (OIDC)-Anwendung.

Desktop MFA ist nur für verwaltete Geräte verfügbar. Administratoren sollten die Software über ein Mobile Device Management (MDM) zusammen mit einem MDM-Profil auf dem Gerät eines Endbenutzers bereitstellen.

Richtlinien

Okta bietet dem Administrator über das auf dem Benutzergerät bereitgestellte MDM-Profil detaillierte Kontrollen über das Verhalten von Desktop MFA. Administratoren können auf eine Reihe von Konfigurationsrichtlinien zugreifen, darunter die folgenden:

- Kulanzzeitraum, in dem der Benutzer die Registrierung nach der MDM-Bereitstellung überspringen kann

- Zeitraum, in dem sich der Benutzer allein auf Offline-Faktoren verlassen kann (z. B. kann ein Benutzer 48 Stunden ohne Online-Authentifizierung auskommen)

- Faktoren, die die Authentifizierung ermöglichen (mehr dazu weiter unten)

- Wie man den Zugriff auf Online-Faktoren einschränkt

Die vollständige Liste der verfügbaren Richtlinien finden Sie in unserer Dokumentation für Windows und macOS.

Benutzererlebnisse

Voraussetzung: Online-Faktor, der bei Okta Verify registriert ist

Um Desktop MFA nutzen zu können, muss der Benutzer über ein Okta-Konto im Okta-Tenant seiner Organisation verfügen. Vor der Registrierung auf ihrem Desktop müssen sie einen zweiten Faktor registrieren (wie Okta Verify Push). Nachdem der Benutzer dies getan hat, ist er bereit für die Registrierung.

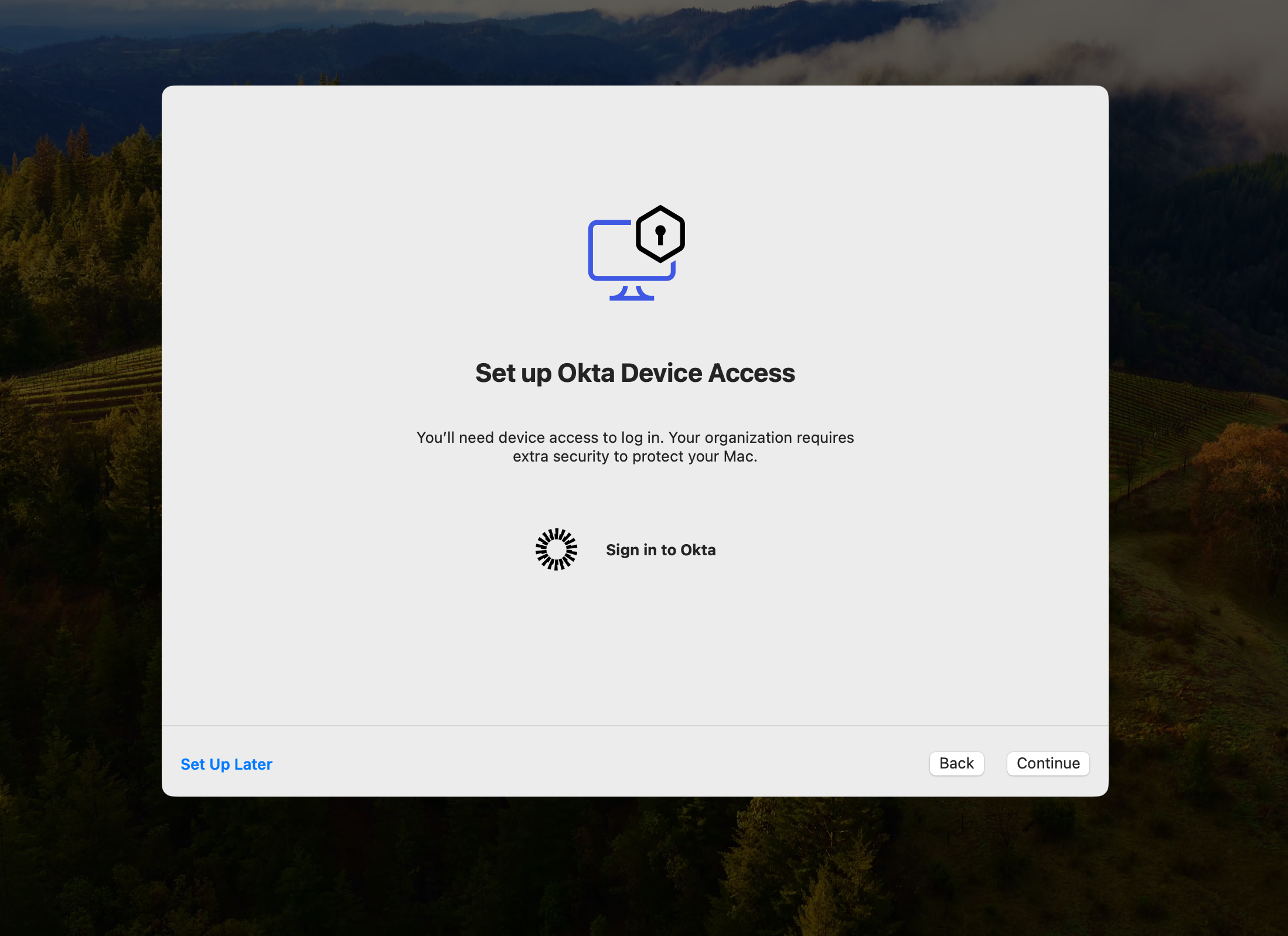

Registrierung für Desktop MFA

Nachdem Desktop MFA auf dem Gerät eines Benutzers bereitgestellt wurde, wird der Benutzer aufgefordert, sich zu registrieren. Unter macOS sieht der Benutzer beispielsweise den folgenden Bildschirm.

Auf beiden Plattformen kann der Benutzer die Registrierung für einen begrenzten Zeitraum überspringen. Sobald dieser Kulanzzeitraum abgelaufen ist, hat er jedoch keinen Zugriff mehr auf seinen Rechner, bis er sich registriert.

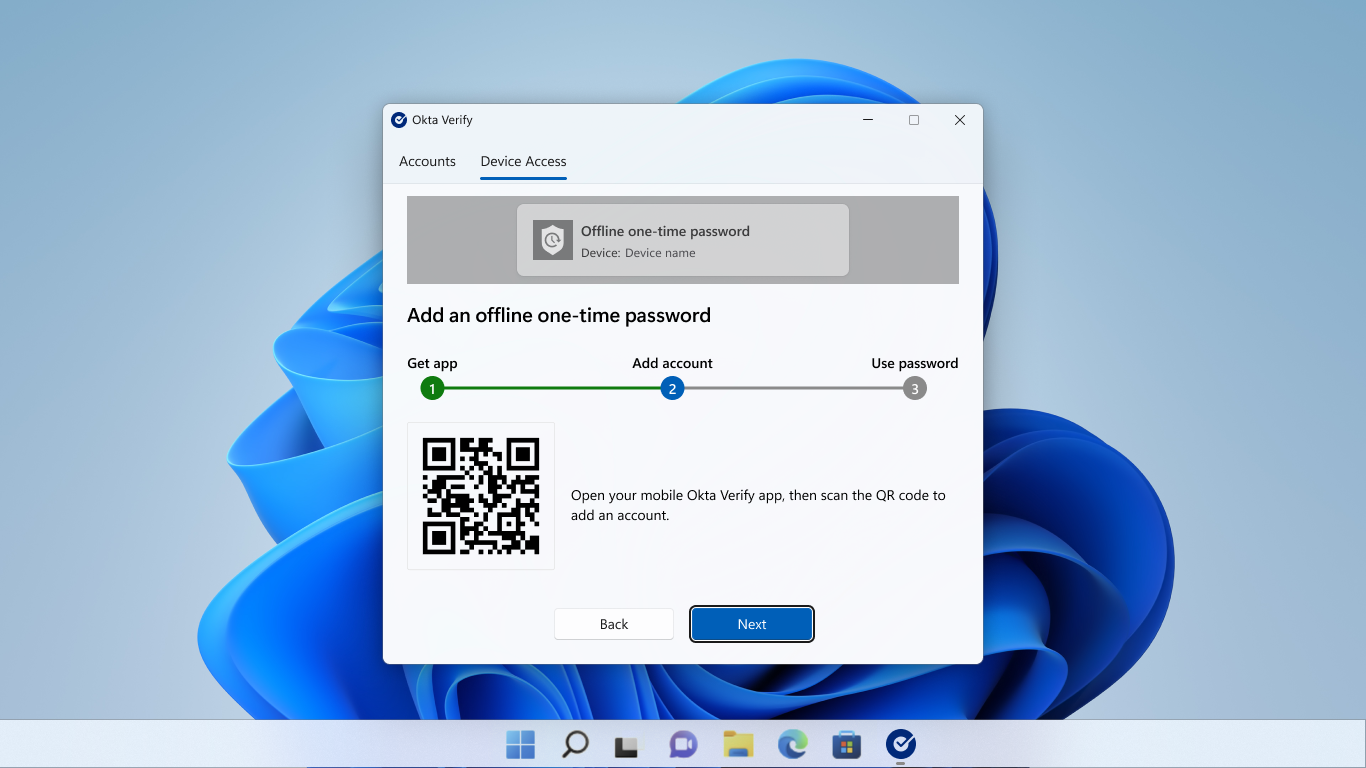

Der Registrierungsprozess ist unkompliziert. Der Benutzer beginnt mit der Erstellung eines „Offline“-Faktors mithilfe der Okta Verify App. Anschließend verwendet er Okta Verify, um einen QR-Code zu scannen, der ihm während des Registrierungsprozesses angezeigt wird.

Unter Windows würde der Benutzer beispielsweise aufgefordert, den Code wie gezeigt zu scannen:

Das Scannen des Codes richtet ein neues Konto in der Okta Verify App auf dem Telefon ein. Dieses Konto zeigt einen Geräte-Zugangscode (ein temporäres Einmalpasswort) an, den sie als zweiten Faktor verwenden können, ohne mit dem Internet verbunden zu sein (daher der Begriff „Offline“-Faktor).

Benutzeranmeldung

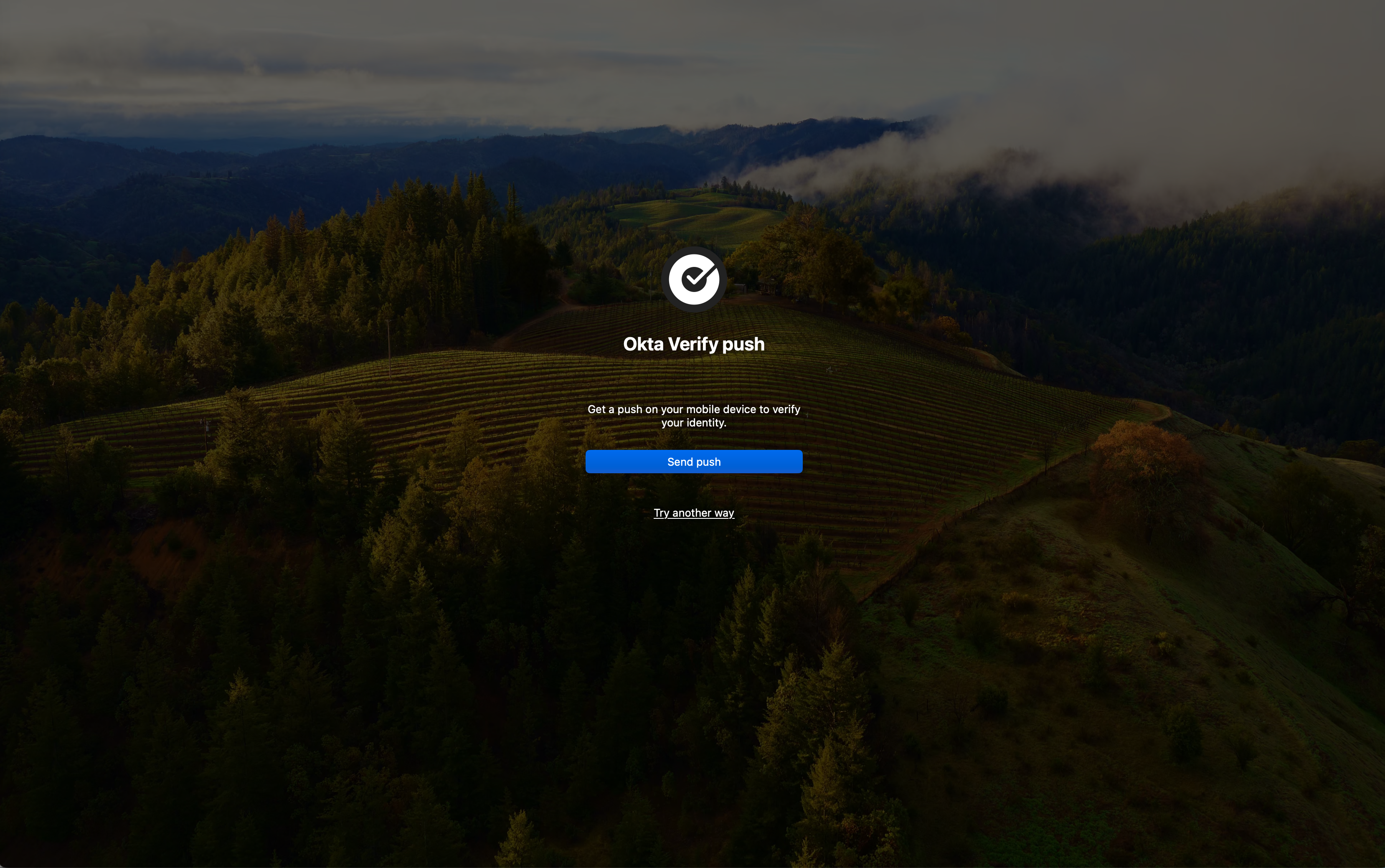

Benutzer melden sich wie gewohnt an ihren Rechnern an, indem sie ihren Benutzernamen und ihr Passwort angeben. Im Falle von macOS werden die Anmeldeinformationen sofort vom Betriebssystem überprüft. Anschließend wird der Benutzer aufgefordert, einen zweiten Faktor seiner Wahl einzugeben.

Wenn sie sich für Okta Verify Push entscheiden, werden sie aufgefordert, eine Push-Benachrichtigung an ihr Telefon zu senden.

Sobald diese den Push bestätigen, teilt Okta ihrem Computer schnell mit, dass der zweite Faktor verifiziert wurde. Im Fall von macOS werden beide Faktoren bestätigt und dem Benutzer wird der Zugriff gewährt. Für Windows-Benutzer werden der zuvor eingegebene Benutzername und das Kennwort von Active Directory überprüft, bevor der Zugriff gewährt wird.

Faktoren

Wie oben erwähnt, unterstützt Desktop MFA zwei große Klassen von Faktoren: Online-Faktoren, die eine Internetverbindung benötigen, und Offline-Faktoren, die keine benötigen. Beide Plattformen unterstützen temporäre Einmalpasswörter (TOTP) als Offline-Faktor, und Windows unterstützt zusätzlich einen Offline-Sicherheitsschlüssel (wie z. B. Yubikey). Für Online-Faktoren unterstützen beide Plattformen Okta Verify Push und TOTP, und macOS unterstützt auch FIDO2 Yubikey.

Ein Benutzer kann sich mit einem Offline-Faktor authentifizieren, auch wenn er keine Internetverbindung hat. Dies ist für alle Benutzer von entscheidender Bedeutung, da selbst in unserer hochvernetzten Welt die Internetverbindung nicht überall garantiert ist. Wir wollen beispielsweise nicht, dass ein Geschäftsreisender seinen Computer nicht benutzen kann, nur weil er sich in einem Flugzeug ohne Internetzugang befindet.

Allerdings verlangen wir, dass sich Benutzer regelmäßig mit einem Online-Faktor authentifizieren. Die Anforderung von Online-Faktoren fügt eine zusätzliche Sicherheitsebene hinzu, die für Systemadministratoren wertvoll ist. Online-Faktoren setzen ein Zeitlimit für den Zugriff auf einen Firmenlaptop. Sobald der Benutzer deprovisioniert wird, wird der Zugriff auf seinen Laptop eingestellt, sobald er zur erneuten Authentifizierung aufgefordert wird (was so kurz sein kann, wie der Administrator es wünscht). Ein Laptop, der nicht zurückgegeben wird, stellt eine viel geringere Schwachstelle dar.

Administratoren haben auch die Möglichkeit, die verfügbaren Faktoren einzuschränken. Zum Beispiel können sie nur Online-Faktoren verlangen. Oder sie können einschränken, welche Faktoren verwendet werden können (z. B. nur FIDO2 Yubikey als Online-Faktor zulässig ist). Die Angabe, welche Faktoren zulässig sind, ist derzeit unter macOS verfügbar und wird in naher Zukunft auch unter Windows verfügbar sein.

Sign-on-Abläufe

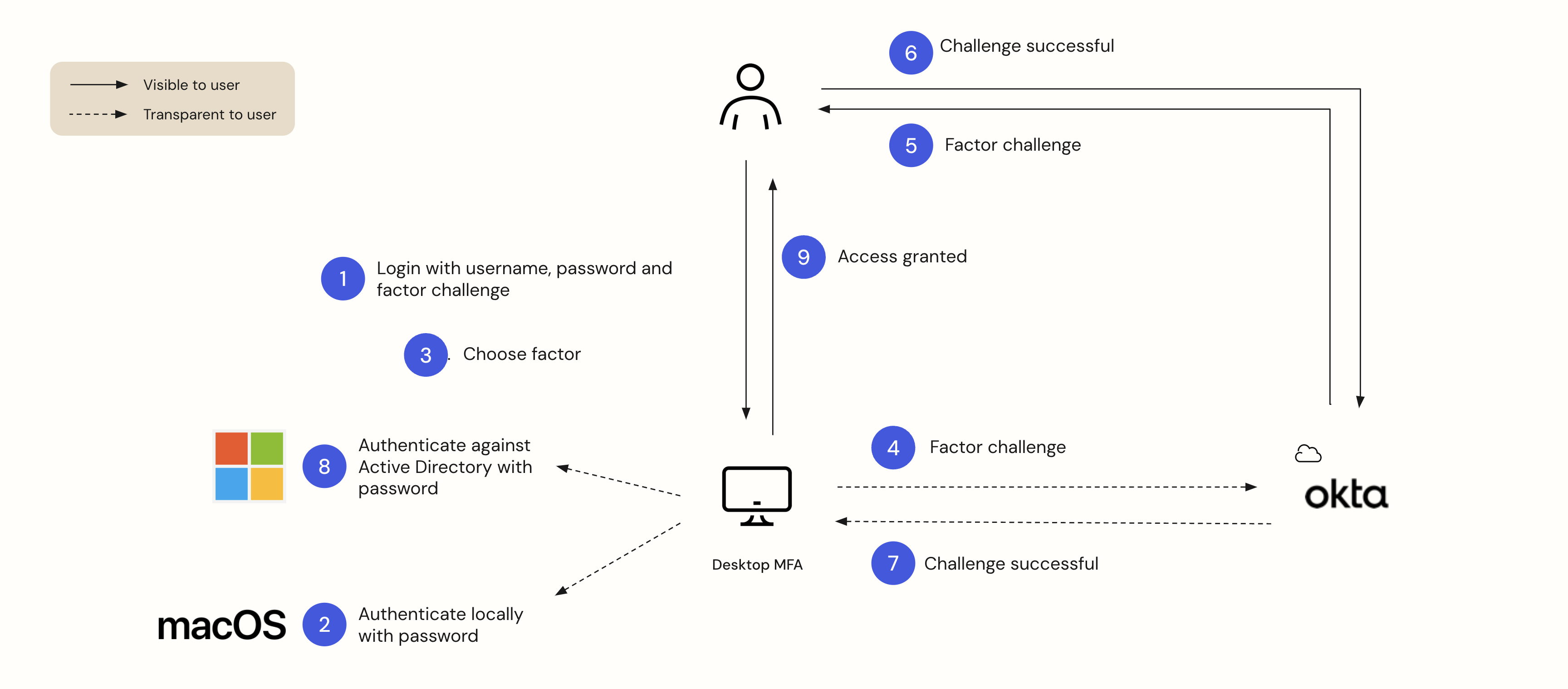

Das folgende Diagramm zeigt den Ablauf für die Authentifizierung mit einem Online-Faktor.

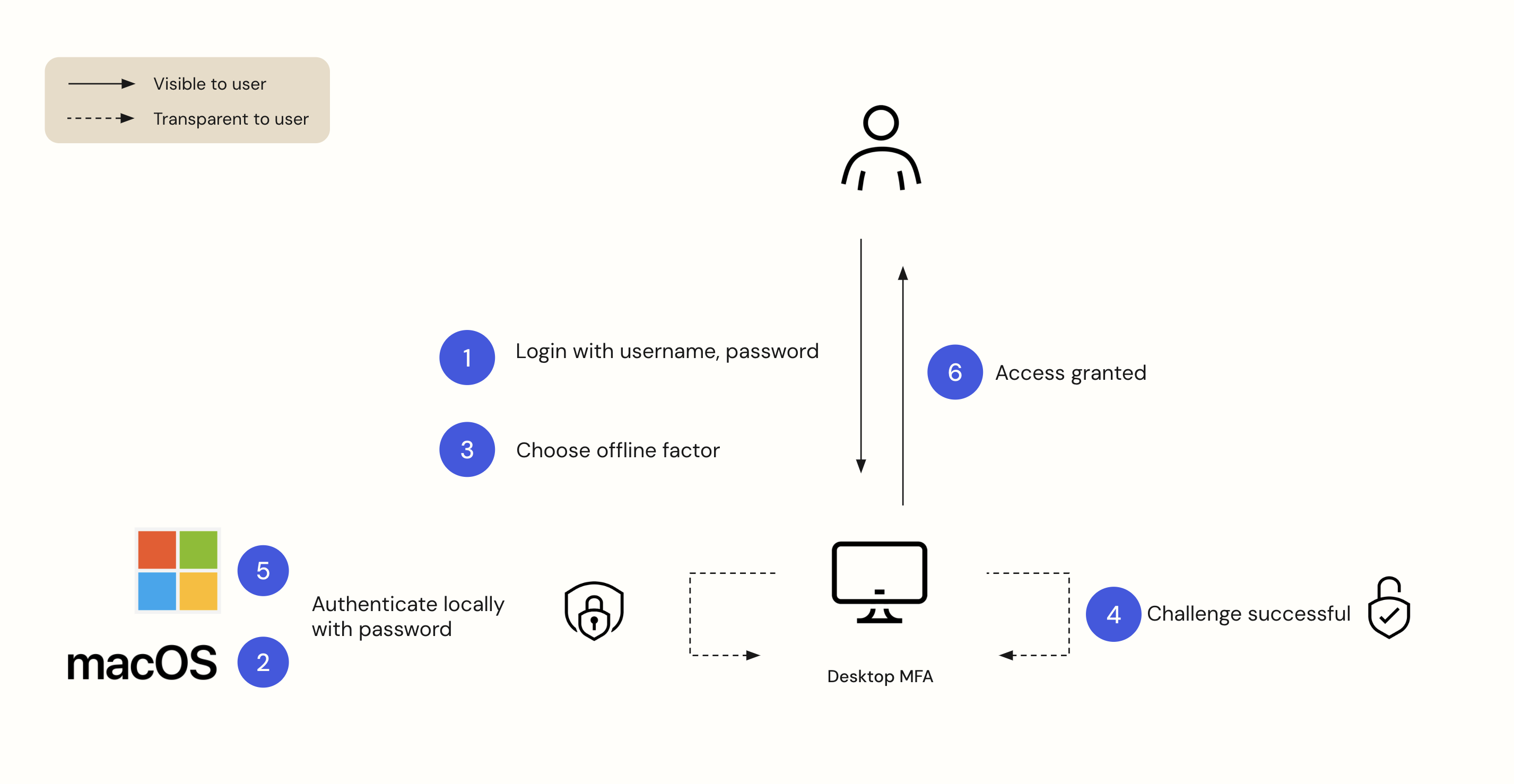

Der Prozess ist ähnlich, wenn auch etwas einfacher, für die Authentifizierung mit einem Offline-Faktor.

Passwortlos unter Windows

Windows-Benutzer haben auch eine Passwortlose Option.

Unter der Haube

Unter Windows wird Desktop MFA mithilfe des Credential Provider-Frameworks erstellt. Die Credential Provider-Architektur ermöglicht es uns, Elemente der Benutzeroberfläche zu definieren, die der LogonUI.exe-Prozess dem Benutzer anzeigt. Unser benutzerdefinierter Credential Provider empfängt Faktoreingaben vom Benutzer und übermittelt diese Informationen dann an einen anderen Okta-Prozess auf dem Computer. Dieser Hintergrundprozess validiert dann die Eingabe lokal oder mit dem Okta-Backend.

macOS authentifiziert Benutzer mit einem Pipeline-Modell und ermöglicht das Einfügen von benutzerdefiniertem Code in diese Pipeline mithilfe des Authorization Plugin Framework von Apple. Wir haben unsere eigenen Autorisierungs-Plugin-Mechanismen geschrieben und unseren benutzerdefinierten Code platziert, der ausgeführt werden soll, nachdem das Betriebssystem zur Eingabe von Benutzername und Passwort auffordert. Die Platzierung von benutzerdefiniertem Code innerhalb der Autorisierungspipeline erfolgt durch Aktualisierung der Sicherheitsdatenbank von Apple.

Fazit

Für Colonial Pipeline reichte ein verwaistes Konto mit einem kompromittierten Passwort aus, um einen Sicherheitsalbtraum auszulösen. Der Colonial-Angriff verdeutlicht die Notwendigkeit einer mehrschichtigen Sicherheit. Okta Device Access ist eine leistungsstarke, konfigurierbare Möglichkeit, diese zusätzliche Ebene hinzuzufügen. Administratoren können Desktop MFA verwenden, um eine starke Sicherheitshygiene bei ihren Benutzern durchzusetzen; der gestohlene Laptop hält den Dieb mit einem zweiten Faktor auf. Darüber hinaus können Organisationen, die Bedenken hinsichtlich der Einhaltung bundesstaatlicher Vorschriften oder der Erneuerung ihrer Cyberversicherungen haben, Desktop MFA in Betracht ziehen.

Desktop MFA ist eine Plattform, in der Okta kontinuierlich Innovationen entwickelt. In naher Zukunft freuen wir uns darauf, weitere innovative Tools zu veröffentlichen. Dies ermöglicht echtes Single Sign-On ab dem Moment, in dem sich der Benutzer an seinem Gerät anmeldet. Erfahren Sie mehr über Okta Device Access.

Dieser Blog und alle darin enthaltenen Empfehlungen stellen keine Rechts-, Datenschutz-, Sicherheits-, Compliance- oder Geschäftsberatung dar. Dieser Blog dient nur allgemeinen Informationszwecken und spiegelt möglicherweise nicht die aktuellsten Sicherheits-, Datenschutz- und Rechtsentwicklungen oder alle relevanten Themen wider. Sie sind dafür verantwortlich, Rechts-, Sicherheits-, Datenschutz-, Compliance- oder Geschäftsberatung von Ihrem eigenen Anwalt oder einem anderen professionellen Berater einzuholen, und sollten sich nicht auf die hierin enthaltenen Empfehlungen verlassen. Okta haftet Ihnen gegenüber nicht für Verluste oder Schäden, die aus Ihrer Implementierung von Empfehlungen in diesen Materialien resultieren. Okta gibt keine Zusicherungen, Garantien oder andere Zusagen in Bezug auf den Inhalt dieser Materialien.