Zusammenfassung

Okta Threat Intelligence hat eine neuartige, ausgeklügelte und aktiv eingesetzte Phishing-as-a-Service (PhaaS)-Plattform aufgedeckt, die auf Microsoft 365- und Google Workspace-Accounts abzielt und die wir als VoidProxy oder O-TA-083 verfolgen.

Aktivitäten von VoidProxy PhaaS werden seit mindestens Januar 2025 beobachtet, und täglich werden neue Domains und Kontoübernahmeversuche festgestellt. Die Plattform wird verwendet, um Organisationen in verschiedenen Branchen anzugreifen.

VoidProxy nutzt Adversary-in-the-Middle (AitM)-Techniken, um Authentifizierungsabläufe in Echtzeit abzufangen, Anmeldedaten und Multi-Faktor-Authentifizierungs-(MFA)-Codes zu erfassen und Sitzungs-Cookies zu stehlen, wodurch MFA-Schutzmaßnahmen umgangen werden.

Diese Fähigkeit macht gängige MFA-Methoden, wie SMS-Codes und Einmal-Passwörter (OTP) von Authenticator-Apps, unwirksam. Okta bietet jedoch eine Auswahl an Authentifizierungsfaktoren für Phishing-Resistenz, darunter Okta FastPass, das alle Versuche eines gehackten Accounts von VoidProxy bei den von uns beobachteten Angriffen verhindert hat.

Das Hauptziel von VoidProxy ist das Kompromittieren von Unternehmenskonten, um nachfolgende bösartige Aktivitäten wie Business E-Mail-Adresse Compromise (BEC), Finanzbetrug, Datenexfiltration und laterale Bewegung innerhalb von Opfernetzwerken zu erleichtern.

Aufgrund seines PhaaS-Modells senkt VoidProxy die technische Hürde für eine breite Palette von Angreifern, um AitM-Phishing-Angriffe auszuführen, was seine potenziellen Auswirkungen erheblich verstärkt. Die Plattform stellt eine ausgereifte, skalierbare und schwer zu entdeckende Bedrohung dar, die eine Herausforderung für herkömmliche E-Mail-Sicherheits- und Authentifizierungskontrollen darstellt.

Die Informationen in dieser Empfehlung dienen dazu, Organisationen in die Lage zu versetzen, die von dieser Bedrohung ausgehenden Risiken zu verstehen und zu mindern.

VoidProxy – Wichtigste Erkenntnisse

Bedrohungsanalyse

Anatomie eines Angriffs: Die VoidProxy-Kill-Chain

Die VoidProxy-Angriffsmethodik folgt einer mehrstufigen Kill Chain, die entwickelt wurde, um Sicherheitskontrollen systematisch zu umgehen und Endbenutzer zu täuschen. Jede Phase ist sorgfältig orchestriert und nutzt eine verteilte Infrastruktur, um das Ziel des gehackten Accounts zu erreichen.

Phase 1: Bereitstellung

Der anfängliche Vektor für einen VoidProxy-Angriff ist eine Phishing-E-Mail, die auf Benutzer von großen Cloud-Diensten wie Microsoft 365 und Google Workspace abzielt.

Um Standard-Sicherheitskontrollen zu umgehen, verwenden die Betreiber legitime E-Mail Service Provider (ESPs) mit hoher Reputation. Wir haben die Verwendung von Constant Contact, Active Campaign (Postmarkapp), NotifyVisitors und anderen beobachtet, um ihre bösartigen Köder zu versenden. Dies ist eine bewusste Entscheidung, da E-Mails, die aus den vertrauenswürdigen IP-Bereichen solcher Dienste stammen, weniger wahrscheinlich von E-Mail-Gateways als Spam oder bösartig gekennzeichnet werden.

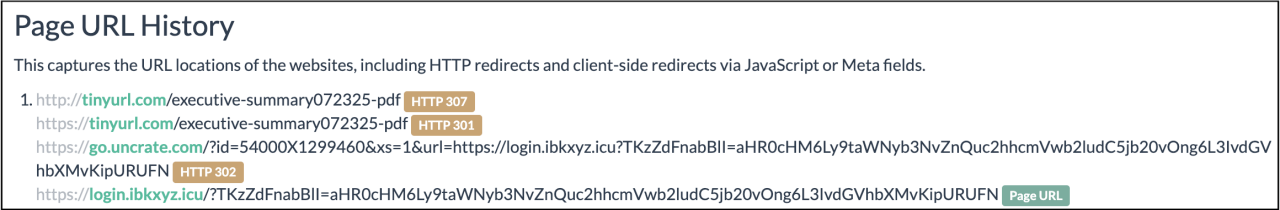

In diese E-Mails ist ein Link eingebettet, der oft legitime URL-Kürzungsdienste wie TinyURL verwendet, um die reale Adresse der Phishing-Seite zu verbergen. Dies dient dazu, das wahre Ziel sowohl vor dem Benutzer als auch vor automatisierten Scannern zu verbergen, wodurch die Wahrscheinlichkeit erhöht wird, dass der Benutzer auf den Link klickt und das endgültige Ziel erreicht.

Weiterleitungen von TinyURL zu Phishing-Seiten

Weiterleitungen von TinyURL zu Phishing-Seiten

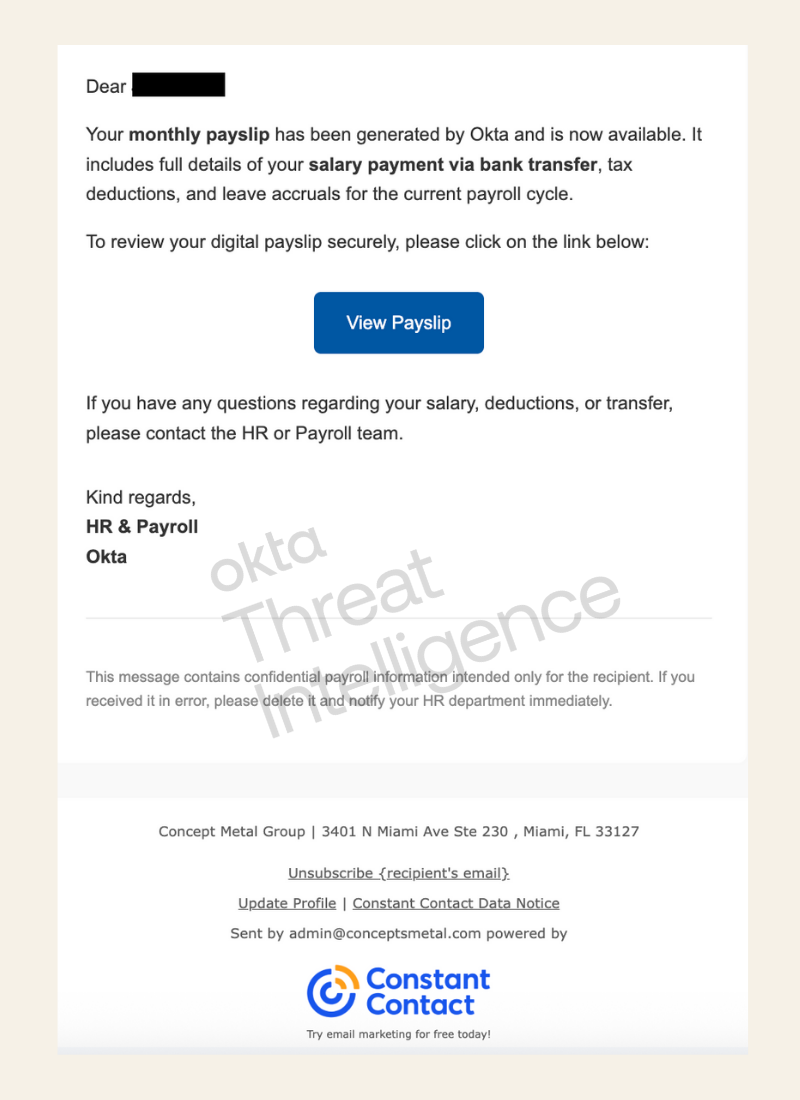

In einer Kampagne gab sich ein Angreifer als die HR-Abteilung von Okta aus, um den Empfänger dazu zu verleiten, auf einen bösartigen Link für einen digitalen Gehaltszettel zu klicken.

Abbildung 2: Eine abgefangene Phishing-Nachricht, die Constant Contact missbraucht

Abbildung 2: Eine abgefangene Phishing-Nachricht, die Constant Contact missbraucht

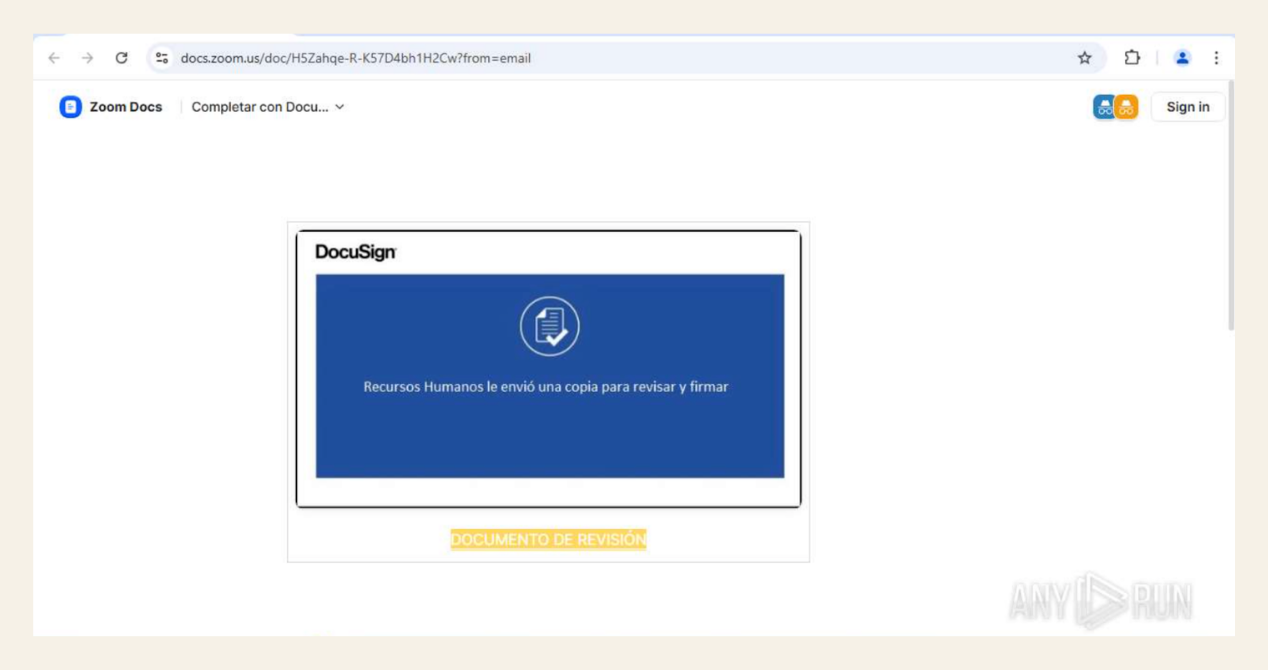

Bei der weiteren Analyse der VoidProxy-Aktivitäten haben wir ein betrügerisches DocuSign-Dokument entdeckt, das auf der Zoom Docs-Plattform gehostet wurde und ebenfalls zur Irreführung von Opfern verwendet wurde.

Abbildung 3: Der über Zoom Docs bereitgestellte DocuSign-Köder, identifiziert mit AnyRun.

Abbildung 3: Der über Zoom Docs bereitgestellte DocuSign-Köder, identifiziert mit AnyRun.

Abbildung 4: Ein AnyRun-Scan zeigt die Weiterleitung von einem Zoom Doc-Link zur Phishing-Domain

Abbildung 4: Ein AnyRun-Scan zeigt die Weiterleitung von einem Zoom Doc-Link zur Phishing-Domain

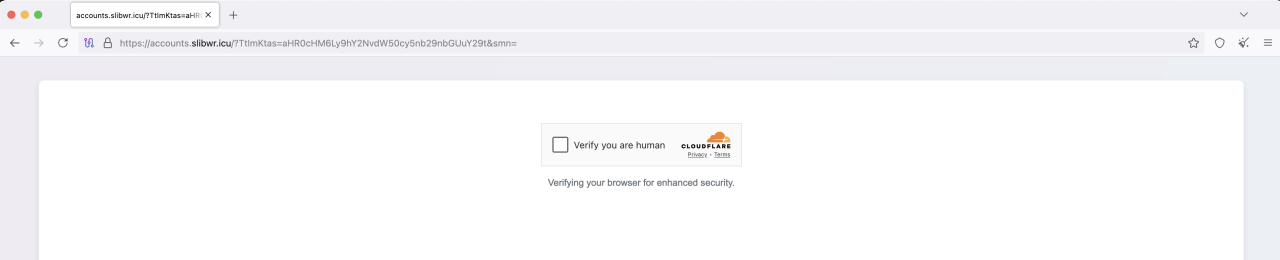

Schritt 2: Umgehung und Köderladen über Cloudflare Workers

Nach dem Anklicken des schädlichen Links wird ein gezielter Benutzer nicht direkt zu einem Anmeldeformular weitergeleitet. Stattdessen zeigt die Phishing-Seite eine Cloudflare CAPTCHA-Herausforderung an. Dies soll automatisierte Sicherheitsscanner und Bots herausfiltern und sicherstellen, dass nur menschliche Benutzer fortfahren.

Abbildung 5. Ein Cloudflare-CAPTCHA, das einem Zielbenutzer auf der Phishing-Domain angezeigt wird

Abbildung 5. Ein Cloudflare-CAPTCHA, das einem Zielbenutzer auf der Phishing-Domain angezeigt wird

Der Browser des Benutzers kommuniziert dann mit einem Cloudflare-Worker (*.workers.dev). Wir gehen davon aus, dass dieser Worker wahrscheinlich als Gatekeeper und Lure-Loader fungiert. Seine Hauptfunktionen bestehen darin, den eingehenden Datenverkehr zu filtern und die entsprechende Phishing-Seite für ein bestimmtes Ziel zu laden. Diese Architektur trennt die anfängliche Filterung von den wichtigsten Phishing-Operationen der Kampagne. Sobald eine Herausforderung bestanden ist, wird dem Benutzer die endgültige Phishing-Seite angezeigt, die eine perfekte Nachbildung eines legitimen Anmeldeportals ist.

Die Phishing-Domains verwenden die folgenden Muster:

- Für Microsoft 365 -Ziele: Anmeldung. <phishing_domain>.<tld>

- Für Google Workspace -Ziele: Accounts. <phishing_domain>.<tld>

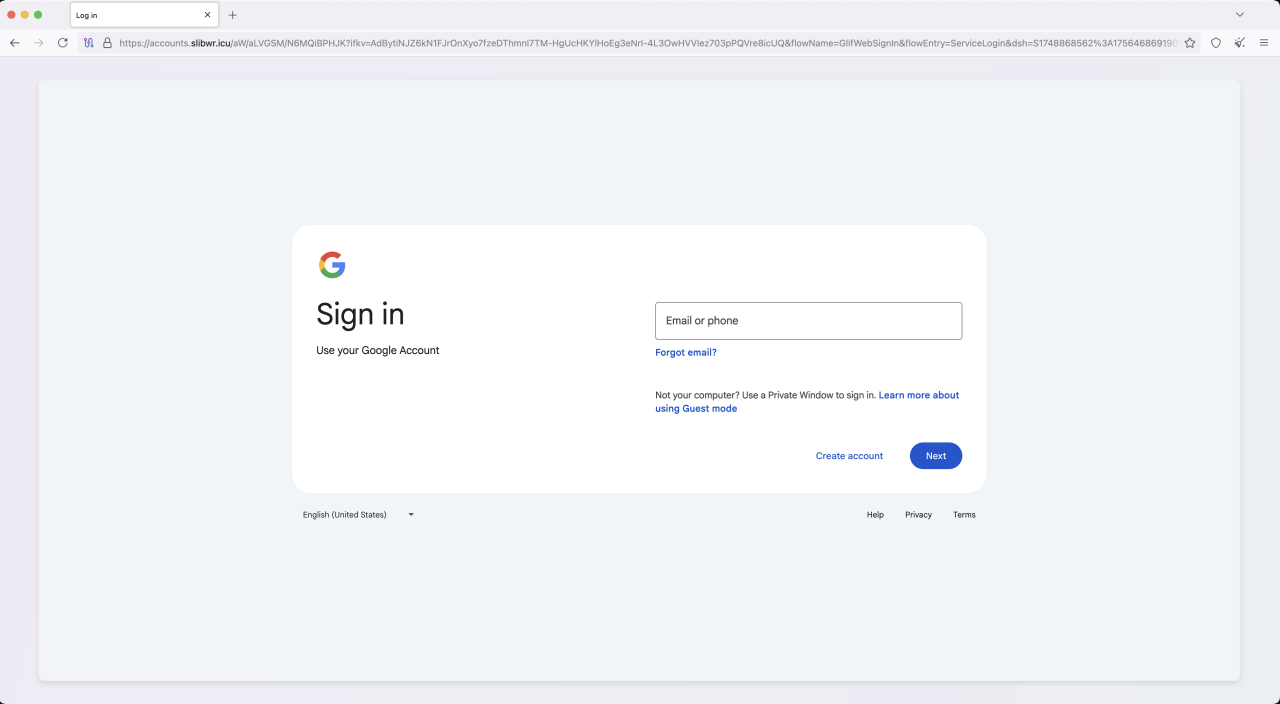

Abbildung 6: Eine VoidProxy-Phishing-Seite, die auf Google-Accounts abzielt

Abbildung 6: Eine VoidProxy-Phishing-Seite, die auf Google-Accounts abzielt

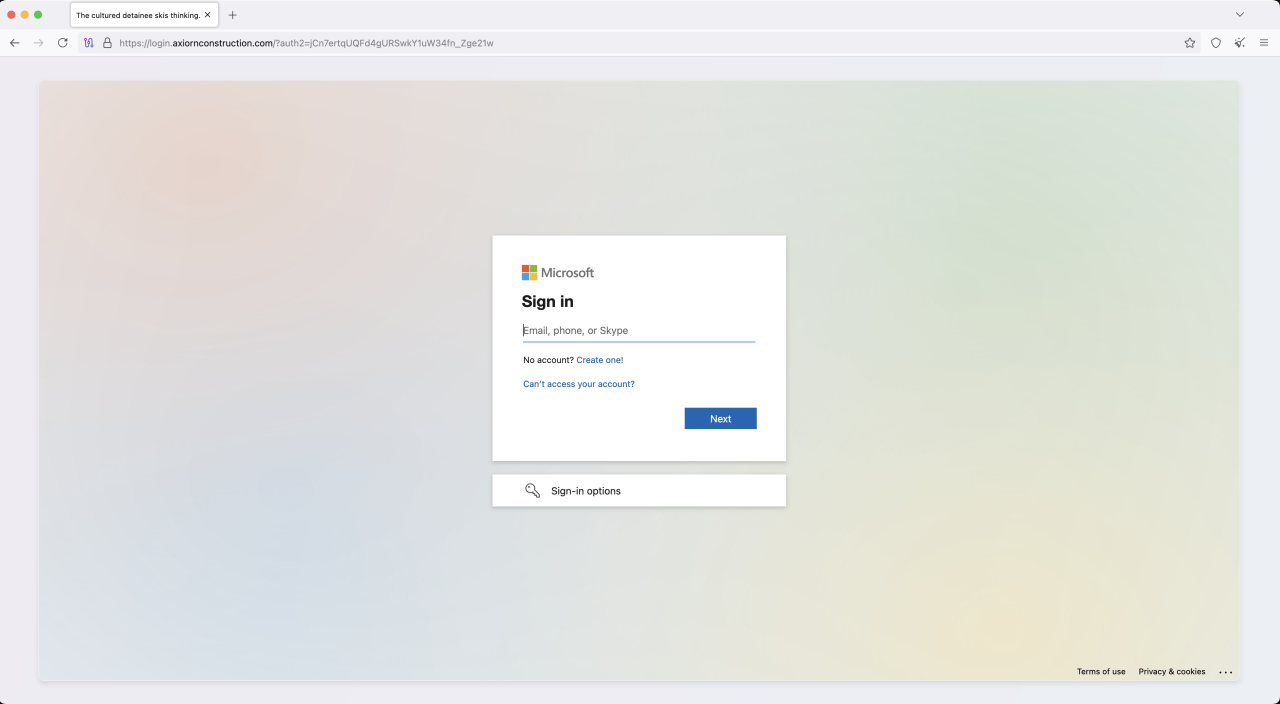

Abbildung 7: Eine VoidProxy-Phishing-Seite, die auf Microsoft-Accounts abzielt

Abbildung 7: Eine VoidProxy-Phishing-Seite, die auf Microsoft-Accounts abzielt

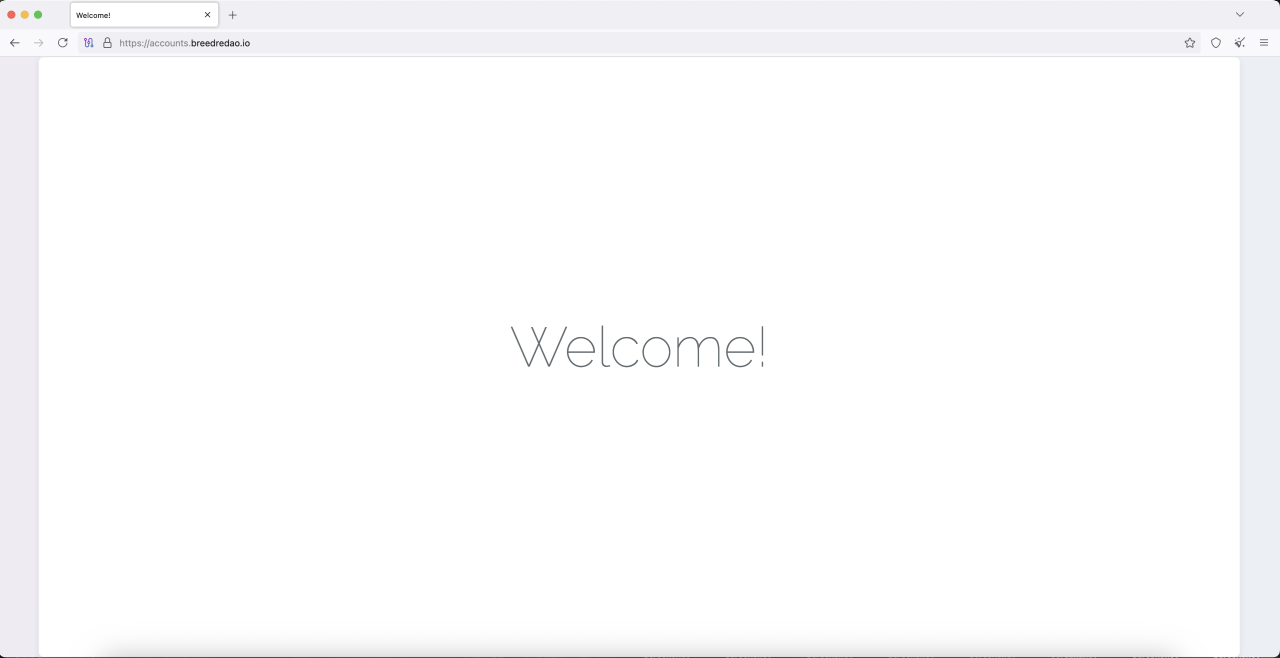

Wenn die Phishing-Seite erkennt, dass der Besucher ein Scanner oder ein Sicherheitstool und nicht ein beabsichtigtes Ziel ist, gibt sie eine leere Seite zurück, die den Text "Welcome!" anzeigt.

Abbildung 8. Eine Phishing-Seite zeigt ein „Willkommen!“ Seite für unwillkommene Besucher

Abbildung 8. Eine Phishing-Seite zeigt ein „Willkommen!“ Seite für unwillkommene Besucher

Phase 3: Abfangen von Anmeldedaten für SSO-geschützte Accounts.

Diese Phase offenbart die ausgeklügelte, vielschichtige Natur von VoidProxy, insbesondere seine Fähigkeit, hochwertige Ziele zu kompromittieren, die Identity-Anbieter wie Okta verwenden.

Nachdem das Opfer seine primären Microsoft- oder Google-Anmeldedaten auf der Phishing-Seite eingegeben hat, werden die Daten an den AiTM-Proxy-Kernserver umgeleitet (gehostet auf der sslip.io/nip.io-Infrastruktur).

Wenn der Proxy erkennt, dass der Account über Okta föderiert ist, wird der Benutzer nahtlos auf eine zweite Phishing-Seite weitergeleitet, die die spezifische Okta Sign-in der Organisation nachahmt.

Diese Phishing-Seite der zweiten Stufe verwendet eine andere Reihe von Subdomain-Mustern:

- Okta (über einen Microsoft -Köder): newnewdom<random>.<phishing_domain>. <tld>

- Okta (über einen Google-Köder): securedauthxx<random>.<phishing_domain>. <tld>

securedauthxxccbgchgfj.xhfwez[.]icu

securedauthxxdcigbjdddj.losozr[.]icu

securedauthxxeafihgjdhb.dcohcv[.]icu

newnewdomnewcgbdhghjhi.prophfrot[.]top

newnewdomnewebjjfjegfd.eeocl[.]com

newnewdomnewdihbddahf.access-point[.]icu

Abbildung 9. Beispiel für Subdomain-Muster, die für SSO-geschützte Benutzer generiert wurden

Phase 4: AitM-Relay und Session Hijacking

In der letzten Phase des Phishing-Angriffs führt ein Core-Proxy-Server, der auf der Infrastruktur von sslip.io oder nip.io gehostet wird, einen Adversary-in-the-Middle (AitM)-Angriff aus.

Der Server fungiert als Reverse-Proxy, um Informationen, einschliesslich Benutzernamen, Passwörter und MFA-Antworten, an legitime Dienste wie Microsoft, Google und Okta zu erfassen und weiterzuleiten. Dieser Prozess führt dazu, dass der Angreifer den Account übernimmt.

VoidProxy-Infrastruktur

VoidProxy verwendet einen mehrschichtigen Ansatz, der aus verschiedenen Phasen besteht, von denen jede ihre eigenen spezifischen Eigenschaften aufweist.

Die operative Infrastruktur von VoidProxy ist eine Kombination aus kurzlebigen Frontends mit hoher Fluktuation und einem beständigen, widerstandsfähigen Backend, das auf einer serverlosen Architektur gehostet wird.

Domänen- und Subdomänenmuster

Die Betreiber von VoidProxy halten sich an ein konsistentes Muster für die Infrastrukturbereitstellung:

- Phishing-Domains: Die primären Landing-Pages werden auf Domains gehostet, die mit einer Vielzahl von kostengünstigen TLDs mit geringer Reputation registriert sind, wie z. B. .icu, .sbs, .cfd, .xyz, top und .home. Diese Strategie minimiert die Betriebskosten und ermöglicht es den Angreifern, die Domains als Wegwerfartikel zu behandeln und sie schnell aufzugeben, sobald sie identifiziert und auf eine Sperrliste gesetzt werden. Die Phishing-Sites befinden sich hinter Cloudflare, wodurch die tatsächliche IP-Adresse des Servers der Phishing-Site effektiv verborgen wird und es für Security-Teams schwieriger wird, den bösartigen Host zu verfolgen und zu entfernen.

- Subdomain-Präfixe: Die Analyse mehrerer VoidProxy-URLs zeigt die wiederholte Verwendung bestimmter Subdomain-Präfixe, insbesondere: accounts, Anmeldung, Portal, securedauthxx und newnewdom. Wir gehen davon aus, dass diese Präfixe wahrscheinlich automatisch durch das Deployment-Skript des Kits generiert werden, um Muster anzusprechen, die von bestimmten Identity-Anbietern verwendet werden.

Sicherheitsfilterung mit Cloudflare Workers

Wie oben beschrieben, verwendet die PhaaS-Plattform eine verteilte Architektur. Cloudflare Workers (*.workers.dev) fungiert als erster Gatekeeper, der die Phishing-Inhalte bereitstellt und vorläufige Überprüfungen durchführt, z. B. die Darstellung einer Cloudflare CAPTCHA-Herausforderung.

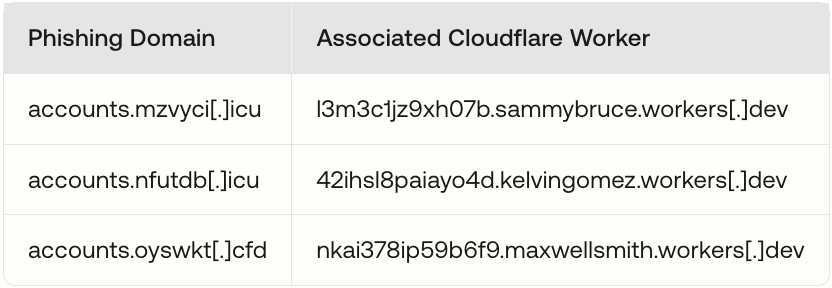

Ein interessanter Einblick in das Betriebsmodell von VoidProxy PhaaS ergibt sich aus der Namenskonvention seiner Cloudflare Worker-Endpunkte. Nach der Analyse mehrerer Fälle ergab sich ein konsistentes Muster: Alle Cloudflare Worker-Endpunkte wurden mit dem gleichen Namenskonstrukt erstellt. Der Angreifer hat plausibel klingende englische Namen wie aidenveliz, kelvingomez und sammybruce in der Subdomain verwendet:

<alphanumeric>.<firstnamelastname>.workers.dev.

Dieses Muster deutet stark auf ein automatisiertes oder halbautomatisches Provisionierungssystem für die PhaaS-Kunden hin (Angreifer, die das Kit mieten). Das manuelle Erstellen und Verwalten eindeutiger Cloudflare-Accounts für jeden Angreifer, der das Kit gekauft hat, wäre ineffizient und schwer zu skalieren. Stattdessen ist es wahrscheinlich, dass die VoidProxy-Betreiber einen Master-Account oder einen API-Key verwenden, um diese Infrastruktur programmgesteuert zu generieren. Die zufällig generierte <firstnamelastname> Komponente dient wahrscheinlich als eindeutiger Namespace für einen bestimmten Kunden oder eine gross angelegte Kampagne. Das Präfix <alphanumeric> fungiert dann als eindeutige Kennung für eine bestimmte Phishing-Seiteninstanz, die von diesem Angreifer bereitgestellt wird. Diese Architektur bietet eine Isolationsebene zwischen den Käufern des Kits und erschwert es Forschern, alle VoidProxy-Aktivitäten mit einer einzigen Kontrollinstanz zu verbinden.

Abbildung 10: Beispiele für den Missbrauch von Cloudflare Workers

Abbildung 10: Beispiele für den Missbrauch von Cloudflare Workers

Core-Proxy- und C2-Infrastruktur

Der Kern der Operation von VoidProxy – sowohl der AiTM-Reverse-Proxy als auch das administrative Panel des Angreifers – wird auf Servern gehostet, auf die über dynamische DNS-Wildcard-Dienste sslip.io und nip.io zugegriffen wird. Diese Dienste sind so konzipiert, dass sie Hostnamen mit eingebetteten IP-Adressen direkt in diese IPs auflösen, eine Funktionen, die für die Entwicklung gedacht ist und nun für böswillige Zwecke eingesetzt wird.

Diese Infrastruktur dient als:

- AitM-Proxy-Engine: Dies ist der Server, der den eigentlichen Adversary-in-the-Middle-Angriff durchführt und den Datenverkehr zwischen dem Opfer und dem legitimen Dienst weiterleitet, um Session-Cookies zu stehlen.

- Admin-Panel des Angreifers: Diese URLs hosten auch das webbasierte Panel, mit dem PhaaS-Kunden Kampagnen konfigurieren, Opfer in Echtzeit überwachen und auf gestohlene Daten zugreifen können.

Die Verwendung des Präfixes "voidproxy" ist ein eindeutiges Kennzeichen für diese C2-Infrastruktur. Diese Architektur trennt das anfängliche Laden der Köder-URLs auf den Phishing-URL-Domains von der Kernlogik (*.sslip.io). zeigt einen ausgeklügelten, mehrschichtigen Ansatz, der auf operative Effizienz und Resilienz ausgelegt ist.

Infrastruktur, die bei Kontoübernahmeaktivitäten verwendet wird

Okta Threat Intelligence beobachtete mehrere Versuche, gehackte Accounts zu erlangen, im Anschluss an erfolgreiche VoidProxy-Phishing-Kampagnen.

Versuche zur Übernahme gehackter Accounts waren erfolgreich gegen Benutzer, die sich auf nicht phishing-resistente MFA-Methoden (wie OTPs und Push-Anfragen) verlassen. Die AitM-Funktionen von VoidProxy ermöglichen es den Angreifern, diese Einmalcodes und Push-Benachrichtigungen in Echtzeit abzufangen und weiterzuleiten, wodurch die MFA-Herausforderung effektiv umgangen wird.

Im Gegensatz dazu hat Okta FastPass alle gehackter Account-Versuche erfolgreich verhindert. FastPass bindet die Authentifizierung an die legitime Domain und das Gerät, wodurch es für AitM-Proxys unmöglich wird, gültige Sessioninformationen abzufangen und wiederzugeben.

Dies demonstriert die entscheidende Bedeutung des Einsatzes von Phishing-resistenter MFA (Multifaktor-Authentifizierung), um Bedrohungen durch hochentwickelte PhaaS-Plattformen wie VoidProxy wirksam zu begegnen.

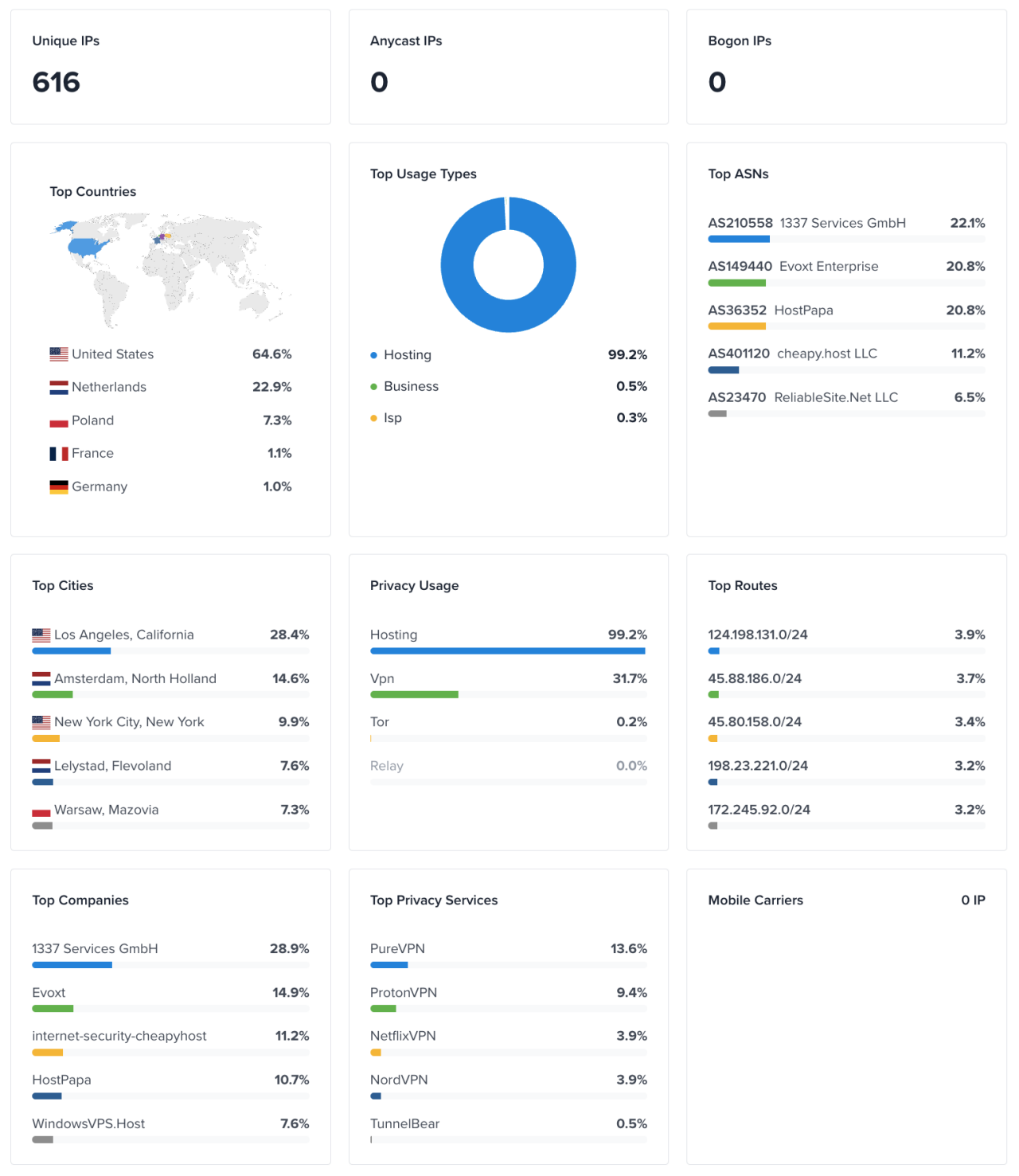

Nach einer erfolgreichen Kompromittierung von Anmeldedaten wurde beobachtet, dass der/die Angreifer versuchten, sich von IPs aus zu authentifizieren, die überwiegend in den folgenden ASNs gehostet wurden:

- AS36352 - HostPapa

- AS149440 - Evoxt Enterprise

- AS210558 - 1337 Services GmbH

- AS401120 - cheapy.host LLC

- AS23470 - ReliableSite.Net LLC

Abbildung 11: Dashboard der Hosting-Provider hinter der VoidProxy-Infrastruktur

Abbildung 11: Dashboard der Hosting-Provider hinter der VoidProxy-Infrastruktur

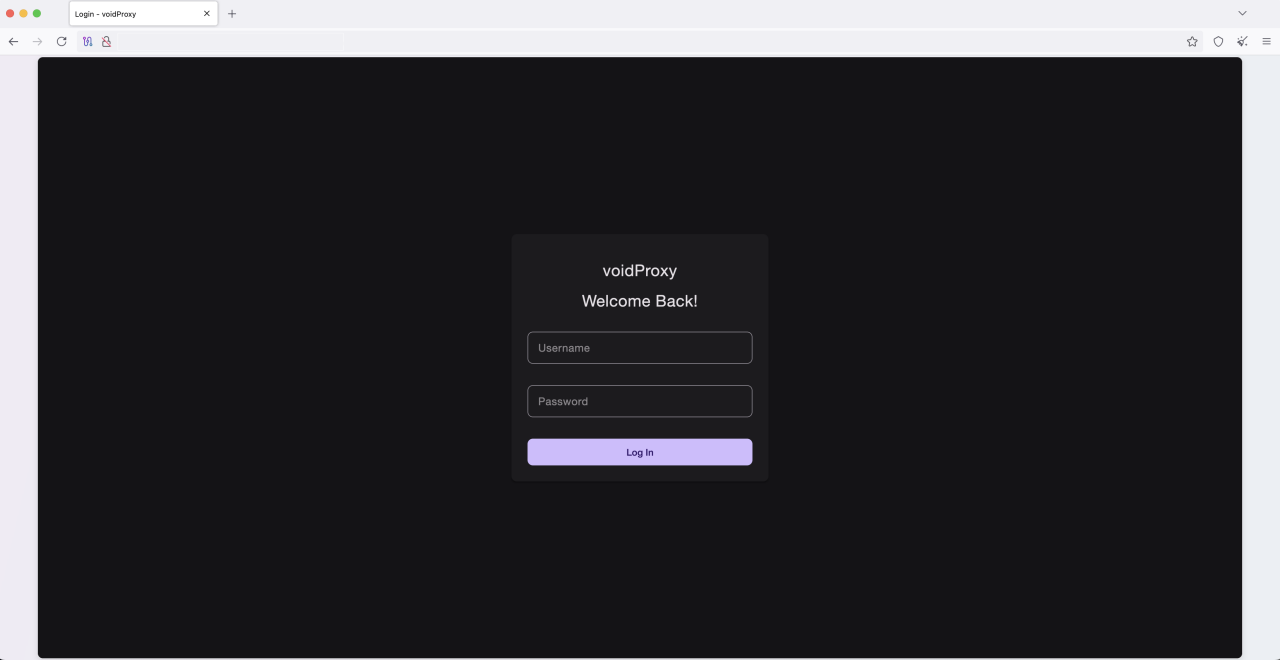

Das VoidProxy Administrator-Panel

Die Analyse des Phishing-Kits zeigt ein voll ausgestattetes Administrationspanel, mit dem PhaaS-Kunden ihre Kampagnen verwalten und überwachen können. Dieses Panel bietet eine umfassende Schnittstelle für die Orchestrierung von Angriffen und das Sammeln gestohlener Daten.

Abbildung 12: VoidProxy-Administrator-Anmeldeseite

Abbildung 12: VoidProxy-Administrator-Anmeldeseite

Bei der weiteren Analyse der Administrator-Panel-Webseite haben wir die

verschiedenen Fähigkeiten und Dienste, die PhaaS bietet, beobachtet.

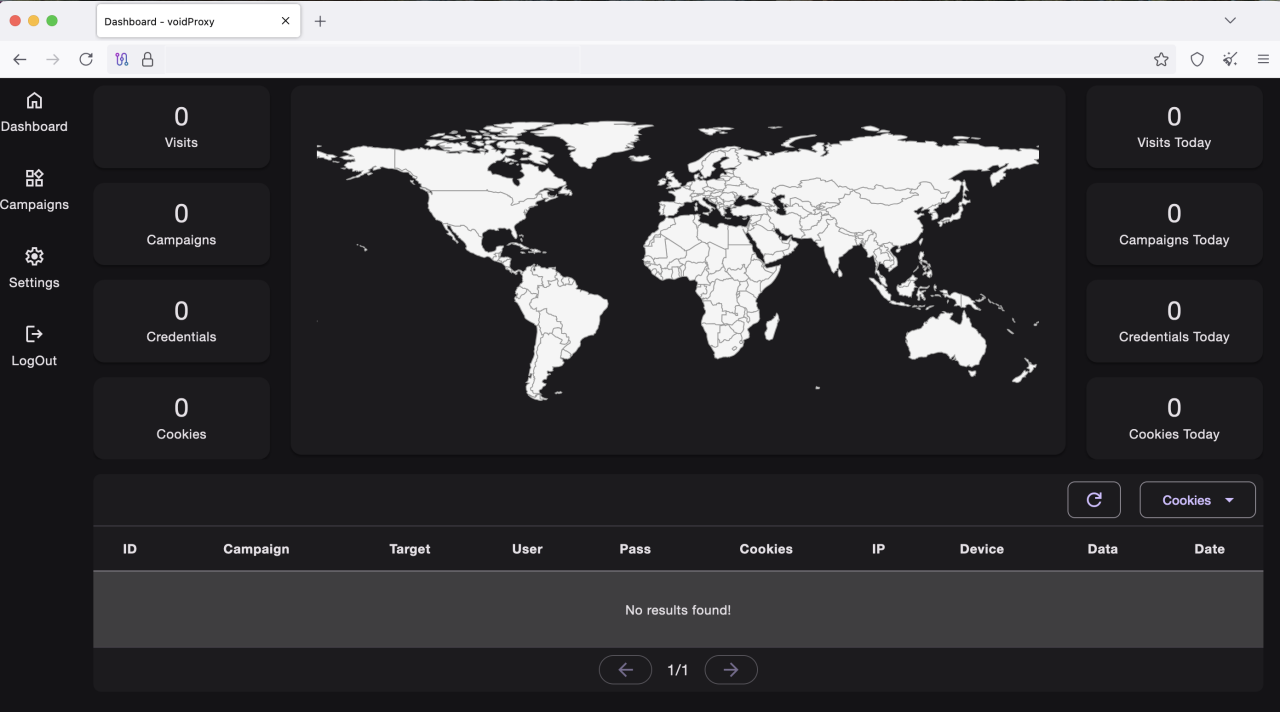

Dashboard-Seite (/dashboard)

Abbildung 13: VoidProxy-Administrator-Panel-Dashboard

Abbildung 13: VoidProxy-Administrator-Panel-Dashboard

Diese Seite dient als zentraler Hub für den Betreiber und bietet einen High-Level-Überblick über die Kampagnenleistung und die letzten Aktivitäten. Die wichtigsten angezeigten Kennzahlen sind:

- Kampagnenübersicht

- Gesamtzahl der Klicks und Gesamtzahl der Einreichungen

- Gestohlene Anmeldedaten

- K rzliche Aktivit ten und Live-Feed

- Standorte der Opfer

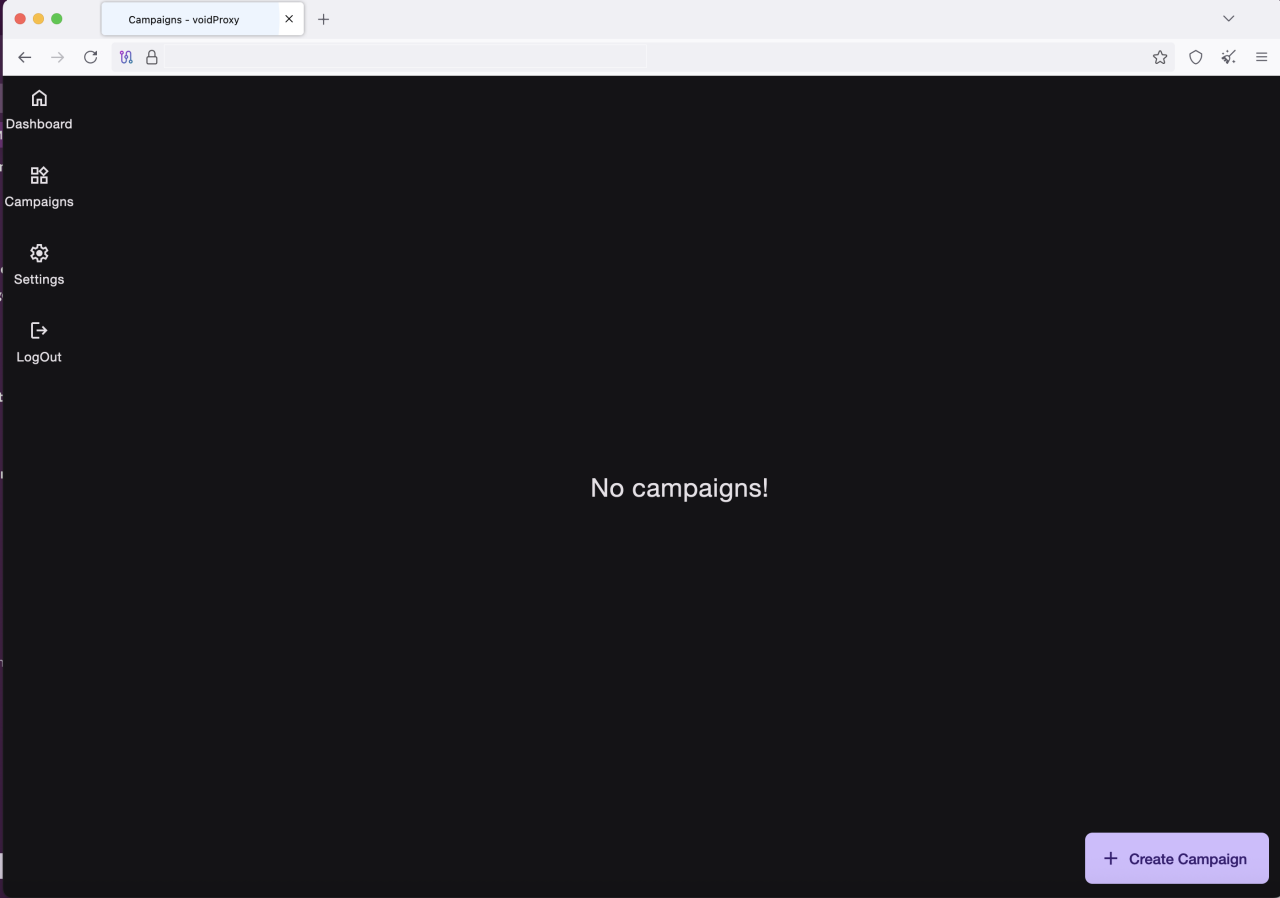

Seite „Kampagnen“(/dashboard/campaigns)

Abbildung 14: VoidProxy Administrator Panel Kampagnen-Seite

Abbildung 14: VoidProxy Administrator Panel Kampagnen-Seite

Dieser Abschnitt des Administrator-Panels ist der Erstellung und Verwaltung von Phishing-Kampagnen gewidmet. Es verfügt über eine Datentabelle mit Funktionen zur Steuerung jeder Kampagne.

- Management: Operatoren können eine "New Campaign" erstellen oder bestehende verwalten.

- Details: In den Spalten werden „Kampagnenname“, „Zieldienst“ (z. B. Microsoft 365, Google), „Status“ (Aktiv, Pausiert) und „Erstellungsdatum“ angezeigt.

- Kennzahlen: Wichtige Statistiken wie „Gesamtanzahl Klicks“ und „Gesamtanzahl Einreichungen“ werden für jede Kampagne angezeigt.

- Aktionen: Operatoren können Kampagnen „Starten“, „Stoppen“, „Pausieren“ oder „Löschen“.

Seite für einzelne Kampagnen (/dashboard/campaigns/[campaign_id])

Diese Seite bietet eine detaillierte, granulare Ansicht einer einzelnen Kampagne, die es dem Operator ermöglicht, erfasste Daten und Logs zu inspizieren.

- Opfer-Log: bietet detaillierte Protokolle der Interaktionen des Opfers.

- Erfasste Daten: zeigt alle gestohlenen Daten an, einschließlich „Gestohlene Anmeldedaten“, „Session-Cookies“, „IP-Adressen“ und „Benutzer-Agenten“.

- Aktionen: enthält eine Option zum „Herunterladen des Logs“ für die Offline-Analyse.

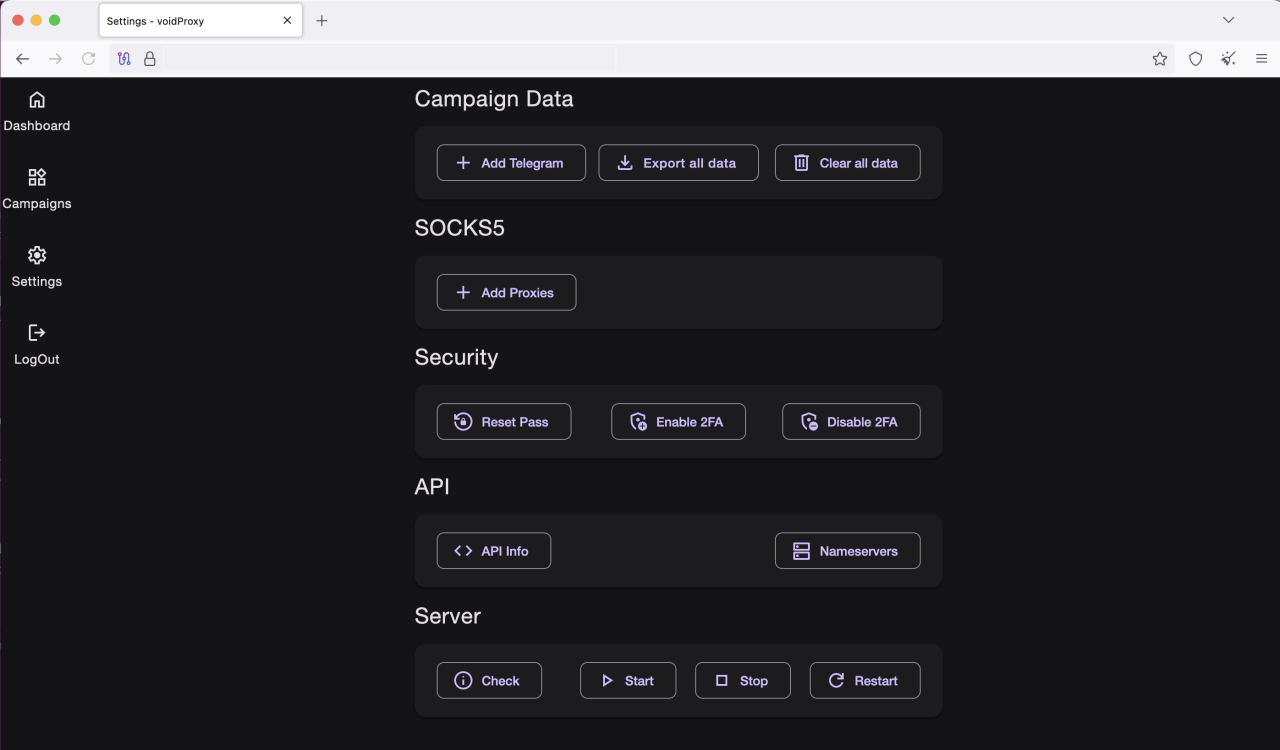

Einstellungsseite (/dashboard/settings)

Abbildung 15: VoidProxy Administrator Panel Kampagnen-Einstellungsseite

Abbildung 15: VoidProxy Administrator Panel Kampagnen-Einstellungsseite

Auf dieser Seite kann der Betreiber die Plattform konfigurieren und sie zur Datenexfiltration und für Benachrichtigungen in andere Dienste integrieren.

- Kontoverwaltung: umfasst Optionen zum „Passwort ändern“ und zum Verwalten von „API-Keys“.

- Integrationen: Betreiber können ein "Telegram Bot Token" oder eine generische "Webhook URL" konfigurieren, um Echtzeit-Benachrichtigungen zu erhalten und gestohlene Daten automatisch zu exfiltrieren.

Verknüpfung von VoidProxy mit Untergrundidentitäten

Nach der Analyse der Kampagne untersuchte Okta Threat Intelligence das Underground-Ecosystem auf Aktivitäten, die diese neuartige PhaaS-Plattform mit einem bestimmten Angreifer in Verbindung bringen könnten.

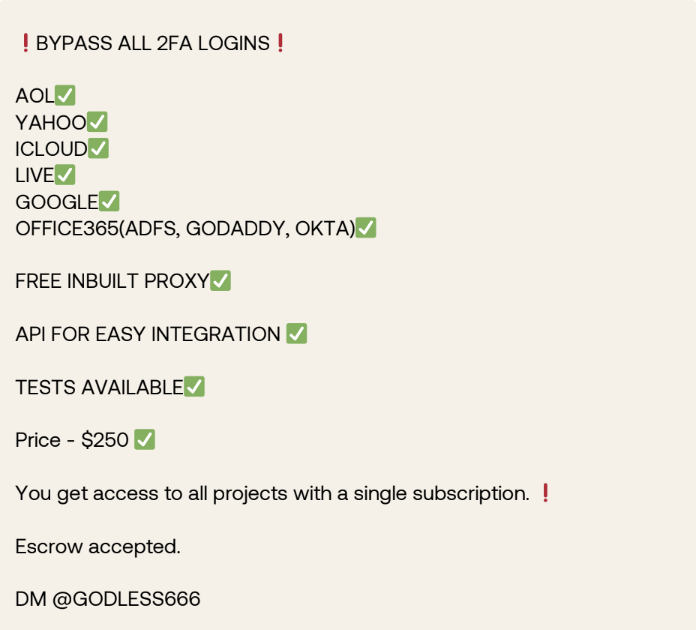

Die Untersuchung ergab eine Telegram-Nachricht vom August 2024, die auf dem Kanal „BIGFATCHAT™“ veröffentlicht wurde – einem Kanal, der dafür bekannt ist, Betrüger zu beherbergen, wo ein Benutzer unter dem Namen VOID einen Dienst anbot, um „alle 2FA zu umgehen“.

Abbildung 16: Dieser Telegram-Kanal war zum Zeitpunkt der Veröffentlichung inaktiv.

Abbildung 16: Dieser Telegram-Kanal war zum Zeitpunkt der Veröffentlichung inaktiv.

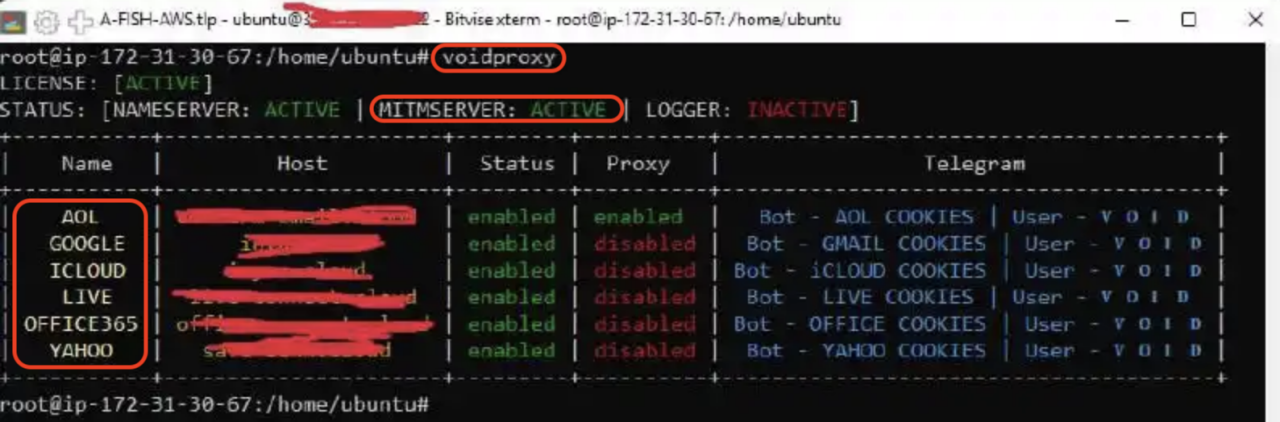

Der Dienst, der zu diesem Zeitpunkt 250 Dollar kostete, verspricht, 2FA-Anmeldungen von AOL, Yahoo, iCloud, Live, Google und Office 365 (ADFS, GODADDY, OKTA) zu umgehen. Der Nachricht war ein Screenshot beigefügt, der einen Dienst namens "voidproxy" zeigte, der scheinbar auf einem AWS-Server lief. Der Screenshot zeigte, dass mehrere Komponenten des Dienstes aktiv waren, darunter ein "MITMSERVER" (Man-in-the-Middle-Server), der bereits so konfiguriert war, dass er Authentifizierungsabläufe für Plattformen wie Google und Office 365 umgehen konnte.

Bemerkenswert ist, dass die Infrastruktur offenbar dazu bestimmt war, Session-Cookies abzufangen, die über in der Schnittstelle erwähnte Telegram-Bots exfiltriert wurden. Das Vorhandensein eines AitM-Servers deutet zusammen mit diesen Indikatoren stark darauf hin, dass es sich bei diesem Setup um eine voll funktionsfähige Phaas-Umgebung handelte, die bereit war, Anmeldedaten zu sammeln und Benutzer-Sessions zu kapern.

Abbildung 17: VoidProxy-Screenshot, der einer Dark-Web-Werbung beigefügt ist

Abbildung 17: VoidProxy-Screenshot, der einer Dark-Web-Werbung beigefügt ist

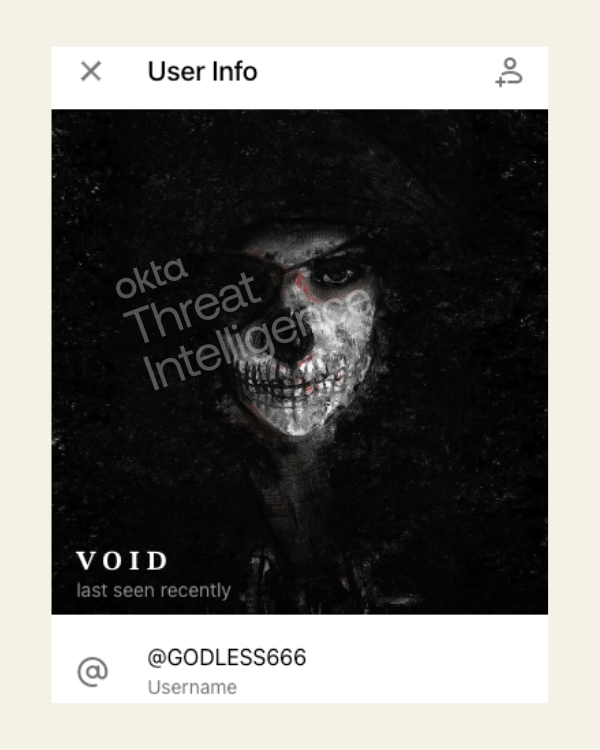

Der Benutzer hinter dem Dienst ist seit mindestens 2022 im Cybercrime-Underground aktiv und engagiert sich zunächst in mehreren englischsprachigen Telegram-Kanälen, von denen viele mit betrugsbezogenen Aktivitäten in Verbindung stehen.

Die Einzelperson, die unter den Aliasen VOID und GODLESS666 operiert, zeigte frühes Interesse an BEC-Systemen und suchte Partner, um das durchzuführen, was sie als "SMS-Phishing" (auch bekannt als Smishing) bezeichneten.

Im Jahr 2023 begann VOID, sich für Identity Service Provider zu interessieren und suchte insbesondere nach Anmeldedaten für Okta und Duo Security. Das Okta Threat Intelligence Team fand zusätzliche Moniker, die von VOID verwendet werden, darunter „godlessvoid666“, ein aktiver Benutzer im bekannten englischsprachigen Forum „Breached“.

Abbildung 18: VOID User Profile

Abbildung 18: VOID User Profile

Zum Zeitpunkt der Erstellung dieses Dokuments wurde keine definitive Verbindung hergestellt, um zu bestätigen, dass dieser Benutzer direkt mit VoidProxy PhaaS in Verbindung steht, das in diesem Bedrohungsbericht beschrieben wird. Auf der Grundlage der oben beschriebenen kontextabhängigen Indikatoren und des Modus Operandi kann eine solche Verbindung jedoch mit einem moderaten Maß an Zuversicht beurteilt werden.

Reaktion auf Bedrohungen

Was wir tun:

Wir sind aktiv an den folgenden Aktivitäten beteiligt, um diese Bedrohung zu mindern:

- Kontinuierliche Überwachung neu registrierter Phishing-Domains und der Infrastruktur, die mit dieser Kampagne verbunden ist.

- Proaktives Einreichen von Missbrauchsmeldungen bei relevanten Registraren und Hosting-Providern, um Anträge auf Entfernung identifizierter schädlicher Websites einzuleiten.

- Kontinuierliche Zufuhr relevanter Bedrohungsindikatoren in Okta Identity Threat Protection mit Okta Al.

- Bereitstellung von Anleitung und Unterstützung für Organisationen, um die Sicherheit ihrer Okta-Umgebungen zu verbessern und verdächtige Aktivitäten im Zusammenhang mit potenziell kompromittierten Konten zu untersuchen.

Schutzkontrollen

Empfehlungen für Kunden

- Registrieren Sie Benutzer bei starken Authentifizierungsfaktoren wie Okta FastPass, FIDO2 WebAuthn und Smartcards, und erzwingen Sie Phishing-Resistenz in der Richtlinie. Wenn Ausnahmen für Okta Verify Push-Benachrichtigungen gemacht werden, empfehlen wir, Zahlenherausforderungen für alle Anmeldeversuche oder für risikoreiche Anmeldeversuche zu erzwingen.

- Okta-Authentifizierungsrichtlinien können auch verwendet werden, um den Zugriff auf User Accounts basierend auf einer Reihe von vom Kunden konfigurierbaren Voraussetzungen einzuschränken. Wir empfehlen Administratoren, den Zugriff auf sensible Anwendungen auf Geräte zu beschränken, die von Endpoint Management-Tools verwaltet werden und durch Endpoint-Sicherheitstools geschützt sind. Fordern Sie für den Zugriff auf weniger sensible Anwendungen registrierte Geräte (mit Okta FastPass) an, die Indikatoren für grundlegende Sicherheitspraktiken aufweisen.

- Verweigern Sie oder fordern Sie ein höheres Höchstmaß an Sicherheit für Anfragen aus selten genutzten Netzwerken an. Mit Okta Network Zones kann der Zugriff nach Standort, ASN (Autonomous System Number), IP und IP-Typ (der bekannte Anonymisierungs-Proxys identifizieren kann) gesteuert werden.

- Okta Behavior- und Risk-Evaluierungen können verwendet werden, um Anfragen für den Zugriff auf Anwendungen zu identifizieren, die von zuvor etablierten Mustern der Benutzeraktivität abweichen. Richtlinien können so konfiguriert werden, dass sie Anfragen mithilfe dieses Kontexts Step-up oder ablehnen.

- Schulen Sie die Benutzer, Indikatoren für verdächtige E-Mails, Phishing-Seiten und gängige Social-Engineering-Techniken zu erkennen, die von Angreifern verwendet werden. Erleichtern Sie es den Benutzern, potenzielle Probleme zu melden, indem Sie Endbenutzer-Benachrichtigungen und Meldungen über verdächtige Aktivitäten konfigurieren.

- Dokumentieren, propagieren und befolgen Sie einen standardisierten Prozess zur Validierung der Identität von Remote-Benutzern, die sich an den IT-Support wenden, und umgekehrt.

- Verwenden Sie einen "Zero Standing Privileges"-Ansatz für den administrativen Zugriff. Weisen Sie Administratoren benutzerdefinierte Administratorrollen mit den geringsten Berechtigungen zu, die für die täglichen Aufgaben erforderlich sind, und fordern Sie eine doppelte Autorisierung für den JIT-Zugriff (Just-In-Time) auf privilegiertere Rollen an.

- Wenden Sie IP Session Binding auf alle administrativen Apps an, um die Wiederholung gestohlener administrativer Sitzungen zu verhindern.

- Aktivieren Sie Geschützte Aktionen, um eine erneute Authentifizierung zu erzwingen, wenn ein Benutzer mit administrativen Rechten versucht, sensible Aktionen durchzuführen.

Beobachtung und Reaktion auf Phishing-Infrastruktur:

- Überprüfen Sie die Anwendungsprotokolle (Okta-Protokolle, Webproxys, E-Mail-Systeme, DNS-Server, Firewalls) auf Beweise für die Kommunikation mit solchen verdächtigen Domänen.

- Überwachen Sie die Domänen regelmäßig, um festzustellen, ob sich der Inhalt ändert.

- Wenn auf der Domain gehostete Inhalte Urheberrechte oder Schutzmarken verletzen, sollten Sie in Erwägung ziehen, Beweise vorzulegen und eine Entfernungsanfrage beim Domain-Registrar und/oder Webhosting-Provider zu stellen.

Anhang A: Indicators of Compromise

Dies ist eine laufende Untersuchung, und es können zusätzliche IOCs identifiziert werden, während sich die Kampagne weiterentwickelt. Organisationen wird empfohlen, wachsam zu bleiben und die empfohlenen Maßnahmen zur Risikominderung zu implementieren. Nachfolgend sind die beobachteten IOCs aufgeführt.

| Typ | Indikator | Kommentar | Gesehen bei |

|---|---|---|---|

| Domain | Anmeldung.<phishing.page>.<tld> | Phishing-Domain zielt auf Microsoft ab. | 08.2024 - 08.2025 |

| Domain | accounts.<phishing_domain>.<tld> | Phishing-Domain-Targeting | 08.2024 - 08.2025 |

| Domain | newnewdom<random>. <phishing_domain.tld> | Phishing-Domain von Weiterleitung zu Okta über Microsoft | 01.2025 - 08.2025 |

| Domain | securedauthxx<random>. <phishing_domain>.tld | Phishing-Domain von Weiterleitung zu Okta über Google | 01.2025 - 08.2025 |

| Domain | <alphanumeric> <firstnamelastname>..workers.dev. | Cloudflare Workers Infrastruktur | 01.2025 - 08.2025 |

| AS-Nummer | AS36352 - HostPapa | Von der Proxy verwendete Infrastruktur | 01.2025 - 08.2025 |

| AS-Nummer | AS149440 - Evoxt Enterprise | Von der Proxy verwendete Infrastruktur | 01.2025 - 08.2025 |

| AS-Nummer | AS210558 - 1337 Services GmbH | Von der Proxy verwendete Infrastruktur | 01.2025 - 08.2025 |

| AS-Nummer | AS401120- cheapy.host LLC | Von der Proxy verwendete Infrastruktur | 01.2025 - 08.2025 |

| AS-Nummer | AS23470 - ReliableSite.Net LLC | Von der Proxy verwendete Infrastruktur | 01.2025 - 08.2025 |

Zusätzliche Indikatoren sind auch in einer nicht redigierten Empfehlung verfügbar, die Okta-Kunden unter security.okta.comherunterladen können.

Ein Hinweis zur Schätzungssprache

Die Okta Threat Intelligence-Teams verwenden die folgenden Begriffe, um die Wahrscheinlichkeit auszudrücken, wie in der US Office of the Director of National Intelligence Community Directive 203 – Analytic Standards dargelegt.

| Wahrscheinlichkeit | Fast keine Chance | Sehr unwahrscheinlich | Unwahrscheinlich | Ungefähr gleich hohe Wahrscheinlichkeit | Wahrscheinlich | Sehr wahrscheinlich | Fast sicher |

|---|---|---|---|---|---|---|---|

| Wahrscheinlichkeit | Remote | Höchst unwahrscheinlich | Unwahrscheinlich | Ungefähr gleiche Chancen | Wahrscheinlich | Höchstwahrscheinlich Wahrscheinlich | Nahezu sicher |

| Prozentsatz | 1-5% | 5-20% | 20–45 % | 45-55% | 55-80% | 80-95% | 95-99% |