Vier Möglichkeiten für eine einfachere Authentifizierung von Benutzern

Die Authentifizierung kann ein erhebliches Hindernis für die Benutzer Ihrer Anwendung sein. Sie kann sich auf die Akzeptanz Ihres Produkts auswirken, die Belastung für den Support und die Produktadministratoren erhöhen und in einigen Fällen die Sicherheit beeinträchtigen.

Bei Okta arbeiten wir intensiv mit Entwicklern zusammen, um bessere Authentifizierungsabläufe zu entwerfen und zu erstellen. Wir haben festgestellt, dass einige wenige Lösungen Ihren Benutzern helfen, schneller zum Ziel zu kommen. Und diese Ansätze sind bereits verfügbar: Es gibt vier Möglichkeiten, die Authentifizierung für Ihre Benutzer zu vereinfachen.

1) Passwörter durch Föderation eliminieren

Passwörter sind nicht die einzige Quelle für Reibungsverluste, werden aber als besonders lästig empfunden. Anfragen für Passwort-Rücksetzung und Kontowiederherstellung stehen bei Helpdesks zahlenmäßig an der Spitze der Liste. Ein sicheres Passwort ist schwer zu merken, zumal verschiedene Anwendungen unterschiedliche Passwörter verlangen. Die verführerische Wiederverwendung von Passwörtern erhöht die Anfälligkeit für Angriffe. Wer dieser Versuchung widersteht und separate Passwörter verwendet, braucht ein hervorragendes Gedächtnis.

Eine hervorragende Lösung für dieses Dilemma ist die sogenannte Föderation, also die Auslagerung der Authentifizierung an einen Dienst, dem der Benutzer vertraut. Das kann beispielsweise ein Social-Media-Anbieter wie Facebook sein oder auch ein unternehmensweiter Identitätsanbieter, der dem Unternehmen des Benutzers gehört.

Abläufe bei föderierten Anmeldungen optimieren

Viele Anwendungen scheitern daran, die Föderation aus Benutzersicht reibungslos zu gestalten. Die Unterstützung des Benutzers beim nahtlosen Wechsel zu einem Identitätsanbieter für die Authentifizierung und dann zurück zu seiner Anwendung ist der Schlüssel, um die föderierte Authentifizierung so einfach wie möglich zu gestalten.

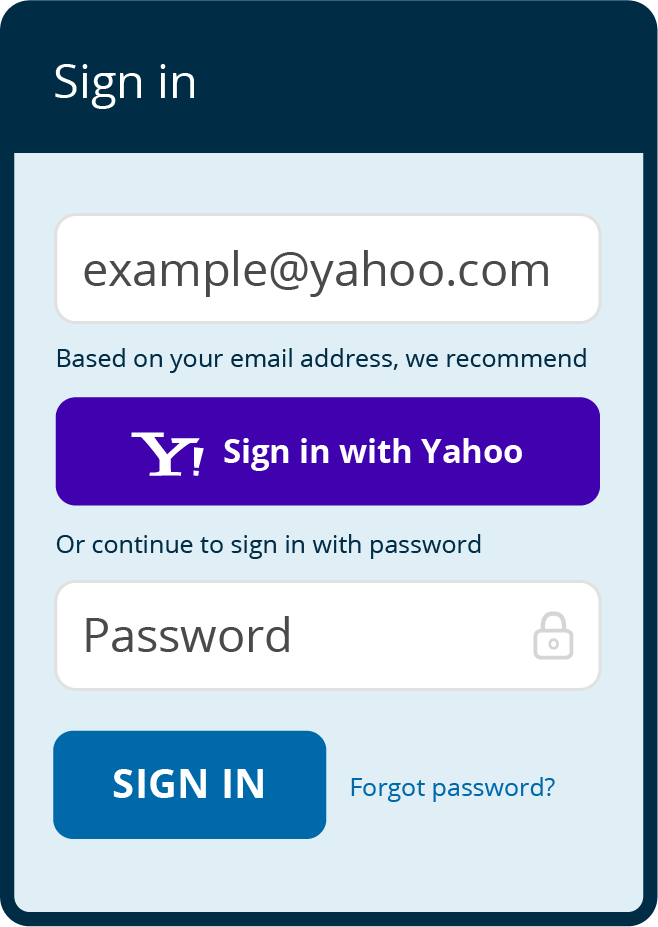

Im privaten Bereich ist es üblich, dass Menschen Profile mit allen angebotenen sozialen Identitäten haben – daher ist es wichtig, dass sie sich an die ID erinnern können, mit der sie ihr Konto erstellt haben. Eine elegante Methode besteht darin, zuerst die E-Mail-Adresse des Benutzers abzufragen. Nach Eingabe seiner Adresse erhält der Benutzer dann einen Hinweis darauf, bei welchem Identitätsanbieter er sich registriert hat, oder wird auf Grundlage seiner Domain zur Registrierung aufgefordert. Nach einem Klick auf den vorgeschlagenen Identitätsanbieter wird er dann durch den Anmeldeprozess geführt. Besteht bereits eine Sitzung bei dem betreffenden Identitätsanbieter, gelangt er direkt zu seinem vorhandenen Konto oder kann ad hoc ein Konto erstellen.

Wenn sich der Benutzer bei einem anderen Identitätsanbieter anmeldet als bei der Registrierung, kann durch Verknüpfung der Konten bestätigt werden, dass der Benutzer beide Identitäten besitzt. Auf diese Weise kann er in Zukunft beide zur Anmeldung verwenden. Die Gefahr, die Anmeldedaten zu vergessen, wird damit verringert.

Im geschäftlichen Kontext besteht ein ähnlicher Bedarf – auch hier ist der Ansatz „E-Mail-Adresse zuerst“ hilfreich. Der Benutzer kann seine Adresse eingeben und wird dann zur Authentifizierung an einen Identitätsanbieter weitergeleitet, statt Benutzernamen und Passwort mehrmals eingeben zu müssen.

Allzu oft haben wir es mit Anwendungen zu tun, die unnötige Anmeldeschritte erfordern. Ein häufiger Fehler besteht zum Beispiel darin, im Browser die Schaltfläche „Single Sign-On“ anzuzeigen, bevor der Benutzer seine Zugangsdaten eingeben kann. Die Anwendung sollte die Aufgabe übernehmen, den Benutzer an den entsprechenden Identitätsanbieter zu verweisen.

Erwägen Sie die Implementierung der Strategie „E-Mail-Adresse zuerst“, um Reibungspunkte im Zusammenhang mit der Föderation zu beseitigen.

2) Die gesamte Produkterfahrung mit einer einzigen Identität verknüpfen

Anwendungen werden heute oft modularisiert. Dabei versuchen die Entwickler zunehmend, die einzelnen Teilkomponenten eines Produkts zu einer einheitlichen Benutzererfahrung zusammenzuführen: zum Beispiel Zendesk und Service Cloud für den Kundenservice und Jive-, Lithium- und Salesforce-Communitys für Online-Benutzer und Kunden-Communitys. In vielen Fällen besteht ein Produkt aus einer Reihe separater Anwendungen, die jeweils von verschiedenen Teams erstellt werden.

Wenn von Benutzern verlangt wird, sich bei einzelnen Komponenten eines Produkts anzumelden, benötigen Sie dazu die Anmeldedaten für die jeweilige Komponente. Da die einzelnen Teilkomponenten aber wahrscheinlich einheitlich im Stil einer Marke gestaltet sind, damit sie wie ein einziges Produkt wirken, ist Benutzern oft nicht klar, mit welchem Teil Ihres Produkts sie es zu tun haben.

Bei modularen Anwendungen ist es auch wichtig, den Benutzerkontext konsistent von Element zu Element zu übergeben. Berechtigungen, Zugriffsrichtlinien und andere profilabhängige Kontextbeziehungen sollten in Ihrem Produkt einheitlich sein.

Single Sign-On kann dazu beitragen, alle Teile Ihrer Anwendung zu einem Authentifizierungsschritt und einer Sitzung zusammenzuführen: Der Identitätsanbieter wird zur „Single Source of Truth“ für Benutzer, Profilinformationen und Zugriffsrechte, und diese Informationen werden bei Zugriff auf jeden Teil Ihres Produkts übergeben.

3) Die Multi-Faktor-Authentifizierung mit Push-Lösungen für Mobilgeräte optimieren

Einmalpasswörter sind die wohl beliebteste Form der mehrstufigen Authentifizierung. Ein Benutzer installiert eine Anwendung auf seinem Mobilgerät oder erhält ein Gerät mit einem zeitabhängigen Code, den er beim Anmelden innerhalb eines kurzen Zeitfensters eingeben muss.

Die Benutzerfreundlichkeit dieser Lösung lässt zu wünschen übrig: Der Benutzer wechselt hin und her und muss unter Zeitdruck die Ziffern für die Anmeldung eingeben.

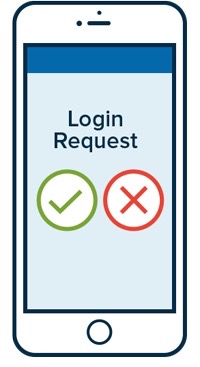

Mit der Allgegenwart der Smartphones kommt eine überzeugende Alternative: Push-Lösungen für Mobilgeräte. Bei der Installation kann eine Anwendung nach der primären Anmeldung eine Benachrichtigung an das Gerät des Benutzers senden. Der Benutzer kann dann die Anfrage mit einem Fingertipp auf Smartphone oder Smartwatch genehmigen oder ablehnen.

4) Authentifizierung ohne Passwort in Erwägung ziehen

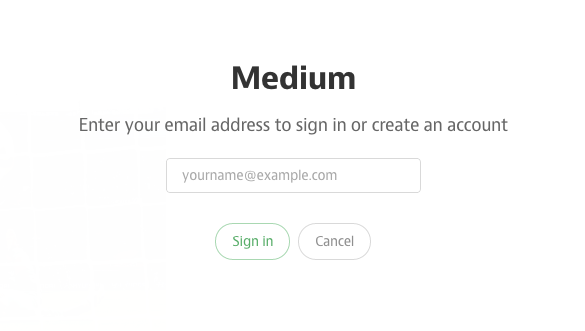

Einige Anwendungen sind gut geeignet für einen neuen Ansatz: die vollständige Eliminierung des Passworts. Bei der Authentifizierung ohne Passwort gibt der Benutzer seine Kennung ein und erhält dann einen einmaligen Token per E-Mail oder SMS, mit dem er sich einmalig anmelden kann, bis der Token abläuft.

Das Konzept sieht vor, dass anstelle der Ausgabe und Verwaltung von Anmeldedaten der Ablauf auf die Kontowiederherstellung verkürzt wird (und mühsame Schritte zur Festlegung und Aktualisierung eines Passworts überflüssig werden). Wenn Ihre Anwendung von Benutzern nur selten aufgerufen wird und sie ihre Anmeldedaten daher häufig vergessen, ist die passwortlose Authentifizierung eine überzeugende Option.

Die Zukunft ist vielversprechend

Wir hoffen, dass Sie Ihren Benutzer mit diesen Anregungen das Leben leichter machen können. Obwohl wir auf Passwörter heute noch nicht gänzlich verzichten können, sind wir gespannt auf die Zukunft. Die umfassende Verwendung mobiler Geräte und biometrischer Tools wie TouchID schafft erhebliche Möglichkeiten zur Verbesserung der Anmeldeschnittstelle. Mit mehr Kontextdaten über den Standort, das Verhalten und die Biometrie des Benutzers können daher adaptive, risikoabhängige Modelle entwickelt werden, um unter bestimmten Umständen einen nahtlosen Zugriff auf Ressourcen zu ermöglichen, während für andere Anwendungen mehr Aufwand bei der Authentifizierung erforderlich ist. Bleiben Sie dran.