La identidad es fundamental para la estrategia de seguridad moderna. Los ataques basados en la identidad están en aumento, y la mayoría de las filtraciones de datos son causadas por credenciales robadas. Con más de 18,000 clientes y una plataforma de identidad que realiza miles de millones de autenticaciones cada mes, Okta está en la primera línea de la mayoría de estos ataques basados en la identidad.

Solo en el último mes, Okta bloqueó alrededor de 2380 millones de solicitudes maliciosas (más del 20% de todos los intentos de inicio de sesión en Okta Workforce Identity Cloud) con un canal que separa el tráfico malicioso del tráfico legítimo en tiempo real.

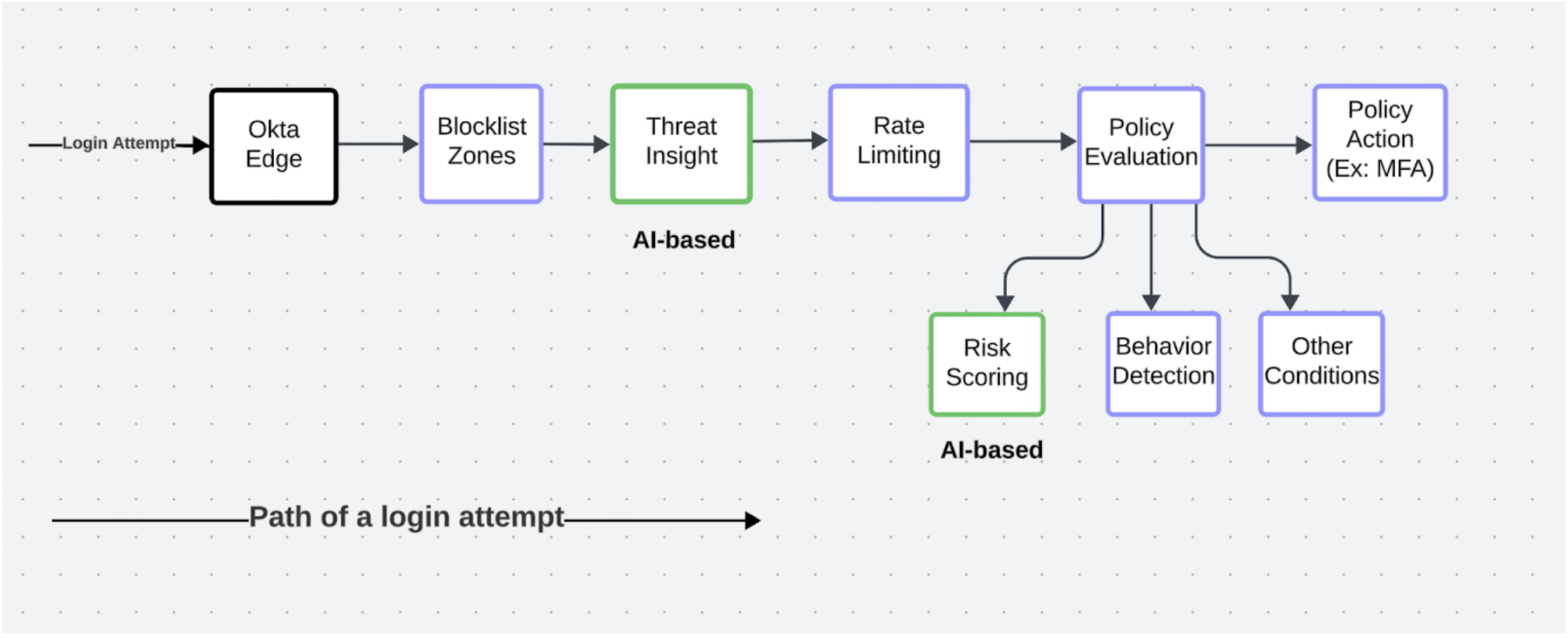

En este blog, describiremos los detalles de las distintas capas de esta canalización, con especial atención a los componentes basados en IA. También describiremos cómo los clientes pueden utilizar estas funciones para proteger a sus usuarios de varios tipos de ataques basados en la identidad.

Defensa en profundidad

Necesitamos una estrategia de defensa en profundidad multicapa para defendernos contra los ataques basados en la identidad por las siguientes razones.

- Muchos ataques basados en la identidad son muy sofisticados y no tendríamos la información necesaria en una sola capa de defensa para separar las solicitudes maliciosas de las legítimas. Aprendemos más sobre la legitimidad de la solicitud a medida que avanza a través de la pila.

- Las canalizaciones automatizadas para detectar ataques siempre tendrán falsos positivos (solicitudes legítimas marcadas como maliciosas) y falsos negativos (solicitudes maliciosas marcadas como legítimas). Las organizaciones varían en sus niveles de tolerancia a los falsos positivos y los falsos negativos. Necesitamos capas en la canalización que las organizaciones puedan configurar mediante autoservicio para optimizar la reducción de falsos positivos o la reducción de falsos negativos.

- Hay muchos tipos de ataques basados en la identidad: password spraying, ataques de fuerza bruta, phishing, secuestro de sesión, etc. Una sola estrategia de detección y aplicación no funciona para todos los ataques. Necesitamos capas en la canalización que se ocupen de tipos específicos de ataques.

Hay dos aspectos principales en las detecciones en cada capa de esta pila.

- Calidad: La calidad de las detecciones se puede determinar combinando la tasa de falsos positivos y falsos negativos. Si bien intentamos optimizar para ambos, priorizamos uno según los criterios que se describen a continuación, que difieren de una capa a otra.

- Opciones de remediación: Si el bloqueo es la única opción de remediación (en comparación con la autenticación multifactor (MFA)), reducir los falsos positivos es fundamental.

- Configuración para exenciones: Si los administradores no pueden desactivar las detecciones por autoservicio, es fundamental reducir los falsos positivos.

- Latencia: Es fundamental ejecutar todas las detecciones sin afectar los tiempos de respuesta para los usuarios legítimos.

Veamos los detalles de todas las capas de este canal. Las capas se describen en el orden en que se invocan en la ruta de una solicitud de inicio de sesión. Tenga en cuenta que el orden de estas capas y la funcionalidad admitida en cada capa pueden cambiar en el futuro.

Okta edge

Este es el punto de entrada de una solicitud y la primera línea de defensa. Hay muchos controles en esta capa para detectar y proteger contra ataques DDoS. Para ayudar a proteger contra ataques a gran escala basados en credenciales, creamos una canalización para identificar las IP maliciosas que están bloqueadas para todos los inquilinos en el perímetro. Los clientes de Okta no pueden configurar ninguna parte de la funcionalidad admitida en Okta edge.

Zonas de lista de bloqueo

Los clientes pueden bloquear combinaciones específicas de IP, ubicaciones, categorías de servicio de IP y números de sistema autónomo (ASN) mediante la creación de zonas de listas de bloqueo. Las solicitudes que coinciden con estas zonas tienen bloqueado el acceso a cualquier endpoint de Okta Workforce Identity Cloud.

Muchos ataques basados en credenciales involucran solicitudes enrutadas a través de servicios de proxy de anonimización. Recomendamos a los clientes que activen la función de acceso anticipado de autoservicio lanzada recientemente que crea una zona predeterminada para bloquear todos los proxies de anonimización. Si los clientes desean agregar exenciones para ciertas categorías de servicios IP, pueden usar otra función de acceso anticipado de autoservicio lanzada recientemente que introduce soporte para zonas de red dinámicas mejoradas.

Durante el mes pasado, Okta bloqueó alrededor de 318 millones de solicitudes web maliciosas basadas en configuraciones de zona. Okta confía en varios proveedores externos para resolver la ubicación, las categorías de servicio de IP y el ASN asociado con una IP.

Continuamos escalando las zonas centrándonos en los dos aspectos siguientes.

Calidad: Para reducir los falsos positivos y negativos resultantes de fuentes de datos obsoletas, creamos canalizaciones de datos para actualizar las fuentes de datos externas dentro de las 24 horas siguientes a su disponibilidad.

Latencia: Resolvemos los metadatos de IP para cada solicitud web. Para hacer frente a esta escala, continuamente realizamos mejoras para mantener una latencia muy baja (p95 de menos de 50 milisegundos) al resolver metadatos de todos los proveedores externos.

Threat Insight

ThreatInsight es la función nativa impulsada por IA de Okta para detectar y proteger contra ataques a gran escala basados en credenciales. Tiene dos componentes: canalización de detección y canalización de aplicación.

Canalización de detección

Creamos canalizaciones de datos de transmisión y por lotes para detectar IP maliciosas involucradas en ataques a gran escala basados en la identidad, como el rociado de contraseñas, el relleno de credenciales y la fuerza bruta. Detectamos IP maliciosas entre inquilinos y específicas del inquilino.

La canalización de detección también incluye heurísticas y modelos de aprendizaje automático que marcan a los tenants que están sufriendo grandes ataques basados en credenciales. Estos modelos detectan anomalías en los fallos de inicio de sesión a nivel de tenant a los pocos minutos de que comience un ataque. Según el resultado de estos modelos, notificamos a los clientes a través de SystemLog y marcamos automáticamente las IP maliciosas de forma más agresiva para el tenant que está siendo atacado. Estos modelos ayudan a Okta a notificar a cientos de tenants que están siendo atacados cada mes.

Canalización de aplicación

Creamos una canalización de aplicación de baja latencia que realiza estas dos acciones (en este orden):

- Bloquear o registrar solicitudes de IP maliciosas. Los clientes pueden optar por configurar ThreatInsight en modo de registro o bloqueo.

- Marcar las solicitudes sospechosas en función de muchos atributos de la solicitud. Ejecutamos múltiples heurísticas y modelos de ML para marcar las solicitudes sospechosas en función de atributos como la IP, la ubicación, el agente de usuario de la solicitud. Los modelos generan una puntuación y un nivel de amenaza que se utiliza para determinar si la solicitud debe contarse para los contadores de límite de velocidad del inquilino o para los contadores de límite de velocidad aislados para las solicitudes sospechosas.

La ejecución de comprobaciones de ThreatInsight antes de la limitación de velocidad y el marcado de solicitudes sospechosas ayuda a reducir las posibilidades de que los usuarios legítimos se topen con infracciones de límite de velocidad debido a ataques a gran escala basados en credenciales.

Durante el último mes, ThreatInsight bloqueó alrededor de 2.08 mil millones de solicitudes y 3.4 millones de IPs asociadas con más de 150 endpoints para más de 10,000 tenants. Durante algunos ataques de gran volumen, ThreatInsight ha bloqueado >200k IPs cada hora a una velocidad de >100k solicitudes por minuto. Se vieron más de 31k IPs en ataques que involucraron a múltiples tenants de Okta.

Recomendamos activar ThreatInsight en modo de bloqueo para proteger a su inquilino contra ataques a gran escala basados en credenciales.

Continuamos escalando ThreatInsight centrándonos en los dos aspectos siguientes:

Calidad: Para reducir los falsos positivos y los falsos negativos, mejoramos continuamente nuestros canales de datos y detecciones para identificar las IP maliciosas a los pocos segundos de la actividad sospechosa y poner esas IP a disposición para su aplicación a los pocos minutos de la detección.

Latencia: Ejecutamos comprobaciones de ThreatInsight para cada solicitud web que llega a Okta Workforce Identity Cloud e incluso lo hacemos antes de que se activen las comprobaciones de limitación de velocidad. Para hacer esto a esta escala, hicimos muchas mejoras en la forma en que almacenamos en caché y guardamos las características para la puntuación del modelo ML para asegurar que la latencia p95 de las evaluaciones de ThreatInsight esté por debajo de 50 milisegundos.

RateLimiting

La plataforma Okta aplica límites de velocidad a nivel de inquilino, que es una combinación de límites de velocidad administrados por Okta y límites de velocidad configurables por el cliente. Esta capa no se ocupa directamente de detectar y bloquear ataques basados en la identidad. Un componente de esta capa que es relevante para los ataques basados en la identidad es la compatibilidad para mantener diferentes contadores de limitación de velocidad para solicitudes legítimas y maliciosas.

Evaluación de políticas

Tenemos el contexto completo (usuario, dispositivo, etc.) de la solicitud en la capa de evaluación de políticas.

Zonas

Los clientes pueden configurar zonas de red IP, dinámicas y dinámicas mejoradas basadas en varias combinaciones de IP, geolocalización, categorías de servicio IP y ASN y utilizar estas zonas en varios tipos de políticas (ej: política de sesión global, política de autenticación, etc.). Cuando las zonas no están en la lista de bloqueo y están configuradas en las políticas, no se aplican para cada solicitud web. Solo se aplican para las solicitudes que están dentro del alcance de esa política.

Behavior Detection

La detección de comportamiento analiza los patrones en el comportamiento del usuario para detectar actividades anómalas del usuario. Okta admite varios tipos de detecciones de comportamiento anómalo (por ejemplo: Nueva IP, Nuevo país, Nueva ubicación geográfica, Nuevo dispositivo, Velocidad imposible) con alcance para el usuario. Los clientes pueden definir lo que es arriesgado para su inquilino combinando estos comportamientos en las políticas globales de sesión y autenticación. Para algunos inquilinos, cualquier inicio de sesión desde un país en el que el usuario nunca ha iniciado sesión en los últimos 10 intentos puede ser sospechoso. Para otros inquilinos, cualquier inicio de sesión desde un dispositivo y una IP en la que el usuario nunca ha iniciado sesión en los últimos 100 intentos puede ser sospechoso. La detección de comportamiento proporciona un motor de reglas para permitir a los clientes personalizar estas anomalías para que puedan optimizar los falsos positivos o los falsos negativos.

Para admitir la detección de comportamiento, creamos una canalización de datos para crear perfiles de usuario basados en la actividad histórica de los usuarios.

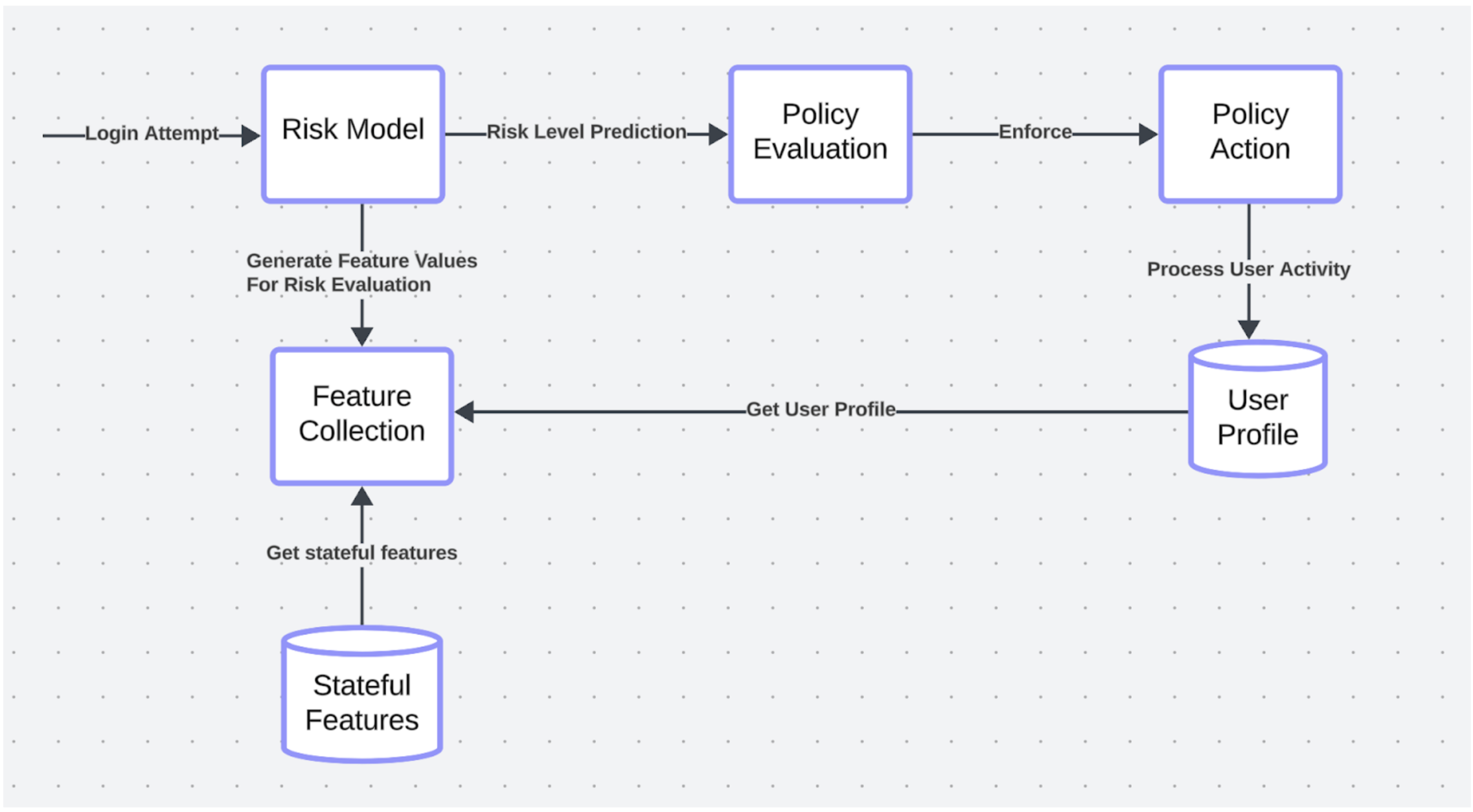

Puntuación de riesgos

La puntuación de riesgo combina las señales de varias capas de la canalización para determinar el nivel de riesgo asociado con un intento de inicio de sesión. La puntuación de riesgo elimina la complejidad de configurar comportamientos, zonas y otras condiciones. Los clientes pueden simplemente configurar el nivel de riesgo en las políticas y configurar acciones como MFA. Okta determina lo que es arriesgado combinando varios contextos (ubicación, dispositivo, amenaza, comportamientos, etc.).

El motor de riesgo agrega el riesgo en los siguientes contextos para determinar el nivel de riesgo de una solicitud web:

- Evaluación de ThreatInsight: ¿Qué tan mala es esta solicitud según la evaluación de ThreatInsight?

- Metadatos de IP: ¿Qué tan mala es esta IP según los metadatos de los proveedores externos?

- IP: ¿Qué tan mala es esta IP para este usuario específico, según los patrones históricos del usuario?

- Tenant: ¿el tenant está actualmente bajo un gran ataque basado en credenciales?

- Geolocalización: ¿Qué tan mala es esta geolocalización para este usuario específico, según los patrones históricos del usuario?

- Dispositivo: ¿Qué tan malo es este dispositivo para este usuario específico, según los patrones históricos del usuario?

Utilizamos el aprendizaje automático en esta capa para identificar los pesos relativos de las diversas características en varios contextos asociados con una solicitud. Los modelos se entrenan utilizando los patrones de acceso MFA de los usuarios (éxito, fracaso y abandono de MFA asociados con diversas señales de comportamiento de los usuarios).

Estamos lanzando una nueva versión del modelo de riesgo como parte del recientemente lanzado Okta Identity Threat Protection. Los clientes que adquieren la SKU de Protección contra Amenazas de Identidad de Okta se benefician de evaluaciones de riesgo continuas: realizamos evaluaciones de riesgo al iniciar sesión y también de forma continua para determinar el riesgo asociado con las sesiones. La evaluación continua de riesgos se basa en un modelo más sofisticado que utiliza más funciones (es decir: señales del dispositivo de Okta Verify, ASN anómalo, UserAgent anómalo, etc.). Además, presentamos el concepto de riesgo del usuario como parte de este producto. El riesgo del usuario captura el riesgo con estado asociado con una identidad de usuario y agrega el riesgo en sesiones, dispositivos y todas las señales que obtenemos de múltiples proveedores de seguridad de terceros.

Durante el último mes, Okta evaluó el riesgo de más de 3 mil millones de solicitudes de inicio de sesión. Recomendamos configurar una autenticación sólida en las políticas de autenticación para los intentos de inicio de sesión de alto riesgo.

Continuamos escalando RiskEngine centrándonos en los siguientes dos aspectos:

Calidad: Para reducir los falsos positivos y los falsos negativos, mejoramos continuamente los modelos utilizados para detectar el riesgo en varios contextos y cómo agregamos el riesgo general. También mejoramos la precisión al escalar nuestras canalizaciones de datos para utilizar la actividad más reciente asociada con los usuarios. Dentro de un segundo después de que un usuario realiza ciertas acciones en el sistema, el perfil del usuario se actualiza con esta información.

Latencia: Ejecutamos comprobaciones de RiskEngine con una latencia p95 de menos de 50 milisegundos para cada intento de inicio de sesión que llega a Okta Workforce Identity Cloud para los clientes de Adaptive MFA.

Conclusiones clave:

- Okta confía en una estrategia de defensa en profundidad de varias capas para detectar y proteger varios tipos de ataques basados en la identidad.

- Las zonas de listas de bloqueo son una función de autoservicio que complementa a ThreatInsight, una función impulsada por la IA. Estas funciones bloquean miles de millones de ataques a gran escala basados en credenciales cada mes. Recomendamos encarecidamente a los clientes que activen la zona de red dinámica predeterminada para bloquear los proxies de anonimización y que activen ThreatInsight en modo de bloqueo.

- A medida que la solicitud avanza a través de la pila de Okta, generamos más contexto. Funciones como la detección de comportamiento y la calificación de riesgos utilizan este contexto para detectar ataques de apropiación de cuentas más sofisticados.

- La calificación de riesgo es una función impulsada por IA que considera varios contextos para agregar el riesgo. Los clientes pueden utilizar la detección de comportamiento para personalizar y definir el riesgo para sus inquilinos. Recomendamos encarecidamente a los clientes que configuren políticas basadas en riesgos para solicitar MFA para inicios de sesión de alto riesgo.

- Okta Identity Threat Protection es un producto recientemente lanzado que lleva las capacidades del motor de riesgo al siguiente nivel. Proporciona una evaluación continua del riesgo de la sesión y del usuario, aprovechando señales más avanzadas y modelos de aprendizaje automático.

¿Tiene preguntas sobre esta publicación de blog? Contáctenos en eng_blogs@okta.com.

Explora más blogs de ingeniería de Okta para ampliar tus conocimientos.

¿Listo para unirte a nuestro apasionado equipo de ingenieros excepcionales? Visita nuestra página de carreras.

Desbloquee el potencial de la gestión de identidad moderna y sofisticada para su organización. Póngase en contacto con ventas para obtener más información.