Imagen generada usando DALL·E 2

En este blog, se exploran los sólidos beneficios de seguridad de los autenticadores resistentes al phishing, que pueden reforzar considerablemente las medidas de ciberseguridad de una organización más allá del alcance de los ataques de phishing. El porcentaje de autenticaciones resistentes al phishing sirve como un indicador tangible del uso proactivo de estos autenticadores por parte de una organización. Creemos firmemente que este análisis basado en datos, extraído de eventos de ciberataques en numerosas organizaciones, puede abogar de manera convincente para que las organizaciones redoblen sus esfuerzos en la adopción de autenticadores resistentes al phishing.

Los autenticadores resistentes al phishing están diseñados para prevenir ataques de phishing en tiempo real al no revelar datos de autenticación confidenciales a aplicaciones o sitios web falsos. Esto se logra al vincular criptográficamente el canal que se está autenticando a la salida del autenticador. Por ejemplo, en un ataque de Adversario en el Medio (AitM), si un intento de phishing dirige al usuario a una página de inicio de sesión falsa, el atacante no puede replicar el enlace criptográfico de la respuesta, lo que hace que el autenticador sea resistente a los ataques de phishing.

Okta soporta varios autenticadores resistentes al phishing, incluyendo:

- Okta FastPass, un autenticador sin contraseña enlazado al dispositivo

- Autenticadores FIDO2 WebAuthn (llaves de seguridad)

- Autenticadores FIDO2 WebAuthn enlazados al dispositivo (p. ej. FaceID, TouchID, Windows Hello)

- Tarjetas inteligentes PIV

- Llaves de seguridad basadas en hardware (p. ej., YubiKey)

Está claro que el factor resistente al phishing es el estándar de oro para prevenir ataques de phishing, como se documenta en la hoja informativa sobre la autenticación multifactor (MFA) resistente al phishing de CISA. Sin embargo, hay más razones para ser resistente al phishing, aunque no estén particularmente relacionadas con los ataques de phishing.

Riesgos de credenciales y fraude

Aquí, consideramos cuatro riesgos comunes de credenciales y fraude en la gestión de identidades y acceso (IAM) a medida que los detectamos y prevenimos en Okta:

Ataque de fuerza bruta: En un ataque de fuerza bruta, los actores de amenazas utilizan prueba y error para tomar el control de las cuentas. Estos ataques suelen ser lentos y tienen como objetivo tomar el control de un gran número de cuentas.

Ataque de relleno de credenciales: En un ataque de relleno de credenciales, los actores de amenazas adquieren credenciales de un sitio de filtración de contraseñas o de la darknet. El actor de amenazas luego usa herramientas automatizadas para tomar el control de las cuentas con esas credenciales.

Ataque de password spraying: En un ataque de password spraying, los actores de amenazas identifican nombres de usuario válidos y luego intentan contraseñas comunes contra los nombres de usuario, con la esperanza de una toma de control exitosa de la cuenta.

Ataque de fraude de peaje: En un ataque de fraude de peaje, los estafadores generan artificialmente un alto volumen de llamadas/SMS internacionales en rutas costosas para ganar dinero.

Okta tiene múltiples mecanismos de detección y prevención para contrarrestar las tácticas, técnicas y procedimientos (TTP) anteriores. Por ejemplo, Okta ThreatInsight agrega datos sobre la actividad de inicio de sesión en toda la base de clientes de Okta para analizar y detectar direcciones IP potencialmente maliciosas. Los administradores pueden configurar la funcionalidad de bloqueo de cuenta para bloquear a los usuarios después de varios intentos fallidos que pueden ser configurables. Tenemos un sistema antifraude de peaje para proteger nuestros sistemas del fraude de peaje al tiempo que brindamos un servicio de telefonía confiable a nuestros clientes utilizando un motor heurístico, aprendizaje automático y un marco de límite de velocidad.

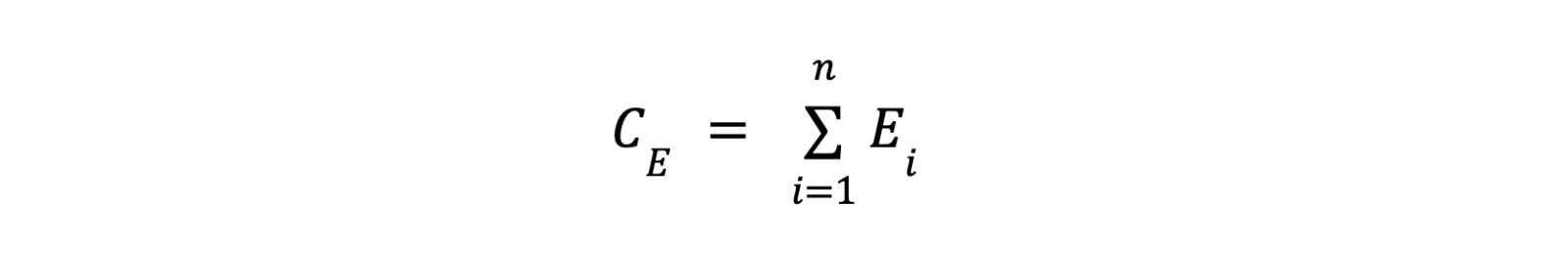

Para comprender el efecto del autenticador de resistencia al phishing en los riesgos de credenciales y fraude mencionados anteriormente, compilamos las detecciones activadas por los sistemas de detección de Okta. Esto se define formalmente como:

donde

- CE representa el recuento total de eventos de credenciales y fraude para una organización durante un período de tiempo determinado, según lo detectado por Okta. El período para la agregación puede ser un día, una semana o un mes. Hemos elegido un mes como el marco de tiempo para derivar una muestra para una organización.

- Ei representa eventos de seguridad para cada detección durante un período de tiempo determinado, donde i varía de 1 a n, lo que indica la suma de todos los eventos de ciberataque de 1 a n.

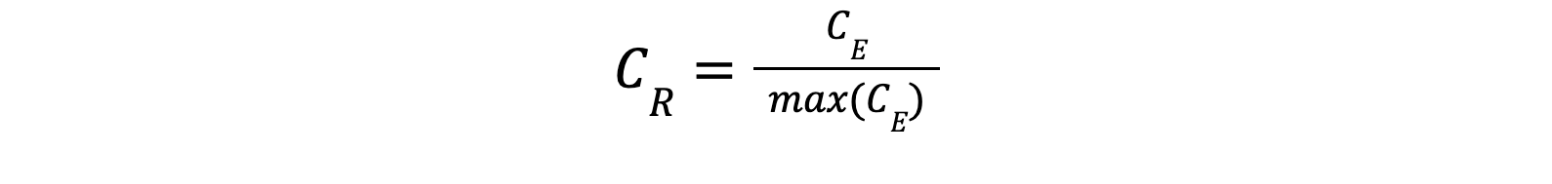

El término de riesgos de credenciales y fraude se calcula y normaliza como la relación entre el CE y el recuento máximo posible de eventos:

Medida de resistencia al phishing

Una excelente manera de evaluar el uso de autenticadores de resistencia al phishing en una organización es la proporción del número de transacciones de resistencia al phishing con respecto al total de transacciones:

dónde

- P representa el número de transacciones de resistencia al phishing (registros, inicios de sesión, recuperaciones).

- N representa el número total de transacciones.

Resistencia al phishing y riesgos: La relación

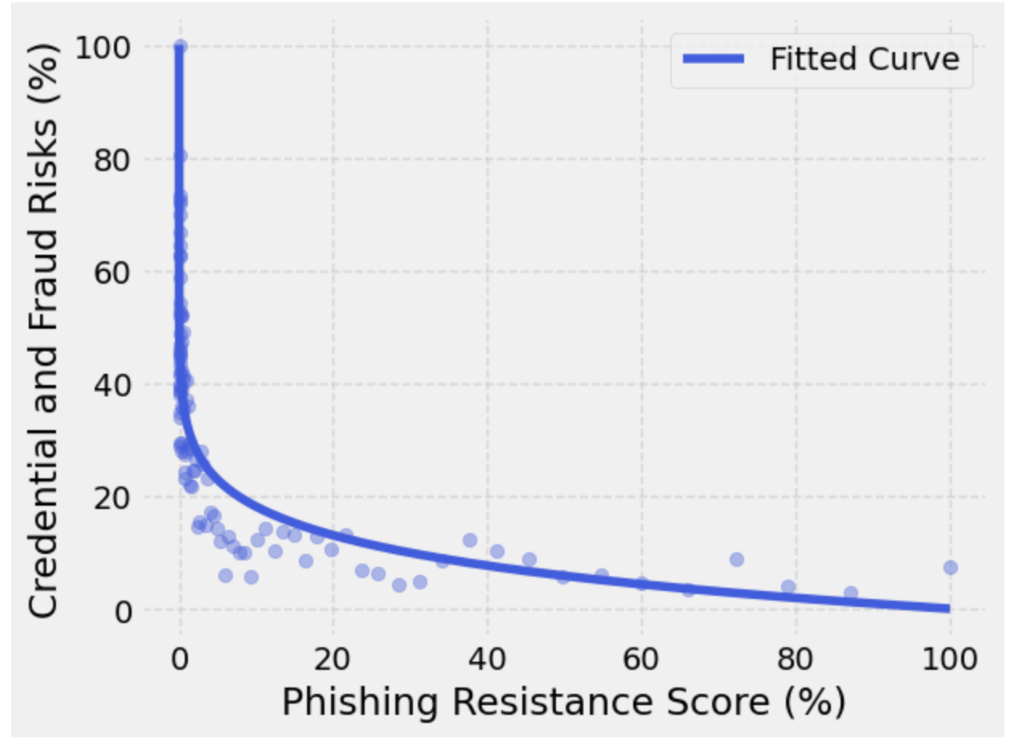

Hemos compilado todos los eventos de seguridad detectados por Okta durante ocho meses, entre el 1 de enero de 2023 y el 30 de agosto de 2023, para los vectores de ataque antes mencionados. También hemos calculado el puntaje de resistencia al phishing correspondiente para cada registro de muestra para nuestro análisis.

Queremos comprender la relación entre los riesgos de credenciales y fraude (CR) y las transacciones resistentes al phishing, al tiempo que abordamos el ruido inherente en los datos. Seguimos una metodología sistemática de clasificación y agregación. Primero discretizamos los valores en contenedores logarítmicos definidos y luego calculamos los valores medios de riesgo de credenciales y fraude dentro de cada contenedor para un análisis estructurado. Este enfoque atenuó las fluctuaciones relacionadas con el ruido y proporcionó una representación más cohesiva de la relación entre los riesgos de credenciales y fraude y el uso de autenticadores resistentes al phishing.

Figura 1

La Figura 1 ilustra la relación entre las credenciales y los riesgos de fraude y el uso de resistencia al phishing. Las credenciales y los riesgos de fraude disminuyen a medida que aumenta el uso de resistencia al phishing. En particular, las credenciales y los riesgos de fraude disminuyen a medida que el uso de resistencia al phishing se acerca a 100. Esto es lo esperado; sin embargo, lo interesante es que hay una tendencia de disminución exponencial en la figura. A medida que aumenta el uso de resistencia al phishing, hay una notable reducción exponencial en las credenciales y los riesgos de fraude. Cuando una organización alcanza el 100% de resistencia al phishing para todo su uso, el riesgo se reduce significativamente, lo cual es el estado deseado para una organización.

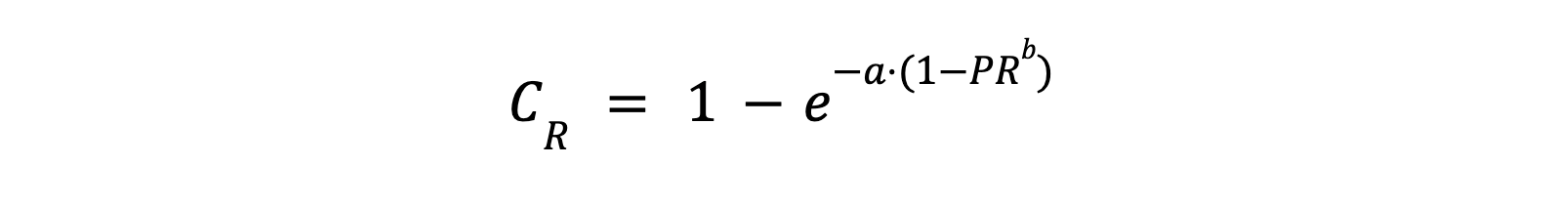

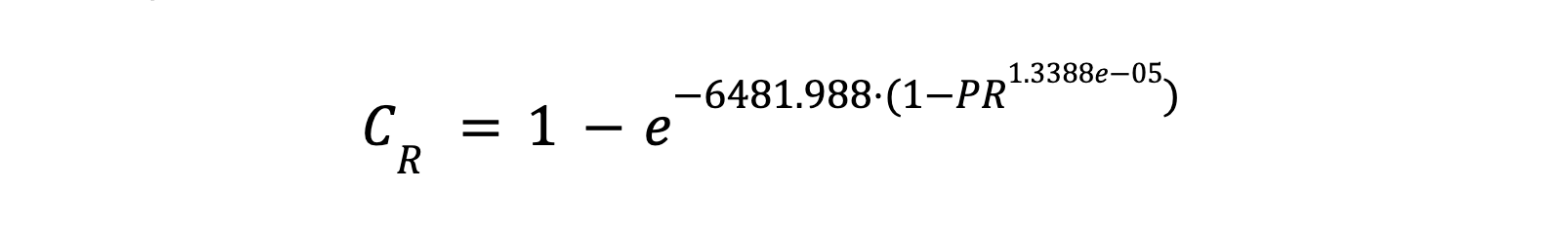

En aras de la integridad, ajustamos una función de decaimiento exponencial delimitada modificada para los riesgos de credenciales y fraude en función del % de resistencia al phishing (PR), que se define formalmente mediante la siguiente ecuación:

Después de aplicar el algoritmo de Levenberg-Marquardt para el ajuste de curvas no lineales por mínimos cuadrados, la ecuación anterior se puede escribir como:

La curva ajustada también se ilustra en la Figura 1. La falta de autenticación resistente al phishing de una organización (% de resistencia al phishing = 0%) la pone en mayor riesgo de acceso a credenciales y ataques de fraude. En este escenario, la métrica de riesgos de credenciales y fraude es del 100%. Sin embargo, vale la pena destacar que con la adopción de autenticaciones resistentes al phishing del 20%, según lo determinado por el % de la métrica de resistencia al phishing, las organizaciones pueden reducir los riesgos de credenciales y fraude a ~15%, una mejora del 100%.

Las organizaciones pueden reducir significativamente sus riesgos de credenciales y fraude mediante la adopción de autenticaciones resistentes al phishing. |

Prueba de hipótesis estadísticas

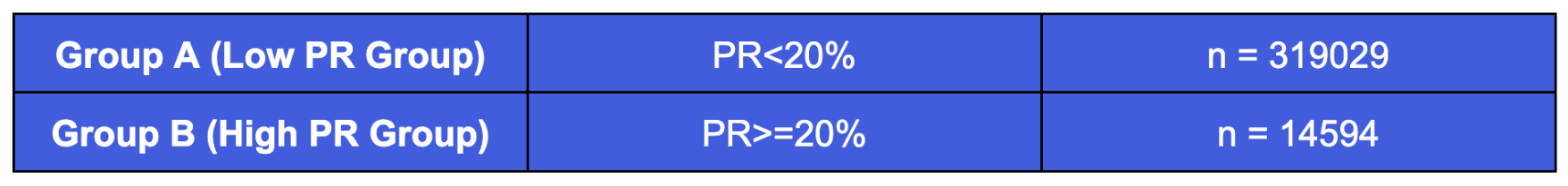

Nos gustaría validar la hipótesis de que las organizaciones con bajo uso de resistencia al phishing tienen riesgos de credenciales y fraude significativamente más altos que las organizaciones con un uso relativamente mayor de resistencia al phishing. Creamos dos grupos basados en el uso de la resistencia al phishing para facilitar esta prueba de hipótesis estadística. Las muestras con un uso de resistencia al phishing <20% se asignan al Grupo A, mientras que aquellas con un uso de resistencia al phishing >=20% se asignan al Grupo B.

Realizamos la prueba t para determinar las medias de dos puntuaciones de muestra independientes. La prueba t de muestras independientes, también conocida como prueba t de dos muestras, es una prueba estadística utilizada para comparar las medias de dos grupos independientes para determinar si existe una diferencia estadísticamente significativa entre ellos.

En nuestra prueba de hipótesis estadística

- La hipótesis nula (H0) es que no hay evidencia significativa de que los valores de riesgo de credenciales y fraude del Grupo A sean más altos que los del Grupo B.

- La hipótesis alternativa (Ha) es que los valores de riesgo de credenciales y fraude del Grupo A son significativamente más altos que los del Grupo B.

- El nivel de significancia (valor alfa) se establece en 0.05.

Para realizar la prueba t, primero debemos evaluar qué variantes de la prueba t se deben utilizar. Aunque las pruebas t son relativamente robustas a las desviaciones de los supuestos, siempre es una buena práctica que los supuestos comunes hechos en las pruebas t sean válidos. Estos supuestos incluyen:

- Datos continuos

- Normalidad o tamaño de muestra grande

- Independencia y muestreo aleatorio

- Homogeneidad de la varianza (Homocedasticidad) para la prueba t de Student y varianza desigual para la prueba t de Welch

Nuestros datos cumplen con los primeros tres supuestos. Sin embargo, debemos verificar la homogeneidad de la varianza para confirmar si necesitamos realizar la prueba t de Student o la prueba t de Welch. Podemos verificar esto a través de la prueba de Levene.

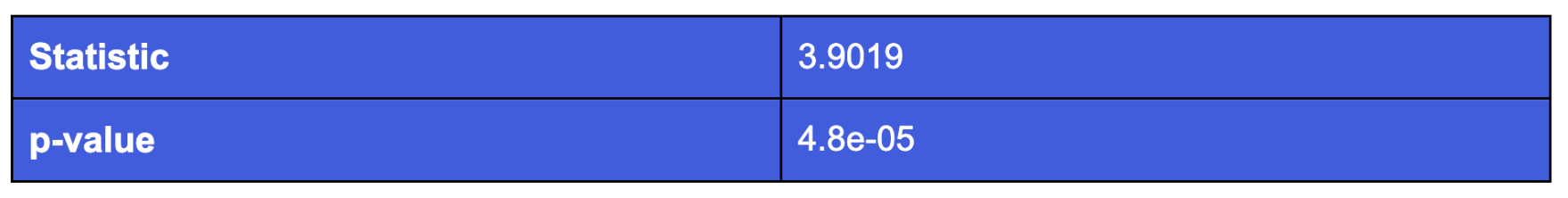

Prueba de Levene

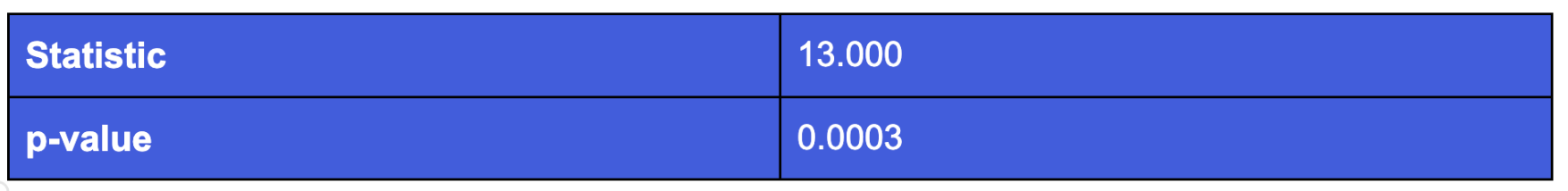

La prueba estadística de Levene comprueba si las varianzas de dos grupos son iguales. La hipótesis nula es que las varianzas de la población de los dos grupos son iguales. Si se rechaza la hipótesis nula de igualdad de varianzas, entonces hay una diferencia entre las varianzas en los dos grupos.

El estadístico de prueba para la prueba de Levene se tabula arriba para nuestros dos grupos. Basado en el estadístico de prueba de Levene, podemos rechazar la hipótesis nula y confirmar que las varianzas de los dos grupos no son iguales. Esto implica que tendríamos que realizar la prueba t de Welch en lugar de la prueba t de Student estándar.

Prueba t de Welch

La prueba t de Welch, o prueba t de varianzas desiguales, es robusta a las violaciones de homocedasticidad. La hipótesis nula en esta prueba es que dos poblaciones tienen medias iguales. También se conoce como una modificación de la prueba t de muestras independientes que no asume varianzas iguales.

Ahora, informamos el estadístico de prueba para la prueba t de Welch para nuestros dos grupos en la tabla anterior. Según el estadístico de la prueba t de Welch, podemos rechazar la hipótesis nula. Esto implica que los valores de riesgo de credenciales y fraude del Grupo A son significativamente más altos que los valores de riesgo de credenciales y fraude del Grupo B. En otras palabras, hemos validado nuestra hipótesis de que las organizaciones con bajo uso de resistencia al phishing tienen riesgos de credenciales y fraude significativamente más altos que las organizaciones con un uso de resistencia al phishing relativamente mayor.

Conclusiones clave:

- El porcentaje de resistencia al phishing (PR) es la métrica que estamos introduciendo para evaluar el uso de autenticadores de resistencia al phishing en una organización. Las organizaciones deben monitorear y mejorar esta métrica para mejorar su postura de seguridad.

- Los riesgos de credenciales y fraude disminuyen bruscamente cuando utiliza autenticadores resistentes al phishing. Comience hoy mismo su viaje de resistencia al phishing para reducir precipitadamente el riesgo. Okta recomienda usar factores resistentes al phishing como FastPass, WebAuthn y Smart Cards (federal) para todos los flujos.

- Estadísticamente, las organizaciones con baja resistencia al phishing enfrentan importantes riesgos de credenciales y fraude en comparación con aquellas con mayor resistencia al phishing.

- Lograr el 100% de resistencia al phishing es necesario para mitigar las credenciales y los riesgos de fraude para los vectores de ataque discutidos, lo que indica una utilización del 100% de las autenticaciones resistentes al phishing.

- Las medidas de protección contra ataques de phishing pueden eliminar eficazmente los vectores de ataque asociados con el acceso a credenciales y el fraude de peaje, aunque estos parezcan no estar relacionados. Los autenticadores resistentes al phishing están surgiendo como un potente elemento disuasorio contra los ataques que no son de phishing.

¿Tiene preguntas sobre esta publicación de blog? Contáctenos en eng_blogs@okta.com.

Explora más blogs de ingeniería de Okta para ampliar tus conocimientos.

¿Listo para unirte a nuestro apasionado equipo de ingenieros excepcionales? Visita nuestra página de carreras.

Desbloquee el potencial de la gestión de identidad moderna y sofisticada para su organización. Póngase en contacto con ventas para obtener más información.