Image générée à l'aide de DALL·E 2

Cet article de blog examine les avantages des authentificateurs résistants au phishing, qui peuvent renforcer considérablement les mesures de cybersécurité d’une entreprise bien au-delà de la protection contre les attaques de phishing. Le pourcentage d’authentifications résistantes au phishing constitue un indicateur tangible de l’utilisation proactive de ces authentificateurs par une entreprise. Nous sommes convaincus que cette analyse pilotée par les données, qui s’appuie sur des événements de cyberattaque identifiés auprès d’un grand nombre d’entreprises, peut inciter les entreprises à adopter des authentificateurs résistants au phishing.

Les authentificateurs résistants au phishing sont conçus pour empêcher les attaques de phishing en temps réel en ne révélant pas les données d'authentification sensibles à de fausses applications ou sites web. Ceci est réalisé en liant cryptographiquement le canal authentifié à la sortie de l'authentificateur. Par exemple, lors d'une attaque de type Adversaire au Milieu (AitM), si une tentative de phishing conduit l'utilisateur vers une fausse page de connexion, l'attaquant ne peut pas reproduire la liaison cryptographique de la réponse, rendant ainsi l'authentificateur résistant aux attaques de phishing.

Okta prend en charge plusieurs authentificateurs résistants au phishing, notamment :

- Okta FastPass, un authentificateur sans mot de passe lié au terminal

- Authentificateurs FIDO2 WebAuthn (clés de sécurité)

- Authentificateurs FIDO2 WebAuthn liés au terminal (p. ex. FaceID, TouchID, Windows Hello)

- Cartes à puce PIV

- Clés de sécurité matérielles (p. ex. YubiKey)

Il est clair que le facteur résistant au phishing est la référence en matière de prévention des attaques de phishing, comme indiqué dans la fiche d'information de la CISA sur l'authentification multifactorielle (MFA) résistante au phishing. Cependant, il existe d'autres raisons d'être résistant au phishing, bien que cela ne soit pas particulièrement lié aux attaques de phishing.

Risques liés à la fraude et aux identifiants

Nous examinons ici quatre risques liés à la fraude et aux identifiants rencontrés couramment dans le cadre de la gestion des identités et des accès (IAM), tels que nous les identifions et les prévenons chez Okta :

Attaque par force brute : Dans une attaque par force brute, les acteurs malveillants utilisent la méthode d’essai et erreur pour prendre le contrôle des comptes. Ces attaques sont généralement lentes et visent à prendre le contrôle d’un grand nombre de comptes.

Attaque par « credential stuffing »: dans une attaque par « credential stuffing », les auteurs de la menace acquièrent des informations d'identification à partir d'un site de violation/de vidage de mots de passe ou du darknet. L'acteur malveillant utilise ensuite des outils automatisés pour prendre le contrôle des comptes avec ces informations d'identification.

Attaque par pulvérisation de mots de passe (password spraying) : Dans une attaque par pulvérisation de mots de passe, les acteurs malveillants identifient des noms d'utilisateur valides, puis tentent d'utiliser des mots de passe courants contre ces noms d'utilisateur, dans l'espoir de réussir à prendre le contrôle d'un compte.

Attaque de fraude aux péages : Dans une attaque de fraude aux péages, les fraudeurs génèrent artificiellement un volume élevé d'appels/SMS internationaux sur des itinéraires coûteux pour gagner de l'argent.

Okta dispose de plusieurs mécanismes de détection et de prévention pour contrer les tactiques, techniques et procédures (TTP) susmentionnées. Par exemple, Okta ThreatInsight agrège des données sur l'activité de connexion à travers la base de clients Okta afin d'analyser et de détecter les adresses IP potentiellement malveillantes. Les administrateurs peuvent configurer la fonctionnalité de verrouillage de compte pour verrouiller les utilisateurs après plusieurs tentatives infructueuses qui peuvent être configurables. Nous avons un système anti-fraude téléphonique pour protéger nos systèmes contre la fraude téléphonique tout en fournissant un service de téléphonie fiable à nos clients en utilisant un moteur heuristique, l'apprentissage automatique et un cadre de limitation de débit.

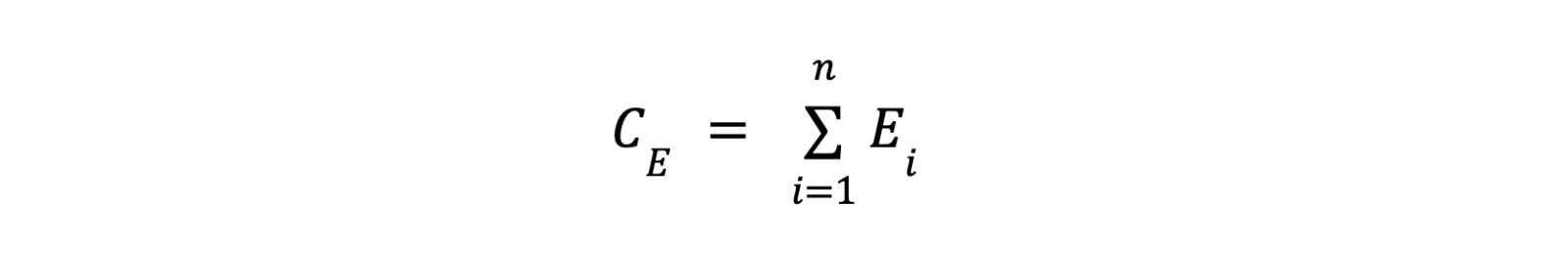

Pour comprendre l’effet des authentificateurs résistants au phishing sur les risques liés à la fraude et aux identifiants mentionnés ci-dessus, nous compilons les détections déclenchées par les systèmes de détection d’Okta. Cette opération est définie formellement comme suit :

où

- CE représente le nombre total d'événements d'informations d'identification et de fraude pour une organisation pendant une période donnée, tel que détecté par Okta. La période d'agrégation peut être d'un jour, d'une semaine ou d'un mois. Nous avons choisi un mois comme période de référence pour obtenir un échantillon pour une organisation.

- Ei représente les événements de sécurité pour chaque détection pendant une fenêtre de temps donnée, où i varie de 1 à n, indiquant la somme de tous les événements de cyberattaque de 1 à n.

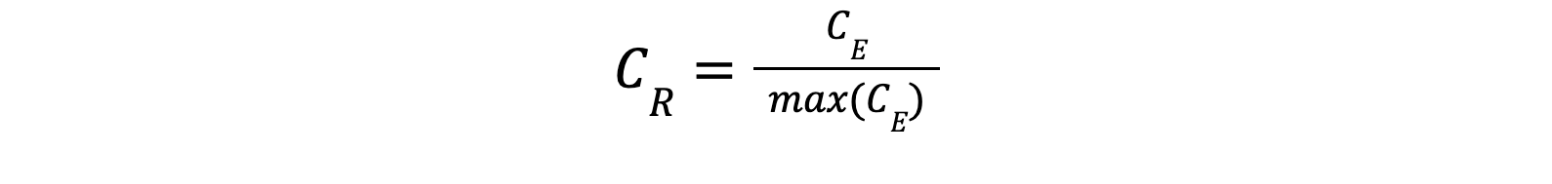

Le terme des risques liés à la fraude et aux identifiants est ensuite calculé et normalisé en tant que ratio du CE par rapport au nombre maximal d’événements possibles :

Mesure de la résistance au phishing

Le rapport entre le nombre de transactions résistantes au phishing et le nombre total de transactions fournit un excellent moyen d’évaluer l’utilisation d’authentificateurs résistants au phishing dans une entreprise :

où

- P représente le nombre de transactions de résistance au phishing (inscriptions, connexions, récupérations).

- N représente le nombre total de transactions.

Relation entre résistance au phishing et risques

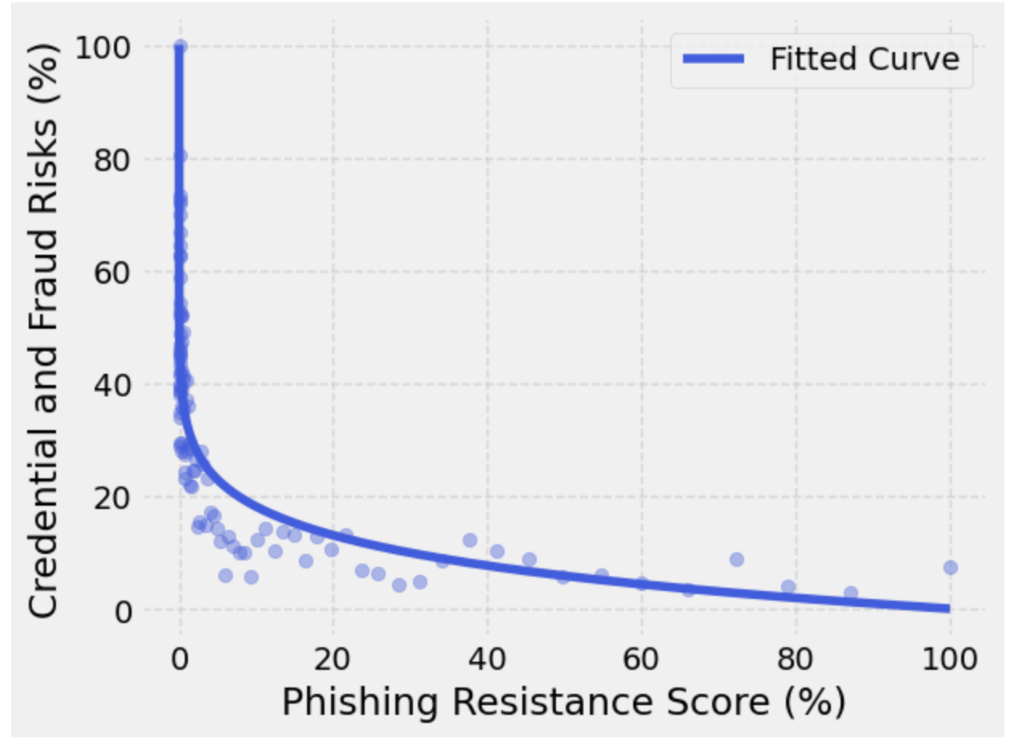

Nous avons compilé tous les événements de sécurité identifiés par Okta sur huit mois, entre le 1er janvier 2023 et le 30 août 2023, pour les vecteurs d’attaque susmentionnés. Dans le cadre de notre analyse, nous avons également calculé le score de résistance au phishing correspondant pour chaque enregistrement d’échantillon.

Nous voulons comprendre la relation entre les risques liés aux informations d'identification et à la fraude (CR) et les transactions résistantes au phishing, tout en tenant compte du bruit inhérent aux données. Nous avons suivi une méthodologie systématique de regroupement et d'agrégation. Nous avons d'abord discrétisé les valeurs en compartiments logarithmiques définis, puis nous avons calculé les valeurs moyennes du risque lié aux informations d'identification et de fraude dans chaque compartiment pour une analyse structurée. Cette approche a atténué les fluctuations liées au bruit et a fourni une représentation plus cohérente de la relation entre les risques liés aux informations d'identification et à la fraude et l'utilisation d'authentificateurs résistants au phishing.

Figure 1

La figure 1 illustre la relation entre les risques liés à la fraude et aux identifiants et l’utilisation de la résistance au phishing. Les risques liés à la fraude et aux identifiants diminuent au fur et à mesure que l’utilisation de la résistance au phishing augmente. En particulier, ces risques diminuent à mesure que l’utilisation de la résistance au phishing s’approche de 100. Si ce résultat est attendu, il est intéressant de noter une tendance à la baisse exponentielle dans la figure. L’augmentation de l’utilisation de la résistance au phishing s’accompagne d’une réduction exponentielle notable des risques liés à la fraude et aux identifiants. Lorsqu’une entreprise atteint une résistance au phishing de 100 % pour toutes ses utilisations, les risques sont considérablement réduits, soit l’état souhaité pour les entreprises.

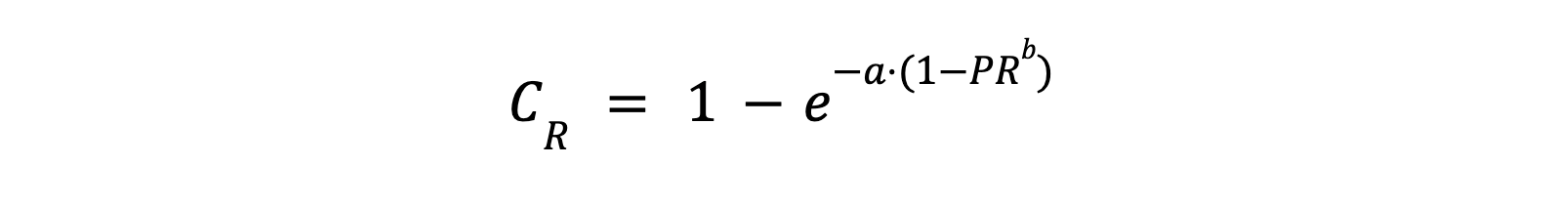

Par souci d’exhaustivité, nous avons ajusté une fonction de décroissance exponentielle limitée modifiée pour les risques liés à la fraude et aux identifiants en tant que fonction du pourcentage de résistance au phishing (PR), laquelle est définie formellement à l’aide de l’équation suivante :

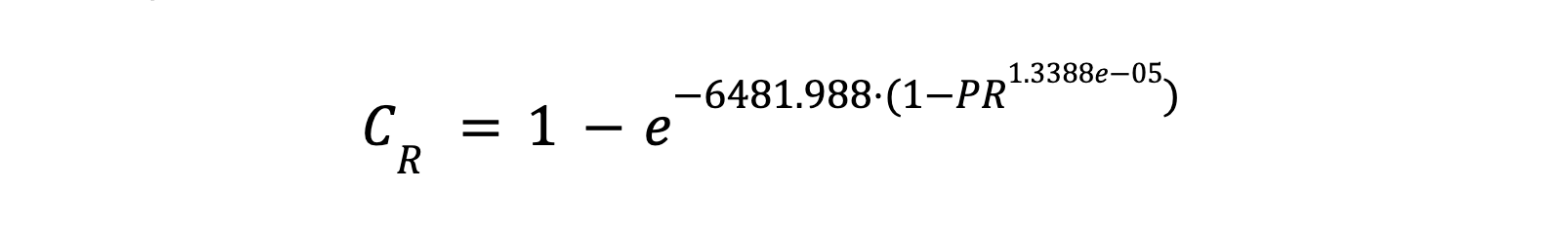

Après avoir appliqué l’ algorithme de Levenberg-Marquardt pour l’ajustement de courbe des moindres carrés non linéaires, l’équation ci-dessus peut être écrite comme suit :

La courbe ajustée est également illustrée à la figure 1. L’absence d’authentification résistante au phishing (% de résistance au phishing = 0 %) dans une entreprise l’expose à un risque accru d’attaques par fraude et d’attaques basées sur l’accès aux identifiants. Dans ce scénario, la métrique des risques liés à la fraude et aux identifiants est de 100 %. Toutefois, il convient de souligner que l’adoption de 20 % d’authentifications résistantes au phishing, telles que déterminées par la métrique de pourcentage de résistance au phishing, permet aux entreprises de réduire les risques liés à la fraude et aux identifiants à environ 15 %, ce qui représente une amélioration notable par rapport à 100 %.

Les entreprises peuvent réduire leurs risques liés à la fraude et aux identifiants de façon considérable en adoptant des authentifications résistantes au phishing. |

Test d’hypothèse statistique

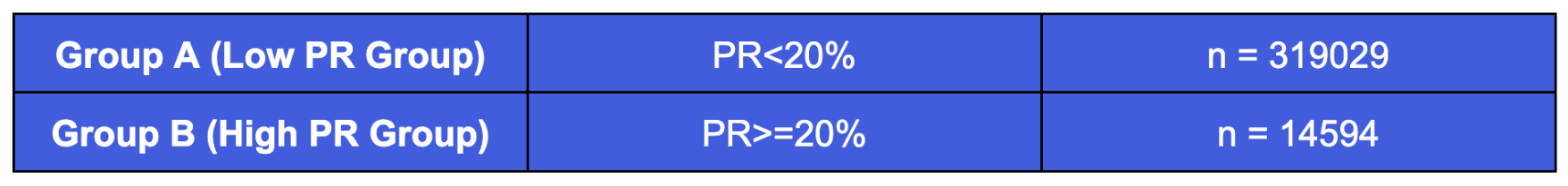

Nous aimerions valider l’hypothèse selon laquelle les entreprises où la résistance au phishing est peu utilisée présentent des risques liés à la fraude et aux identifiants nettement plus élevés que celles dont l’utilisation de la résistance au phishing est relativement plus élevée. Nous avons créé deux groupes en fonction de l’utilisation de la résistance au phishing afin de faciliter la vérification de cette hypothèse statistique. Les échantillons dont l’utilisation de la résistance au phishing est inférieure à 20 % sont classés dans le groupe A, tandis que ceux dont l’utilisation de la résistance au phishing est supérieure à 20 % sont classés dans le groupe B.

Nous effectuons le test t pour déterminer les moyennes de deux scores d'échantillons indépendants. Le test t d'échantillons indépendants, également connu sous le nom de test t à deux échantillons, est un test statistique utilisé pour comparer les moyennes de deux groupes indépendants afin de déterminer s'il existe une différence statistiquement significative entre eux.

Dans notre test d’hypothèse statistique

- L’hypothèse nulle (H0) est qu’il n’existe pas de preuve significative suggérant que les valeurs du risque lié à la fraude et aux identifiants du groupe A sont plus élevées que celles du groupe B.

- L’hypothèse alternative (Ha) est que les valeurs du risque lié à la fraude et aux identifiants du groupe A sont significativement plus élevées que celles du groupe B.

- Le niveau de signification (valeur alpha) est fixé à 0,05.

Pour effectuer le test t, nous devons d’abord identifier les variantes du test t à utiliser. Bien que les tests t soient relativement robustes aux écarts par rapport aux hypothèses, il est toujours bon de s’assurer que les hypothèses courantes des tests t sont valides. Il s’agit des hypothèses suivantes :

- Données continues

- Normalité ou taille d’échantillon importante

- Indépendance et échantillonnage aléatoire

- Homogénéité de la variance (homoscédasticité) pour le test t de Student et variance inégale pour le test t de Welch

Nos données répondent aux trois premières hypothèses. Cependant, nous devons vérifier l’homogénéité de la variance pour déterminer si nous devons effectuer le test t de Student ou le test t de Welch. Nous pouvons vérifier cela grâce au test de Levene.

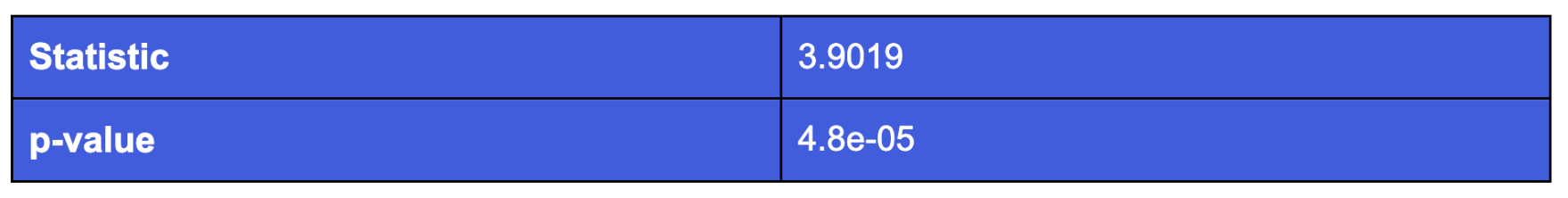

Test de Levene

Le test statistique de Levene vérifie si les variances de deux groupes sont égales. L'hypothèse nulle est que les variances de population des deux groupes sont égales. Si l'hypothèse nulle d'égalité des variances est rejetée, alors il existe une différence entre les variances dans les deux groupes.

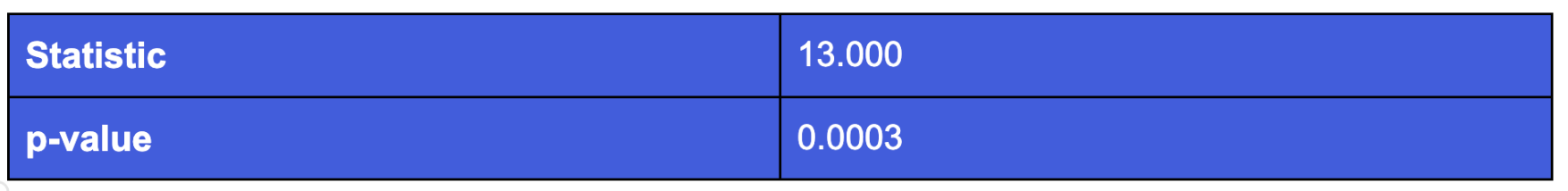

La statistique de test pour le test de Levene est présentée dans le tableau ci-dessus pour nos deux groupes. Sur la base de la statistique du test de Levene, nous pouvons rejeter l'hypothèse nulle et confirmer que les variances des deux groupes ne sont pas égales. Cela implique que nous devrions effectuer le test t de Welch plutôt que le test t de Student standard.

Test t de Welch

Le test t de Welch, ou test t des variances inégales, est robuste aux violations de l'homoscédasticité. L'hypothèse nulle dans ce test est que deux populations ont des moyennes égales. Il est également connu comme une modification du test t d'échantillons indépendants qui ne suppose pas des variances égales.

Maintenant, nous indiquons la statistique de test pour le test t de Welch pour nos deux groupes dans le tableau ci-dessus. D'après la statistique du test t de Welch, nous pouvons rejeter l'hypothèse nulle. Cela implique que les valeurs de risque lié aux informations d'identification et de risque de fraude du groupe A sont significativement plus élevées que celles du groupe B. En d'autres termes, nous avons validé notre hypothèse selon laquelle les organisations ayant une faible utilisation de la résistance au phishing présentent des risques d'identification et de fraude considérablement plus élevés que les organisations ayant une utilisation relativement plus élevée de la résistance au phishing.

Points à retenir

- Le pourcentage de résistance au phishing (PR) est la métrique que nous introduisons pour évaluer l’utilisation des authentificateurs résistants au phishing au sein d’une entreprise. Les entreprises doivent surveiller et améliorer cette métrique afin de renforcer leur posture de sécurité.

- Les risques liés à la fraude et aux identifiants diminuent considérablement lorsque vous utilisez des authentificateurs résistants au phishing. Commencez dès aujourd’hui à adopter la résistance au phishing pour réduire considérablement les risques. Okta recommande l’utilisation de facteurs résistants au phishing tels que FastPass, WebAuthn et les cartes à puce pour tous les flux.

- Statistiquement, les entreprises ayant une faible résistance au phishing sont exposées à des risques liés à la fraude et aux identifiants importants par rapport à celles qui ont une plus grande résistance au phishing.

- Il est nécessaire d’atteindre une résistance au phishing de 100 % pour atténuer les risques liés à la fraude et aux identifiants pour les vecteurs d’attaque examinés, ce qui indique une utilisation de 100 % des authentifications résistantes au phishing.

- Les mesures de protection contre les attaques de phishing peuvent éliminer efficacement les vecteurs d’attaque associés à l’accès aux identifiants et à la fraude au numéro surtaxé, même si ces deux types d’attaques ne sont apparemment pas liés. Les authentificateurs résistants au phishing se révèlent être un moyen de dissuasion puissant contre les attaques sans phishing.

Vous avez des questions sur cet article de blog ? Contactez-nous à l'adresse suivante :eng_blogs@okta.com.

D\'e9couvrez d'autres <a href=\" \" target=\" \" rel=\" \"> blogs d'ing\'e9nierie perspicaces d'Okta pour approfondir vos connaissances.

Prêt à rejoindre notre équipe passionnée d'ingénieurs exceptionnels ? Visitez notre page carrière.

Libérez le potentiel d'une gestion des identités moderne et sophistiquée pour votre organisation. Contactez le service commercial pour plus d'informations.