フィッシング耐性の高い多要素認証(MFA)の必要性

このブログ記事は、フィッシング耐性の高い多要素認証の導入において、Oktaがどのようにサポートできるか、また、増加するクレデンシャルフィッシングの発生状況に焦点を当てた一連の記事の第一弾です。

クレデンシャルフィッシングは、ユーザーを騙してビジネスアプリの認証情報などの機密性の高い個人情報を開示させる行為で、現在ウェブ上で最も普及しているIDベースの攻撃形態の1つです。セキュリティ企業と敵対者は、新しいセキュリティ技術に対抗するため、より新しく、より巧妙な攻撃ベクトルでイタチごっこが続いている状況です。

例えば、送信者アドレス、件名、コピー、シグニチャなど複数の要素のスキャンで検知を行うシグニチャベースのメールセキュリティツールでは、ポリモーフィックフィッシング(それらの要素を絶えず変化させて検知を回避する攻撃手法)の検知は困難です。

TLS証明書を使用しているかどうかを調べることで、偽ドメインやなりすましドメインを特定する検出メカニズムも、LetsEncryptなどの無料のTLS証明書プロバイダを介してHTTPSを使用する偽ドメインを使う悪意ある行為者によって妨害されています。

多要素認証(MFA)をセキュリティ対策として利用している企業では、第1要素だけでなく第2要素も標的とするように進化したMFA特有のフィッシング攻撃が増加していることが報告されています。

多くの企業では、意識向上のためのセキュリティ教育への投資を強化し、フィッシングメッセージを見破り、偽のドメインを識別できるように従業員へのトレーニングが行われています。しかし、最近の攻撃には高度なテクニック(例えば、ドメインを通常の文字ではなくキリル文字で登録するなど)が蔓延していることから、一部の社員がこの攻撃に引っかかり、不正なドメインへのリンクをクリックしてしまう可能性は極めて高いと考えられます。

本ブログでは、フィッシング攻撃の高度化への対策として、フィッシング耐性のあるMFAの重要性に特に焦点を当て、より高い保証レベルの認証を行うことで、従来の二要素認証(2FA)をフィッシング耐性へ強化することの重要性をご紹介します。

最近のクレデンシャルフィッシング攻撃の仕組み:中間者攻撃

従来は、ミッションクリティカルなアプリケーションのログインページを静的なHTMLテンプレートで再現し、その偽ページへのリンクを被害者に送り、入力された認証情報を記録して、個人攻撃やダークウェブでの販売に利用するという流れで、認証情報のフィッシング攻撃が行われていました。2FAでは、例えばSMSを使ったOne Time Password(OTP)で、そのような攻撃を阻止することができたのです。

しかし、Oktaが観測した最近の高度なフィッシング攻撃の波では、攻撃は、静的テンプレートからリバースプロキシベースのフレームワークへと移行しており、本物のサイトと偽のサイトの間にプロキシを設定して、リアルタイムの中間者(AiTM)攻撃を仕掛けることが確認されています。このフレームワークでは、クライアントのリクエストを別のサーバーに中継することができます。これにより、フレームワークはAiTMエージェントとして機能し、クライアントからのすべてのリクエストを傍受し、内容を修正して別のサーバーに転送することができます。そして、サーバーからの応答を傍受してまた内容を修正し、クライアントに転送することができます。この設定により、攻撃者はPOSTリクエストパケットで送信される認証情報を取得し、サインインに成功すると、プロキシサーバーから送り返される有効なセッションクッキーを取得し、実際のドメインへのSSOに使用することができます。

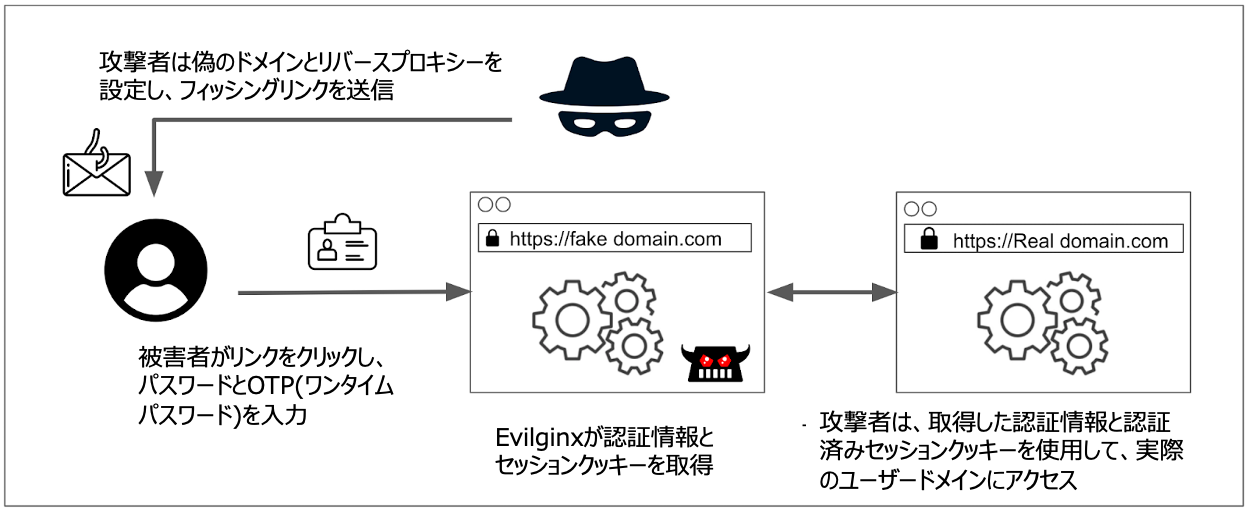

そのようなフレームワークの一例として、Web上で自由に利用できるオープンソースツールであるEvilginxがあります。Evilginxはスタンドアロン型のAiTMリバースプロキシーです。MFAセッションから認証情報とセッショントークンを取得し、盗んだ認証情報を再生してMFAをバイパスするために使用することができます。このような攻撃がどのように行われるのか、段階的に例を挙げて説明します。

- 攻撃者は、AiTM 攻撃を実装するためのリバースプロキシ攻撃フレームワークである Evilginx をダウンロードし、設定を行う。

- 攻撃者は、偽のドメインを設定し、LetsEncrypt(無料のTLS証明書プロバイダー)などの無料サービスを利用して、ウェブサイトを合法的で安全なウェブサイトとして見せかけます。

- 攻撃者は、メールやテキストで被害者にフィッシングメッセージを発信する。

- 被害者はフィッシングURLをクリックし、登録されたドメインの偽アプリのログイン画面が表示されます。

- 被害者はパスワードを入力し、第2の認証要素の入力を促されます。

- 被害者は認証を行い、Evilginx(攻撃者)は2FA後に生成されるセッションクッキーを傍受します。

- 被害者はリダイレクトURLに飛ばされ、なぜうまくログインできないのか不思議に思うことになります。

- 攻撃者は認証情報とセッショントークンを取得し、それを使ってMFAバイパスで実際のWebサイトにログインしています。機密性の高いデータやアプリケーションが危険にさらされる可能性があります。

従来のMFAとフィッシング耐性の高いMFA

従来の2FA/MFAも、多くの形態のクレデンシャル盗難に対する効果的な保護手段であることは間違いありません。

- 盗んだID/パスワードのみで攻撃者ができることを制限

- 攻撃者がそれを迂回しようとしたときに、攻撃を検出できるケースもある

しかし、このようなSMSに依存した従来の仕組み、あるいは電子メールによるワンタイムパスワード、プッシュ通知などには、正規のドメインと悪意のあるドメインの区別がつかないという決定的な欠点があります。そのためには、フィッシング攻撃に強いMFAの仕組みが、先に述べたAiTMシナリオのような攻撃を防ぐために重要です。では、フィッシング攻撃に強いMFAとは、具体的にどのようなもので、2FAよりもどう安全なのでしょうか。

米国国立標準技術研究所(NIST)は、連邦政府機関がデジタルIDサービスを導入する際の技術要件を明示し、フィッシングに強いMFAの定義に役立つSpecial Publication 800-63Bを発行しました。本書で確認されたフィッシング耐性に関する主要な項目は以下の通りです。

- オーセンティケーター(認証器)とユーザーIDの暗号化バインディングを利用したフィッシング等なりすましへの耐性

- OTPデバイス、暗号オーセンティケーター(認証器)、ルックアップシークレット(例:乱数表)による耐リプレイ性

- 認証者が保管する公開鍵が、承認された暗号アルゴリズムの使用に関連するものであることを保証することで、認証処理への侵害に対する耐性

- 各認証要求または再認証要求に対して、ユーザーが明示的に応答することを要求

簡単に言うと、MFAメカニズムがAiTM攻撃に対してフィッシング耐性があるとみなされるためには、使用されるオーセンティケーターが、本物のドメインと暗号化された状態でバインドされ、本物のドメインと攻撃者が生成した偽のドメインを区別することができる必要があります。こうすることで、攻撃者が認証情報やセッションクッキーを取得して再生することができないように、仕組みで攻撃を即座に止めることができます。

また、NISTのガイドラインには、認証システムのセキュリティ的な強度レベル(Authenticator Assurance Levels : AALs)を定義するための有用な情報がいくつか掲載されています。このガイドラインでは、各オーセンティケーターの強さを比較し、フィッシングなどのなりすましに対する耐性が高いオーセンティケーターを選択するためのヒントを示しています。

以下の表は、Oktaがサポートする様々なオーセンティケーターの長所と短所を、その強度レベルとともに説明したものです。

Oktaがサポートするオーセンティケーターのタイプ

|

強度レベル |

オーセンティケーター |

長所 |

短所 |

|

低い |

パスワード |

|

|

|

低い |

セキュリティ上の質問 |

|

|

|

低い |

SMS、音声、Eメール ワンタイムパスワード(OTP) |

|

|

|

低い |

モバイル/デスクトップ用ワンタイムパスワード(OTP)アプリ 例)Okta Verify OTP、Google Authenticator、Authy |

|

|

|

中 |

モバイルアプリのプッシュ通知 例)Okta Verifyによるプッシュ通知機能 |

|

|

|

中 |

物理トークン ワンタイムパスワード(OTP) 例)シマンテックVIP |

|

|

|

高い |

Okta FastPass |

|

|

|

高い |

FIDO 2プラットフォームのオーセンティケーター(Apple Passkeys、Mac Touch ID、Android fingerprint、Windows Hello)、 Passkeys |

|

|

|

最高 |

個人認証カード(PIV)/Common Access Card(CAC)スマートカード |

|

|

|

最高 |

FIDO 2.0 ハードウェアベースのセキュリティキー例)YubiKey |

|

|

攻撃者がエンドポイントを狙った場合はどうなる?

フィッシング攻撃の中には、マルウェアやランサムウェアを配信するペイロードに便乗して、アカウントやデバイスを乗っ取り、認証情報やセッションを乗っ取るものがあります。こうしたエンドポイントの脅威に対応するため、OktaはVMwareやCrowdStrikeといったエンドポイント保護・管理のリーディング企業と提携しています。この統合により、デバイスリスクのアラートがOkta Identity Cloudに送られ、エンドポイント連携のエコシステムにおいて、より安全でシームレスなアクセスを実現します。

Oktaのクレデンシャルフィッシング耐性

Oktaは、組織の従業員から関連するビジネスパートナー企業まで、すべてのユーザーペルソナをサポートし、組織の規模に合わせて、エンドツーエンドのアイデンティティ中心でフィッシング耐性の高い認証を提供します。

- Okta FastPassによるフィッシング耐性

- WebAuthnによるFIDO 2規格への対応

- PIVスマートカードに対応

Oktaのソリューションは、あらゆるデバイス管理ツールと連携し、フィッシングに強い認証フローを実現します。また、Oktaは、組織内のシステムやアプリケーションにアクセスするデバイスの最低限の要件を満たすために、管理者に認証のポリシールールにデバイスチェックを追加することもサポートしています。

Oktaのソリューションが、従業員、契約社員やパートナー企業を保護するためにどのように役立つかについては、https://www.okta.com/jp/fastpass/ をご覧ください。

また、本ブログの第二弾として「Okta FastPassの深層に迫る ーなぜフィッシング耐性が高いのか?」をご紹介します。