サイバー攻撃や不正アクセスを防ぐための高いセキュリティシステムとして、多要素認証(MFA)は多くのサービスで利用されています。多要素認証でのセキュリティの向上は、不正ログイン対策としてIPA(独立行政法人情報処理推進機構)でも対策案として情報発信がされています。また、各業界向けのガイドラインでも多く推奨されています。

そこで今回は、多要素認証の仕組みや具体的なサービス例、メリット・デメリット、のほか注意点などを解説します。

MFA(多要素認証)とは?

多要素認証(Multi-Factor Authentication、MFA)とは、ウェブサイトやアプリケーションなどにログインする際に、下記の「知識要素」「所有要素」「生体要素」の3つの認証要素から2つ以上の認証要素を提示することを求める認証方法です。

<MFAで使用する認証要素>

- 知識要素:ユーザーが知っている情報(ID、パスワード、暗証番号、セキュリティの質問など)

- 所有要素:ユーザーが持っている情報(スマートフォン、モバイルアプリ、キーカード、USBトークンなど)

- 生体要素:ユーザー自身の身体的特徴に由来する情報(顔、虹彩、指紋、声紋、静脈パターンなど)

生体認証の詳細はこちらの記事をご確認ください。

MFA(多要素認証)と二段階認証、二要素認証の違い

MFAと二段階認証には認証方法に違いがありますが、二要素認証はMFAの一部だといえます。

二段階認証とは、MFAとは異なり、認証要素については問わずに「回数」を増やすことでセキュリティの強度を高めていく方法です。

二要素認証とは、異なる2つの要素を組み合わせて行う認証方法のことで、MFAの一部です。多くの場合、二要素認証のことを多要素認証と呼んでいます。

パスワード認証だけでは十分でなくなった理由

従来のパスワード認証だけではなく、近年は多要素認証などのセキュリティが推奨されるようになりました。その理由は、増え続けるサイバー攻撃にあります。ここからは、パスワード認証だけではセキュリティが不十分な理由を解説します。

パスワードの限界

従来はパスワードの安全性を向上させるために、定期的なパスワードの変更を促してきました。しかし、実際はパスワードだけでは適切なレベルのセキュリティを提供できなくなっています。

理由の1つは、多くのユーザーが「同じパスワードを使い回す」「覚えやすいパスワードにする」などの設定をしているためです。このようなパスワードは、複数のサービスに同じIDやパスワードを組み合わせて連続的にログインしようとする「パスワードリスト攻撃」などによって、容易に突破されてしまう危険性があるのです。

1つのパスワードでいくつものサービスにアクセスが可能

パスワード認証だけでは十分でなくなった理由の1つに、1つのパスワードだけで多くのサービスに簡単にアクセスできるようになったことがあります。例えば、Googleの場合、1つのパスワードだけで下記のサービスへアクセスが可能です。

<1つのパスワードだけで入れるGoogleのサービス例>

- メール:送信したメッセージ、受信したメッセージ、会話した相手のアカウントは、すべてシステムに保存され、パスワードのみで保護される

- カレンダー:誰と会ったか、どこにいたか、何をしたかといった情報は、すべてアカウントにリンクされている

- YouTube:パスワードを使用すると、視聴の履歴、アップロード、および視聴した動画に関する記録が保存される

- そのほかのウェブアプリ:HootsuiteやSalesforceなど、ほかのオンラインリソースに接続するためにGoogleアカウントを使用すると、一つのアカウントに各リソースのデータが紐づくため、データ量は膨大になる。

このように1つのパスワードで膨大な個人情報が得られるため、より高いレベルのセキュリティが必要になったといえるでしょう。

サイバー攻撃の増加

パスワードでは十分でなくなった理由に、サイバー攻撃の増加があります。

2017年、Googleは、毎週25万件近くのウェブログイン情報がハッカーに窃取されていることを認めました。その数は、現在さらに大きなものとなっている可能性があります。実際Oktaが発行している「The State of Secure Identity Report 2023」では、2023年1月1日~6月30日までの調査期間でクレデンシャルスタッフィング攻撃(盗まれたアカウント情報を利用してほかのサービスに不正アクセスを行うこと)が最も多く発生した日には2,700万件以上の攻撃が検出されたとあり、実際に攻撃が多いことが報告されています。さらに、ログインを試みた全体の24.3%がクレデンシャルスタッフィング攻撃であり、このような攻撃は特に小売ECサイト、メディア、ソフトウェア/SaaS/テクノロジー、金融 関連のサービスにおいて多く見られました。

MFA(多要素認証)の一例

ほとんどのMFA/多要素認証システムは、ユーザー名とパスワードを排除しない代わりに、別の認証方法を追加し、不正アクセスを阻止できるようになっています。一般的なMFAのプロセスは、以下のとおりです。

<MFAのプロセスの一例>

- 登録:ユーザーがスマートフォンなどの所有デバイスで専用アプリを用いて認証システムが生成したQRコードを読み取ることで、所有要素として登録する

- ログイン:ユーザーが多要素認証システムにユーザー名とパスワードを入力する

- 検証:多要素認証システムが検証コードの入力フィールドを表示し、スマートフォンへ 検証コードを送付 する

- 反応:ユーザーがスマートフォンで確認コードを入力 して完了

このように一般的なID/パスワードだけでの認証に比べて、認証のステップが増える傾向にあります。実際導入する際には、利便性の確保も含めて検討が必要になります。

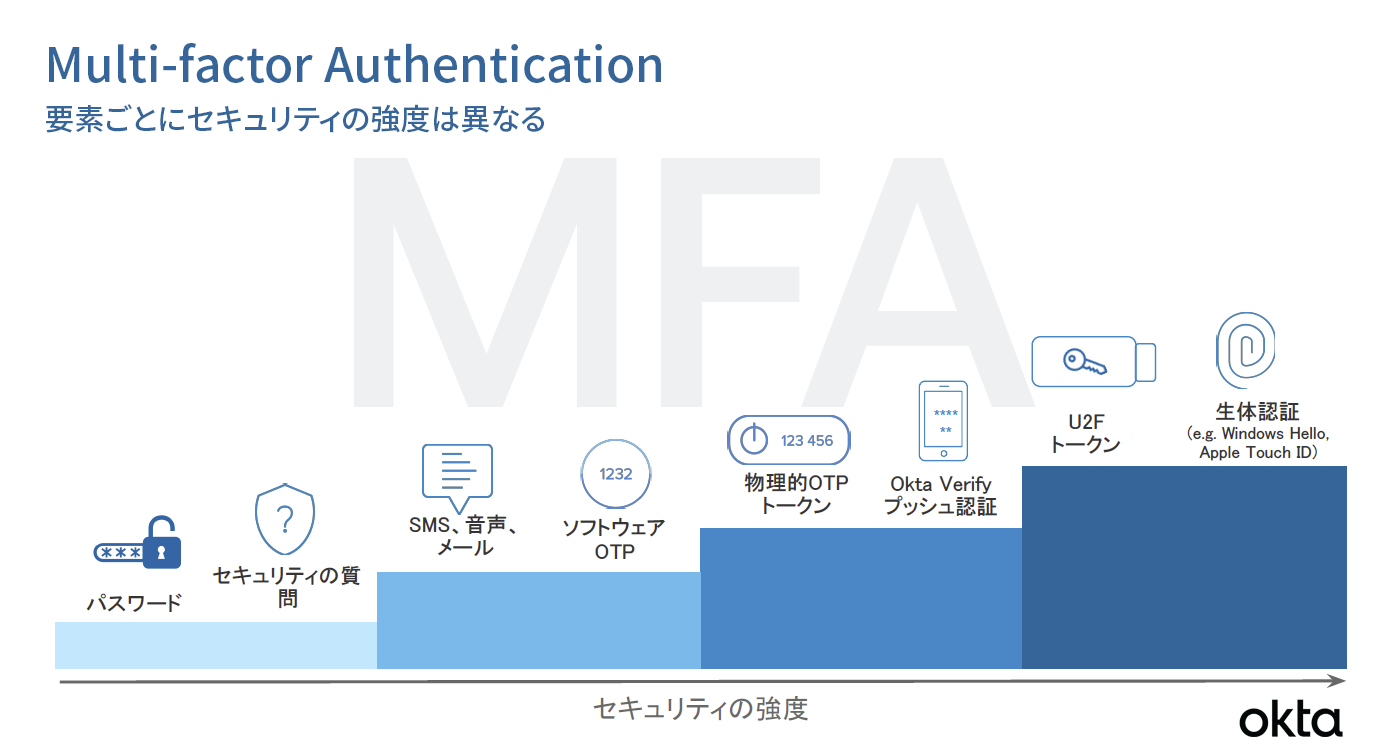

よりセキュリティ強度の高いMFA(多要素認証)を選ぶ必要性

脆弱なパスワードに対する攻撃が一般的になり、それを防ぐためのMFA利用が増える中で、多要素認証疲労攻撃(別名:MFAプロンプトスパム/MFA爆弾)や、中間者攻撃フィッシングといわれるような、MFAシステムをも突破する攻撃が見られるようになりました。

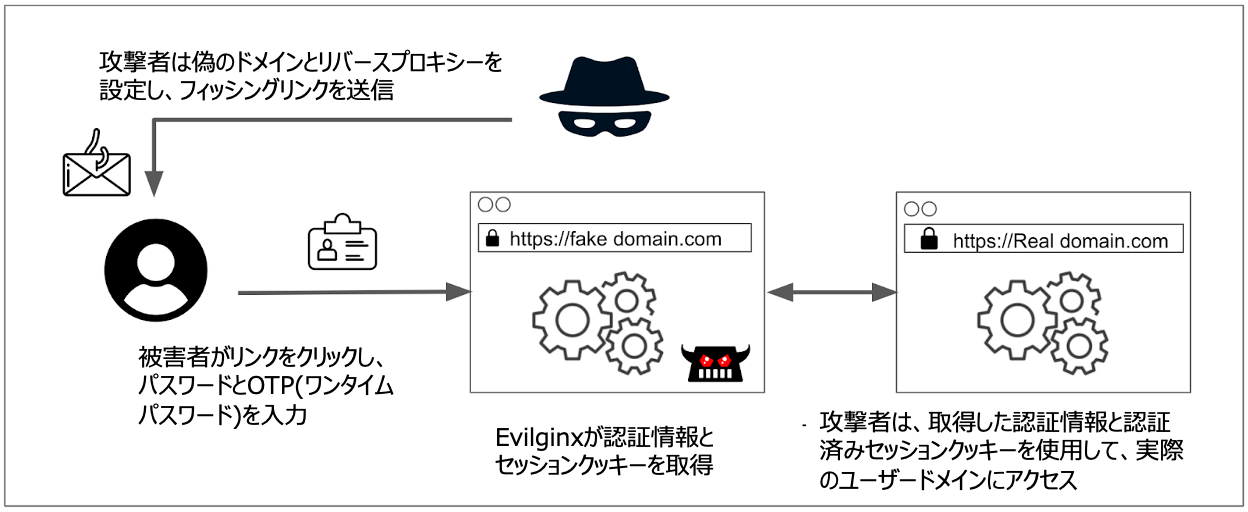

特に中間者攻撃者は、はじめにフィッシングメールを送付し、セッション情報を盗む目的で構築されたサイトに誘導します。ユーザーがそれに気づかずに認証情報を入力し、SMSやモバイルアプリのプッシュ通知、OTP(ワンタイムパスワード)で2つ目の認証要素を許可すると、そのセッション情報が攻撃者に窃取され、標的としたユーザーのアプリケーションへアクセスされてしまいます。認証済みのセッション情報を盗むという手法であるため、ユーザーがMFAを利用していたとしても、MFAで保護されているリソースへアクセスできてしまいます。これを回避するには、フィッシング攻撃に強いMFAの仕組みの採用が重要です。

MFA(多要素認証)を攻撃するフィッシング詐欺の例

MFA(多要素認証)を導入するメリット

MFAを導入すると、さまざまなメリットがあります。メリットの一例を見ていきましょう。

セキュリティが向上する

MFAを導入するメリットは、パスワード認証のみよりもセキュリティが大幅に向上することです。

金融庁が発表した「銀行口座と決済サービスの連携に係る認証方法及び決済サービスを通じた不正出金に係る調査」の調査結果について」によれば、一要素認証とMFAを比較した結果、MFAを行っている場合のほうが不正出金の被害が少ないと報告しています。

各種規制への容易な準拠

MFAを導入するメリットに、企業が業界のセキュリティ関連の規制やガイドラインを容易に準拠できることがあげられます。

近年では、NIST(米国国立標準技術研究所)やGDPR(EU一般データ保護規則)、NIS(ネットワーク情報システム)、金融庁の通達、個人情報保護法、IPA(独立行政法人情報処理推進機構)などによる、セキュリティ関連の規制やガイドラインが増えています。これらの規制やガイドラインの中には、アイデンティティの保護への対応が多く言及されており、企業はこれらに対処しなければなりません。MFAを導入することで、業界の規制やガイドラインの準拠をすることができるのです。

MFA(多要素認証)を導入する際に気をつけること

MFAの導入にはメリットがありますが、注意しておきたい点もいくつかあります。ここからは、MFA導入の際に気をつけることを紹介します。

導入時のコストだけでなく運用までを意識したコストで検討する

MFAの導入には、導入時のコストだけでなく、運用までを意識したコストも加味した上で検討することが必要です。MFAは、クラウドやサブスクリプションモデルソフトウェアでの導入が一般的で、無料で利用できる製品 から有料の製品 まで存在します。初期費用や月額費だけに目を向けると、実際の運用が回らないことも多々あるため、自社の組織形態、利用するITシステム、アプリの状況に合わせて、初期費用だけでなく運用にかかるコストも意識することが重要です。

ユーザーの利便性を意識する必要がある

MFAを導入することで、認証プロセスに追加のステップが加わった結果、ログインにかかる時間が増え、効率性が低下することがあります。例えば、認証アプリケーションからコードを取得したり、SMSで受け取ったコードを入力したりする操作は、ユーザーに負担をかける場合があるかもしれません。しかし、MFAの仕組みによっては、逆にログインにかかる時間がより短縮され、ユーザー利便性とコスト削減につながるケースもあります。導入検討時には、利便性とセキュリティのバランスを意識しましょう。

利便性とセキュリティをバランスさせることも大切

近年のサイバー攻撃の多発により、さまざまなサービスにMFAの導入が推奨されていますが、むやみにセキュリティだけを追求するのではなく、利便性とのバランスを意識する必要があります。具体的には、利用するアプリやサービスに記録される情報の機密性や漏洩時のリスク、またビジネスへの影響度などを意識しつつ、最適なソリューションと運用を検討することが成功へのカギとなります。

そこで効果的な解決策となるのが、「Okta Adaptive MFA」の導入です。「Okta Adaptive MFA」は、ユーザーがツールや情報へのアクセスを要求するたびに、ユーザーのデバイスや場所などの詳細を調べて、アクセスに伴うリスクを評価します。例えば、ある従業員が社内からログインするときには、信頼できる場所にいることから、追加のセキュリティ要素の入力を求められない場合があります。しかし、コーヒーショップからログインする、私用の携帯電話を使用して業務メールを確認する、5分前に東京オフィスからログインしていたのに同一ユーザーが突然「不可能な移動距離」のアメリカからログインを試みていることを検知して追加要素による確認をするといった状況では、同じ従業員であっても信頼できない場所やデバイスを使用しているため、追加の要素による検証を求められることがあります。

「Okta Adaptive MFA」によって、ポリシー変更とステップアップ認証も可能になり、重要データの保護において強力な制御が可能になります。例えば、Salesforceの顧客データなどの機密度が非常に高い情報にアクセスする前には、確認を強化するために第2要素を(場合によっては第3要素も)要求されることがあります。

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。

Oktaの無料トライアル

フィッシング耐性の高いMFAも含めた様々なMFAをお試しいただけます。Oktaのトライアルは30日間無料でご利用いただけます。

関連する記事

参考製品ページ

参考文献

New Dark Web Audit Reveals 15 Billion Stolen Logins From 100,000 Breaches(2020年7月、Forbes)

NIST Update: Multi-Factor Authentication and SP 800-63 Digital Identity Guidelines (2022年2月、NIST)

Google Says Hackers Steal Almost 250,000 Web Logins Each Week(2017年11月、CNN)

You've Been Breached: Hackers Stole Nearly Half a Billion Personal Records in 2018(2019年2月、NBC)

More Enterprises Use Multi-Factor Authentication to Secure Passwords(2019年10月、Security)

Microsoft: Using Multi-Factor Authentication Blocks 99% of Account Hacks(2019年8月、ZD Net)

以上の内容は、原文(英語)の機械翻訳であり、原文と内容に差異がある場合は、原文が優先されます。