Oktaでパスワードレスを実現した方法

OktaのCIOであるAlvina Antarが、Oktaで利用する業務アプリの100%パスワードレス化を達成したことを発表しました。当社のOktaテナントから接続されたすべてのアプリケーション、リソースが、パスワードレスでフィッシングに強い認証ポリシーを使用するようになり、ユーザーエクスペリエンスとセキュリティ態勢が大幅に向上しました。

本年8月30日には、Okta on Oktaがアプリケーションアクセスポリシーの最終設定をロールアウトし、正式にこのマイルストーンを達成しました。しかし、このゴールは物語のほんの一部に過ぎません。ここでは、私たちがどのようにこの取り組みをしてきたのか、その裏側を覗いてみましょう。

この取り組みの始まり

Oktaにおけるパスワードレス化の取り組みは、2021年8月にokta.okta.comのテナントがOkta ClassicからOkta Identity Engine(OIE)にアップグレードしたことから始まりました。これにより、OIEのキラーアプリであるOkta FastPassにアクセスできるようになり、1回のユーザー操作で高保証の多要素認証(MFA)を実現する新たな選択肢が生まれました。

その後、社内のOkta Securityチームと連携し、アプリケーションのポートフォリオを評価し、Okta FastPassを追加認証として含む新しいポリシーを構築しました。セキュリティチームによる各アプリケーションの評価に基づき、各アプリケーションのデータの機密性に見合った十分な保証レベルを提供するポリシーと認証機能に、各アプリケーションをマッピングしました。

進捗と効果を測定

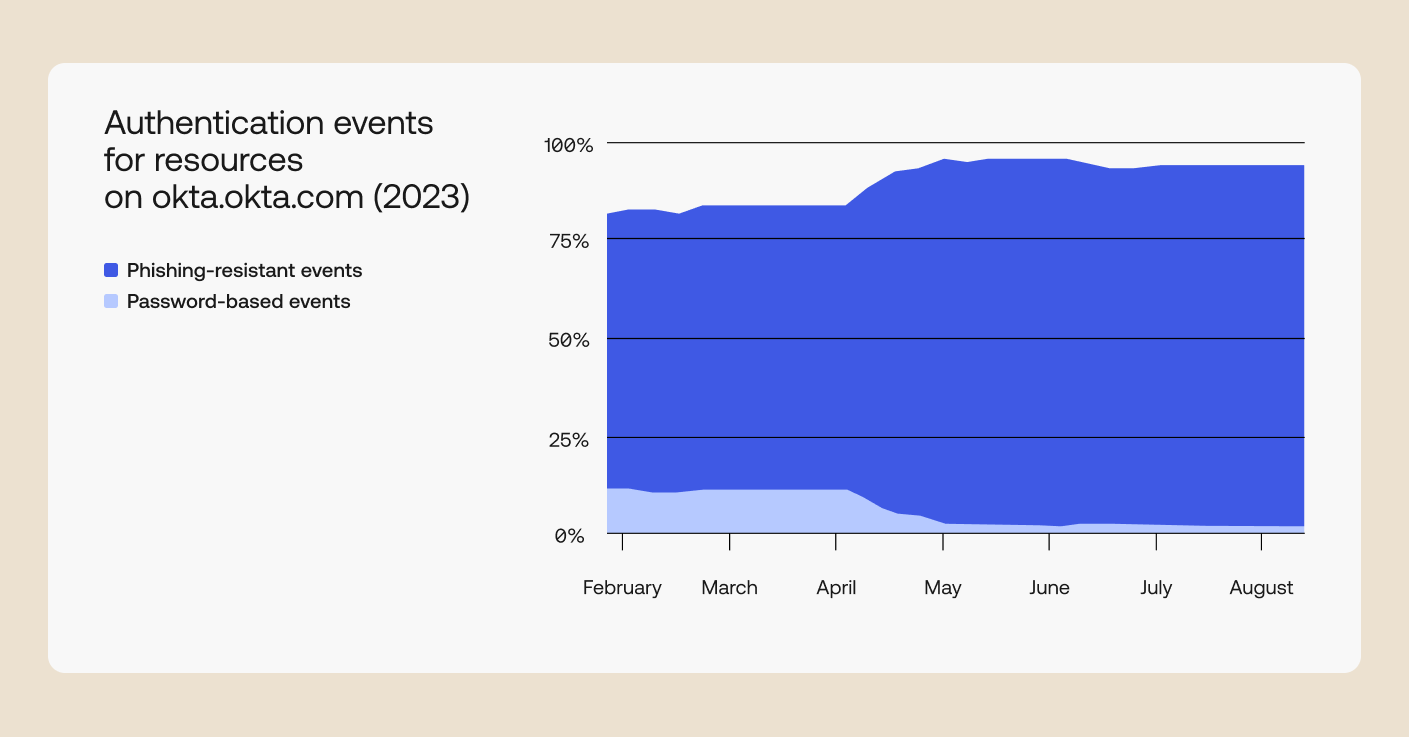

データ駆動型の企業として、私たちは認証イベントの回数や、各イベントで使用された認証者を頻繁に測定し、進捗と効果を測定しています。ポリシーの不具合を改善し、ユーザーエクスペリエンスに関するフィードバックに対応するにつれて、測定基準は正常化し、分析を開始できるようになりました。

OIEに切り替えてからほぼ1年後の2022年6月までに、認証イベントの半分強がOkta FastPassを使用していました。実際、認証イベントの75%近くが、Okta FastPassやWebAuthnなど、何らかのパスワードレステクノロジーを使用していました。Okta Classicの1ヶ月あたりのMFA認証の総カウントと、私たちが収集した新しいデータ、各トランザクションが完了するまでの時間を比較することで、従来のMFAからOkta FastPassに切り替えただけで、年間7,700人時以上の時間節約を計算しました。各認証イベントのコストを平均的な従業員コストで計算すると、この時間節約は初年度で47万ドル以上の価値があることがわかりました(注1)。

しかし、私たちはそれだけに留まりませんでした。

大胆な挑戦

2022年後半、テナントのOkta FastPassでフィッシング耐性を有効にした直後、私たちは2023年末までにアプリケーションのポリシーからパスワード認証とフィッシング耐性のない認証をなくすことに挑戦しました。これは、Okta on Okta、ビジネステクノロジー、セキュリティ、Workforce Identity Cloud(WIC)製品チームなど、社内の複数の組織にまたがる意図的で変革的な取り組みでした。

その範囲は非常に広かったのですが、変更に必要な実際のチームは、少なくともOkta on Oktaの管理者である私たちから見ると、驚くほど小規模でした。セキュリティチームの指導のもと、私たちはまず、プラットフォームを変更することなく、既存のポリシーからフィッシングの可能性のある要素を取り除くためにどのような取り組みができるかを評価しました。そして、これらのすぐに完了できる取り組みと、WIC製品チームから提供されるプラットフォームに必要な新機能とを分けて考えました。

その過程で、ベースラインを確立し、ポリシー調整の影響を実証するために、各認証イベントを追跡しました。年が明けると、データに明確な傾向が見られるようになりました:

これらの認証ポリシーの変更は、パスワードの使用を減らす上で最大の効果をもたらしました。これらの変更を展開する際、私たちはユーザーと頻繁かつ明確にコミュニケーションを取り、サインオン体験がどのように変わるかを常に知らせ、業務の中断を避けるために必要な新しい行動やアクションを共有するようにしました。当社の従業員は、ユーザーエクスペリエンスが向上することに興奮していたので、このロールアウトの一環として、ユーザー導入や反発は問題ではありませんでした。

最後の追い込み

上のグラフが示すように、私たちは2023年半ばの約3ヶ月間、パスワードの使用率が全認証イベントの2%に止まったままでした。私たちはすべてのデバイスタイプでフィッシングに耐性のある認証が必要であることを保証するポリシールールを有効にしていましたが、管理対象外のiOSデバイスが残りのギャップとなっていました。

私たちは、BYODデバイスでもフィッシング耐性のあるフローをサポートできるようにしたいと考えていました。そこで私たちは、WICの開発環境に接続された実際のアプリケーションを使用してデバッグとテストを行い、目標を達成するためにOkta Verify内でどのような製品変更が必要かを正確に把握するお手伝いをしました。準備が整ったところで、本番環境に導入し、最後のギャップを解消しました。今では、すべてのデバイスとポリシーで、フィッシング耐性のある認証機能が必要です。

パスワードレスの取り組みは続く

Oktaでは現在、業務で利用するアプリで100%パスワードレス化を実現していますが、次の段階として、アイデンティティライフサイクルのすべてのシナリオでパスワードを完全になくし、パスワードを使用するオプションさえもなくすことを目指しています。

まもなく、アプリケーションサインオンのオプションとしてパスワードを完全になくすようにアプリケーションポリシーを変更する予定です。現在、ワークステーションで多要素、パスワードレスサインオンフローをテストしており、MacOSとWindowsへのローカルユーザーアカウント認証の必要性を排除しています。その代わりに、すべてをOktaで管理し、フィッシングに強いクレデンシャルを使用することを目標としています。最後に、新入社員が入社時にアカウントを設定する際に、事前に設定されたフィッシングに強い認証情報を使用して、新しいユーザーを安全にテナントとワークステーションにブートストラップする方法を導入する予定です。これらの取り組みについては、今後のブログ記事で詳しくご紹介します。

この取り組みは、ビジネステクノロジー、Okta on Okta、セキュリティ、プロダクトのすべてが協力し、セキュリティのレベルを高めることで、Oktaがどのようなことができるかを示すものです。

Okta on Oktaの取り組みについて詳しくお聞きになりたい方は、担当営業またはこちらまでご連絡ください。

このブログで言及されている、現在利用可能ではない未発表の製品、特徴、機能は、期限内に、またはまったく提供されない可能性があります。製品ロードマップは、いかなる製品、特徴、機能の提供に対するコミットメント、義務、約束を表すものではなく、お客様は購入の意思決定を行う際に、製品ロードマップに依存しないでください。

注1:値は、okta.okta.com org内の全認証イベントの60日間分析(05/01/22~06/30/22)とokta.okta.com内の2021年8月のOIE/Okta FastPassリリース後の1年間を推定したものです。