Identity Threat Protection with Okta AI ユースケース解説

本投稿では、2024年にリリースしたIdentity Threat Protection with Okta AI(ITP)の実際のユースケースをご紹介します。

認証後の脅威

不正アクセスなどの脅威を防ぐ手段として、Okta Workforce Identity Cloudが提供している機能では、Okta ThreatInsight、振る舞い検知、リスクスコアリングなどがあります。これらは、認証前に防ぐ手段となります。

昨今、話題となっているセッションハイジャック攻撃のように、セッションを盗んでユーザーになりすます攻撃は、認証後に発生するものとなり、これらの対策のみでは防ぐことはできません。

Identity Threat Protection with Okta AI(ITP)とは

ITPは、Oktaのリスクエンジンとセキュリティイベントプロバイダーを通じてリスクシグナルを受信し、ユーザーとセッションを継続的に評価します。ITPが、ユーザーのセッションが同じ場合に、リスク、ネットワークゾーン、振る舞いの変化を検知すると、自動的にセッションの無効化や強制ログアウトなどの修復アクションを開始します。

ITPを使用することで、グローバルセッションポリシー、認証ポリシーや、前述したOkta ThreatInsight、振る舞い検知、リスクスコアリングの構成が、ユーザーのセッションに対して継続的に評価されます。

また、ITPは、Okta Verifyや連携しているセキュリティイベントプロバイダーからのシグナルを使用してリスクを総合的に判断します。

ITPの主な4つのユースケース紹介

具体的に利用イメージを持っていただくために、代表的なユースケースを4つご紹介します。

ユースケース1: 海外からの不正アクセスは「認証後」も止める

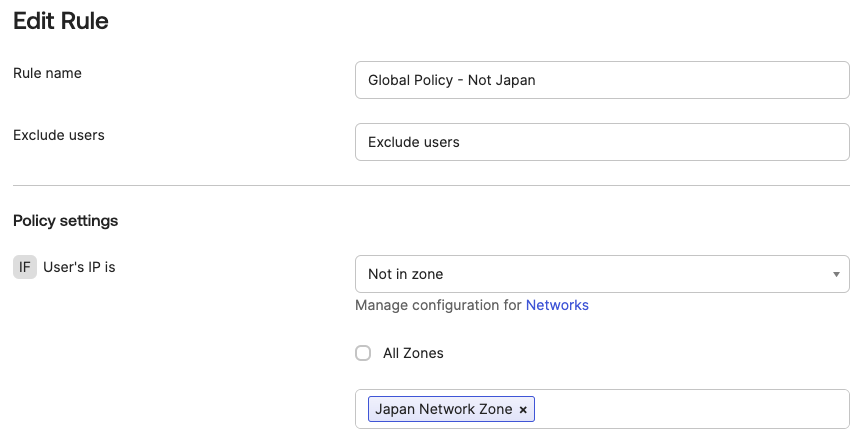

グローバルセッションポリシーで、日本以外からのアクセスをブロックするように構成することができます。

設定例:

上記の条件は、ユーザーがOktaにアクセスした際に評価されます。

しかし、その後ハイジャックされたセッションを利用された場合、脅威アクターは日本以外からもアクセスすることができてしまいます。

上記脅威に対し、ITPを使って、以下のように対策を行うことができます。

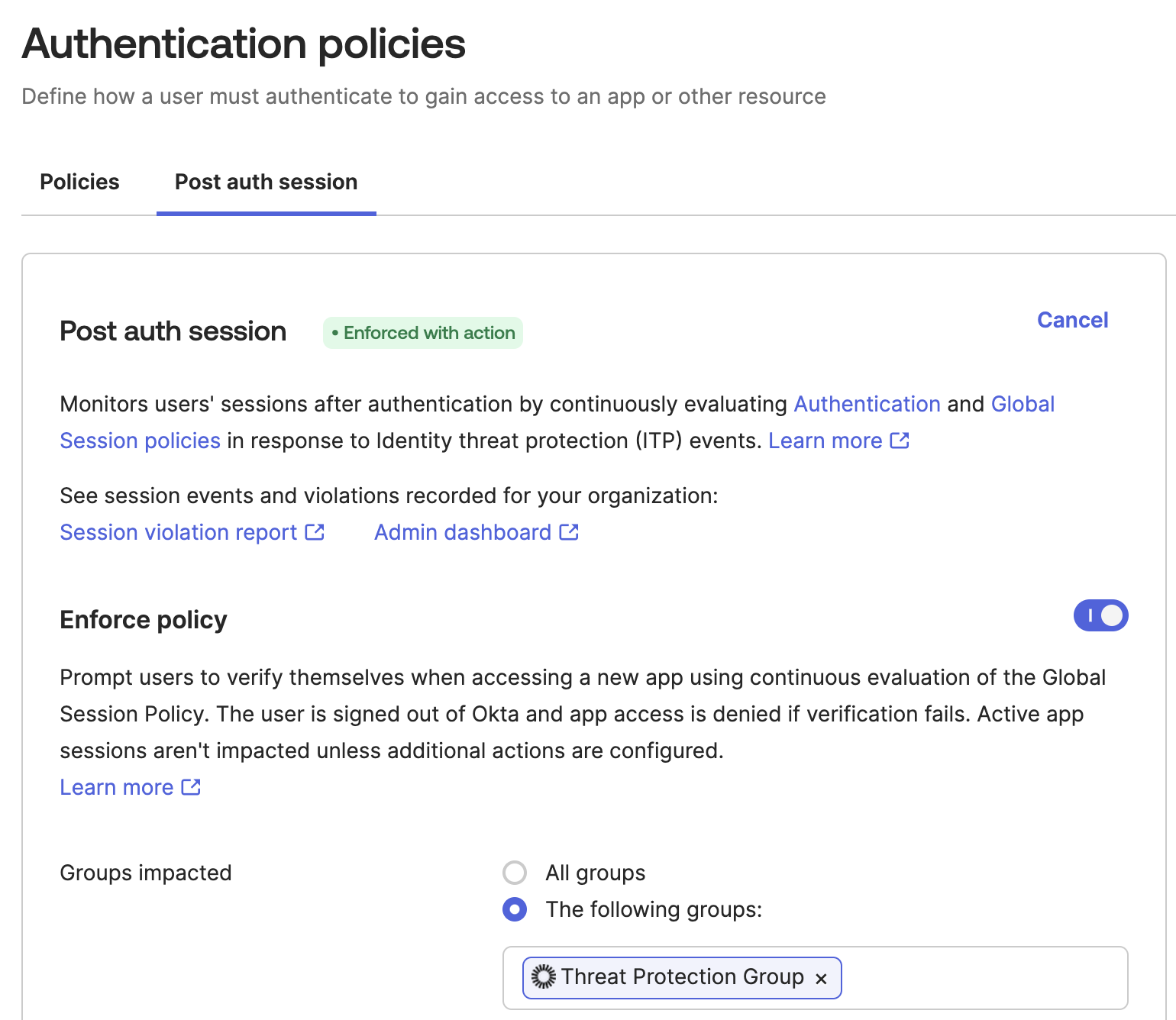

- [Security]メニューの[Authentication policies]-[Post auth session]にて、[Enforce policy]を有効化します。

設定後、盗んだセッションで、海外のネットワークからOktaへアクセスすると、セッションは即時無効化され、Oktaから強制的にサインアウトされます。

詳しくは、Identity Threat Protectionを使用した認証後セッション評価をご確認ください。

ユースケース2: 国内でも「認証後」の不正アクセスを止める

ユースケース1では、グローバルポリシーで定義されていた日本以外からのアクセスを、認証後に検知して止めることができました。しかし、同じ日本からのアクセスの場合は、どのように止められるのでしょうか。

それは、ITPの以下の機能を使って対策を行うことができます。

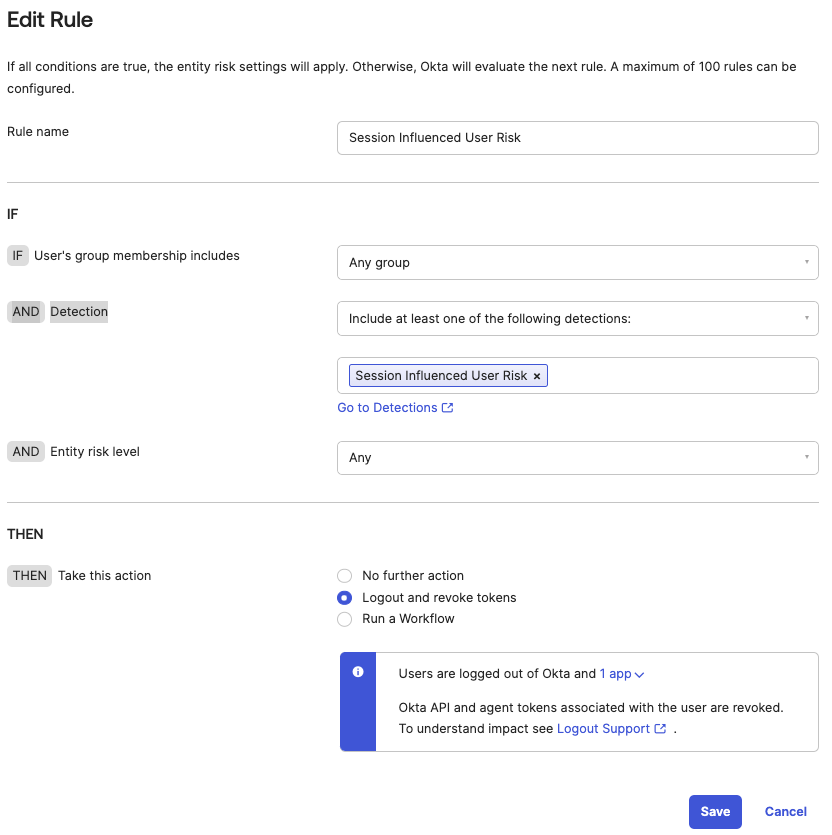

- [Security]メニューの[Entity Risk Policy]にて[Add rule]をクリックします。

- [Rule name]には、例えば[Session Influenced User Risk]と入力します。 [IF]の[Detection]条件にて、[Include at least one of the following detections:]を選択し、その下のフィールドで[Session Influenced User Risk]を指定します。[THEN]の[Take this action]にて、[Logout and revoke tokens]を選択し、[Save]をクリックします。

- [Session Influenced User Risk]ルールを有効化します。

設定後、盗んだセッションで、日本国内かつ正規ユーザーとは別のIPアドレスからOktaへアクセスすると、セッションは即時無効化され、Oktaから強制的にサインアウトされます。

これは、IPアドレスが変わったことを検知し、自動的に修復アクションとして強制サインアウトが行われました。

セッション違反が発生した場合のアクションは、サインアウトの他にも、ユーザーに多要素認証を求めたり、Okta Workflowsでカスタムアクションをトリガーさせたりすることができます。

そのため、通常の業務を行っている場合でも、利用しているIPアドレスが変わる可能性があるという場合には、業務影響を考慮して、強制サインアウトではなく、多要素認証を求めるようにすることをご検討ください。

詳しくは、認証後セッション評価を強制ポリシーをご確認ください。

ユースケース3: 複数アプリに短時間での不正アクセスを止める

脅威アクターは、ユーザーになりすましOktaへアクセスした後、短時間にアクセス権がある多くのアプリへアクセスを試みます。

上記脅威に対し、ITPを使って、以下のように対策を行うことができます。

設定は以下の手順で行います。

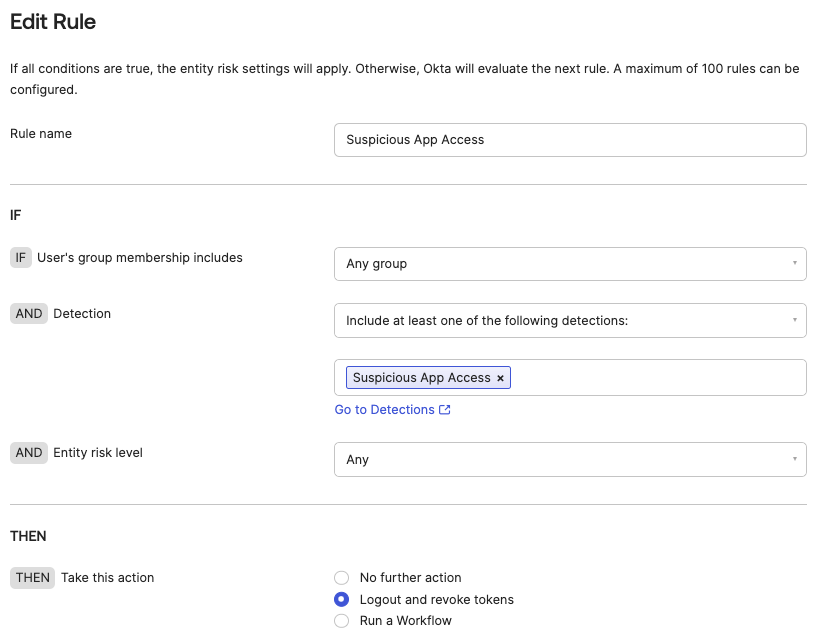

- [Security]メニューの[Entity Risk Policy]にて[Add rule]をクリックします。

- [Rule name]には、例えば[Suspicious App Access]と入力します。 [IF]の[Detection]条件にて、[Include at least one of the following detections:]を選択し、その下のフィールドで[Suspicious App Access]を指定します。[THEN]の[Take this action]にて、[Logout and revoke tokens]を選択し、[Save]をクリックします。

- [Security]メニューの[Entity Risk Policy]にて[Suspicious App Access]を有効化します。

設定後、盗んだセッションでOKtaへアクセスし、エンドユーザーダッシュボードから5分以内に15個のアプリへアクセスすると、セッションは即時無効化され、Oktaから強制的にサインアウトされます。

ユースケース4: 脅威を検知した場合にアプリから強制ログアウトさせる

最後に、Universal Logout機能をご紹介します。Universal Logoutを使用することで、ITPによってリスクが検知された場合に、利用しているアプリ(Universal Logoutをサポートしているアプリ)でユーザーのセッションを終了することができます。

Universal Logoutの機能を使うことで、ユースケース3でご紹介した短時間で不正にアクセスを試みられたアプリも、強制ログアウトさせることができます。

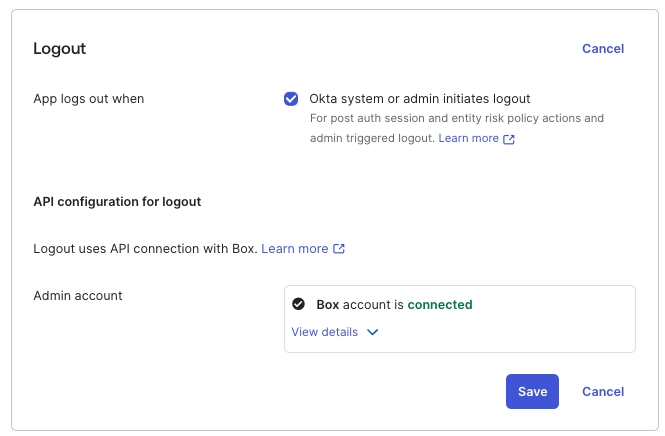

- [Applications]メニューから、[Box]を選択し、[Authentication]タブ-[Logout]-[Okta system or admin initiates logout]にチェック、[Admin account]が認証済みであることを確認します。

- [Security]メニューの[Entity Risk Policy]にて[Suspicious App Access]を有効化します。(ユースケース3と同じ条件です)

設定後、ユースケース3と同様に、盗んだセッションでOktaへアクセスし、エンドユーザーダッシュボードから5分以内に15個のアプリへアクセスします。すると、Oktaから強制的にサインアウトされるのと同時に、アプリからもサインアウトされます。

以上、具体的なシーンでのITPのユースケースをご紹介しました。

ITPを使うためには

ITPを利用するには、専用のライセンスが必要です。お客様の要件に応じて、製品の詳しいご紹介やデモも行っておりますので、担当営業またはお問合せフォームからご連絡ください。

以上