昨年、Okta は Okta Device Access を段階的に展開し、Okta のシンプルで安全な認証エクスペリエンスをデバイスログインのタッチポイントにもたらしました。Okta のソリューションの価値を支持する最良の方法は、Okta 社内で当社のテクノロジーを活用することではないでしょうか。

Okta Device Accessは、安全なデバイスログインとその先のために、多くの重要なアイデンティティセキュリティ機能を提供します。多くの人にとって、毎日の仕事始めはデバイスへのログインであるため、そのタッチポイントを保護する必要があります。ただし、追加のセキュリティ対策を実装すると、エンドユーザーと管理者にとって不安が生じる可能性があります。私たちの場合もそうでした。ただし、慎重な計画により、問題が発生したときに対処する準備ができました。

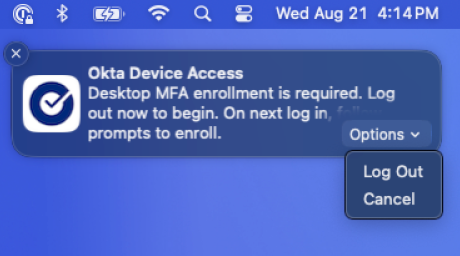

Oktaの従業員のほとんどがmacOSコンピューターを使用しているため、デスクトップMFAの展開からOkta Device Accessの導入を開始しました。計画された展開期間の終了までに、影響を受けた従業員の100%が準拠しました。組織でOkta Device Accessの展開を検討し、開始する際には、よりスムーズなエクスペリエンスを生み出すために収集した知識を検討してください。

OktaのDesktop MFAのロールアウト計画

macOS用Desktop MFAの展開が成功したのは、影響を受けた従業員に対する社内技術チームからのメールやニュースレターなど、多角的な企業コミュニケーション戦略の結果です。また、エンドユーザーがDesktop MFAに正常に登録するためのステップバイステップの手順を作成し、ユーザーが参照できる詳細なFAQドキュメントを共有しました。この事前の取り組みにより、製品展開の開始前に強固な基盤が提供されました。

大まかに言うと、ロールアウトは次のように構成しました。

- まず、100 人未満の初期ユーザー受け入れテスト(UAT)グループを特定し、Desktop MFA に関するフィードバックを得ました。

- 次に、影響を受ける Okta の従業員を特定し、その機能に基づいて 4 つの異なるロールアウトグループに分類することで、より広範な製品の展開を開始しました。

- Oktaテクノロジーチームは、社内でデスクトップMFAを展開する計画を発表し、展開のタイムライン全体を通してエンドユーザーコンテンツを広め、共有し続けました。

- MDM-driven Okta-

- また、エンドユーザーが登録を完了するための猶予期間を設け、登録を完全に強制する前に、従業員がコンピューターからロックアウトされるリスクがありました。

- Okta の技術チームは、専用の Slack チャネルを通じて質問やトラブルシューティングに対応しました。

- ユーザーの登録を追跡するために、Oktaテクノロジーチームは、ユーザーがデスクトップMFAに登録したかどうか、登録したユーザー数、およびデバイスでのデスクトップMFAの展開が正常であるかどうかを報告するために、MDM拡張属性を作成しました。これらのレポートは、チームが追加の注意が必要なエッジケースを見つけ、展開の進捗状況とコンプライアンスに関するリーダーシップを更新するのに役立ちました。

「最良の計画」についての格言は何でしたっけ?

展開の道のりに、つまづきはつきものです。私たちも例外ではありませんでした。エンドユーザーの課題を予測するために最善を尽くしましたが、いくつかの点を見落としていました。以下にいくつかの例を挙げます。

- いくつかのケースでは、従業員はDesktop MFAに正常に登録する前に、まずモバイルデバイス管理(MDM)構成のアップデートに対処する必要がありました。

- ロールアウト中、Appleは新しいiPhone 16をリリースしたため、新しいデバイスを持つユーザーのグループは、登録を転送する必要がありました。

- 他のケースでは、従業員はOkta Verifyモバイルアプリケーション(つまり、iOSとAndroid)にOktaアカウントを再度追加して、プライマリオーセンティケーターにする必要がありました。

- 驚くべきことに、最も一般的な質問は、ユーザーがデスクトップMFAに正常に登録されていることをどのように確認できるかということでしたが、確立されたコミュニケーションチャネルを通じて迅速に対応しました。

ユーザーからの質問のほとんどは、ログイン時に何が予想されるか、2番目の要素をどのくらいの頻度で求められるかなど、ユーザーエクスペリエンスに関するものでした。ロールアウトが進み、ユーザーが質問を提起するにつれて、エンドユーザー向けのサポートドキュメントを改良し、ユーザーグループに影響を与える可能性のある問題を予測するために、必要に応じてお知らせを出しました。セキュリティ体制の改善に加えて、このエクスペリエンスは、製品全体の設計とユーザーエクスペリエンスに関する役立つフィードバックを収集する絶好の機会であることが証明され、Okta Device Accessのロードマップに役立ちました。

Okta における Okta Device Access の今後の展開

Okta Device Access macOS Desktop MFA for Windows Okta Okta Device Access Okta

また、ソリューションとしてOkta Device Accessを成熟させ、展開エクスペリエンスを簡素化するための堅牢なロードマップがあります。このロードマップには、Universal Directoryの詳細なデバイスプロファイルを使用して、エンドユーザー登録を監視するための管理者向けの可視性を高めることが含まれています。

現在Okta Device Accessの導入プロセスを実行中の場合は、Okta Device Accessディスカッショングループに参加して質問するか、Oktaスペシャリストとのミーティングにサインアップして、より個別に対応してもらってください。製品ドキュメントには、Okta Device Accessの導入に関するすべての手順が記載されています。

Okta Device Accessをご検討中で、組織がどのようにメリットを享受できるかについて詳しく知りたい場合は、Okta Device Accessのページをご覧ください。