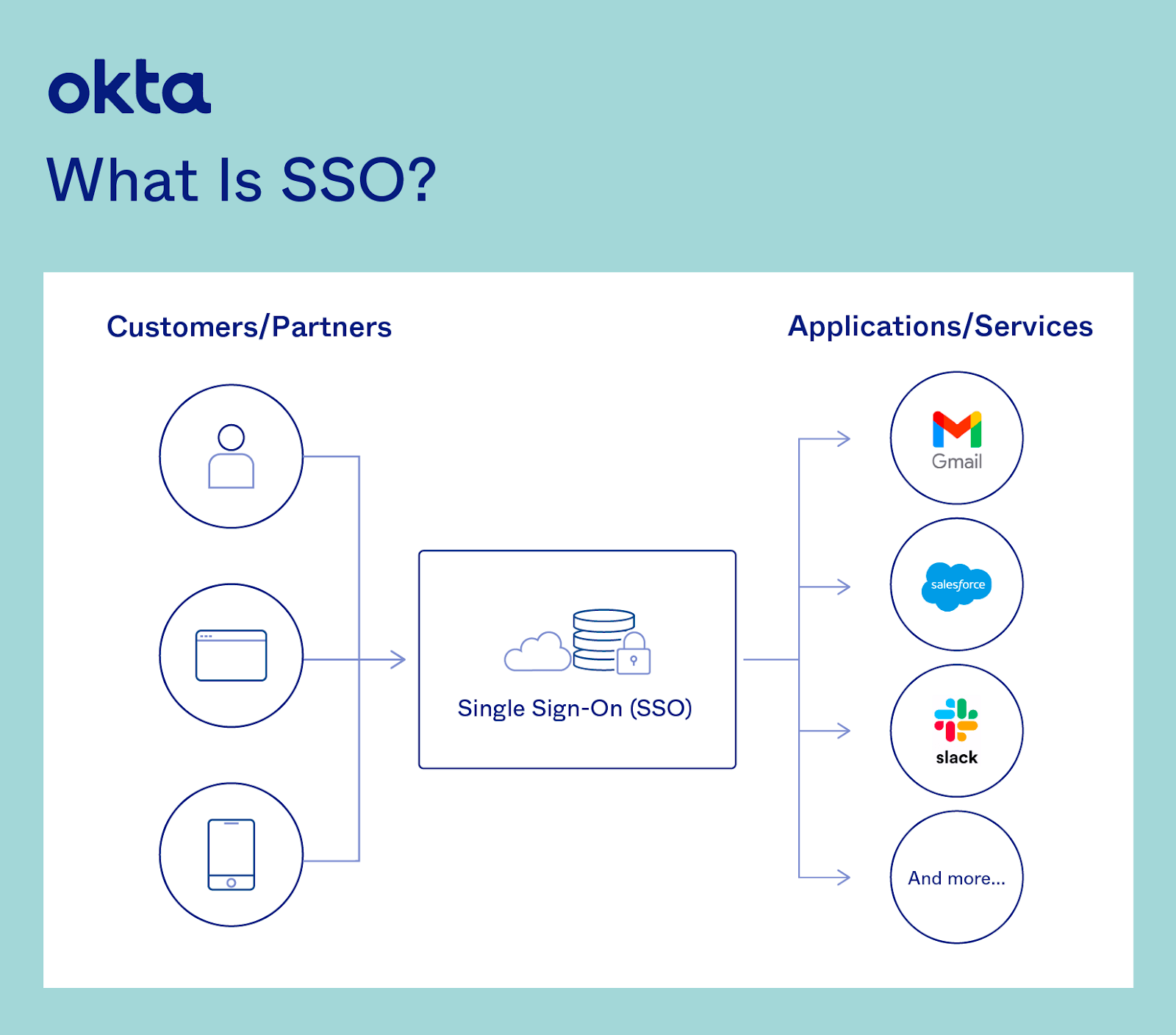

O Single Sign-On (SSO) é uma ferramenta de autenticação que permite aos usuários acessar com segurança vários aplicativos e serviços usando um conjunto de credenciais, eliminando a necessidade de lembrar diferentes senhas para cada serviço.

No ecossistema de trabalho remoto atual, onde os funcionários dependem de aplicativos de software como serviço (SaaS) como Slack, Google Workspace e Zoom, o SSO fornece um widget pop-up simples ou uma página de login com apenas uma senha que fornece acesso a todos os aplicativos integrados.

O SSO acaba com os dias de ter que lembrar e inserir várias senhas e elimina a frustração de ter que redefinir senhas esquecidas. Os usuários também podem acessar uma variedade de plataformas e aplicativos sem ter que fazer login sempre.

Como funciona o SSO?

O SSO é construído sobre o conceito de Identidade Federada, que é o compartilhamento de atributos de identidade entre sistemas confiáveis, mas autônomos. Quando um usuário é confiável por um sistema, ele recebe automaticamente acesso a todos os outros que estabeleceram um relacionamento de confiança com ele. Isso fornece a base para as soluções modernas de SSO, que são habilitadas por meio de protocolos como OpenID Connect e SAML 2.0.

Como funcionam os tokens de SSO?

O SSO funciona como chaves digitais que comprovam a identidade de um usuário. Quando um usuário faz login em um serviço com seu login SSO, um token de autenticação é criado e armazenado em seu navegador ou no servidor de serviço central de autenticação (CAS) da solução SSO. Qualquer aplicativo ou site que o usuário acessar posteriormente verificará com o serviço SSO, que então envia o token do usuário para confirmar sua identidade e fornecer-lhe acesso sem ter que fazer login novamente. Este processo garante uma experiência contínua e segura em diferentes plataformas.

A história do SSO

A tecnologia SSO tem suas raízes nas ferramentas de identidade on-premises que ajudaram as organizações a conectar com segurança seus computadores, redes e servidores em meados do final da década de 1990. Naquela época, as organizações começaram a gerenciar suas identidades de usuário por meio de sistemas dedicados como o Active Directory (AD) da Microsoft e o Lightweight Directory Access Protocol (LDAP), e então protegeram o acesso por meio de SSO on-premises ou Web Access Management (WAM) ferramentas.

À medida que a TI continua a evoluir ao mudar para a nuvem, dispersando-se por vários dispositivos e enfrentando ameaças cibernéticas mais sofisticadas, as ferramentas tradicionais de gerenciamento de identidade têm lutado para acompanhar o ritmo. As equipes de TI precisam de uma solução que forneça aos usuários acesso SSO rápido e seguro a qualquer aplicativo ou serviço.

Tipos de SSO

Existem vários protocolos e padrões a serem observados ao identificar e trabalhar com o SSO. Estes incluem:

- Security Access Markup Language (SAML): SAML é um padrão aberto que codifica texto em linguagem de máquina, permitindo a troca de informações de identificação. Como um padrão central para SSO, ele ajuda os provedores de aplicativos a garantir que suas solicitações de autenticação sejam apropriadas. O SAML 2.0 é especificamente otimizado para aplicativos da web, permitindo que as informações sejam transmitidas por meio de um navegador da web.

- Open Authorization (OAuth): OAuth é um protocolo de autorização de padrão aberto que transfere informações de identificação entre aplicativos e as criptografa em código de máquina. Isso capacita os usuários a conceder a um aplicativo acesso aos seus dados em outro aplicativo sem ter que validar suas identidades manualmente.

- OpenID Connect (OIDC): OIDC está acima do OAuth 2.0 para adicionar informações sobre o usuário e possibilita o processo de SSO. Ele permite que uma sessão de login seja usada em vários aplicativos. Por exemplo, o OIDC permite que um usuário faça login em um serviço usando sua conta do Facebook ou Google em vez de inserir as credenciais do usuário.

- Kerberos: Kerberos é um protocolo que permite a autenticação mútua, onde tanto o usuário quanto o servidor verificam a identidade um do outro em conexões de rede inseguras. Ele usa um serviço de concessão de tickets que emite tokens para autenticar usuários e aplicativos de software, como clientes de e-mail ou servidores wiki.

- Autenticação por smart card: Além do SSO tradicional, o hardware pode facilitar o mesmo processo, como dispositivos físicos de smart card que os usuários conectam aos seus computadores. O software no computador interage com chaves criptográficas no smart card para autenticar cada usuário. Embora os smart cards sejam altamente seguros e exijam um PIN para operar, eles precisam ser carregados fisicamente pelo usuário, correndo o risco de serem perdidos. Eles também podem ser caros de operar.

SSO local versus baseado na nuvem

As soluções SSO devem estar alinhadas com a estratégia geral de TI, a postura de segurança e as necessidades operacionais de uma organização, incluindo se elas são locais ou baseadas na nuvem.

SSO local requer a instalação e manutenção de hardware e software dentro de um local físico. Ele oferece controle total sobre o ambiente SSO para organizações com requisitos específicos de conformidade ou segurança. No entanto, envolve custos iniciais mais altos para compras de hardware e software e requer recursos significativos para manutenção e escalonamento contínuos.

SSO baseado em nuvem é hospedado na infraestrutura de um provedor e é uma abordagem mais flexível e econômica. Ele reduz a necessidade de hardware físico, diminui os custos iniciais e oferece escalabilidade para ajustar o uso do serviço com base na demanda. Embora este modelo ofereça menos controle sobre a infraestrutura, ele aproveita as medidas de segurança e conformidade do provedor de nuvem, o que pode ser uma vantagem para organizações que buscam segurança robusta com sobrecarga mínima.

Os benefícios do SSO

As organizações que implementam o SSO colhem uma ampla gama de benefícios, desde evitar os riscos apresentados pela reutilização de senhas até oferecer uma experiência de usuário perfeita. Os principais benefícios do SSO incluem:

- Superfície de ataque reduzida: O SSO elimina a fadiga de senhas e as más práticas de senhas, tornando imediatamente sua empresa menos vulnerável ao phishing. Ele permite que os usuários se concentrem em memorizar uma senha forte e exclusiva e reduz as redefinições de senha demoradas e dispendiosas.

- Acesso de usuário contínuo e seguro: O SSO fornece informações em tempo real sobre quais usuários acessaram os aplicativos, quando e de onde, permitindo que as empresas protejam a integridade de seus sistemas. As soluções de SSO também abordam riscos de segurança, como um funcionário perder seu dispositivo corporativo, permitindo que as equipes de TI desabilitem imediatamente o acesso do dispositivo a contas e dados críticos.

- Auditoria de acesso de usuário simplificada: Garantir que as pessoas certas tenham o nível certo de acesso a dados e recursos confidenciais pode ser complicado em um ambiente de negócios em constante mudança. As soluções de SSO podem ser usadas para configurar os direitos de acesso de um usuário com base em sua função, departamento e nível de senioridade. Isso garante transparência e visibilidade dos níveis de acesso em todos os momentos.

- Usuários capacitados e produtivos: Os usuários exigem cada vez mais acesso rápido e contínuo aos aplicativos de que precisam para realizar seus trabalhos. Gerenciar solicitações manualmente é um processo minucioso que só serve para frustrar os usuários. A autenticação SSO elimina a necessidade de supervisão manual, permitindo acesso imediato a até milhares de aplicativos com um único clique.

- Preparação para o futuro: O SSO é o primeiro passo para proteger sua empresa e seus usuários. Além disso, o SSO permite que as organizações implementem outras práticas recomendadas de segurança, incluindo a implantação da autenticação multifator (MFA) e a conexão com ferramentas de comprovação de identidade, classificações de risco e gerenciamento de consentimento para atender às necessidades de conformidade e mitigar fraudes.

Os desafios do SSO

Embora o SSO seja fácil de usar e conveniente, pode representar um risco de segurança se não for bem gerenciado ou implantado corretamente. Os obstáculos incluem:

Riscos de acesso do usuário: Se um invasor obtiver acesso às credenciais de SSO de um usuário, ele também obterá acesso a todos os aplicativos que o usuário tem direito. Portanto, é imperativo implantar mecanismos de autenticação adicionais além de apenas senhas.

Vulnerabilidades potenciais: Vulnerabilidades foram descobertas no SAML e no OAuth que deram aos invasores acesso não autorizado às contas da web e móveis das vítimas. É importante trabalhar com um provedor que tenha contabilizado essas instâncias em seu produto e combine o SSO com fatores de autenticação adicionais e governança de identidade.

Compatibilidade de aplicativos: Às vezes, um aplicativo não está configurado para se integrar efetivamente com uma solução SSO. Os fornecedores de aplicativos devem ter capacidade real de SSO, seja via SAML, Kerberos ou OAuth. Caso contrário, a solução SSO é apenas mais uma senha para os usuários lembrarem e não oferece cobertura abrangente.

O SSO é seguro?

Uma solução SSO de um provedor comprovado oferece protocolos de segurança verificados e serviço em escala. Veja como as práticas recomendadas de SSO aumentam a segurança:

- As equipes de TI podem aproveitar o SSO para proteger os usuários com políticas de segurança consistentes que se adaptam ao seu comportamento, simplificando o gerenciamento de nomes de usuário e senhas.

- Ferramentas de segurança integradas identificam e bloqueiam automaticamente tentativas de login maliciosas, tornando as redes de negócios mais seguras.

- As organizações podem implementar ferramentas de segurança como MFA em conjunto com o SSO e supervisionar rapidamente os direitos e privilégios de acesso do usuário.

Quais são alguns riscos e vantagens de segurança do SSO?

A segurança dos sistemas SSO depende de uma série de variáveis, incluindo a implementação, as tecnologias utilizadas e as práticas de segurança seguidas pela organização que os implementa.

Riscos de segurança potenciais:

- Ponto único de falha: Se um sistema de SSO for comprometido, todos os sistemas e aplicativos conectados estarão em risco de ataque.

- Dependência de serviços de terceiros: Se o SSO depende de serviços de terceiros, há um risco inerente em confiar a outra entidade a segurança e a disponibilidade do processo de autenticação.

- Falhas de implementação: Quando o SSO é implementado incorretamente, ele pode introduzir vulnerabilidades. Isso inclui configuração incorreta, gerenciamento de sessão inadequado e práticas de criptografia insuficientes.

- Desafios de autenticação entre domínios: Os sistemas SSO que autenticam usuários em diferentes domínios devem gerenciar com segurança tokens e credenciais em redes potencialmente inseguras.

Vantagens para a segurança:

- Redução da fadiga de senhas: Ao reduzir o número de senhas que os usuários precisam lembrar, o SSO pode diminuir a probabilidade de criação e reutilização de senhas fracas.

- Controle centralizado: O SSO permite o gerenciamento centralizado do acesso e autenticação do usuário, facilitando a aplicação de políticas de segurança fortes, como o MFA (autenticação multifator), e a resposta rápida a incidentes de segurança.

- Melhor conformidade e satisfação do usuário: Quando o processo é simplificado, os usuários são mais propensos a seguir as políticas e procedimentos de segurança. O SSO elimina a necessidade de lembrar e inserir várias senhas.

- Registro e monitoramento aprimorados: Centralizar os serviços de autenticação permite um registro e monitoramento mais eficazes dos padrões de acesso e incidentes de segurança.

Como o SSO é implementado?

Independentemente da tecnologia ou protocolo específico usado, a implementação do SSO geralmente envolve as seguintes etapas:

- Integração do provedor de identidade: O provedor de identidade é configurado para armazenar e gerenciar as identidades e credenciais do usuário.

- Registro do provedor de serviços: Cada aplicativo ou serviço que usará o SSO é registrado no provedor de identidade, estabelecendo confiança entre ambos.

- Configuração do fluxo de autenticação: O fluxo de autenticação específico (por exemplo, SAML, OIDC) é implementado, direcionando as solicitações de autenticação do provedor de serviços para o provedor de identidade e gerenciando a troca de declarações ou tokens de autenticação.

- Configuração da experiência do usuário: A experiência de login é configurada para redirecionar os usuários ao provedor de identidade para autenticação quando eles tentam acessar qualquer um dos serviços ou aplicativos integrados.

- Segurança e conformidade: Medidas de segurança, como criptografia e assinatura de declarações de autenticação, protegem a integridade e a confidencialidade do processo de autenticação e a conformidade com os regulamentos e padrões aplicáveis.

O papel do SSO no Gerenciamento de Identidade e Acesso (IAM)

IAM ajuda as organizações a gerenciar todos os aspectos do acesso do usuário, e o SSO é uma parte desse cenário de identidade mais amplo. O SSO é essencial para verificar as identidades dos usuários e fornecer os níveis de permissão corretos e deve ser integrado com logs de atividades, ferramentas que permitem o controle de acesso e processos que monitoram o comportamento do usuário.

Como o SSO se compara a outras soluções de gerenciamento de acesso

SSO vs. MFA

SSO e MFA desempenham funções complementares no gerenciamento do acesso a serviços digitais. O SSO simplifica o acesso do usuário, permitindo que um conjunto de credenciais desbloqueie vários aplicativos, aumentando a conveniência e a eficiência. Em contraste, o MFA fortalece a segurança, exigindo que os usuários forneçam vários fatores de verificação antes de conceder o acesso, reduzindo significativamente o risco de entrada não autorizada. Enquanto o SSO visa otimizar a experiência do usuário, reduzindo as redundâncias de login, o MFA adiciona uma camada essencial de segurança, tornando mais difícil para os invasores comprometerem informações confidenciais. Muitas organizações alavancam ambas as tecnologias juntas, usando o SSO para facilitar o acesso a vários serviços e o MFA para garantir que o acesso permaneça seguro, equilibrando a conveniência do usuário com fortes medidas de segurança.

SSO vs. Identidade Federada

SSO e gerenciamento de Identidade Federada (FIM) simplificam o acesso do usuário a vários sistemas, mas estão relacionados a diferentes aspectos do gerenciamento de acesso. O SSO simplifica o processo de login dentro de um único domínio organizacional, permitindo que os usuários acessem vários aplicativos usando um conjunto de credenciais. Identidade Federada estende esses benefícios por limites organizacionais, permitindo acesso seguro e sem atritos a recursos em vários domínios sem a necessidade de credenciais separadas para cada um. Isso é alcançado através do estabelecimento de relações de confiança e do uso de padrões como SAML e OAuth para colaboração entre empresas ou serviços. Enquanto o SSO se concentra na facilidade de acesso interno, a Identidade Federada enfatiza a interoperabilidade e o compartilhamento seguro de dados entre diferentes entidades.

Identity-as-a-Service (IDaaS) As soluções oferecem todos os aspectos do IAM, incluindo SSO, adaptive MFA e user directories em um único pacote. Isso simplifica a segurança, o provisionamento e os fluxos de trabalho, aprimora a experiência do usuário e economiza tempo e dinheiro para as organizações.

O que procurar em um provedor de SSO

Selecionar um provedor de SSO significa navegar por uma ampla variedade de opções de fornecedores. Os principais recursos do provedor incluem:

Acesso a qualquer aplicativo: Os melhores provedores de SSO suportam integrações com todos os principais aplicativos do mercado. Ao avaliar os provedores, concentre-se na variedade de aplicativos e na sofisticação das integrações que eles oferecem. Procure soluções que permitam a integração de recursos de rede em aplicativos corporativos, SaaS e da web.

Personalização do SSO: Um produto SSO moderno deve atender às necessidades específicas de cada usuário, fornecendo um painel que mostre apenas os aplicativos que eles têm permissão para acessar. Os painéis devem ser personalizáveis para atender às necessidades de branding da empresa e garantir a consistência e a continuidade da marca em todos os seus sites de marca.

Integração MFA: É importante não confiar apenas em nomes de usuário e senhas; portanto, procure um provedor de SSO que se integre a qualquer solução MFA e possa capturar uma ampla variedade de fatores contextuais do usuário, como localização, perfil de risco e comportamento. Isso fortalece a segurança, exigindo que os usuários forneçam informações adicionais que confirmem sua identidade.

Monitoramento e solução de problemas: Um provedor de SSO eficaz fornece ferramentas de monitoramento que ajudam as organizações a identificar e resolver rapidamente problemas de desempenho em todo o seu ambiente híbrido de TI ou baseado na nuvem.

Pronto para implementar o SSO em sua organização?

Descubra como o Okta Single Sign-On fornece integração perfeita com mais de 6.000 aplicativos populares ou confira nossa experiência do usuário final para começar com o SSO.