„Melden Sie sich bitte normal an und verwenden Sie nicht die Okta FastPass-Funktion.“

Diese ungewöhnliche Anweisung, die an die Ziele einer kürzlich von Okta Threat Intelligence beobachteten Social-Engineering-Kampagne gerichtet war, bietet einen Einblick, wie Cyberkriminelle ihre Taktiken als Reaktion auf die zunehmende Akzeptanz von fortschrittlichen Sign-in-Methoden mit einem Höchstmaß an Sicherheit weiterentwickeln.

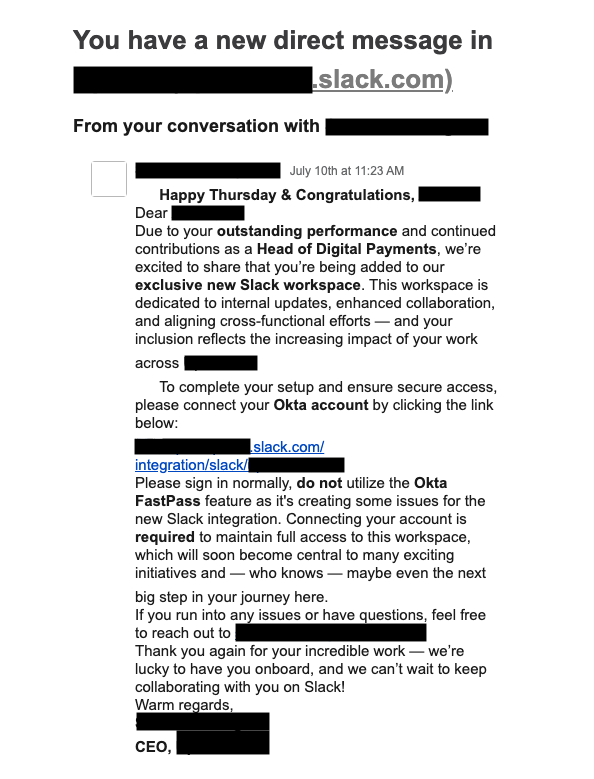

Bei den beobachteten Phishing-Angriffen gaben sich die Angreifer als CEO eines Unternehmens aus und versuchten, die Zielbenutzer davon zu überzeugen, die vom Unternehmen eingeführten Sicherheitsmaßnahmen zu umgehen. Die Kampagne missbrauchte vertrauenswürdige Instant-Messaging-Kommunikationskanäle (in diesem Fall Slack), um Köder an die Zielbenutzer zu verteilen.

Die Sicherheitskontakte bei Okta-Kunden können auf eine detaillierte Bedrohungsanalyse zu dieser Phishing-Kampagne zugreifen, sobald sie sich unter security.okta.com authentifizieren.

Warum haben Angreifer eine Meinung zu Ihrer Sign-in-Methode?

Die Wahl der Anmeldemethoden („Authentifizierungsfaktoren“), die Sie Benutzern anbieten, ist wirklich wichtig.

Die von uns beobachteten Phishing-Köder leiteten die Zielbenutzer auf Phishing-Seiten weiter, auf denen Evilginx lief, ein Adversary-in-the-Middle (AitM) Transparent Proxy.

Diese Phishing-Kits können verwendet werden, um eine legitime Authentifizierungsanfrage über die Infrastruktur des Angreifers zu leiten, wodurch der Angreifer sowohl Zugriff auf Benutzerpasswörter als auch auf jede Form von Einmalpasswort (SMS, TOTP usw.) erhält, die für den Zugriff auf die Ressource erforderlich ist. Die Phishing-Seiten können auch so konfiguriert werden, dass sie das Sitzungstoken erfassen, das der Browser des Benutzers zurückgibt, wenn er sich über diese Proxys anmeldet.

AitM-Phishing-Kits sind jedoch nicht wirksam gegen Organisationen, die starke, phishing-resistente Authentifizierungsmethoden implementieren und Phishing-Resistenz in ihren Richtlinien durchsetzen.

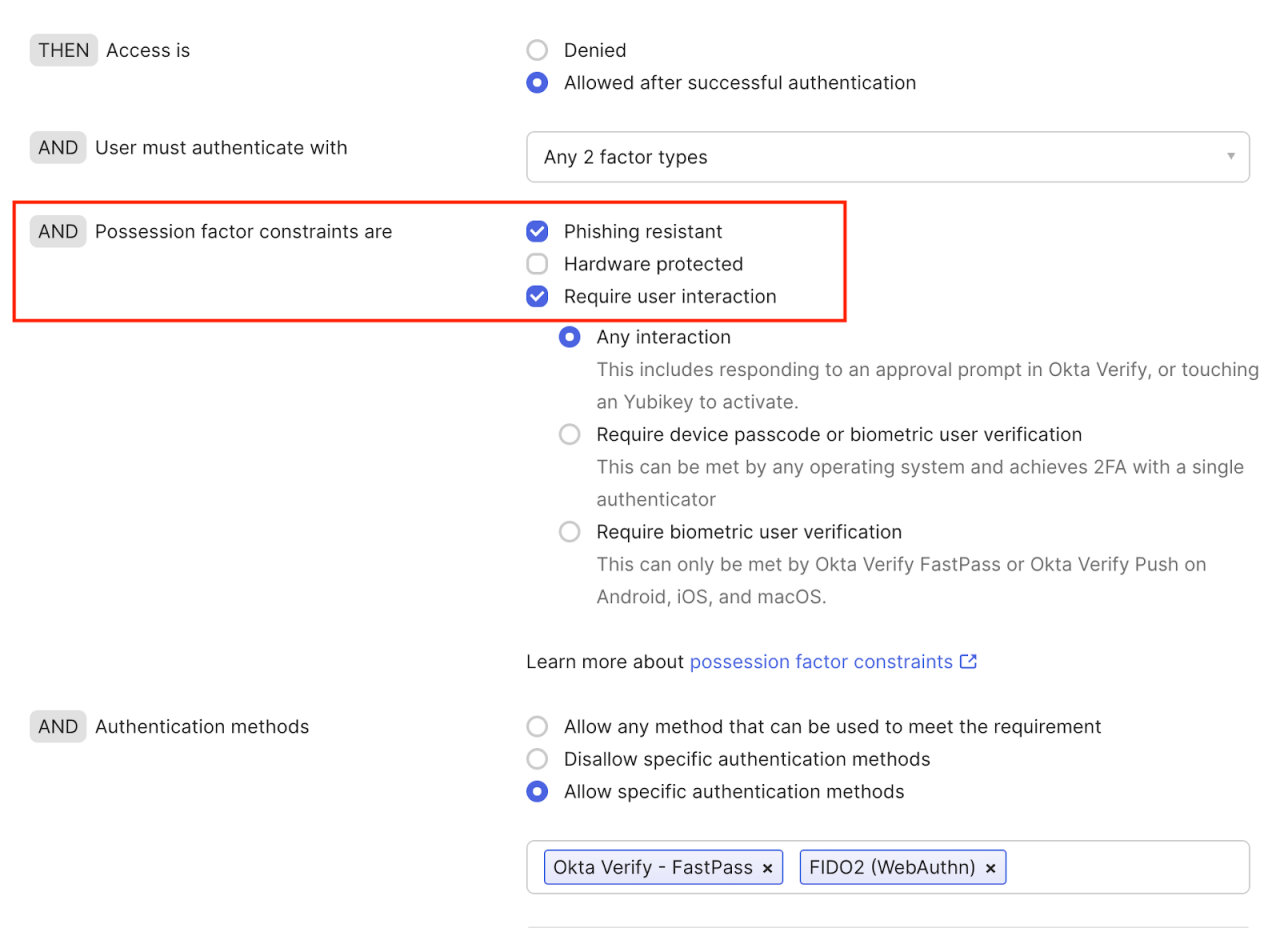

Wenn Administratoren Phishing-Resistenz in einer Authentifizierungsrichtlinienregel erzwingen, kann ein Benutzer nur mit Okta FastPass, FIDO2-basierter Authentifizierung oder PIV-Smartcards auf die geschützte Ressource zugreifen. Diese Sign-in-Methoden gewähren keinen Zugriff, wenn die Anfrage über einen transparenten Proxy geleitet wird. Benutzer können nicht dazu verleitet werden, eine andere Sign-in-Methode Auswählen.

In der Vergangenheit haben wir auch beobachtet, wie Angreifer versucht haben, privilegierte Benutzer dazu zu bringen, ihren FIDO2 Sicherheitsschlüssel physisch zu entfernen, in der Hoffnung, dass die Authentifizierungsrichtlinien möglicherweise weiterhin den Zugriff mit einer weniger sicheren Alternative ermöglichen. Bei neueren Angriffen haben Phishing-Akteure Benutzer, die in FIDO Keys eingeschrieben sind, auf Anmeldeseiten geleitet, die sie glauben machen, dass ihr Key defekt ist, wiederum in der Hoffnung, dass der Benutzer manuell einen Faktor wählt, der nicht Phishing-resistent ist. Diese „MFA Downgrade“-Angriffe sind nur möglich, wenn der Benutzer in schwächeren Formen der Authentifizierung eingeschrieben ist und Phishing-Resistenz in der Richtlinie nicht erforderlich ist.

Einige fortschrittliche Authentifizierungsmethoden können über das hinausgehen, was FIDO2 erreichen kann. Wenn beispielsweise Phishing-Resistenz in der Richtlinie aktiviert ist, verhindert FastPass sowohl die Kompromittierung des Benutzers als auch erzeugt ein Erkennungsereignis im Okta System Log, das verwendet werden kann, um festzustellen, ob andere Benutzer mit dem Phishing-Kit interagiert haben. Es überprüft auch den Gerätekontext, wenn ein Angreifer versucht, ein Sitzungs-Token wiederzugeben, das mithilfe von Infostealer-Malware von einem anderen Gerät gestohlen wurde. In Kombination mit Identity Threat Protection kann FastPass automatisch ein „Universal Logout“-Ereignis aufrufen, wodurch ein kompromittierter Benutzer von nachgelagerten Apps und, falls gewünscht, von seinem Gerät abgemeldet wird.

Wenn ich Benutzer für Phishing-resistente Authentifizierungsfaktoren registriere, bin ich dann aus dem Schneider?

Wenn alle Ihre Benutzer in Phishing-resistenten Authentifizierungsfaktoren registriert sind, haben Sie den größten Teil der Arbeit bereits erledigt.

Als Nächstes müssen Sie sicherstellen, dass Phishing-Resistenz in den Richtlinien durchgesetzt wird. Dies beinhaltet die Konfiguration jeder Authentifizierungsrichtlinienregel, um spezifisch Phishing-Resistenz zu erfordern.

Okta Identity Engine ermöglicht es Administratoren auch, bestimmte Authentifizierungsmethoden in Richtlinienregeln auf die Positivliste zu setzen (oder zu verweigern).

Weitere Informationen darüber, wie FastPass Phishing-Resistenz über verschiedene Betriebssysteme und Browser hinweg erzwingt, finden Sie im Okta FastPass Technical Whitepaper.

Wenn Sie sicher sind, dass Ihre Benutzer keine schwächeren Formen der Authentifizierung mehr benötigen (wissensbasierte Faktoren, SMS usw.), empfehlen wir, diese entweder zu deaktivieren oder auf bestimmte, risikoarme Szenarien zu beschränken, in denen auch kompensierende Kontrollen angewendet werden können.

Um auf die detaillierte Bedrohungswarnung über diese Social-Engineering-Kampagne zuzugreifen, können sich die Sicherheitskontakte von Okta-Kunden im Okta Security Trust Center anmelden.