シングルサインオン(SSO)のデメリットになりうる課題と解決

Oktaでは、認証とセキュリティに関する最新のアイディアやベストプラクティスの共有を積極的に行っており、その中には認証やセキュリティに関する誤解を解く作業もあります。このブログは、シングルサインオン(SSO)に関する良くある勘違いや誤解を解くシリーズの第 4 弾です。今回は、SSO(シングルサインオン)に関してOktaが把握しているすべての課題・デメリットをご紹介し、紐といていきたいと思います。

SSOの導入には時間も労力もかかる、というのが一般的な考えです。ADFなどの従来のソリューションではそのとおりかもしれません。しかし、最新のクラウドベースのSSOの場合、そのようなデメリットはありません。

SSOを導入しなかった場合に起こる課題

現在、火曜日の午前11時15 分です。Laura は、11時30分に重要なプレゼンテーションを予定しています。しかし、Boxアカウントにサインインできず、重要なファイルにアクセスできません。ユーザー名とパスワードを忘れてしまったのです。Gmailアカウントには問題なくアクセスできました。何度かパスワードを間違えながらも、なんとかSalesforceにもログインできました。しかし、Boxアカウントではどうしてもパスワードを思い出せず、ITサポートチームに問い合わせました。さて、彼女は会議までに無事にプレゼンテーションの資料を手にすることができるのでしょうか。

残念ながら、このLauraのエピソードは珍しい話ではありません。社員が使用するアプリケーションの数が増えるにつれ、手間が増え、すべての資格情報を管理する社員の不満も募っていきます。ITチームは、SSOを使用すればこうしたログインに関する課題を回避できると考えています。しかし、SSO(シングルサインオン)の導入が困難であるために、多くの時間や労力が必要になるというデメリットを懸念しています。

従来のSSOを導入する課題とデメリット

設定の複雑さと導入費用の増加

ADFSのような従来のSSOソリューションの導入には複雑さが伴います。その難しさの原因の多くは、さまざまな既存コンポーネントを最新のアプリケーションに統合しなければならず、設定の変更が必要なる点にあります。Oktaのあるお客様は、以前に1つの最新アプリケーションを従来の SSO製品に統合するだけで、1週間に5,000ドル以上を費やしたそうです。Oktaの社内データによると、組織では平均60個のアプリケーションが使用されています。このような課題が重なると、従来のSSOの導入にかかる費用はすぐに高額になってしまいます。

データの再入力という工数の増加

従来のSSO製品の導入に伴うもう1つの課題は、新しいユーザーストアへのデータの再入力です。これは容易な作業ではありません。たいていの場合、プロファイルはすでにMicrosoft Active Directory(AD)などのユーザーディレクトリに存在しています。信頼関係が構築されていないAD フォレストが複数ある環境から、新たにADFSなどのSSOソリューションに移行する場合、ITチームは手動で信頼関係を構築し直す必要があります。

新しいハードウェアの導入と設定

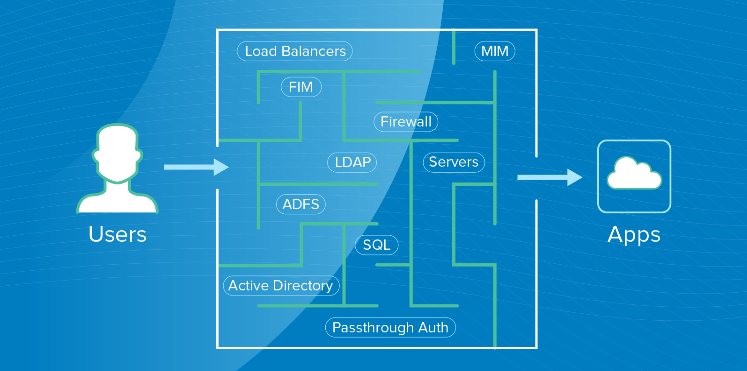

多くの場合、SSOソリューションを導入すると、新しいハードウェアも導入することになります。ADFSでは、ADフォレストごとに、少なくとも6台のサーバーと1台のロードバランサーが必要です。さらに、ファイアウォールの設定変更も検討する必要があります。つまり、ITチームは多くの時間と労力を費やして、ファイアウォールが正しく設定されていることを確認することになります。たとえば従来のSSOソリューションでは、クラウドアプリケーションと通信するために、ファイアウォールで特定の通信を許可する必要が生じる場合があります。このような設定変更により、ITチームの作業がさらに増え、リスクも高まります。

従来のSSOソリューションを使用してユーザーがアプリケーションにアクセスできるようにすることは困難です。ユーザーストアの更新、ファイアウォールの設定変更、ハードウェアの追加が必要になるからです。

以上の課題やデメリットを考慮すると、ITチームがSSOの導入を難しいと考えることは理解できます。しかし、このモデルは進化し、今ではより有効なSSOソリューションが存在します。クラウドベースのSSOソリューションを使用すれば、従来のSSOの導入で生じるような課題に直面することなく、SSOのメリットを得ることができます。

クラウドベースのSSOの導入がデメリットではない理由

1. あらゆるアプリケーションに事前構築済みのコネクタ

最新のSSOには、よく使われるアプリケーションで使用できる事前構築済みのコネクタが実装されています。このため、ITチームは一からアプリケーションの統合機能を開発する必要はありません。たとえば、Okta Integration Network には、一般的なクラウドベースおよびオンプレミスのテクノロジーに対応する7,000を超える統合機能が用意されています。この機能を利用すれば、ユーザーの接続、アカウントのプロビジョニングと管理、システムおよびアプリケーション間のデータの同期を迅速に行えます。

統合機能が提供されていない場合、アプリケーションと従来のSSOソリューション間の接続を確立して維持するのに、何カ月もかかってしまうデメリットがあります。統合機能があらかじめ用意されていれば、スピードと効率を大幅に向上させることができます。

2. 既存のディレクトリとの互換性

最新のSSOを使用すると、既存のディレクトリに簡単に接続できます。既存のADまたはLDAPディレクトリにユーザーが存在しても、アカウント、属性、グループが自動的にインポートされるため、新しいユーザーストアに手動でデータを再入力する必要はありません。たとえばOktaではAD認証の委任、プロビジョニングとプロビジョニング解除、ディレクトリの同期、AD パスワードの管理を行えます。また、Active DirectoryとOktaの間の変更はすべて同期されます。

3. ハードウェアやファイアウォールの変更は不要

クラウドベースのSSOでは、ハードウェアの調達、設置、設定、サポートを自社で行う必要はありません。優れたSSO製品では、ファイアウォールの設定変更も不要です。Okta SSOを使用すれば、信頼関係が構築されていないものも含め、複数のADドメインやフォレストに接続できる軽量のエージェントを使って、ADへの接続を管理できます。サーバーの追加もファイアウォールの設定変更も必要ありません。このエージェントは、インターネット向けの標準のアウトバウンドポート(ポート443など)を使用してOktaと通信します。

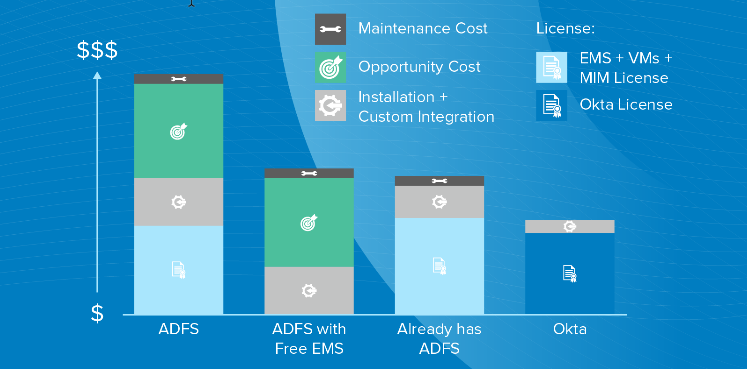

最新のクラウドベースのSSOソリューションは導入が簡単であるだけではなく、コスト効率も非常に優れています。Oktaの総所有コストはADFSやOracle、IBM、CA、Pingなどのソリューションの半分になることもあります

4. オンプレミスのWebアプリケーションに対応できる

SSOに関するもう1つの誤解に、クラウドベースのSSOでは、WebLogic、E-Business Suite、PeopleSoftといった、ヘッダーベース認証、Kerberos、IWAなどの独自プロトコルを使うオンプレミスのWebアプリケーションをサポートできないというものがあります。以前はこの点に制約がありましたが、今日のクラウドベースのSSOには、オンプレミスのWebアプリケーションを保護する機能が備わっています。しかも、従来のSSOの導入で生じていたデメリットに直面することもありません。こうした変化により、アナリストは従来のSSではなく、IDaaS(Identity as a Service)とも呼ばれるクラウドベースのSSOの使用を推奨しています。「2022 年までに、全世界で導入されるアクセス管理配信モデルの80%以上がIDaaSになるでしょう」 – Gartner社によるアクセス管理のマジック・クアドラント(2018 年)

2021年のGartner社のアクセス管理のマジック・クアドラントはこちらからご覧ください。

「最新のSSOの導入は難しくない」は本当

最新のクラウドベースのシングルサインオンの導入は、難しくもなければデメリットになることもありません。事前構築済みの統合機能とユーザーディレクトリの自動コネクタを使用すれば、ハードウェアを追加したりメンテナンスしたりすることなく、簡単に新しいユーザーをオンボーディングし、新しいアプリケーションを使用できます。また、このSSOサービスは拡張性に優れ、可用性が高く、コストを最小限に抑えられます。そして、何よりも重要なのが、セキュリティ対策がエキスパートにアウトソーシングされ、非常に専門的な対応を受けられるため、ユーザーに最もシンプルかつ安全なアクセスを提供できることです。

シングルサインオン(SSO)の詳細について

ぜひ、ウェビナー「Things You Don’t Know About Single Sign-On(シングルサインオンについてまだ知らないこと)」(英語)をご視聴ください。また、Oktaの SSOページ(英語)では、「誤解を解く」シリーズ(英語)の以下の記事をすべてご覧いただけます。

Fact or Fiction: SSO is the Same as a Password Manager(「SSOはパスワードマネージャーと同等の役割を果たす」は本当か)Fact or Fiction: SSO Creates a Single Point of Failure So Less Secure(「SSOは単一障害点を作り出すので安全性が低い」は本当か)Fact or Fiction: SSO slows down IT(「SSOはITチームの業務を停滞させる」は本当か)