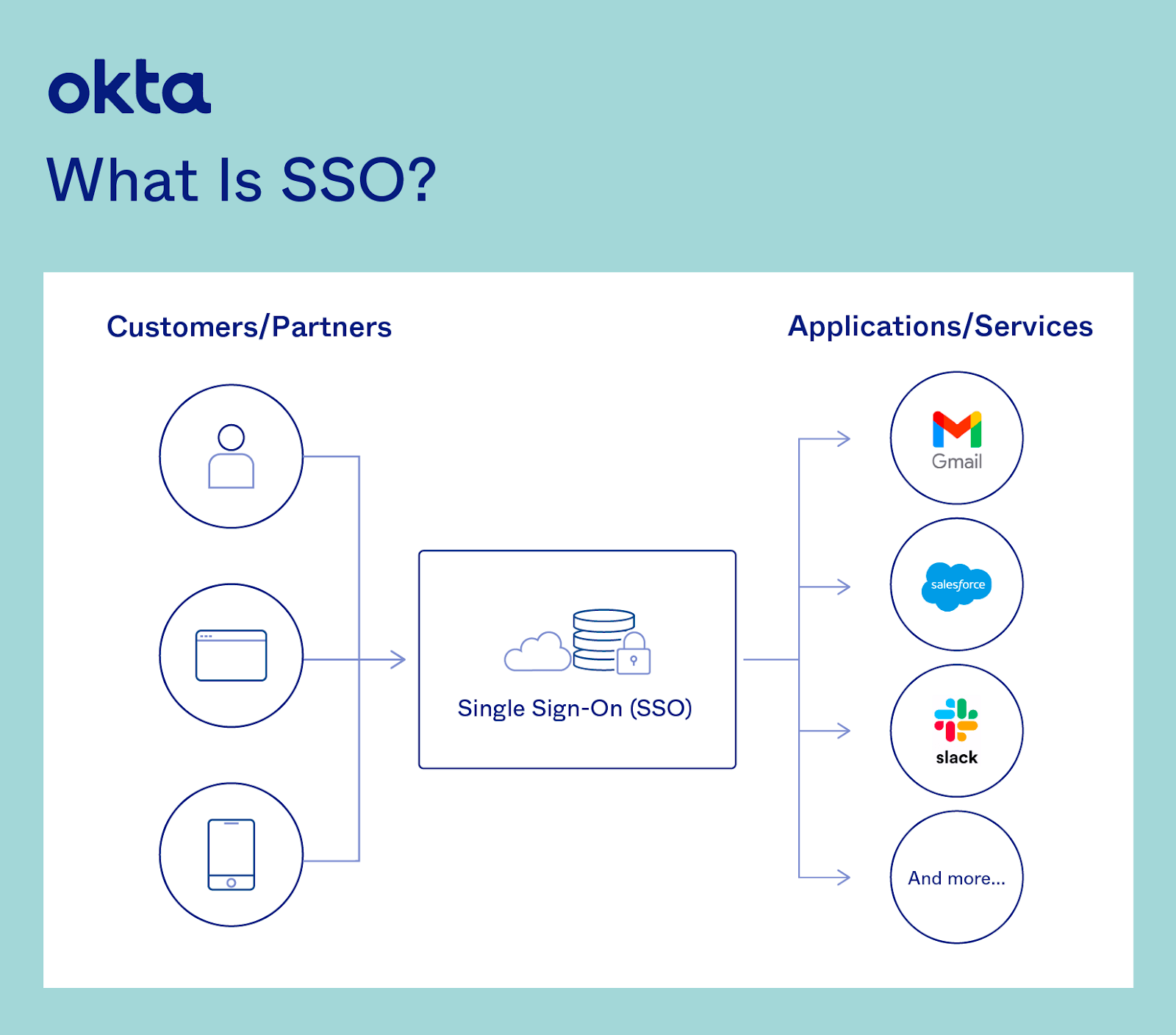

El inicio de sesión único (SSO) es una herramienta de autenticación que permite a los usuarios acceder de forma segura a múltiples aplicaciones y servicios utilizando un único conjunto de credenciales, eliminando la necesidad de recordar diferentes contraseñas para cada servicio.

En el ecosistema de trabajo remoto actual, donde los empleados confían en aplicaciones de software como servicio (SaaS) como Slack, Google Workspace y Zoom, SSO proporciona un widget emergente simple o una página de inicio de sesión con una sola contraseña que brinda acceso a todas las aplicaciones integradas.

SSO pone fin a los días de recordar e introducir múltiples contraseñas y elimina la frustración de tener que restablecer las contraseñas olvidadas. Los usuarios también pueden acceder a una variedad de plataformas y aplicaciones sin tener que iniciar sesión cada vez.

¿Cómo funciona el SSO?

SSO se basa en el concepto de Identidad federada, que es el intercambio de atributos de identidad a través de sistemas confiables pero autónomos. Cuando un sistema confía en un usuario, se le concede automáticamente acceso a todos los demás que hayan establecido una relación de confianza con él. Esto proporciona la base para las soluciones SSO modernas, que se habilitan a través de protocolos como OpenID Connect y SAML 2.0.

¿Cómo funcionan los tokens SSO?

SSO funciona como llaves digitales que prueban la identidad de un usuario. Cuando un usuario inicia sesión en un servicio con su inicio de sesión SSO, se crea un token de autenticación y se almacena en su navegador o en el servidor del servicio central de autenticación (CAS) de la solución SSO. Cualquier aplicación o sitio web al que acceda posteriormente el usuario verificará con el servicio SSO, que luego envía el token del usuario para confirmar su identidad y brindarle acceso sin tener que iniciar sesión nuevamente. Este proceso garantiza una experiencia segura y sin problemas en diferentes plataformas.

La historia de SSO

La tecnología SSO tiene sus raíces en las herramientas de identidad en las instalaciones que ayudaron a las organizaciones a conectar de forma segura sus computadoras, redes y servidores a mediados y finales de la década de 1990. En aquel entonces, las organizaciones comenzaron a administrar sus identidades de usuario a través de sistemas dedicados como Active Directory (AD) de Microsoft y el Protocolo ligero de acceso a directorios (LDAP), luego aseguraron el acceso a través de SSO en las instalaciones o herramientas de administración de acceso web (WAM).

A medida que la TI continúa evolucionando al mudarse a la nube, dispersándose en múltiples dispositivos y enfrentando ciberamenazas más sofisticadas, las herramientas tradicionales de administración de identidades han tenido dificultades para mantener el ritmo. Los equipos de TI necesitan una solución que brinde a los usuarios acceso SSO rápido y seguro a cualquier aplicación o servicio.

Tipos de SSO

Hay una variedad de protocolos y estándares que se deben tener en cuenta al identificar y trabajar con SSO. Estos incluyen:

- Security Access Markup Language (SAML): SAML es un estándar abierto que codifica el texto en lenguaje de máquina, lo que permite el intercambio de información de identificación. Como estándar fundamental para el SSO, ayuda a los proveedores de aplicaciones a garantizar que sus solicitudes de autenticación sean apropiadas. SAML 2.0 está específicamente optimizado para aplicaciones web, lo que permite que la información se transmita a través de un navegador web.

- Open Authorization (OAuth): OAuth es un protocolo de autorización de estándar abierto que transfiere información de identificación entre aplicaciones y la encripta en código de máquina. Esto permite a los usuarios conceder a una aplicación acceso a sus datos en otra aplicación sin tener que validar sus identidades manualmente.

- OpenID Connect (OIDC): OIDC se basa en OAuth 2.0 para agregar información sobre el usuario y permite el proceso de SSO. Permite que se use una sesión de inicio de sesión en varias aplicaciones. Por ejemplo, OIDC permite que un usuario inicie sesión en un servicio usando su cuenta de Facebook o Google en lugar de ingresar credenciales de usuario.

- Kerberos: Kerberos es un protocolo que permite la autenticación mutua, por la que tanto el usuario como el servidor verifican la identidad del otro en conexiones de red no seguras. Utiliza un servicio de concesión de tickets que emite tokens para autenticar a los usuarios y a las aplicaciones de software como los clientes de correo electrónico o los servidores wiki.

- Autenticación con tarjeta inteligente: Más allá del SSO tradicional, el *hardware* puede facilitar el mismo proceso, como los dispositivos de tarjeta inteligente físicos que los usuarios conectan a sus computadoras. El software en la computadora interactúa con las claves criptográficas en la tarjeta inteligente para autenticar a cada usuario. Si bien las tarjetas inteligentes son altamente seguras y requieren un PIN para funcionar, el usuario debe llevarlas físicamente, lo que corre el riesgo de perderse. También pueden ser costosas de operar.

SSO local vs. SSO basado en la nube

Las soluciones SSO deben alinearse con la estrategia general de TI, la postura de seguridad y las necesidades operativas de una organización, incluso si están en las instalaciones o basadas en la nube.

SSO en las instalaciones requiere la instalación y el mantenimiento de hardware y software dentro de una ubicación física. Ofrece un control completo sobre el entorno SSO para las organizaciones con requisitos específicos de cumplimiento o seguridad. Sin embargo, implica mayores costos iniciales para las compras de hardware y software y requiere importantes recursos para el mantenimiento y la escalabilidad continuos.

SSO basado en la nube se aloja en la infraestructura de un proveedor y es un enfoque más flexible y rentable. Reduce la necesidad de hardware físico, reduce los costos iniciales y proporciona escalabilidad para ajustar el uso del servicio según la demanda. Si bien este modelo ofrece menos control sobre la infraestructura, aprovecha las medidas de seguridad y cumplimiento del proveedor de la nube, lo que puede ser una ventaja para las organizaciones que buscan una seguridad sólida con una sobrecarga mínima.

Los beneficios de SSO

Las organizaciones que implementan SSO obtienen una amplia gama de beneficios, desde evitar los riesgos que presenta el reciclaje de contraseñas hasta ofrecer una experiencia de usuario perfecta. Los principales beneficios del SSO son:

- Disminución de la superficie de ataque: SSO elimina la fatiga de contraseñas y las malas prácticas de contraseñas, lo que hace que su negocio sea inmediatamente menos vulnerable al phishing. Permite a los usuarios concentrarse en memorizar una contraseña única y segura y reduce los restablecimientos de contraseña costosos y que consumen mucho tiempo.

- Acceso de usuario seguro y sin problemas: SSO proporciona información en tiempo real sobre qué usuarios accedieron a las aplicaciones, cuándo y desde dónde, lo que permite a las empresas proteger la integridad de sus sistemas. Las soluciones SSO también abordan los riesgos de seguridad, como la pérdida del dispositivo corporativo de un empleado, lo que permite a los equipos de TI deshabilitar de inmediato el acceso del dispositivo a las cuentas y los datos críticos.

- Auditoría simplificada del acceso de usuarios: Asegurarse de que las personas adecuadas tengan el nivel adecuado de acceso a datos y recursos confidenciales puede ser complicado en un entorno empresarial en constante cambio. Las soluciones SSO se pueden utilizar para configurar los derechos de acceso de un usuario en función de su rol, departamento y nivel de antigüedad. Esto garantiza la transparencia y la visibilidad de los niveles de acceso en todo momento.

- Usuarios empoderados y productivos: Los usuarios exigen cada vez más un acceso rápido y sin problemas a las aplicaciones que necesitan para realizar su trabajo. La gestión manual de las solicitudes es un proceso laborioso que sólo sirve para frustrar a los usuarios. La autenticación SSO elimina la necesidad de supervisión manual, permitiendo el acceso inmediato a miles de aplicaciones con un solo clic.

- Preparación para el futuro: SSO es el primer paso para asegurar su empresa y sus usuarios. Además, SSO permite a las organizaciones implementar otras mejores prácticas de seguridad, incluida la implementación de autenticación multifactor (MFA) y la conexión a herramientas de prueba de identidad, calificaciones de riesgo y administración de consentimiento para abordar las necesidades de cumplimiento y mitigar el fraude.

Los retos del SSO

Si bien SSO es fácil de usar y conveniente, puede representar un riesgo de seguridad si no se administra bien o se implementa correctamente. Los obstáculos incluyen:

Riesgos de acceso de usuario: Si un atacante obtiene acceso a las credenciales SSO de un usuario, también obtiene acceso a todas las aplicaciones a las que el usuario tiene derechos. Por lo tanto, es imperativo implementar mecanismos de autenticación adicionales más allá de solo contraseñas.

Posibles vulnerabilidades: Se han descubierto vulnerabilidades dentro de SAML y OAuth que brindaron a los atacantes acceso no autorizado a las cuentas web y móviles de las víctimas. Es importante trabajar con un proveedor que haya tenido en cuenta estas instancias en su producto y combine SSO con factores de autenticación adicionales y la gobernanza de identidades.

Compatibilidad de la aplicación: A veces, una aplicación no está configurada para integrarse de manera efectiva con una solución SSO. Los proveedores de aplicaciones deben tener una capacidad real de SSO, ya sea a través de SAML, Kerberos u OAuth. De lo contrario, la solución SSO es solo otra contraseña que los usuarios deben recordar y no proporciona una cobertura integral.

¿Es seguro el SSO?

Una solución SSO de un proveedor probado ofrece protocolos de seguridad verificados y servicio a escala. Así es como las mejores prácticas de SSO impulsan la seguridad:

- Los equipos de TI pueden aprovechar SSO para proteger a los usuarios con políticas de seguridad consistentes que se adaptan a su comportamiento al tiempo que simplifican la administración de nombres de usuario y contraseñas.

- Las herramientas de seguridad integradas identifican y bloquean automáticamente los intentos de inicio de sesión maliciosos, lo que hace que las redes empresariales sean más seguras.

- Las organizaciones pueden implementar herramientas de seguridad como la Autenticación Multifactor (MFA) junto con el SSO y supervisar rápidamente los derechos y privilegios de acceso de los usuarios.

¿Cuáles son algunos de los riesgos y ventajas de seguridad del SSO?

La seguridad de los sistemas SSO depende de una serie de variables, incluida la implementación, las tecnologías utilizadas y las prácticas de seguridad seguidas por la organización que las implementa.

Riesgos de seguridad potenciales:

- Punto único de falla: Si un sistema SSO se ve comprometido, todos los sistemas y aplicaciones conectados corren el riesgo de ser atacados.

- Dependencia de servicios de terceros: Si SSO depende de servicios de terceros, existe un riesgo inherente al confiar en otra entidad la seguridad y la disponibilidad del proceso de autenticación.

- Fallos de implementación: Cuando SSO se implementa incorrectamente, puede introducir vulnerabilidades. Esto incluye la configuración incorrecta, la administración inadecuada de sesiones y las prácticas de cifrado insuficientes.

- Desafíos de autenticación entre dominios: Los sistemas SSO que autentican a los usuarios en diferentes dominios deben administrar de forma segura los tokens y las credenciales en redes potencialmente inseguras.

Ventajas para la seguridad:

- Fatiga de contraseñas reducida: Al reducir la cantidad de contraseñas que los usuarios deben recordar, SSO puede disminuir la probabilidad de creación y reutilización de contraseñas débiles.

- Control centralizado: SSO permite la gestión centralizada del acceso y la autenticación de los usuarios, lo que facilita la aplicación de políticas de seguridad sólidas, como la Autenticación Multifactor (MFA), y la respuesta rápida a los incidentes de seguridad.

- Cumplimiento y satisfacción mejorados del usuario: Cuando el proceso se simplifica, es más probable que los usuarios sigan las políticas y los procedimientos de seguridad. El SSO elimina la necesidad de recordar e ingresar múltiples contraseñas.

- Registro y supervisión mejorados: La centralización de los servicios de autenticación permite un registro y una supervisión más eficaces de los patrones de acceso y los incidentes de seguridad.

¿Cómo se implementa SSO?

Independientemente de la tecnología o el protocolo específico utilizado, la implementación de SSO generalmente implica los siguientes pasos:

- Integración del proveedor de identidad: El proveedor de identidad está configurado para almacenar y administrar las identidades y credenciales de los usuarios.

- Registro del proveedor de servicios: Cada aplicación o servicio que utilizará SSO se registra con el proveedor de identidad, estableciendo la confianza entre ambos.

- Configuración del flujo de autenticación: Se implementa el flujo de autenticación específico (por ejemplo, SAML, OIDC), dirigiendo las solicitudes de autenticación del proveedor de servicios al proveedor de identidad y manejando el intercambio de aserciones o *tokens* de autenticación.

- Configuración de la experiencia del usuario: La experiencia de inicio de sesión está configurada para redirigir a los usuarios al proveedor de identidades para la autenticación cuando intentan acceder a cualquiera de los servicios o aplicaciones integrados.

- Seguridad y cumplimiento: las medidas de seguridad, como el cifrado y la firma de las aserciones de autenticación, protegen la integridad y la confidencialidad del proceso de autenticación y el cumplimiento de las normas y los estándares aplicables.

El papel de SSO en la administración de identidades y accesos (IAM)

IAM ayuda a las organizaciones a gestionar todos los aspectos del acceso de los usuarios, y SSO es una parte de ese panorama de la identidad más amplio. SSO es esencial para verificar las identidades de los usuarios y proporcionar los niveles de permiso adecuados, y debe integrarse con los registros de actividad, las herramientas que permiten el control de acceso y los procesos que supervisan el comportamiento de los usuarios.

Cómo se compara SSO con otras soluciones de administración de acceso

SSO vs. MFA

SSO y MFA desempeñan funciones complementarias en la administración del acceso a los servicios digitales. SSO simplifica el acceso del usuario al permitir que un conjunto de credenciales desbloquee múltiples aplicaciones, lo que mejora la comodidad y la eficiencia. En contraste, MFA fortalece la seguridad al requerir que los usuarios proporcionen múltiples factores de verificación antes de otorgar acceso, lo que reduce significativamente el riesgo de entrada no autorizada. Si bien SSO tiene como objetivo optimizar la experiencia del usuario al reducir las redundancias de inicio de sesión, MFA agrega una capa esencial de seguridad, lo que dificulta que los atacantes comprometan la información confidencial. Muchas organizaciones aprovechan ambas tecnologías juntas, utilizando SSO para facilitar el acceso a múltiples servicios y MFA para garantizar que el acceso permanezca seguro, equilibrando la conveniencia del usuario con medidas de seguridad sólidas.

SSO vs. identidad federada

SSO y la administración de identidad federada (FIM) agilizan el acceso de los usuarios a múltiples sistemas, pero están relacionados con diferentes aspectos de la administración de acceso. SSO simplifica el proceso de inicio de sesión dentro de un único dominio organizativo, lo que permite a los usuarios acceder a varias aplicaciones utilizando un único conjunto de credenciales. La identidad federada extiende estos beneficios a través de los límites organizacionales, lo que permite un acceso seguro y sin fricciones a los recursos en múltiples dominios sin la necesidad de credenciales separadas para cada uno. Esto se logra mediante el establecimiento de relaciones de confianza y el uso de estándares como SAML y OAuth para la colaboración entre empresas o servicios. Si bien SSO se centra en la facilidad de acceso interna, la identidad federada enfatiza la interoperabilidad y el intercambio seguro de datos entre diferentes entidades.

Identity-as-a-Service (IDaaS) las soluciones ofrecen todos los aspectos de IAM, incluyendo SSO, adaptive MFA, y user directories en un solo paquete. Esto simplifica la seguridad, el aprovisionamiento y los flujos de trabajo, mejora la experiencia del usuario y ahorra tiempo y dinero a las organizaciones.

Qué buscar en un proveedor de SSO

Seleccionar un proveedor de SSO significa navegar por una amplia gama de opciones de proveedores. Las capacidades clave del proveedor incluyen:

Acceso a cualquier aplicación: Los mejores proveedores de SSO admitirán integraciones con todas las aplicaciones clave del mercado. Al evaluar a los proveedores, concéntrese en la gama de aplicaciones y la sofisticación de las integraciones que ofrecen. Busque soluciones que permitan la integración de recursos de red en aplicaciones empresariales, SaaS y web.

Personalización de SSO: Un producto SSO moderno debe satisfacer las necesidades específicas de cada usuario proporcionando un panel que muestre solo las aplicaciones a las que tienen permiso para acceder. Los paneles deben ser personalizables para satisfacer las necesidades de *branding* de la empresa y garantizar la coherencia y la continuidad de la marca en todos sus sitios de marca.

Integración de MFA: Es importante no confiar únicamente en los nombres de usuario y las contraseñas, por lo que debe buscar un proveedor de SSO que se integre con cualquier solución de Autenticación Multifactor (MFA) y pueda capturar una amplia gama de factores contextuales del usuario, como la ubicación, el perfil de riesgo y el comportamiento. Esto refuerza la seguridad al exigir a los usuarios que proporcionen información adicional que confirme su identidad.

Supervisión y resolución de problemas: Un proveedor de SSO eficaz proporciona herramientas de supervisión que ayudan a las organizaciones a identificar y resolver rápidamente los problemas de rendimiento en todo su entorno híbrido de TI o basado en la nube.

¿Listo para implementar SSO en su organización?

Descubra cómo Okta Single Sign-On proporciona una integración perfecta con más de 6000 aplicaciones populares, o consulte nuestra experiencia del usuario final para comenzar con SSO.