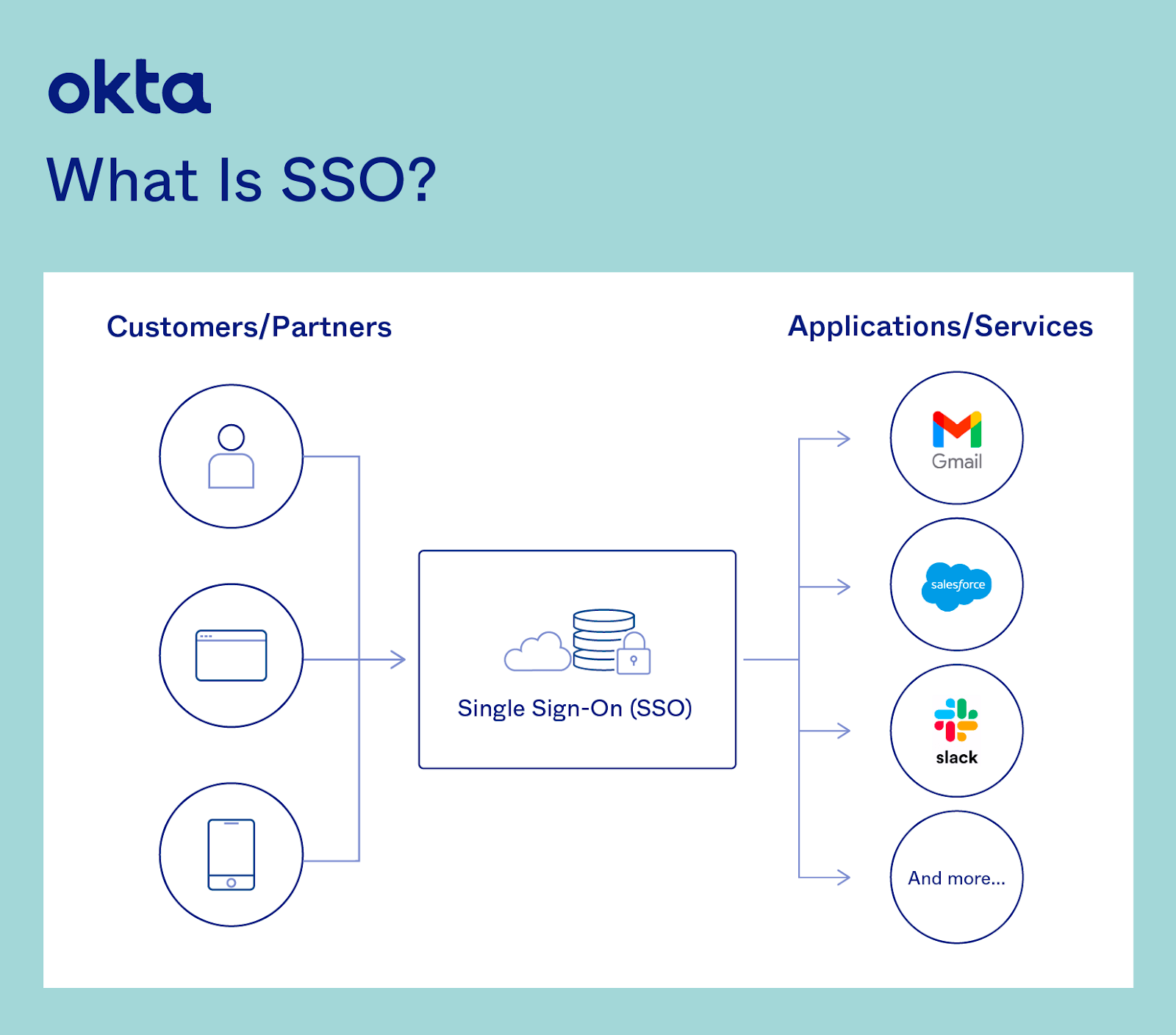

Single Sign-On (SSO) ist ein Authentifizierungstool, mit dem Benutzer mit einem einzigen Satz von Anmeldedaten sicher auf mehrere Anwendungen und Dienste zugreifen können. Dadurch entfällt die Notwendigkeit, sich für jeden Dienst unterschiedliche Passwörter zu merken.

Im heutigen Remote-Work-Ökosystem, in dem sich Mitarbeiter auf Software-as-a-Service (SaaS)-Anwendungen wie Slack, Google Workspace und Zoom verlassen, bietet SSO ein einfaches Pop-up-Widget oder eine Anmeldeseite mit nur einem Passwort, das Zugriff auf jede integrierte App bietet.

SSO setzt den Zeiten des Merkens und Eingebens mehrerer Passwörter ein Ende und beseitigt die Frustration, vergessene Passwörter zurücksetzen zu müssen. Benutzer können auch auf eine Reihe von Plattformen und Apps zugreifen, ohne sich jedes Mal anmelden zu müssen.

Wie funktioniert SSO?

SSO basiert auf dem Konzept der verbundenen Identität, d. h. der gemeinsame Nutzung von Identitätsattributen über vertrauenswürdige, aber autonome Systeme hinweg. Wenn ein Benutzer von einem System als vertrauenswürdig eingestuft wird, erhält er automatisch Zugriff auf alle anderen Systeme, die eine vertrauenswürdige Beziehung zu diesem System aufgebaut haben. Dies bildet die Grundlage für moderne SSO-Lösungen, die durch Protokolle wie OpenID Connect und SAML 2.0 ermöglicht werden.

Wie funktionieren SSO-Token?

SSO funktioniert wie digitale Schlüssel, die die Identität eines Benutzers nachweisen. Wenn sich ein Benutzer mit seinem SSO-Login bei einem Dienst anmeldet, wird ein Authentifizierungs-Token erstellt und entweder in seinem Browser oder im zentralen Authentifizierungsdienst (CAS)-Server der SSO-Lösung gespeichert. Jede App oder Website, auf die der Benutzer anschließend zugreift, überprüft dies mit dem SSO-Dienst, der dann das Token des Benutzers sendet, um seine Identität zu bestätigen und ihm Zugriff zu gewähren, ohne dass er sich erneut anmelden muss. Dieser Prozess gewährleistet eine nahtlose und sichere Erfahrung über verschiedene Plattformen hinweg.

Die Geschichte von SSO

Die SSO-Technologie hat ihre Wurzeln in den On-Premises-Identity-Tools, die Unternehmen in der Mitte bis zum Ende der 1990er Jahre halfen, ihre Computer, Netzwerke und Server sicher miteinander zu verbinden. Damals begannen Unternehmen, ihre Benutzeridentitäten über dedizierte Systeme wie Microsofts Active Directory (AD) und Lightweight Directory Access Protocol (LDAP) zu verwalten und den Zugriff über On-Premises-SSO- oder Web Access Management (WAM) -Tools zu sichern.

Da sich die IT durch die Verlagerung in die Cloud, die Verteilung auf mehrere Ger äte und die zunehmend komplexen Cyberbedrohungen ständig weiterentwickelt, haben traditionelle Tools für das Identitätsmanagement Mühe, Schritt zu halten. IT-Teams benötigen eine Lösung, die Benutzern einen schnellen und sicheren Single Sign-On (SSO) Zugriff auf jede Anwendung und jeden Dienst bietet.

Formen von SSO

Es gibt eine Vielzahl von Protokollen und Standards, die Sie bei der Identifikation und Arbeit mit SSO kennen sollten. Dazu gehören:

- Security Access Markup Language (SAML): SAML ist ein offener Standard, der Text in Maschinensprache kodiert und den Austausch von Identifikationsinformationen ermöglicht. Als Kernstandard für SSO hilft er Anwendungsanbietern sicherzustellen, dass ihre Authentifizierungsanfragen angemessen sind. SAML 2.0 ist speziell für Webanwendungen optimiert und ermöglicht die Übertragung von Informationen über einen Webbrowser.

- Open Authorization (OAuth): OAuth ist ein Open-Standard-Autorisierungsprotokoll, das Identifikationsinformationen zwischen Apps überträgt und in Maschinencode verschlüsselt. Dies ermöglicht es Benutzern, einer Anwendung Zugriff auf ihre Daten in einer anderen Anwendung zu gewähren, ohne ihre Identität manuell validieren zu müssen.

- OpenID Connect (OIDC): OIDC basiert auf OAuth 2.0, um Informationen über den Benutzer hinzuzufügen und den SSO-Prozess zu ermöglichen. Es ermöglicht die Verwendung einer einzigen Anmeldesitzung für mehrere Anwendungen. Zum Beispiel ermöglicht OIDC einem Benutzer, sich mit seinem Facebook- oder Google-Konto bei einem Dienst anzumelden, anstatt Benutzerdaten einzugeben.

- Kerberos: Kerberos ist ein Protokoll, das eine gegenseitige Authentifizierung ermöglicht, bei der sowohl der Benutzer als auch der Server die Identität des anderen über unsichere Netzwerkverbindungen überprüfen. Es verwendet einen Ticket-Granting-Service, der Token zur Authentifizierung von Benutzern und Softwareanwendungen wie E-Mail-Clients oder Wiki-Servern ausstellt.

- Smartcard-Authentifizierung: Über das traditionelle Single Sign-On (SSO) hinaus kann Hardware den gleichen Prozess ermöglichen, z. B. physische Smartcard-Geräte, die Benutzer an ihre Computer anschließen. Software auf dem Computer interagiert mit kryptografischen Schlüsseln auf der Smartcard, um jeden Benutzer zu authentifizieren. Smartcards sind zwar sehr sicher und erfordern eine PIN, müssen aber physisch vom Benutzer mitgeführt werden, wodurch die Gefahr besteht, dass sie verloren gehen. Auch der Betrieb kann teuer sein.

On-Premises vs. Cloud-basiertes SSO

SSO-Lösungen sollten auf die gesamte IT-Strategie, die Sicherheitslage und die betrieblichen Anforderungen einer Organisation abgestimmt sein, einschliesslich der Frage, ob sie lokal oder Cloud-basiert sind.

On-Premises-SSO erfordert die Installation und Wartung von Hardware und Software innerhalb eines physischen Standorts. Es bietet vollständige Kontrolle über die SSO-Umgebung für Unternehmen mit spezifischen Compliance- oder Sicherheitsanforderungen. Es sind jedoch höhere Vorabkosten für Hardware- und Softwarekäufe verbunden und erfordert erhebliche Ressourcen für die laufende Wartung und Skalierung.

Cloudbasiertes SSO: Cloudbasiertes Single Sign-On (SSO) wird auf der Infrastruktur eines Anbieters gehostet und ist ein flexiblerer und kostengünstigerer Ansatz. Es reduziert den Bedarf an physischer Hardware, senkt die anfänglichen Kosten und bietet Skalierbarkeit, um die Servicenutzung je nach Bedarf anzupassen. Dieses Modell bietet zwar weniger Kontrolle über die Infrastruktur, nutzt aber die Sicherheits- und Compliance-Maßnahmen des Cloud-Anbieters, was ein Vorteil für Unternehmen sein kann, die eine robuste Sicherheit mit minimalem Overhead suchen.

Die Vorteile von SSO

Unternehmen, die SSO implementieren, profitieren von einer Vielzahl von Vorteilen, von der Vermeidung der Risiken, die durch die Wiederverwendung von Passwörtern entstehen, bis hin zur Bereitstellung einer nahtlosen Benutzererfahrung. Die wichtigsten Vorteile von SSO sind:

- Verringerte Angriffsfläche: SSO eliminiert Passwortmüdigkeit und schlechte Passwortpraktiken, wodurch Ihr Unternehmen sofort weniger anfällig für Phishing wird. Es ermöglicht Benutzern, sich auf das Merken eines starken, eindeutigen Passworts zu konzentrieren und reduziert zeitaufwändige und kostspielige Passwortzurücksetzungen.

- Nahtloser und sicherer Benutzerzugriff: SSO bietet Echtzeit-Einblick, welche Benutzer wann und von wo aus auf Anwendungen zugegriffen haben, sodass Unternehmen die Integrität ihrer Systeme schützen können. SSO-Lösungen beheben auch Sicherheitsrisiken, z. B. wenn ein Mitarbeiter sein Firmengerät verliert, sodass IT-Teams den Zugriff des Geräts auf Konten und kritische Daten sofort deaktivieren können.

- Vereinfachte Prüfung des Benutzerzugriffs: Sicherzustellen, dass die richtigen Personen die richtige Zugriffsebene auf sensible Daten und Ressourcen haben, kann in einem sich ständig ändernden Geschäftsumfeld schwierig sein. SSO-Lösungen können verwendet werden, um die Zugriffsrechte eines Benutzers basierend auf seiner Rolle, Abteilung und seinem Dienstalter zu konfigurieren. Dies gewährleistet Transparenz und jederzeit Einblick in die Zugriffsebenen.

- Befähigte und produktive Benutzer: Benutzer fordern zunehmend einen schnellen und nahtlosen Zugriff auf die Anwendungen, die sie zur Erledigung ihrer Aufgaben benötigen. Die manuelle Verwaltung von Anfragen ist ein mühsamer Prozess, der nur zur Frustration der Benutzer führt. Die SSO-Authentifizierung macht die manuelle Aufsicht überflüssig und ermöglicht mit einem einzigen Klick den sofortigen Zugriff auf bis zu Tausende von Apps.

- Zukunftssicherheit: SSO ist der erste Schritt zur Sicherung Ihres Unternehmens und seiner Benutzer. Darüber hinaus ermöglicht SSO Unternehmen die Implementierung anderer bewährter Sicherheitsmethoden, einschließlich der Bereitstellung von Multi-Faktor-Authentifizierung (MFA) und die Anbindung an Tools zur Identitätsprüfung, Risikobewertung und Einwilligungsverwaltung, um Compliance-Anforderungen zu erfüllen und Betrug zu mindern.

Die Herausforderungen von SSO

Obwohl Single Sign-On (SSO) benutzerfreundlich und bequem ist, kann es ein Sicherheitsrisiko darstellen, wenn es nicht gut verwaltet oder ordnungsgem implementiert wird. Zu den Hindernissen geh ren:

Benutzerzugriffsrisiken: Wenn sich ein Angreifer Zugriff auf die SSO-Anmeldedaten eines Benutzers verschafft, erhält er auch Zugriff auf jede App, für die der Benutzer die Rechte hat. Daher ist es unerlässlich, zusätzliche Authentifizierungsmechanismen bereitzustellen, die über Passwörter hinausgehen.

Potenzielle Schwachstellen: Es wurden Schwachstellen in SAML und OAuth entdeckt, die Angreifern unbefugten Zugriff auf die Web- und Mobilkonten von Opfern ermöglichten. Es ist wichtig, mit einem Anbieter zusammenzuarbeiten, der diese Fälle in seinem Produkt berücksichtigt hat und SSO mit zusätzlichen Authentifizierungsfaktoren und Identity Governance kombiniert.

App-Kompatibilität: Manchmal ist eine App nicht so eingerichtet, dass sie effektiv in eine SSO-Lösung integriert werden kann. Anwendungsanbieter sollten über echte SSO-Funktionen verfügen, sei es über SAML, Kerberos oder OAuth. Andernfalls ist die SSO-Lösung nur ein weiteres Passwort, an das sich die Benutzer erinnern müssen, und bietet keine umfassende Abdeckung.

Ist SSO sicher?

Eine SSO-Lösung von einem bewährten Anbieter bietet verifizierte Sicherheitsprotokolle und Service in großem Umfang. So verbessern SSO-Best Practices die Sicherheit:

- IT-Teams können SSO nutzen, um Benutzer mit konsistenten Sicherheitsrichtlinien zu schützen, die sich an ihr Verhalten anpassen und gleichzeitig die Verwaltung von Benutzernamen und Passwörtern vereinfachen.

- Integrierte Sicherheitstools identifizieren und blockieren automatisch b sartige Anmeldeversuche, wodurch Gesch ftsnetzwerke sicherer werden.

- Unternehmen können Sicherheitstools wie Multi-Faktor-Authentifizierung (MFA) zusammen mit Single Sign-On (SSO) einsetzen und schnell Benutzerzugriffsrechte und -privilegien überwachen.

Welche Sicherheitsrisiken und Vorteile gibt es bei Single Sign-On (SSO)?

Die Sicherheit von SSO-Systemen hängt von einer Reihe von Variablen ab, darunter die Implementierung, die verwendeten Technologien und die Sicherheitspraktiken der Organisation, die sie implementiert.

Potenzielle Sicherheitsrisiken:

- Single Point of Failure: Wenn ein SSO-System kompromittiert wird, sind alle verbundenen Systeme und Anwendungen von einem Angriff bedroht.

- Abhängigkeit von Diensten Dritter: Wenn SSO auf Diensten Dritter beruht, besteht ein inhärentes Risiko, eine andere Entität mit der Sicherheit und Verfügbarkeit des Authentifizierungsprozesses zu betrauen.

- Implementierungsfehler: Wenn SSO unsachgemäss implementiert wird, kann dies zu Schwachstellen führen. Dazu gehören Fehlkonfigurationen, unzureichendes Sitzungsmanagement und unzureichende Verschlüsselungspraktiken.

- Cross-Domain-Authentifizierungsherausforderungen: SSO-Systeme, die Benutzer über verschiedene Domänen hinweg authentifizieren, müssen Token und Anmeldeinformationen sicher über potenziell unsichere Netzwerke verwalten.

Vorteile für die Sicherheit:

- Reduzierte Passwortmüdigkeit: Durch die Reduzierung der Anzahl der Passwörter, die sich Benutzer merken müssen, kann SSO die Wahrscheinlichkeit der Erstellung und Wiederverwendung schwacher Passwörter verringern.

- Zentralisierte Steuerung: SSO ermöglicht die zentralisierte Verwaltung des Benutzerzugriffs und der Authentifizierung, wodurch es einfacher wird, strenge Sicherheitsrichtlinien wie MFA durchzusetzen und schnell auf Sicherheitsvorfälle zu reagieren.

- Verbesserte Benutzer-Compliance und -Zufriedenheit: Wenn der Prozess vereinfacht wird, befolgen die Benutzer eher die Sicherheitsrichtlinien und -verfahren. SSO macht es überflüssig, sich mehrere Passwörter zu merken und einzugeben.

- Erweiterte Protokollierung und Überwachung: Die Zentralisierung von Authentifizierungsdiensten ermöglicht eine effektivere Protokollierung und Überwachung von Zugriffsmustern und Sicherheitsvorfällen. .

Wie wird Single Sign-On (SSO) implementiert?

Unabhängig von der spezifischen Technologie oder dem verwendeten Protokoll umfasst die Implementierung von SSO im Allgemeinen die folgenden Schritte:

- Integration des Identity Providers: Der Identity Provider wird eingerichtet und konfiguriert, um die Benutzeridentitäten und -anmeldeinformationen zu speichern und zu verwalten.

- Dienstanbieterregistrierung: Jede Anwendung oder jeder Dienst, der SSO verwendet, wird beim Identity Provider registriert, wodurch eine Vertrauensbeziehung zwischen beiden hergestellt wird.

- Einrichtung des Authentifizierungsflusses: Der spezifische Authentifizierungsfluss (z. B. SAML, OIDC) wird implementiert, der Authentifizierungsanforderungen vom Dienstanbieter an den Identitätsanbieter leitet und den Austausch von Authentifizierungszusicherungen oder -token verarbeitet.

- Benutzererfahrungskonfiguration: Die Anmeldeerfahrung ist so konfiguriert, dass Benutzer zur Authentifizierung zum Identity Provider umgeleitet werden, wenn sie versuchen, auf einen der integrierten Dienste oder Anwendungen zuzugreifen.

- Sicherheit und Compliance: Sicherheitsmaßnahmen wie die Verschlüsselung und Signierung von Authentifizierungszusicherungen schützen die Integrität und Vertraulichkeit des Authentifizierungsprozesses und die Einhaltung geltender Vorschriften und Standards.

Die Rolle von Single Sign-On (SSO) im Identity and Access Management (IAM)

IAM unterstützt Unternehmen bei der Verwaltung aller Aspekte des Benutzerzugriffs, und SSO ist ein Teil dieser umfassenderen Identitätslandschaft. SSO ist unerlässlich, um Benutzeridentitäten zu überprüfen und die richtigen Berechtigungsstufen bereitzustellen, und sollte in Aktivitätsprotokolle, Tools zur Zugriffskontrolle und Prozesse zur Überwachung des Benutzerverhaltens integriert werden.

Wie SSO im Vergleich zu anderen Access-Management-Lösungen abschneidet

SSO vs. MFA

SSO und MFA spielen bei der Verwaltung des Zugriffs auf digitale Dienste eine sich ergänzende Rolle. SSO vereinfacht den Benutzerzugriff, indem es einem Satz von Anmeldeinformationen ermöglicht, mehrere Anwendungen freizuschalten, was den Komfort und die Effizienz erhöht. Im Gegensatz dazu erhöht MFA die Sicherheit, indem es von Benutzern verlangt, mehrere Verifizierungsfaktoren anzugeben, bevor sie Zugriff gewähren, wodurch das Risiko eines unbefugten Zugriffs erheblich reduziert wird. Während SSO darauf abzielt, die Benutzererfahrung zu rationalisieren, indem es Anmeldeduplikationen reduziert, fügt MFA eine wesentliche Sicherheitsebene hinzu, die es Angreifern erschwert, sensible Informationen zu kompromittieren. Viele Unternehmen nutzen beide Technologien zusammen, indem sie SSO für den einfachen Zugriff auf mehrere Dienste und MFA verwenden, um sicherzustellen, dass der Zugriff sicher bleibt, wodurch der Benutzerkomfort mit starken Sicherheitsmassnahmen in Einklang gebracht wird.

SSO vs. Federated Identity

SSO und Federated Identity Management (FIM) optimieren den Benutzerzugriff auf mehrere Systeme, beziehen sich jedoch auf unterschiedliche Aspekte der Zugriffsverwaltung. SSO vereinfacht den Anmeldeprozess innerhalb einer einzelnen Organisationsdomäne und ermöglicht Benutzern den Zugriff auf verschiedene Anwendungen mit einem einzigen Satz von Anmeldedaten. Federated Identity erweitert diese Vorteile über Organisationsgrenzen hinweg und ermöglicht einen sicheren und reibungslosen Zugriff auf Ressourcen über mehrere Domänen hinweg, ohne dass separate Anmeldedaten für jede Domäne erforderlich sind. Dies wird durch den Aufbau von Vertrauensbeziehungen und die Verwendung von Standards wie SAML und OAuth für die Zusammenarbeit zwischen Unternehmen oder Diensten erreicht. Während sich SSO auf die interne Benutzerfreundlichkeit konzentriert, betont Federated Identity die Interoperabilität und den sicheren Datenaustausch zwischen verschiedenen Entitäten.

Identity-as-a-Service (IDaaS) -Lösungen bieten alle Aspekte von IAM, einschließlich SSO, Adaptive MFA und Benutzerverzeichnisse in einem einzigen Paket. Dies vereinfacht Sicherheit, Bereitstellung und Workflows, verbessert die Benutzererfahrung und spart Unternehmen Zeit und Geld.

Worauf Sie bei einem SSO-Anbieter achten sollten

Die Wahl eines Single Sign-On (SSO) Anbieters bedeutet, dass man sich in einer großen Bandbreite von Anbieteroptionen zurechtfinden muss. Zu den wichtigsten Anbieterfunktionen gehören:

Zugriff auf jede Anwendung: Die besten SSO-Anbieter unterstützen Integrationen mit allen wichtigen Apps auf dem Markt. Konzentrieren Sie sich bei der Bewertung von Anbietern auf die Anwendungsbreite und die Ausgereiftheit der von ihnen angebotenen Integrationen. Achten Sie auf Lösungen, die die Integration von Netzwerkressourcen über Enterprise-, SaaS- und Webanwendungen hinweg ermöglichen.

SSO-Anpassung: Ein modernes SSO-Produkt muss die spezifischen Bedürfnisse jedes Benutzers erfüllen, indem es ein Dashboard bereitstellt, das nur die Apps anzeigt, auf die er Zugriffsberechtigung hat. Dashboards sollten an die Branding-Bedürfnisse des Unternehmens anpassbar sein und Markenkonsistenz und Kontinuität auf allen seinen gebrandeten Websites gewährleisten.

MFA-Integration: Es ist wichtig, sich nicht ausschließlich auf Benutzernamen und Passwörter zu verlassen. Suchen Sie daher nach einem SSO-Anbieter, der sich in jede MFA-Lösung integrieren lässt und eine breite Palette von Benutzerkontextfaktoren wie Standort, Risikoprofil und Verhalten erfassen kann. Dies stärkt die Sicherheit, indem es von Benutzern verlangt, zusätzliche Informationen anzugeben, die ihre Identität bestätigen.

Überwachung und Fehlerbehebung: Ein effektiver Single Sign-On (SSO) Anbieter stellt Überwachungstools bereit, mit denen Unternehmen Leistungsprobleme in ihrer gesamten hybriden oder cloudbasierten IT-Umgebung schnell erkennen und beheben können.

Sind Sie bereit, SSO in Ihrem Unternehmen zu implementieren?

Entdecken Sie, wie Okta Single Sign-On eine nahtlose Integration in mehr als 6.000 beliebte Apps bietet, oder sehen Sie sich unsere Endbenutzererfahrung an, um mit SSO zu beginnen.