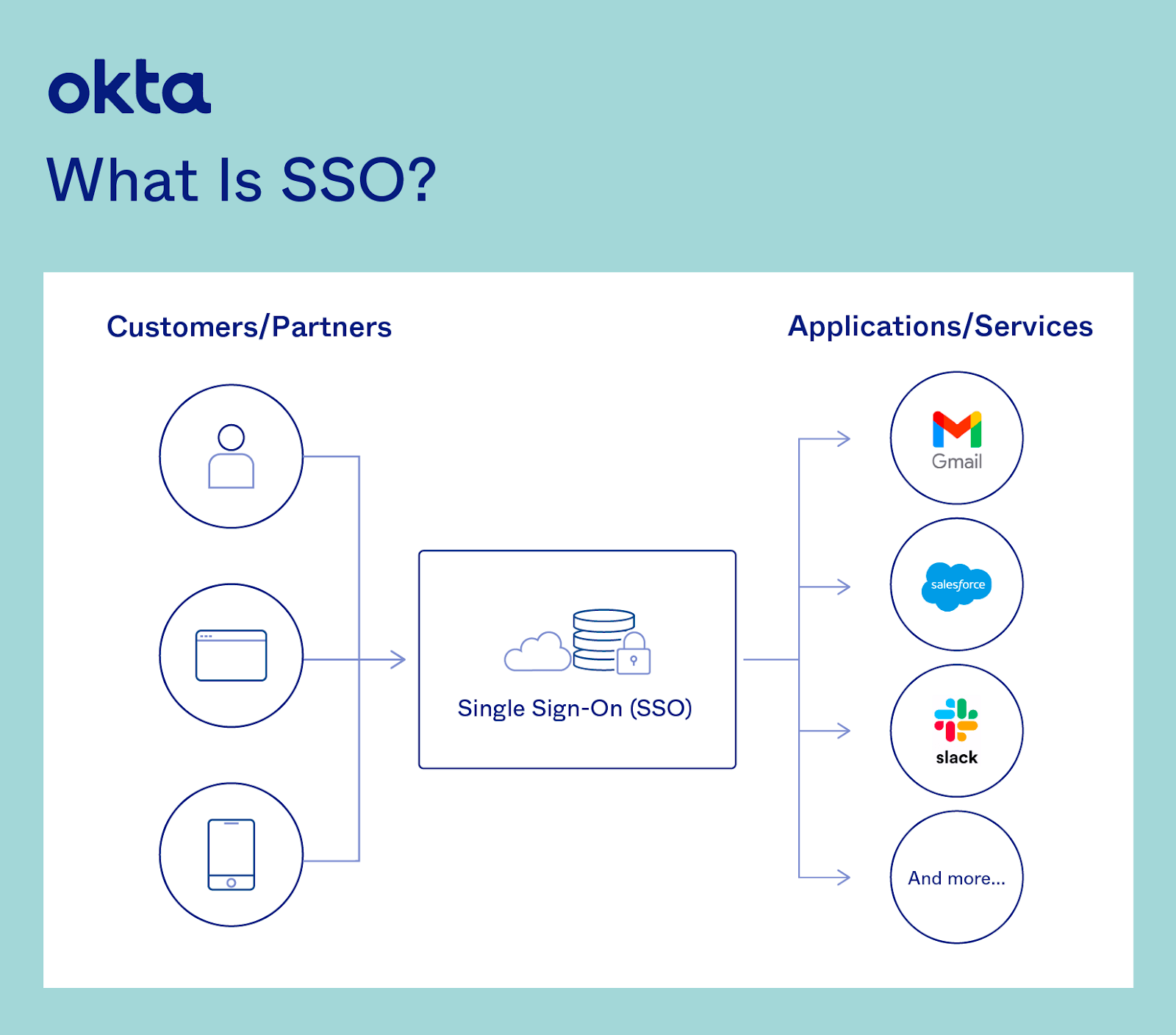

L'authentification unique (SSO) est un outil d'authentification qui permet aux utilisateurs d'accéder en toute sécurité à plusieurs applications et services en utilisant un seul ensemble d'identifiants, éliminant ainsi le besoin de se souvenir de différents mots de passe pour chaque service.

Dans l’écosystème de travail à distance actuel, où les employés s’appuient sur des applications software-as-a-service (SaaS) telles que Slack, Google Workspace et Zoom, l’SSO fournit un simple widget contextuel ou une page de connexion avec un seul mot de passe qui donne accès à chaque application intégrée.

L'SSO met fin à l'époque où il fallait se souvenir et saisir plusieurs mots de passe et élimine la frustration de devoir réinitialiser les mots de passe oubliés. Vous pouvez aussi accéder à différentes plateformes et applications sans avoir besoin de vous connecter à chaque fois.

Comment fonctionne l’authentification SSO ?

L’SSO repose sur le concept d’ identité fédérée, qui est le partage d’attributs d’identité entre des systèmes fiables, mais autonomes. Lorsqu’un utilisateur est approuvé par un système, il obtient automatiquement l’accès à tous les autres systèmes qui ont établi une relation de confiance avec lui. Cela constitue la base des solutions SSO modernes, qui sont activées par des protocoles tels que OpenID Connect et SAML 2.0.

Comment fonctionnent les jetons SSO ?

Le SSO fonctionne comme des clés numériques qui prouvent l'identité d'un utilisateur. Lorsqu'un utilisateur se connecte à un service avec son identifiant SSO, un jeton d'authentification est créé et stocké soit dans son navigateur, soit dans le service d'authentification central (CAS) de la solution SSO. Toute application ou site Web auquel l'utilisateur accède par la suite vérifiera auprès du service SSO, qui envoie ensuite le jeton de l'utilisateur pour confirmer son identité et lui donner accès sans avoir à se reconnecter. Ce processus garantit une expérience transparente et sécurisée sur différentes plateformes.

Histoire de la technologie SSO

La technologie SSO tire ses racines des outils d’identité sur site qui ont aidé les organisations à connecter en toute sécurité leurs ordinateurs, leurs réseaux et leurs serveurs ensemble au milieu et à la fin des années 1990. À cette époque, les organisations ont commencé à gérer leurs identités d’utilisateur via des systèmes dédiés tels qu’Active Directory (AD) de Microsoft et Lightweight Directory Access Protocol (LDAP), puis ont sécurisé l’accès via l’SSO sur site ou les outils de gestion des accès Web (WAM).

Alors que l'informatique continue d'évoluer en passant au cloud, en se dispersant sur plusieurs appareils et en faisant face à des cybermenaces plus sophistiquées, les outils traditionnels de gestion des identités ont du mal à suivre le rythme. Les équipes informatiques ont besoin d'une solution qui offre aux utilisateurs un accès SSO rapide et sécurisé à toute application ou service.

Types de SSO

L’utilisation du SSO à des fins d’identification nécessite de connaître différents protocoles et normes, parmi lesquels :

- Security Access Markup Language (SAML) : SAML est une norme ouverte qui encode le texte en langage machine, permettant l’échange d’informations d’identification. En tant que norme de base pour l’SSO, elle aide les fournisseurs d’applications à s’assurer que leurs demandes d’authentification sont appropriées. SAML 2.0 est spécifiquement optimisé pour les applications Web, permettant la transmission d’informations via un navigateur Web.

- Open Authorization (OAuth) : OAuth est un protocole d'autorisation standard ouvert qui transfère les informations d'identification entre les applications et les chiffre en code machine. Cela permet aux utilisateurs d'accorder à une application l'accès à leurs données dans une autre application sans avoir à valider manuellement leur identité.

- OpenID Connect (OIDC) : OIDC se situe au-dessus d’OAuth 2.0 pour ajouter des informations sur l’utilisateur et activer le processus SSO. Il permet d’utiliser une session de connexion sur plusieurs applications. Par exemple, OIDC permet à un utilisateur de se connecter à un service en utilisant son compte Facebook ou Google plutôt que de saisir des informations d’identification.

- Kerberos : Kerberos est un protocole qui permet une authentification mutuelle, où l'utilisateur et le serveur vérifient l'identité de l'autre sur des connexions réseau non sécurisées. Il utilise un service d'attribution de tickets qui émet des jetons pour authentifier les utilisateurs et les applications logicielles comme les clients de messagerie ou les serveurs wiki.

- Authentification par carte à puce : au-delà de l'authentification unique traditionnelle (SSO), le matériel peut faciliter le même processus, comme les appareils physiques de carte à puce que les utilisateurs branchent sur leur ordinateur. Le logiciel de l'ordinateur interagit avec les clés cryptographiques de la carte à puce pour authentifier chaque utilisateur. Bien que les cartes à puce soient très sécurisées et nécessitent un code PIN pour fonctionner, elles doivent être physiquement transportées par l'utilisateur, ce qui risque de les perdre. Leur exploitation peut également être coûteuse.

SSO sur site ou basé sur le cloud

Les solutions SSO doivent s'aligner sur la stratégie informatique globale, la posture de sécurité et les besoins opérationnels d'une organisation, notamment si elles sont sur site ou dans le cloud.

L'authentification unique (SSO) sur site nécessite l'installation et la maintenance de matériel et de logiciels dans un emplacement physique. Il offre un contrôle total sur l'environnement SSO pour les organisations ayant des exigences spécifiques en matière de conformité ou de sécurité. Cependant, il implique des coûts initiaux plus élevés pour l'achat de matériel et de logiciels et nécessite des ressources importantes pour la maintenance et la mise à l'échelle continues.

Le SSO basé sur le cloud est hébergé sur l'infrastructure d'un fournisseur et constitue une approche plus flexible et rentable. Il réduit le besoin de matériel physique, diminue les coûts initiaux et offre une évolutivité pour ajuster l'utilisation du service en fonction de la demande. Bien que ce modèle offre moins de contrôle sur l'infrastructure, il tire parti des mesures de sécurité et de conformité du fournisseur de cloud, ce qui peut être un avantage pour les organisations à la recherche d'une sécurité robuste avec un minimum de frais généraux.

Avantages de l’authentification SSO

Les organisations qui déploient le SSO profitent de nombreux avantages : elles évitent les risques de recyclage des mots de passe, elles offrent une expérience utilisateur fluide, et bien d’autres encore. Les principaux avantages du SSO sont les suivants :

- Surface d’attaque réduite : l’SSO élimine la fatigue liée aux mots de passe et les mauvaises pratiques en matière de mots de passe, ce qui rend immédiatement votre entreprise moins vulnérable au phishing. Il permet aux utilisateurs de se concentrer sur la mémorisation d’un mot de passe fort et unique, et réduit les réinitialisations de mots de passe coûteuses et chronophages.

- Accès utilisateur transparent et sécurisé : Le SSO fournit des informations en temps réel sur les utilisateurs qui ont accédé aux applications, quand et d'où, ce qui permet aux entreprises de protéger l'intégrité de leurs systèmes. Les solutions SSO traitent également les risques de sécurité, comme la perte d'un appareil d'entreprise par un employé, permettant aux équipes informatiques de désactiver immédiatement l'accès de l'appareil aux comptes et aux données critiques.

- Audit simplifié de l'accès des utilisateurs : S'assurer que les bonnes personnes ont le bon niveau d'accès aux données et aux ressources sensibles peut être délicat dans un environnement commercial en constante évolution. Les solutions SSO peuvent être utilisées pour configurer les droits d'accès d'un utilisateur en fonction de son rôle, de son service et de son niveau d'ancienneté. Cela garantit la transparence et la visibilité des niveaux d'accès à tout moment.

- Utilisateurs autonomes et productifs : Les utilisateurs exigent de plus en plus un accès rapide et transparent aux applications dont ils ont besoin pour effectuer leur travail. La gestion manuelle des demandes est un processus fastidieux qui ne fait que frustrer les utilisateurs. L'authentification SSO élimine le besoin de supervision manuelle, permettant un accès immédiat à des milliers d'applications en un seul clic.

- Pérennité : L’authentification unique (SSO) est la première étape pour sécuriser votre entreprise et ses utilisateurs. De plus, l’authentification unique permet aux organisations de mettre en œuvre d’autres pratiques exemplaires en matière de sécurité, notamment le déploiement de l’authentification multifacteur (MFA) et de se connecter aux outils de vérification d’identité, d’évaluation des risques et de gestion du consentement afin de répondre aux besoins de conformité et d’atténuer la fraude.authentification multifacteur (MFA) et de se connecter aux outils de vérification d’identité, d’évaluation des risques et de gestion du consentement afin de répondre aux besoins de conformité et d’atténuer la fraude.

Défis du SSO

Si l’authentification SSO est conviviale et pratique, elle peut poser un risque de sécurité si elle n’est pas gérée ou déployée correctement. Les obstacles comprennent :

Risques d’accès utilisateur : si un attaquant obtient l’accès aux informations d’identification SSO d’un utilisateur, il obtient également l’accès à toutes les applications auxquelles l’utilisateur a les droits. Il est donc impératif de déployer des mécanismes d’authentification supplémentaires au-delà des simples mots de passe.

Vulnérabilités potentielles : des vulnérabilités ont été découvertes dans SAML et OAuth qui ont donné aux attaquants un accès non autorisé aux comptes Web et mobiles des victimes. Il est important de travailler avec un fournisseur qui a tenu compte de ces cas dans son produit et associe l’SSO à des facteurs d’authentification et à la gouvernance des identités supplémentaires.

Compatibilité des applications : parfois, une application n’est pas configurée pour s’intégrer efficacement à une solution SSO. Les fournisseurs d’applications doivent avoir une véritable capacité SSO, que ce soit via SAML, Kerberos ou OAuth. Sinon, la solution SSO n’est qu’un autre mot de passe que les utilisateurs doivent mémoriser et n’offre pas une couverture complète.

L’authentification SSO est-elle sûre ?

Une solution SSO d'un fournisseur éprouvé offre des protocoles de sécurité vérifiés et un service à l'échelle. Voici comment les bonnes pratiques SSO améliorent la sécurité :

- Les équipes informatiques peuvent tirer parti de l'SSO pour protéger les utilisateurs grâce à des politiques de sécurité cohérentes qui s'adaptent à leur comportement tout en simplifiant la gestion des noms d'utilisateur et des mots de passe.

- Des outils de sécurité intégrés identifient et bloquent automatiquement les tentatives de connexion malveillantes, ce qui rend les réseaux d'entreprise plus sûrs.

- Les organisations peuvent déployer des outils de sécurité comme l'authentification multifacteur (MFA) en tandem avec le SSO et superviser rapidement les droits et privilèges d'accès des utilisateurs.

Quels sont les risques et les avantages du SSO en matière de sécurité ?

La sécurité des systèmes SSO dépend d'un certain nombre de variables, notamment la mise en œuvre, les technologies utilisées et les pratiques de sécurité suivies par l'organisation qui les met en œuvre.

Risques de sécurité potentiels :

- Point de défaillance unique : si un système SSO est compromis, tous les systèmes et applications connectés sont à risque d’attaque.

- Dépendance à l'égard de services tiers : Si l'authentification unique (SSO) repose sur des services tiers, il existe un risque inhérent à confier à une autre entité la sécurité et la disponibilité du processus d'authentification.

- Défauts de mise en œuvre : Lorsque l'SSO est mal mis en œuvre, il peut introduire des vulnérabilités. Cela comprend une mauvaise configuration, une gestion de session inadéquate et des pratiques de chiffrement insuffisantes.

- Défis d'authentification inter-domaines : Les systèmes SSO qui authentifient les utilisateurs à travers différents domaines doivent gérer en toute sécurité les jetons et les informations d'identification à travers des réseaux potentiellement non sécurisés.

Avantages pour la sécurité :

- Réduction de la fatigue liée aux mots de passe : en réduisant le nombre de mots de passe que les utilisateurs doivent mémoriser, l’SSO peut réduire la probabilité de création et de réutilisation de mots de passe faibles.

- Contrôle centralisé : L'SSO permet une gestion centralisée de l'accès et de l'authentification des utilisateurs, ce qui facilite l'application de politiques de sécurité fortes, comme l'AMF, et la réaction rapide aux incidents de sécurité.

- Amélioration de la conformité et de la satisfaction des utilisateurs : Lorsque le processus est simplifié, les utilisateurs sont plus susceptibles de suivre les politiques et procédures de sécurité. L'authentification unique (SSO) élimine le besoin de mémoriser et de saisir plusieurs mots de passe.

- Journalisation et surveillance améliorées : La centralisation des services d'authentification permet une journalisation et une surveillance plus efficaces des modèles d'accès et des incidents de sécurité.

Comment le SSO est-il mis en œuvre ?

Quelle que soit la technologie ou le protocole spécifique utilisé, la mise en œuvre du Single Sign-On (SSO) implique généralement les étapes suivantes :

- Intégration du fournisseur d'identité : Le fournisseur d'identité est configuré pour stocker et gérer les identités et les identifiants des utilisateurs.

- Enregistrement du fournisseur de services : Chaque application ou service qui utilisera l'SSO est enregistré auprès du fournisseur d'identité, ce qui établit une relation de confiance entre les deux.

- Configuration du flux d'authentification : Le flux d'authentification spécifique (par exemple, SAML, OIDC) est mis en œuvre, dirigeant les demandes d'authentification du fournisseur de services vers le fournisseur d'identité et gérant l'échange d'assertions ou de jetons d'authentification.

- Configuration de l’expérience utilisateur : l’expérience de connexion est configurée pour rediriger les utilisateurs vers le fournisseur d’identité pour l’authentification lorsqu’ils tentent d’accéder à l’un des services ou applications intégrés.

- Sécurité et conformité : les mesures de sécurité, telles que le chiffrement et la signature des assertions d’authentification, protègent l’intégrité et la confidentialité du processus d’authentification et la conformité aux réglementations et normes applicables.

Le rôle de l’authentification unique (SSO) dans la gestion des identités et des accès (IAM)

IAM aide les organisations à gérer tous les aspects de l'accès des utilisateurs, et le SSO est un élément de ce paysage d'identité plus large. Le SSO est essentiel pour vérifier les identités des utilisateurs et fournir les bons niveaux d'autorisation, et doit être intégré aux journaux d'activité, aux outils qui permettent le contrôle d'accès et aux processus qui surveillent le comportement des utilisateurs.

Comment l'SSO se compare-t-il aux autres solutions de gestion des accès

SSO vs. MFA

L'SSO et l'MFA jouent des rôles complémentaires dans la gestion de l'accès aux services numériques. L’SSO simplifie l’accès des utilisateurs en permettant à un ensemble d’informations d’identification de déverrouiller plusieurs applications, améliorant ainsi la commodité et l’efficacité. En revanche, la MFA renforce la sécurité en exigeant que les utilisateurs fournissent plusieurs facteurs de vérification avant d’accorder l’accès, ce qui réduit considérablement le risque d’entrée non autorisée. Alors que l’SSO vise à rationaliser l’expérience utilisateur en réduisant les redondances de connexion, la MFA ajoute une couche de sécurité essentielle, ce qui rend plus difficile pour les attaquants de compromettre les informations sensibles. De nombreuses organisations tirent parti des deux technologies ensemble, en utilisant l’SSO pour faciliter l’accès à plusieurs services et la MFA pour garantir que l’accès reste sécurisé, équilibrant ainsi la commodité de l’utilisateur avec des mesures de sécurité renforcées.

SSO vs. identité fédérée

L’SSO et la gestion fédérée des identités (FIM) rationalisent l’accès des utilisateurs à plusieurs systèmes, mais sont liés à différents aspects de la gestion des accès. L’SSO simplifie le processus de connexion au sein d’un seul domaine organisationnel, permettant aux utilisateurs d’accéder à diverses applications en utilisant un seul ensemble d’informations d’identification. L’identité fédérée étend ces avantages au-delà des frontières organisationnelles, permettant un accès sécurisé et sans friction aux ressources sur plusieurs domaines sans avoir besoin d’informations d’identification distinctes pour chacun. Cela est réalisé en établissant des relations de confiance et en utilisant des normes telles que SAML et OAuth pour la collaboration entre les entreprises ou les services. Alors que l’SSO se concentre sur la facilité d’accès interne, l’identité fédérée met l’accent sur l’interopérabilité et le partage sécurisé des données entre différentes entités.

Identity-as-a-Service (IDaaS) Les solutions offrent tous les aspects de la gestion des identités et des accès (IAM), y compris l'SSO, l' adaptive MFA et les répertoires d'utilisateurs dans un seul package. Cela simplifie la sécurité, le provisionnement et les flux de travail, améliore l'expérience utilisateur et fait gagner du temps et de l'argent aux organisations.

Critères essentiels d’un fournisseur SSO

Le choix d'un fournisseur SSO implique de naviguer dans un large éventail d'options de fournisseurs. Les principales capacités du fournisseur comprennent :

Accès à n'importe quelle application : Les meilleurs fournisseurs de SSO prendront en charge les intégrations avec toutes les applications clés du marché. Lors de l'évaluation des fournisseurs, concentrez-vous sur la gamme d'applications et la sophistication des intégrations qu'ils offrent. Recherchez des solutions qui permettent l'intégration des ressources réseau dans les applications d'entreprise, SaaS et Web.

Personnalisation SSO : un produit SSO moderne doit répondre aux besoins spécifiques de chaque utilisateur en fournissant un tableau de bord qui n’affiche que les applications auxquelles il est autorisé à accéder. Les tableaux de bord doivent être personnalisables pour répondre aux besoins de l’entreprise en matière d’image de marque et assurer la cohérence et la continuité de la marque sur tous ses sites de marque.

Intégration de l'authentification multifacteur (MFA) : Il est important de ne pas se fier uniquement aux noms d'utilisateur et aux mots de passe. Recherchez donc un fournisseur SSO qui s'intègre à toute solution MFA et qui peut capturer un large éventail de facteurs contextuels de l'utilisateur, tels que la localisation, le profil de risque et le comportement. Cela renforce la sécurité en exigeant des utilisateurs qu'ils fournissent des informations supplémentaires qui confirment leur identité.

Surveillance et dépannage : Un fournisseur SSO efficace fournit des outils de surveillance qui aident les organisations à identifier et à résoudre rapidement les problèmes de performance dans l'ensemble de leur environnement informatique hybride ou basé sur le cloud.

Prêt à implémenter le SSO dans votre organisation ?

Découvrez comment Okta Single Sign-On fournit une intégration transparente à plus de 6 000 applications populaires, ou consultez notre expérience utilisateur final pour commencer avec l’SSO.